最近,发现了关于假的微软Windows更新的垃圾邮件,其主题为:

- 现在安装最新的Windows更新! Install Latest Microsoft Windows Update now!

- 关键的Windows更新! Critical Microsoft Windows Update!

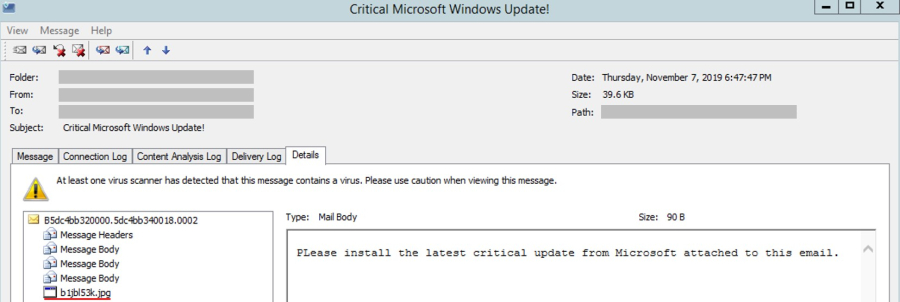

图1 Trustwave安全电子邮件网关(Trustwave Security Email Gateway, SEG)展示的虚假Windows更新垃圾邮件

这封自称来自微软的电子邮件,邮件正文只有一句话,开头的字母使用大写。它将收件人的注意力引导到附件的“最新的关键更新latest critical update”。

附件

这个假的更新附件虽然扩展名为.jpg,但却是一个可执行文件。它的文件名是随机的,文件大小约为28KB。这个可执行文件是一个恶意的.NET下载程序,它会在感染的系统下载另一个恶意软件。

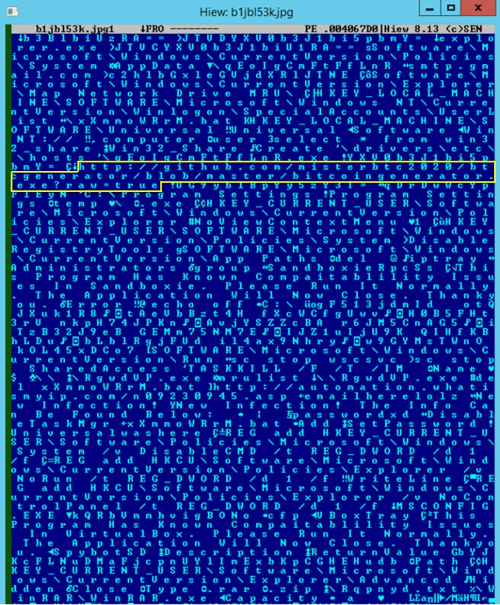

图1中所示的附件b1jbl53 .jpg中有一个#Strings部分,通过查看这里的内容,可以了解可执行文件的行为。值得注意的是,这个假的微软更新将从一个软件开发平台Github上下载另一个可执行文件。

图2 图1所示的.NET附件的#Strings部分

勒索软件

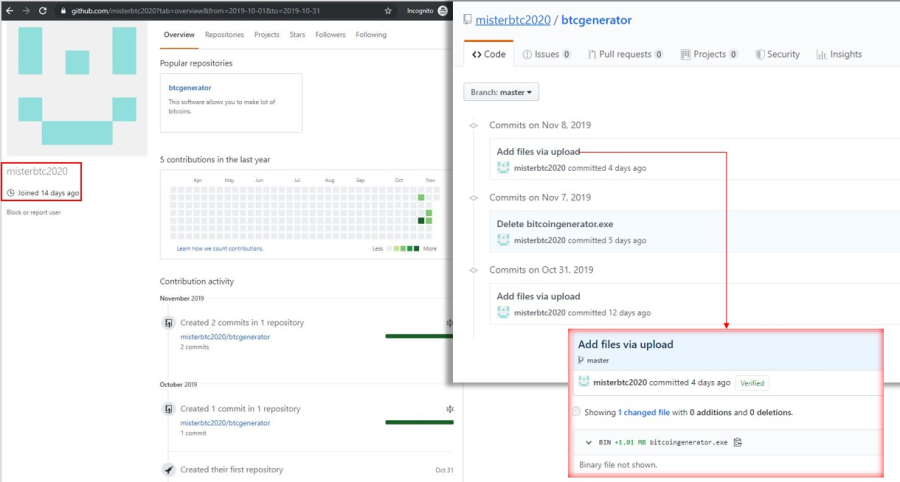

Github账户misterbtc2020下的文件bitcoingenerator.exe将会被下载执行。该账号在我们调查期间还存活了几天,但现在被删除了。目标文件包含在账户的btcgenerator仓库中。与附件类似,这是使用.NET编写的电子勒索软件。

图3 勒索软件bitcoingenerator.exe的下载账号misterbtc2020的Github的介绍。

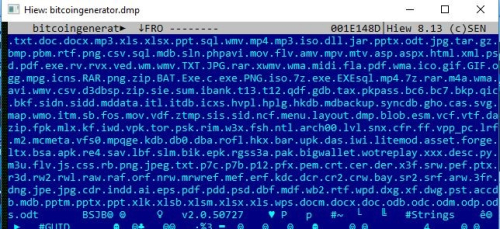

勒索软件bitcoingenerator.exe将加密受感染用户的文件,并在他们的文件名后附加自己的文件扩展名,在本例中为777。

图4 文件bitcoingenerator.exe的内存转储,显示了其针对的文件扩展名

图5 777被添加到加密后的文件后缀

然后,一封勒索信Cyborg_DECRYPT.txt将留在感染的电脑桌面上。此txt文件中提供的信息可以在勒索软件bitcoingenerator.exe的覆盖层(overlay)上找到。

图6 Cyborg_DECRYPT.txt中的一些信息可以在恶意软件bitcoingenerator.exe中发现

最后,它会留下自己的一个副本作为bot.exe隐藏在受感染驱动器的根目录下。

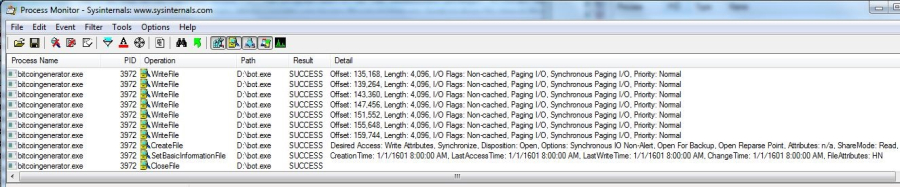

图7 进程监控工具显示bitcoingenerator.exe复制了自己

电子勒索软件的制作者

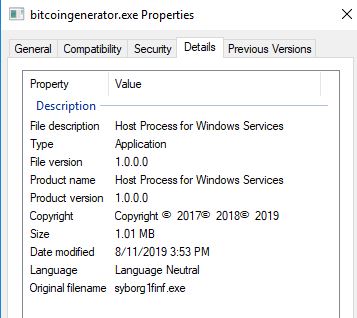

为了收集更多这种勒索软件的变种,我们在VirusTotal (VT)中搜寻我们获得的恶意软件的原始文件名syborg1finf.exe。我们能够得到这个勒索软件的其他3个样本。

图8 电子勒索软件bitcoingenerator.exe的文件属性

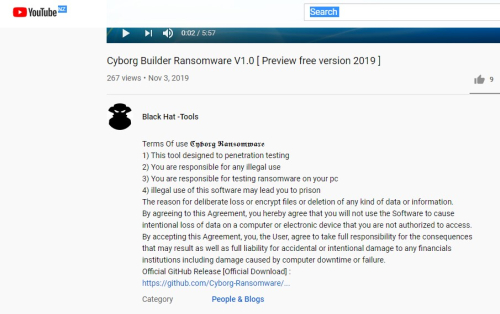

在VT上发现的这些恶意软件的样本会使用不同的加密文件后缀。这意味着这个勒索软件创作者的存在。我们在网络上进行搜索,发现了一个youtube的视频Cyborg Builder Ransomware V1.0[预览免费版2019],它包含托管在GitHub上的Cyborg勒索软件生成器(Cyborg ransomware builder )的链接。

图9 关于Cyborg勒索软件生成器的YouTube视频

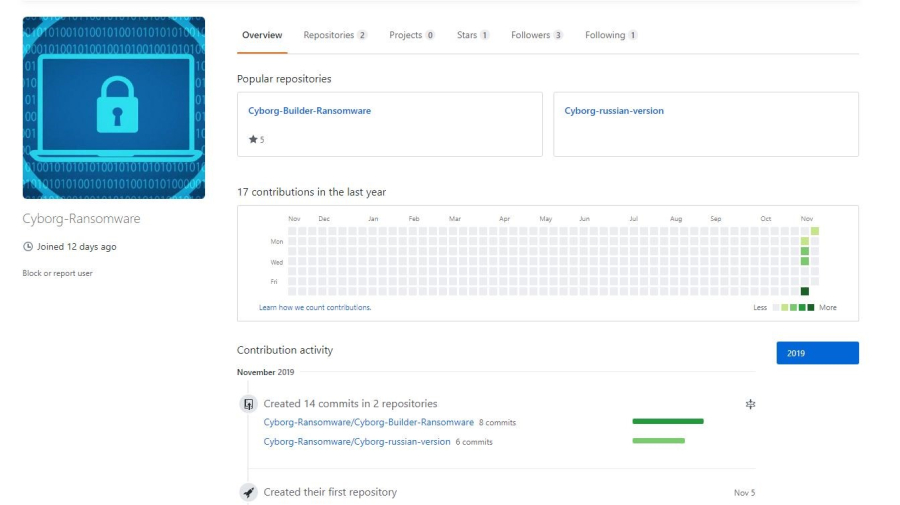

Github账户Cyborg-Ransomware也是一个新账号。该账号有两个仓库,Cyborg勒索软件生成器Cyborg-Builder-Ransomware和俄国版本Cyborg勒索软件Cyborg-russian-version。第一个仓库包含勒索软件构建器的二进制文件,而第二个仓库包含指向托管在另一个网站上的该构建器俄罗斯版本的链接。

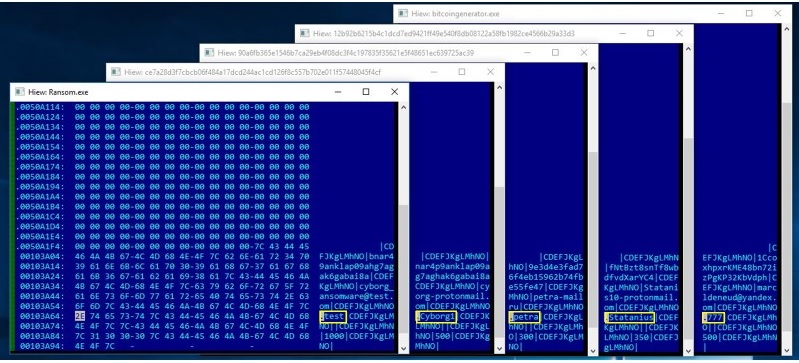

图10 Github账户Cyborg-Ransomware托管了一个Cyborg勒索软件生成器Cyborg build Ransomware仓库的7Zip文件Cyborg Builder Ransomware V 1.0.7z比Github账户misterbtc2020托管的Cyborg 勒索软件可执行文件的提前两天上传。它包含勒索软件生成器Cyborg Builder Ransomware V 1.0.exe。我们将上述生成器(Ransom.exe)生成的例子与垃圾邮件中的样本进行比较,它们是相似的!只有展示界面不同,因为它包含的数据是由勒索软件创建者指定的。

图11 从GitHub账号Cyborg-Ransomware获得的勒索软件生成器

图12 勒索软件样本:从左到右为从创建者的Ransom.exe生成的,VT的3个样本,垃圾邮件中获得的bitcoingenerator.exe

总结

这个电子勒索软件可以被任何人创建和传播。它可以使用其他主题的垃圾邮件和附加在不同的附件上,来逃避电子邮件网关。并且攻击者可以使用一个已知的勒索软件文件扩展名创建这个勒索软件,来误导受感染的用户确定该勒索软件的类别。