PhishLabs的邮件事件应急(Email Incident Response)专家最近发现在攻击者和安全团队之间较量中,一场利用新策略的钓鱼活动正在上演。除了在流行的诱饵主题上存在不同之外,该活动还利用巧妙的策略组合试图绕过电子邮件安全防护策略,目前来看取得了不错的效果。

PhishLabs的观察中到这个活动绕过了当今市场上最著名的电子邮件安全网关。

诱饵主题和社会工程战术

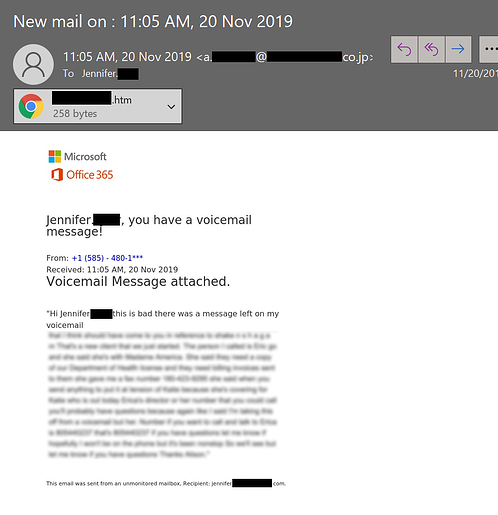

该活动使用的诱饵是,受害者有一个通过Office 365发来的新的语音邮件。虽然这个主题最近在攻击中比较流行,但是该活动展示了一种新的利用方式。它并不是简单地宣称有语音邮件可供下载,而是通过显示语音邮件的文本抄本,模仿微软新的语音邮件文本功能。

如上面的截图中看到的,邮件中只有第一句话是可见的,其余的都被打上了马赛克。受害者可见的句子以“非常遗憾的通知”开头是非常不吉利的。因此,恐惧和好奇心的结合产生了强大诱惑力,诱使受害者打开附件来接收剩下的信息。

基于图像的邮件正文

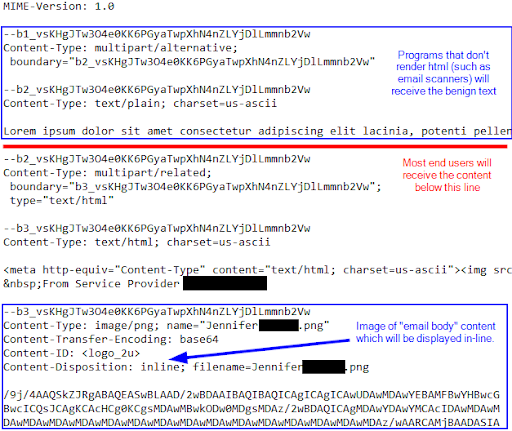

这里使用的主要策略用图像代替邮件正文,邮件的整个正文实际上是一个按顺序插入到电子邮件正文中的图像。通过这种方式,攻击者可以防止电子邮件网关和垃圾邮件过滤器扫描可疑字符串或进行自然语言处理。此外,为了绕过对空邮件的过滤防护,攻击者利用MIME multipart/alternative子类型向任何不解析图像的程序呈现一段看似正常的句子。下图是利用了这一技巧的电子邮件的部分截图。

上面的截图展示了电子邮件客户端呈现的内容。红线上面的内容是图片正常加载时展示的内容,红线下面时在图片不能正常加载时邮件客户端展示的填充内容。

基于附件的载荷

攻击者还会将钓鱼URL放在附件中而不是放在电子邮件正文中,来绕过对正文的检测。附件本身是一个简单的html文件,它使用元刷新(meta-refresh)技术在打开文档时将受害者重定向到钓鱼页面。这种技术的组合将绕过任何不能有效地处理附加文件而仅仅对正文中URL进行处理的扫描技术。

通过将攻击载荷作为附件,它还可以作为一种模糊方法来防止URL悬停,并绕过只扫描电子邮件正文而不扫描附件的电子邮件过滤技术。

钓鱼活动的自动化和定制化

这项活动的一个有趣的特点是,在整个诱饵中含有很多定制化的基本元素。虽然这种情况以前在基于文本的策略中出现过,但图像本身的定制化是新奇的(受害者的电子邮件用户名出现在图像中)。此外,钓鱼URL本身包含对URL路径中的电子邮件用户名的引用。

这些因素加在一起表明,这个活动背后的攻击者使用了大量的自动化工具来生成这些动态诱饵和登陆页面。这突出了钓鱼活动一段时间以来的一个趋势:攻击者不断努力进一步模糊非针对性网络钓鱼和针对性鱼叉式网络钓鱼之间的传统界限。这些“半定向”的活动可以提高攻击粗心用户的成功率,同时大大降低了传统定向攻击所需的工作量。

尽管在钓鱼诱饵的主体内我们可以观察一些标识,但电子邮件安全技术通常无法从图片中提取信息。因此,列出的电话号码、提示信息和其他信息都不能有效地检测到诱饵。同时,附件散列和文件名也是动态的,进一步的妨碍检测效果。

有趣的是,在几个观察到的邮件主题行中,其包含一个与电子邮件的发送时间相同的时间戳,突出提醒这是一个新的语音邮件消息。

行业及目标

该威胁行动的目标是不同规模、不同行业的组织。虽然诱饵的定制化需要实时的制作,但它的内容比较固定,很容易通过自动化完成。因此,这一活动似乎并不针对特定的组织或部门。

观察到的标识

我们在分析活动中确定了以下标识:

- 主题行

该活动中使用了各种各样的主题。

观察到的格式包括:- New email Received on: :

, - New mail on: :

, - New email from:

- New email Received on: :

- 附件

钓鱼诱饵包含的附件确实地反映了当前的活动。观察到的附件会将受害者重定向到一个假冒的Microsoft Office 365登录页面,试图窃取他们的凭证。使用元刷新(meta refresh)技术让受害者跳转到钓鱼页面。这个策略已经被发现了很多年,但它们仍然是绕过阻止URL重定向的常见方法。 - 钓鱼站点

多个受被盗的域名被用来托管恶意网络钓鱼URL,但所有恶意URL使用类似的结构。目标URL在URL中还设置了一个定制化的部分,如下面这个

hXXps://mobilesoftint{dot}com/accounts//NNQXE2JONRQXE43FNZAGQ2LMNQWXE33NFZRW63I

这样做有几个原因:- 如果每个受害者都收到一个唯一的url,那么它被拦截到的可能就会很大。虽然这个问题可以通过更一般的拦截策略来解决,但是应用需要谨慎,因为过度的拦截可能会干扰组织的正常业务操作。

- 攻击者可能正在监视哪些url在进行交互,以实现情报收集。如果受害者触发了诱饵,他们可能被视为更容易受到攻击,并被添加到未来攻击的目标列表。

动态生成url还有其他的原因,但是它们的特性在这次活动中没有出现。

- 发件人域名

观察到的诱饵来自多个电子邮件帐户。根据这些发送帐户的命名格式,我们猜测它们很可能是被攻破的实际用户帐户。这些电子邮件帐户很可能是先前网络钓鱼诈骗的受害者。所有观察到的发送地址具有一个共同点,它们都属于一个日本组织,顶级域为.co.jp。

威胁处理

由于这种钓鱼式网络钓鱼的诱饵利用了图像而不是文本,目前的电子邮件安全技术将不足以拦截该活动。并且,发件人来自被盗取用户,个人电子邮件帐户和钓鱼网站都托管被攻破的域名上。出于这些原因,安全意识培训和电子邮件事件响应之类的解决方案对于保护您的组织都是至关重要的。