进入题目

发现是一个登录框 首先我随意注册一个账号并且登录它

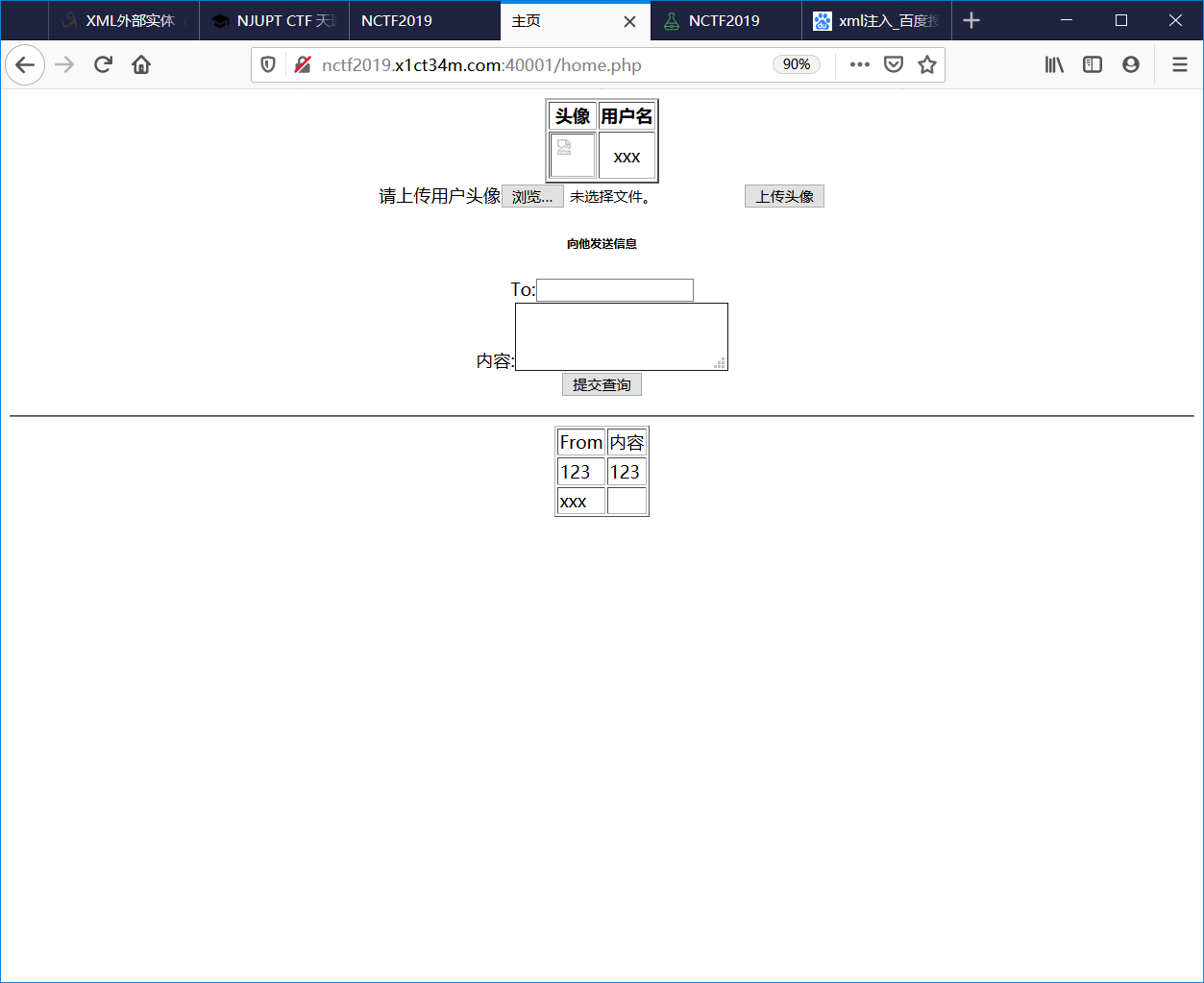

这和我战队之前要我做的留言板有点像,所有我先查看源码有没有我要的信息,适不适合注入XSS或者XXE。

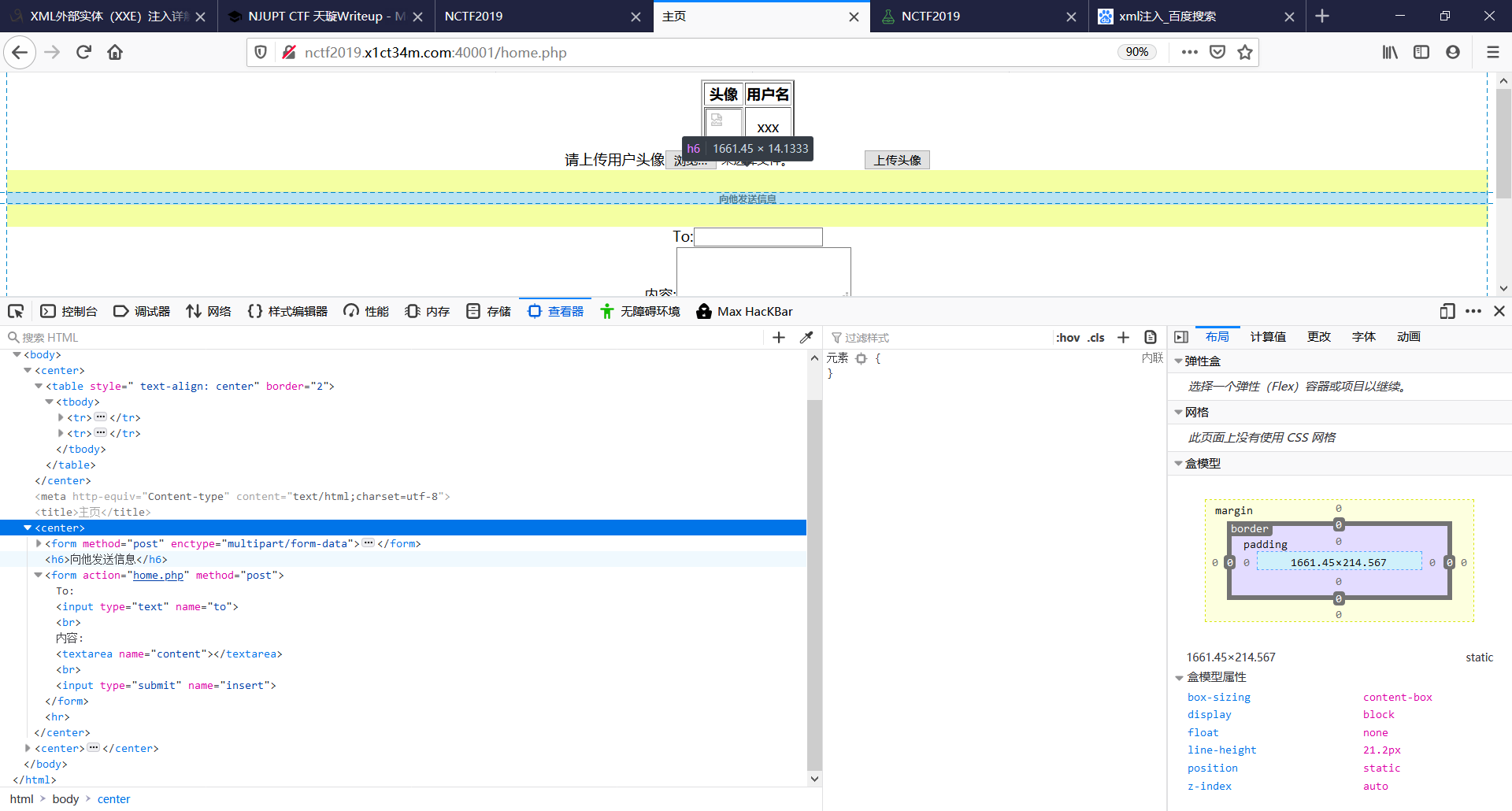

按F12发现 和我做留言板的时候 form以POST的形式传给的后台,而后台的名字home.php却和我们目前所在的页面是一样的。当时我就懵了。

这时候,我动了个歪脑筋。想进入管理员权限,看看人家做的题。我想到在bugku学到的SQL约束攻击

管理员通常都叫admin;但是约束攻击我注册后发现都被注册过了,无论加几个空格都没有用。

既然账号密码没法弄到手。那我只能使用bp的cookie登录了呗。

那就老老实实做题回到题目。题目的名字叫做simple-XSS,所有要用到XSS知识:

XSS东哥在我们写留言板的时候演示过一遍。

XSS分为三类:

反射性XSS<非持久化>:攻击者实现装置好攻击链接,需要欺骗用户自己去点链接才能出发XSS代码。

存储性XSS<持久化>:代码是储存在服务器中的,如在一个人信息或发表文章等地方,加入代码,如果没有过滤或者过滤不严,那么这些代码储存到服务器中,当用户访问该页面时会触发代码执行,这种XSS非常危险,可以造成蠕虫,大量盗窃cookie。

DOM型XSS(使用相对较少):基于文档对象模型(Document Objeet Model)的一种漏洞。DOM是一个与平台、编程语言无关的接口,他允许程序或脚本动态地访问和更新文档内容、结构、样式,处理后的结果能够成为显示页面的一部分。

XSS安全测试平台获取cookie的使用:

https://www.freebuf.com/column/196243.html

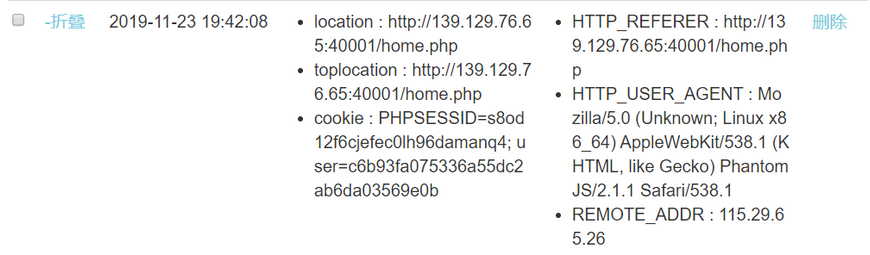

当获取到管理员的cookie以后

用bp改为管理员的cookie就搞定flag了:NCTF{Th1s_is_a_Simple_xss}