1. 问题说明

在移动安全中,IOS 的渗透测试是很常见的,而在 IOS 的测试中,业务安全项主要就是靠抓取数据包并对数据包的内容进行测试从而找寻漏洞。为了能在 IOS 中成功抓取到数据包,我们需要对测试机进行相应的配置。

2. 准备

在正式配置之前,我们需要准备一下。

- 一部已越狱的 IOS 测试机

- 抓包工具(这里我选择的是 BurpSuite)

3. 操作

首先将我们的 IOS 测试机和笔记本连接到同一无线网络下,测试机的 IP 为 192.168.203.74。

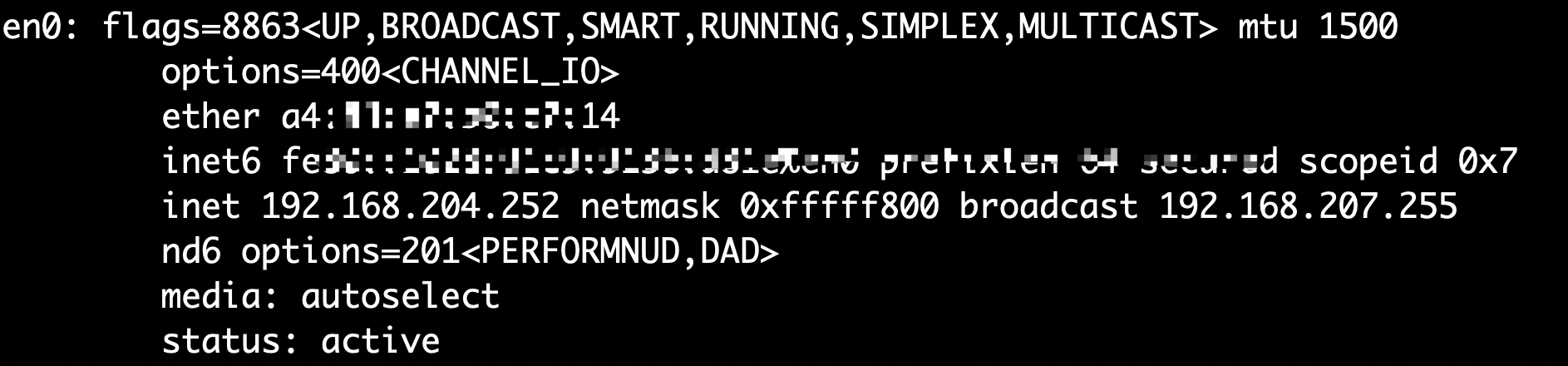

查看笔记本的 IP 地址,发现是 192.168.204.252。

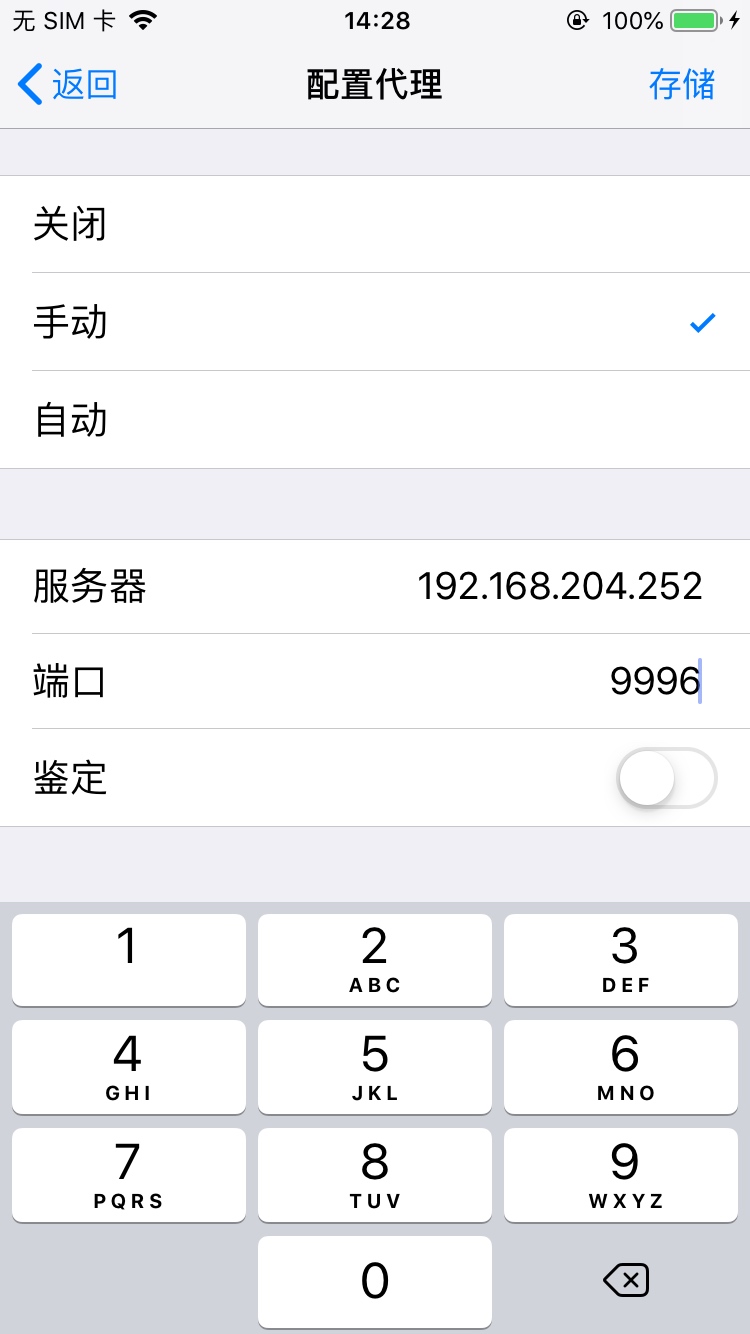

接着配置测试机的代理,将代理设置为我们笔记本的 IP,端口号随意,但要和 BurpSuite 中的代理端口一致。

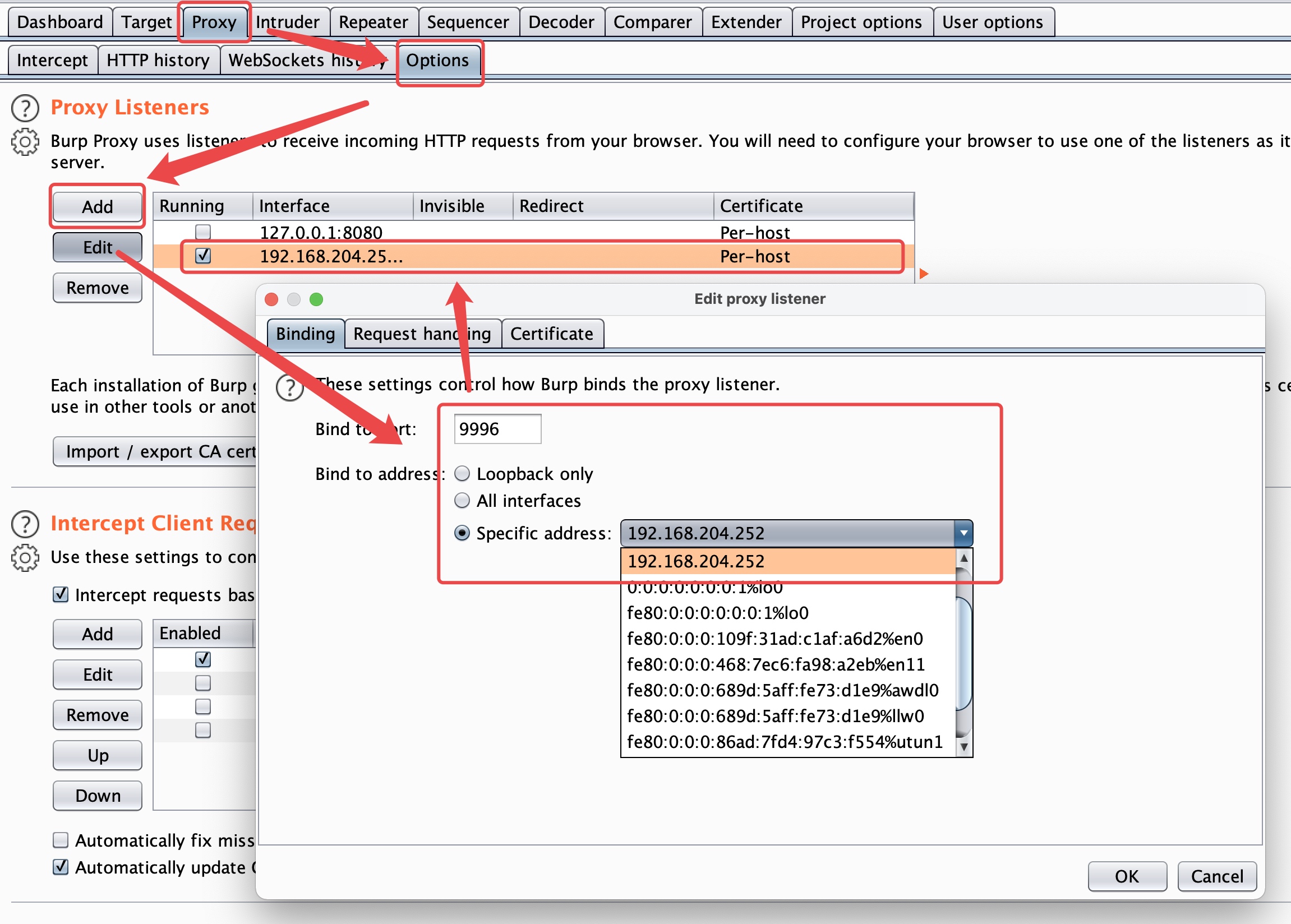

打开 BurpSuite,点击 Proxy -> Options -> Add 新增一个监听代理,可以手动输入我们电脑的 IP,也可以点击 Specific address 找到和测试机在同一网络下的 IP,而 Bind to port 要设置的和上面测试机的代理端口一样。

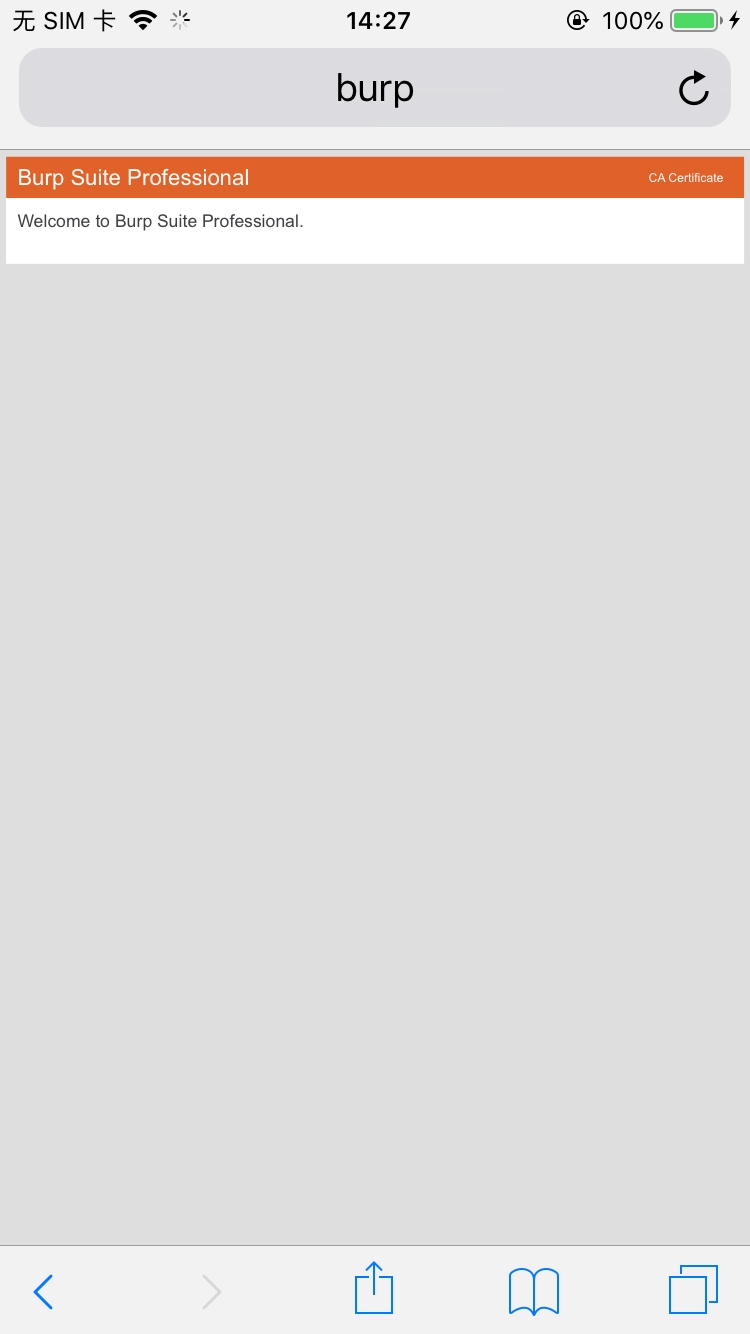

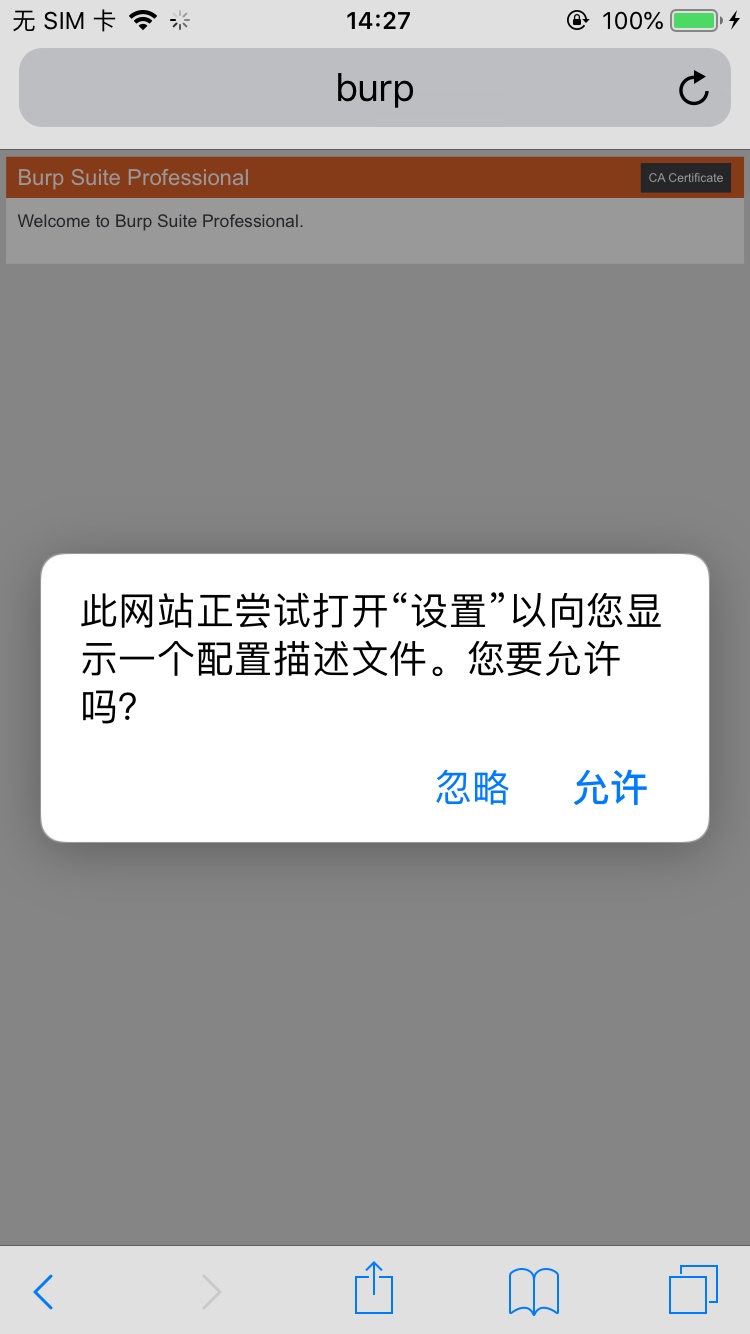

测试机和电脑都设置好代理后,用测试机打开浏览器访问 http://burp 下载证书。

访问后的结果如下,点击右上角的 CA Certificate 去下载证书。

点击允许。

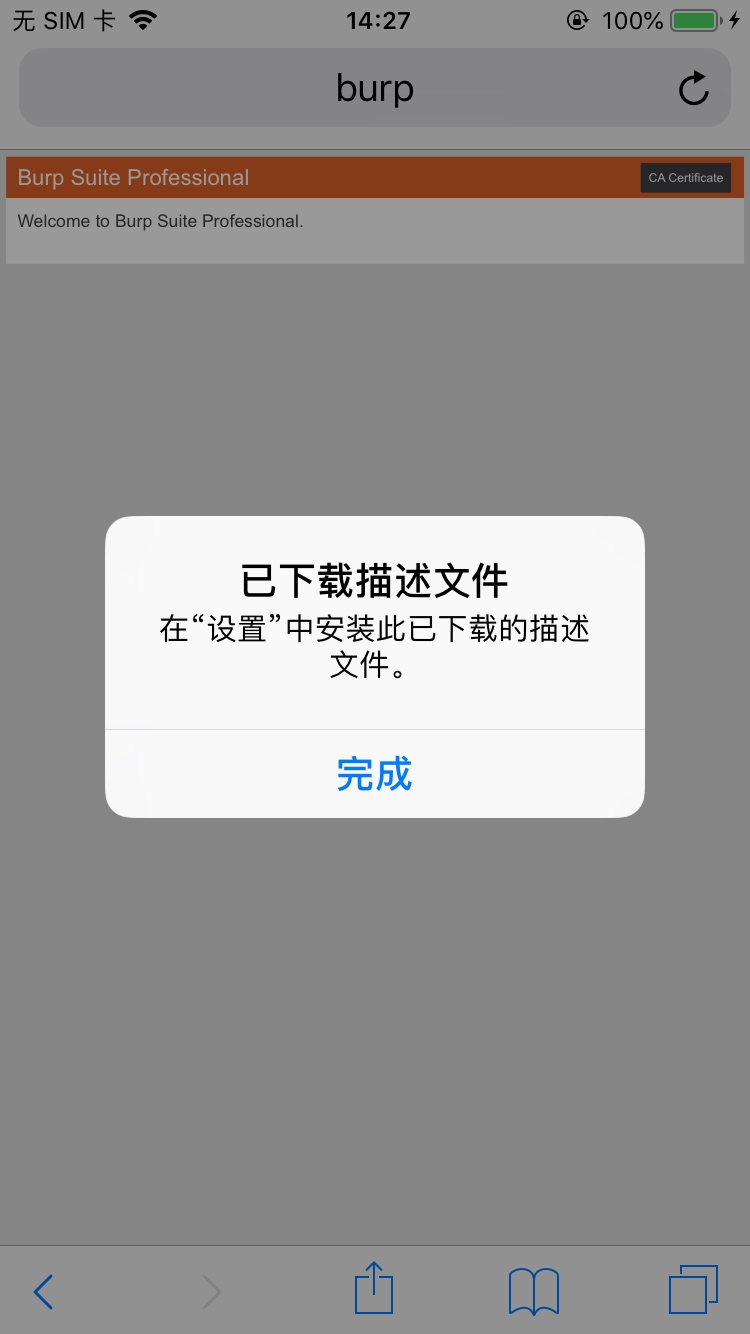

下图说明已经下载完成,我们需要按照图中的说明去「设置」中安装已下载的描述文件,也就是我们的证书。

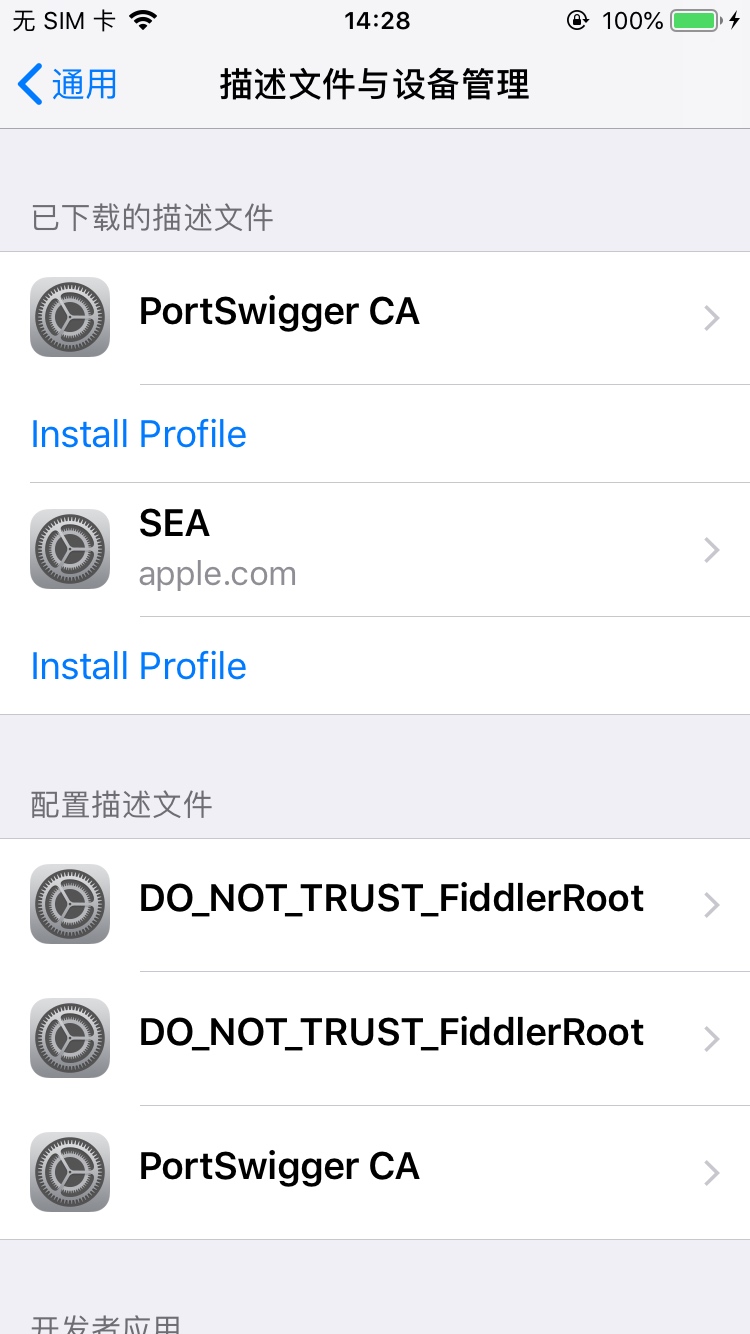

在测试机中打开设置 -> 通用 -> 描述文件与设备管理 -> 选择已下载的描述文件,PortSwigger CA 就是 BurpSuite 的证书了。

点击 PortSwigger CA 再点击右上角的「安装」去安装该证书文件到测试机中。

安装好后点击完成就可以了。

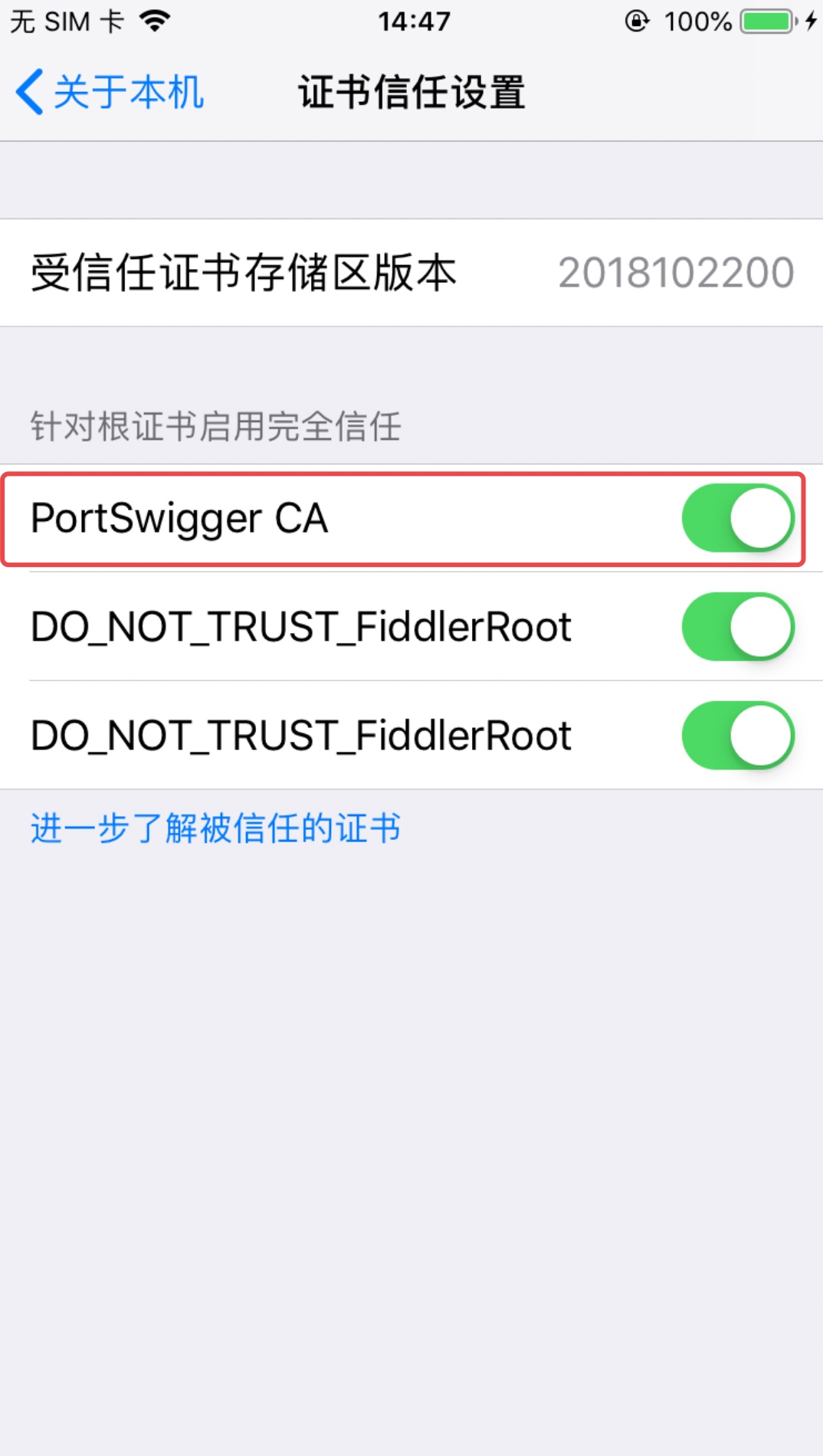

完成以上几部操作后会发现仍然抓不到数据包(高版本的 IOS),此时我们还需要一步很重要的操作,点击设置 -> 通用 -> 关于本机 -> 证书信任设置,将 PortSwigger CA 勾选上,这样测试机才能完全信任该证书。

之后使用测试机打开浏览器访问百度可以发现已经抓取到 https 的数据包了,这样关于 IOS 的抓包就完成了。