漏洞分析:legion

https://github.com/GoVanguard/legion

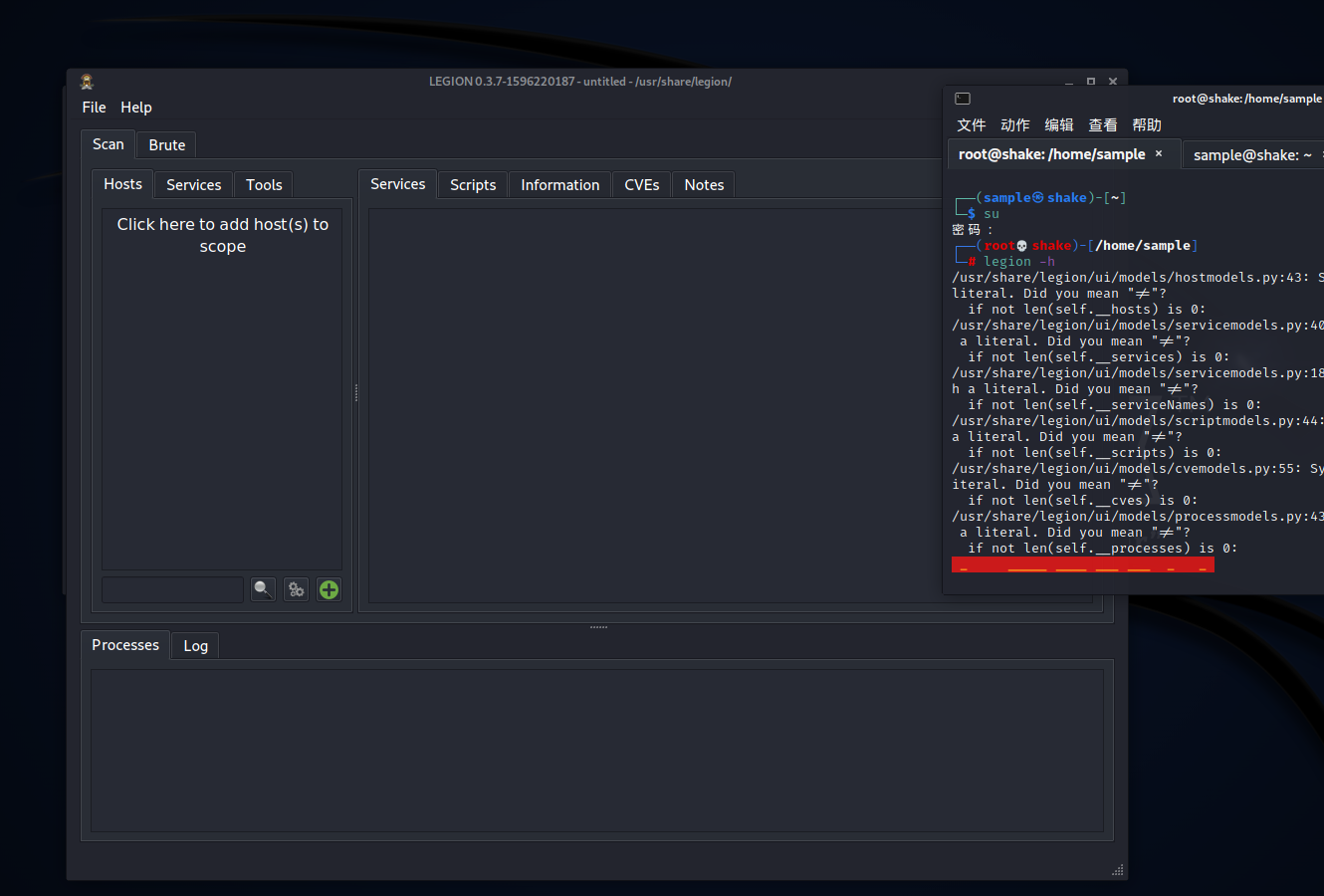

列出帮助信息,如:legion -h或—help

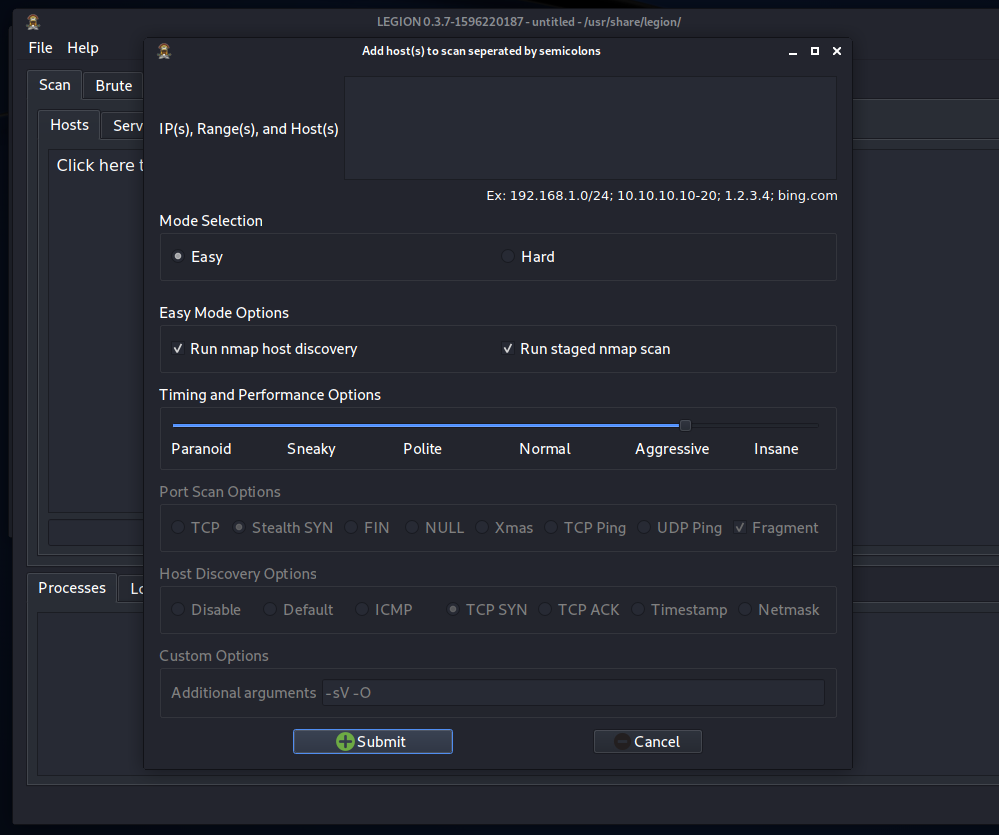

先新建扫描

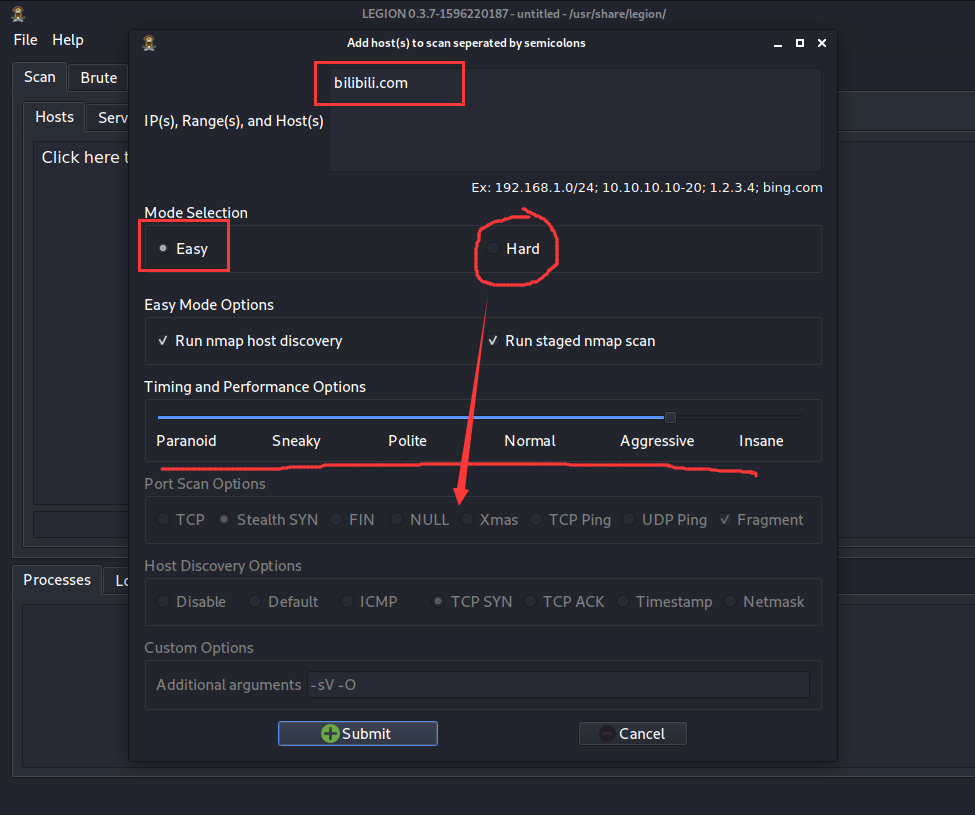

这里可以填写IP或者域名,easy是默认选择,hard是自定义选择,选择之后port Scan Options可以自定义选择选项。

这里可以填写IP或者域名,easy是默认选择,hard是自定义选择,选择之后port Scan Options可以自定义选择选项。

点击submit就开始扫描

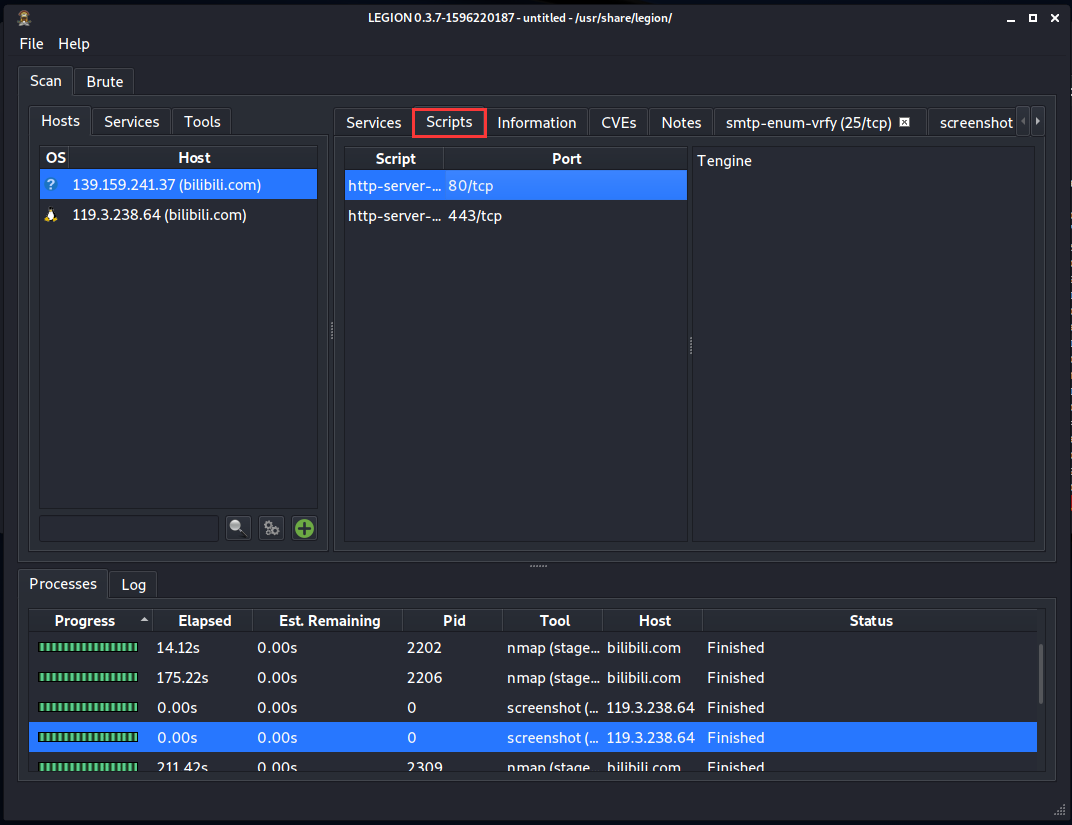

端口扫描

扫描存在的漏洞以及危险度

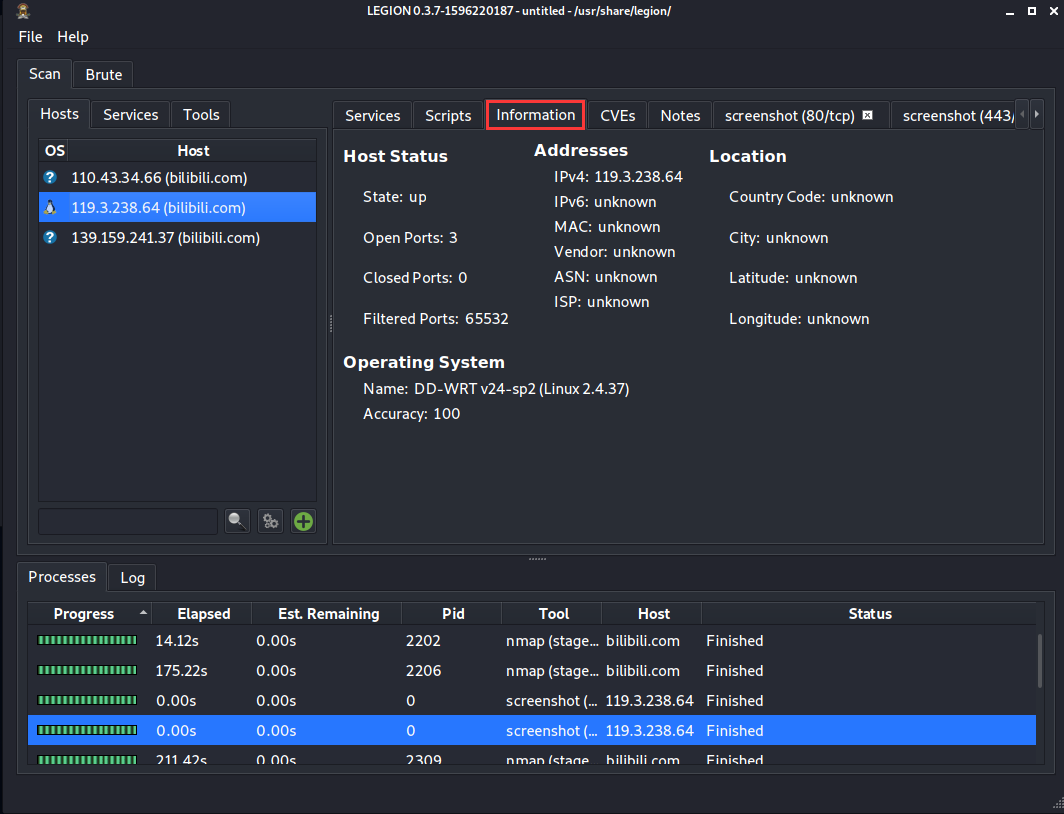

目标基本信息

查看相关服务

扫描目标截图

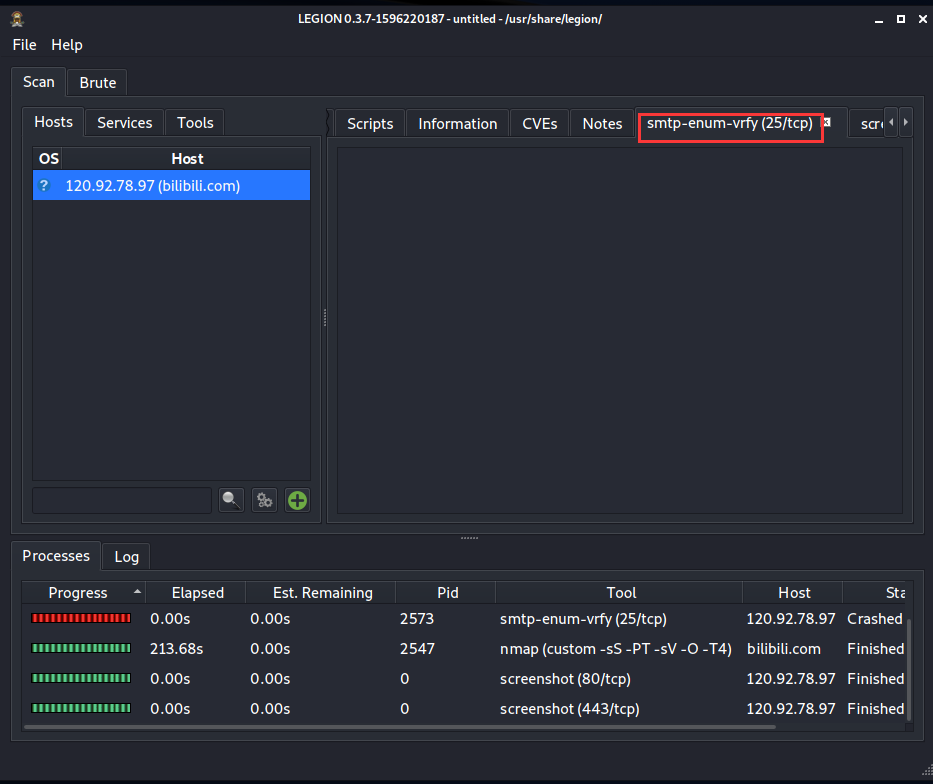

服务器枚举

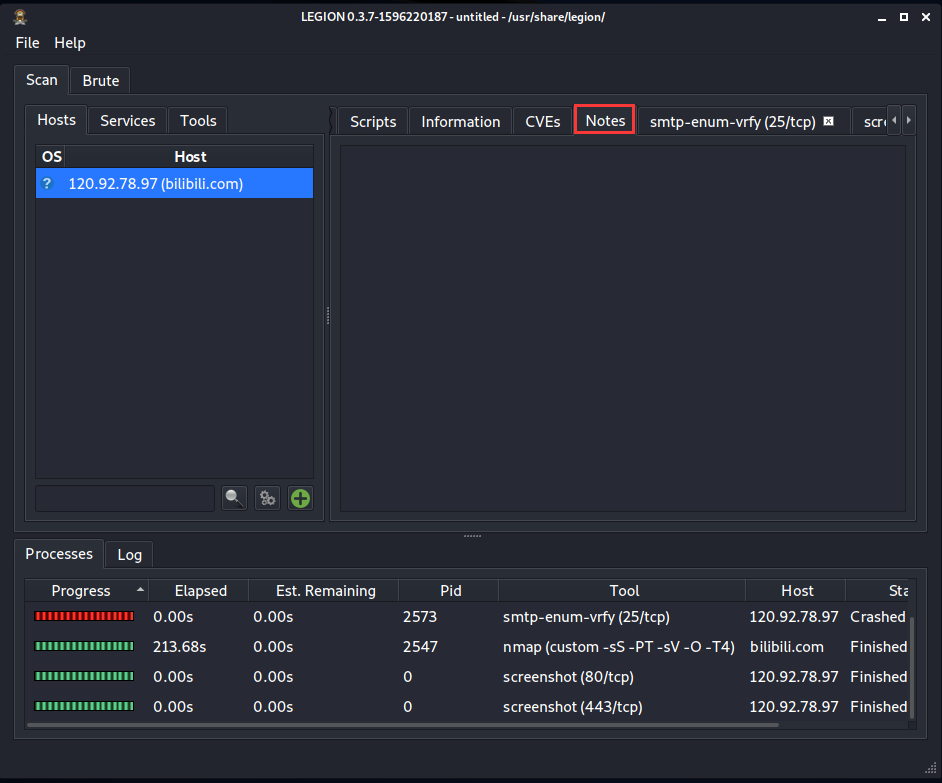

记录

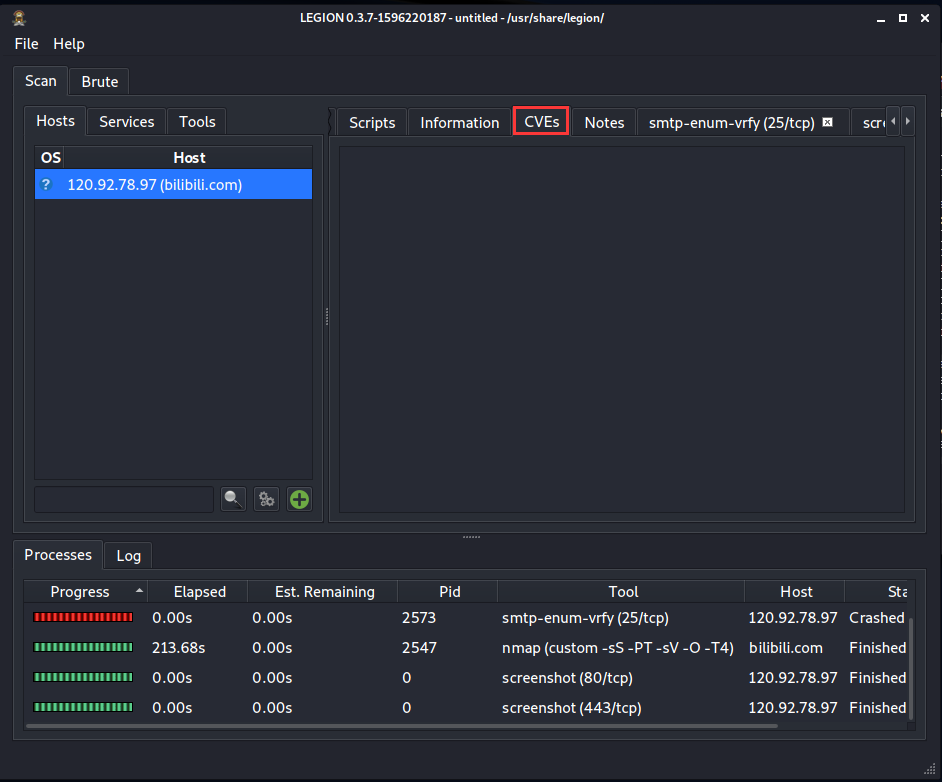

相关危险漏洞

漏洞分析:nikto

https://cirt.net/Nikto2

https://cirt.net/nikto2-docs/ 文档

git clone https://github.com/sullo/nikto

# Main script is in program/

cd nikto/program

# Run using the shebang interpreter

./nikto.pl -h http://www.example.com

# Run using perl (if you forget to chmod)

perl nikto.pl -h http://www.example.com

列出帮助信息,如:nikto -h或—help

-config+ 使用此配置文件

-Display+ 打开/关闭显示输出

-dbcheck 检查数据库和其他关键文件的语法错误

-Format+ 保存文件(-o)格式

-host+ 目标主机/URL

-id+ 主机身份验证,格式为id:pass或id:通过:领域

-list-plugins 列出所有可用的插件

-output+ 将输出写入此文件

-nossl 禁止使用SSL

-no404 禁用404检查

-Plugins+ 要运行的插件列表(默认值:ALL)

-port+ 要使用的端口(默认值80)

-root+ 为所有请求预先提供根值,格式为/directory

-ssl 强制端口上的ssl模式

-Tuning+ 扫描调谐

1有趣的文件/在日志中看到

2错误配置/默认文件

3信息泄露

4注入(XSS / Script / HTML)

5远程文件检索-内部Web根

6服务拒绝

7远程文件检索-服务器范围

8命令执行/远程Shell

9 SQL注入

0文件上传

身份验证绕过

b软件标识

c远程源包含

d Web服务

e管理控制台

x反向调整选项(即,包括除指定的所有选项)

-timeout+ 请求超时(默认10秒)

-update 从更新数据库和插件CIRT.net网站

-vhost+ 虚拟主机(用于主机头)

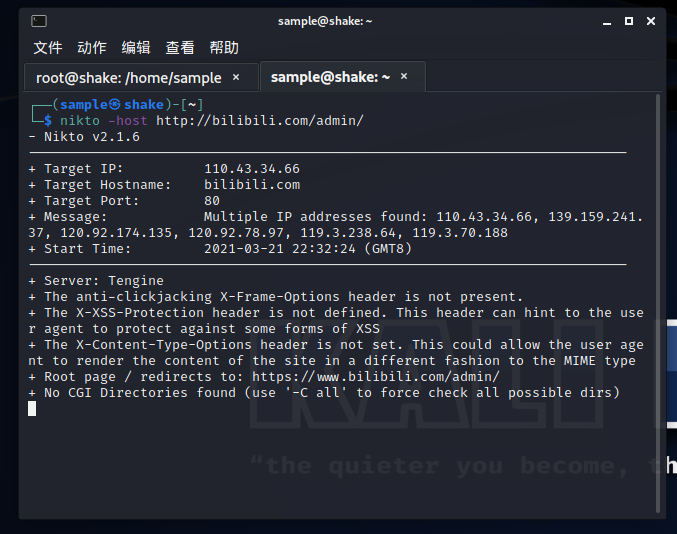

案例,指定网站扫描,如:nikto -host http://bilibili.com/admin/

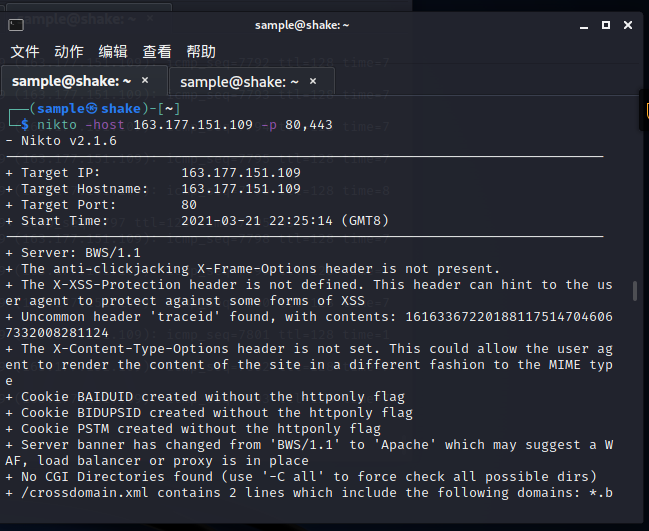

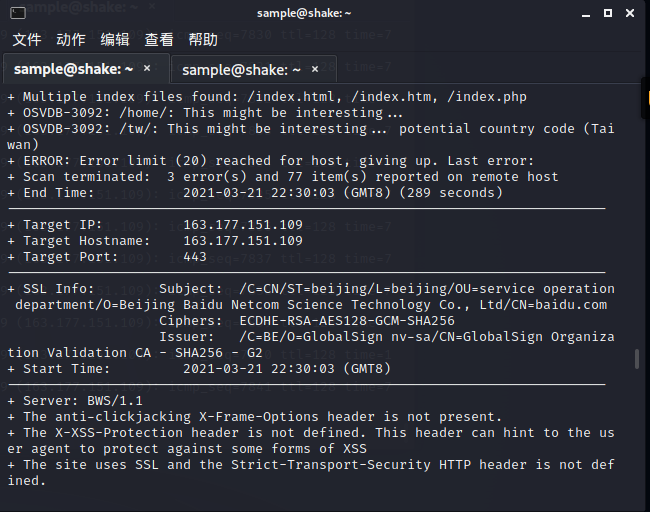

案例2,扫描IP加端口,如:nikto -host 163.177.151.109 -p 80,443

案例3,使用代理扫描,如:nikto -host http://bilibili.com/ -useproxy http://localhost:8087 使用代理

漏洞分析:unix-privesc-check 提权漏洞快速检测工具

https://github.com/bdamele/unix-privesc-check

https://github.com/pentestmonkey/unix-privesc-check

http://pentestmonkey.net/tools/audit/unix-privesc-check

列出帮助信息,如:unix-privesc-check -h或—help

standard mode:许多安全设置的速度优化检查

detailed mode:与标准模式相同,但还会检查打开的文件,句柄和被调用文件的权限(例如,从Shell脚本解析,链接的.so文件)。此模式速度很慢,容易出现误报,但可能会帮助您在第三方程序中发现更多细微的漏洞。

案例,标准模式扫描本地,如:unix-privesc-check standard

漏洞分析-Fuzzing工具集:splike-generic_chunked

列出帮助信息,如:generic_chunked -h或—help

漏洞分析-Fuzzing工具集:splike-generic_listen_tcp

列出帮助信息,如:generic_listen_tcp -h或—help

漏洞分析-Fuzzing工具集:splike-generic_send_tcp

列出帮助信息,如:generic_send_tcp -h或—help

漏洞分析-Fuzzing工具集:splike-generic_send_udp

列出帮助信息,如:generic_send_udp -h或—help

以上内容暂时没有找相关案例

漏洞分析-VoIP工具集:voiphopper

https://github.com/iknowjason/voiphopper

http://voiphopper.sourceforge.net/

http://voiphopper.sourceforge.net/example-usage.html 官方使用手册

列出帮助信息,如:voiphopper -h或—help

-l (列出CDP嗅探的可用接口,然后退出)示例:voiphopper -l

-m (伪造MAC地址,然后退出)示例:voiphopper -i eth0 -m 00:07:0E:EA:50:86

-d (删除VLAN接口,然后退出)示例:voiphopper -d eth0.200

-V (打印VoIP Hopper版本,然后退出)示例:voiphopper -V

MAC地址欺骗选项(与-a、-v或-c选项一起使用):

-m (欺骗现有接口和新接口的MAC地址)示例:voiphopper -i eth0 -m 00:07:0E:EA:50:86

-D-m (仅欺骗新语音接口的MAC地址)示例:voiphopper -i eth0 -D -m 00:07:0E:EA:50:86

CDP嗅探模式(-c 0) 示例:voiphopper-i eth0-c 0

CDP欺骗模式(-c 1):

-E(设备ID)

-P(端口ID)

-C(功能)

-L(平台)

-S(软件)

-U(双工)

SIP固件电话的用法示例

voiphopper -i eth0 -c 1 -E ‘SIP00070EEA5086’ -P ‘Port 1’ -C Host -L ‘Cisco IP Phone 7940’ -S ‘P003-08-8-00’ -U 1

SCCP固件电话的用法示例:

voiphopper -i eth0 -c 1 -E ‘SEP0070EEA5086’ -P ‘Port 1’ -C Host -L ‘Cisco IP Phone 7940’ -S ‘P00308000700’ -U 1

使用MAC欺骗的手机示例:

voiphopper -i eth0 -m 00:07:0E:EA:50:86 -c 1 -E ‘SEP00070EEA5086’ -P ‘Port 1’ -C Host -L ‘Cisco IP Phone 7940’ -S ‘P003-08-8-00’ -U 1

Avaya DHCP选项模式 (-a):

示例: voiphopper -i eth0 -a

示例:voiphopper -i eth0 -a -m 00:07:0E:EA:50:86

VLAN跃点模式 (-v VLAN ID):

示例:voiphopper -i eth0 -v 200

示例: voiphopper -i eth0 -v 200 -D -m 00:07:0E:EA:50:86

阿尔卡特VLAN发现(-t 0|1|2):

示例: voiphopper -i eth0 -t 0

示例: voiphopper -i eth0 -t 1

示例:voiphopper -i eth0 -t 0 -m 00:80:9f:ad:42:42

示例:voiphopper -i eth0 -t 1 -m 00:80:9f:ad:42:42

示例:voiphopper -i eth0 -t 2 -v 800

示例: voiphopper -i eth0 -t 2 -v 800 -m 00:80:9f:ad:42:42

VoIP Hopper有三种CDP模式。嗅探(-c 0),带有自定义数据包的欺骗(-c 1)和带有预制数据包的欺骗(-c 2)。要嗅探CDP并将VLAN Hop运行到Voice VLAN中,只需按照以下方式在以太网接口上运行VoIP Hopper:

voiphopper -i eth0 -c 0

为了欺骗CDP,以便在Cisco SIP环境中更快速地跳到Voice VLAN,请按以下方式运行VoIP Hopper:

voiphopper -i eth0 -c 1 -E’SIP00070EEA5086’-P’端口1’-C主机 -L’Cisco IP电话7940’-S’P003-08-8-00’-U 1

为了欺骗CDP,以便在Cisco SCCP环境中更快速地跳到Voice VLAN,请按以下方式运行VoIP Hopper:

voiphopper -i eth0 -c 1 -E’SEP00070EEA5086’-P’端口1’-C主机 -L’Cisco IP电话7940’-S’P00308000700’-U 1

要用Cisco 7971G-GE IP电话生成的预制数据包欺骗CDP,请执行以下操作:

voiphopper -i eth0 -c 2

VoIP Hopper还允许一个VLAN跳到任意VLAN,而无需监听CDP。如果您已经知道语音VLAN ID,或者想要将VLAN Hop跳入另一个VLAN(不监听CDP),则可以通过以下方式运行它(目标VLAN ID为’200’):

voiphopper -i eth0 -v 200

要在Avaya IP电话环境中发现语音VLAN并自动跳转VLAN,请执行以下操作:

voiphopper -i eth0 -a

要在Nortel IP电话环境中发现语音VLAN并自动跳转VLAN,请执行以下操作:

voiphopper -i eth0 -n

通过嗅探CDP来欺骗IP电话的MAC地址(这将更改默认接口和新接口的MAC地址):

voiphopper -i eth0 -c 0 -m AA:AA:AA:AA:AA:AA

要使用Avaya DHCP请求欺骗IP电话的MAC地址(这将更改默认接口和新接口的MAC地址):

voiphopper -i eth0 -a -m AA:AA:AA:AA:AA:AA

在不使用CDP或DHCP的情况下通过VLAN跳跃欺骗IP电话的MAC地址(这将更改默认接口和新接口的MAC地址):

voiphopper -i eth0 -v 200 -m AA:AA:AA:AA:AA:AA

要欺骗IP电话的MAC地址而不更改默认以太网接口的MAC地址(仅欺骗新的语音接口的MAC地址),请执行以下操作:

voiphopper -i eth0 -v 200 -m AA:AA:AA:AA:AA:AA -D

简单地欺骗接口的MAC地址然后退出。

voiphopper -i eth0 -m AA:AA:AA:AA:AA:AA

要删除VoIP Hopper创建的VoIP接口(eth0.200),请执行以下操作:

voiphopper -d eth0.200

案例,,如:voiphopper -i eth0 -z