1 简介和初始配置

1.1 Key Features 关键特性

1.1.1 FortiManager 是什么?

单一的管理平台,最小化初始、持续运行成本的大型部署,协助遵从合规性,使用本地FortiGuard缓存减少WAN流量成本,为很多FortiNet设备提供集中管控功能,自动化大规模的设备发放和策略维护(固件、策略的分发和更新;复杂的mesh和星行的Ipsec VPN),提供日志和报告。

在大型企业 和 托管安全服务提供商(MSSP)中,网络的规模带来了小型网络不具备的挑战:

大规模供应;调度配置更改的推出;维护、跟踪和审计许多更改。

通过FortiManager进行集中管理,可以帮助你更轻松地管理多种部署类型和多种设备,降低操作成本。

FortiManager可以做什么?

- 在你的网络中提供防火墙策略

- 作为配置修订控制和安全审计的中心存储库

- 部署和管理复杂的网状和星型IPsec VPN

- 作为你所管理设备的专用FortiGuard Distribution Network (FDN)服务器

- 使用JSON API脚本和自动化设备配置、策略更改等

1.1.2 FortiManager 的主要功能

- 集中管理:无需单独登录数百个FortiGate设备,你可以使用FortiManager从单个控制台管理所有设备。

- ADOM:FortiManager可以将设备分组到地理或功能ADOM中,如果你有一个大型的网络安全管理员团队,这是非常理想的。ADOM允许admin管理员创建设备组,供管理员监控和管理。例如,管理员可以根据自己的地理位置或业务部门来管理设备。ADOM的目的是通过ADOM划分设备管理,并控制(限制)管理员访问。如果使用虚拟域(VDOM), ADOM可以进一步限制只访问来自特定设备的VDOM的数据。

- 配置修订控制:FortiManager保存所有配置更改的历史记录。你可以安排FortiManager部署新配置或将托管设备恢复到以前的配置。

- 本地FortiGuard服务发放:为了减少网络延迟和减少互联网带宽的使用,你所管理的设备可以使用 FortiManager 作为私有 FDN(FortiGuard Distribution Network)服务器。

- 固件管理:FortiManager可以为被管理的设备安排固件升级。

- 脚本:FortiManager支持基于CLI和TCL的脚本,用于配置部署。

- 窗格管理器(VPN、FortiAP、FortiSwitch、Fabric View):FortiManager管理窗格简化了VPN、FortiAP、FortiSwitch和Fabric View的部署和管理。

- 日志和报告:被管理的设备可以在FortiManager上存储日志。通过这些日志数据,你可以生成基于SQL的报告,因为FortiManager具有许多与FortiAnalyzer相同的日志和报告特性。

FortiMeter:为大型MSSP提供一种具有成本效益的方式来管理其客户机的安全需求。FortiManager计量模块将特殊的FortiOS-VM处理的流量报告给FortiGuard或FortiCare, 负责管理点计算。

1.2.3 Manager Panes 管理窗格

Fabric View (Security Fabric):当FortiManager管理启用了Security Fabric且属于Security Fabric组的FortiGate单元时,会显示Fabric View窗格。查看安全Fabric组配置的安全Fabric等级。在查看FortiManager中的信息之前,必须使用FortiOS生成安全结构评级。

- VPN Manager:在VPN管理器窗格中,可以配置IPsec VPN设置,可以安装在多个设备上。设置作为对象存储在对象数据库中。通过安装策略包将IPsec VPN设置推送到一个或多个设备。为一个ADOM启用VPN Manager将覆盖该ADOM中被管理设备的现有VPN配置。混合模式VPN允许VPN同时通过VPN管理器和设备管理器中的FortiGate设备进行配置。

- AP Manager:通过AP管理器窗格,你可以管理由FortiGate设备控制的FortiAP设备,FortiGate设备由FortiManager管理。通过Wi-Fi模板,管理员可以方便地管理和分发AP模板、SSID模板和WIDS模板。管理员还可以监控所有无线客户端,检查AP运行状况。

- FortiSwtich Manager:通过FortiSwitch Manager,可以对FortiSwitch模板和vlan进行集中管理,并对与FortiGate设备相连的FortiSwitch设备进行监控。你可以为特定的FortiSwitch平台配置多个模板,这些模板可以分配给多个设备。

1.2.4 Management Extensions Panes 扩展管理窗格

扩展管理窗格允许你启用由Fortinet发布和签名的许可应用程序。

注意,在FortiManager默认配置中,这两个应用程序都是禁用的。

以下应用程序可作为FortiManager的管理扩展:

- SD-WAN Orchestrator:可以使用SD-WAN协调器来配置、管理和监控SD-WAN网络中的FortiGate设备。

- Wireless Manager (FortiWLM):你可以使用无线管理器(FortiWLM)来监视、操作和管理由FortiManager管理的FortiGate设备上的无线网络。

1.2 Key Concepts 关键概念

1.2.1 FortiManager vs FortiAnalyzer

FortiManager和FortiAnalyzer运行在相同的硬件和软件平台上。

像FortiAnalyzer,FortiManager还可以充当日志记录和报告设备,但存在日志记录速率限制(FortiAnalyzer 没有日志记录速率限制,FortiManager 日志卷每天的数量是固定的)。

FortiManager将需要额外的资源(CPU、内存、磁盘)来处理日志和报告。

对于低容量的日志,FortiManager可以用作功能齐全的日志记录和报告设备,但是它需要使用一些系统资源来实现其他特性,比如配置管理。

如果你有很高的日志量,你应该使用专用的FortiAnalyzer。

1.2.2 Management Layers 管理层

- 全局ADOM层 有两个关键部分:全局对象数据库和所有页眉和页脚策略包。页眉和页脚策略包 包含了每个ADOM的策略。使用这种方法的一个例子是在运营商环境中,运营商允许客户的流量通过他们的网络,但不允许客户访问运营商的网络基础设施。 在全局ADOM层中,创建页眉和页脚策略规则。这些策略规则可以分配给多个ADOM。如果多个ADOM策略包需要相同的策略和对象,你可以在这个层中创建它们,这样你就不必在每个ADOM中维护副本。

- ADOM层 是在设备组中的被管理设备上创建、管理和安装策略包的地方。可以在这里创建多个策略包。ADOM层对于每个ADOM都有一个公共对象数据库。数据库包含地址、服务和安全配置文件等信息。在ADOM层中,每个ADOM中的对象和策略包共享一个公共对象数据库。策略包可以创建,也可以从多个被管理的设备中导入并同时安装。

- 设备管理层 记录FortiManager设备集中管理的设备信息,包括设备的名称、类型、型号、IP地址、当前安装的固件、修订历史和实时状态等。在设备管理器层,设备设置可以针对每个设备进行配置和安装。如果检测到配置更改,无论更改是在本地还是在FortiManager上,那么,FortiManager将当前配置修订与更改后的配置进行比较,并创建一个新的配置。FortiManager修订,配置变化无论是大还是小,FortiManager记录并保存新配置。这可以帮助管理员审核配置更改,并在需要时恢复到以前的修订。

1.2.3 Fortinet Device Management Life Cycle

当你使用FortiManager集中管理你的Fortinet设备时,工作流通常遵循以下模式:

- 部署:由管理员在网络初始安装完成后配置Fortinet设备。

- 监控:管理员监控安全基础设施设备的状态和运行状况,包括资源监控和网络使用情况。可以监视网络基础设施的外部威胁,并生成警报以提供建议。

- 维护:管理员根据需要更新配置,使设备保持最新状态。

- 升级:病毒定义、攻击和数据丢失防护签名、web和电子邮件过滤服务以及设备固件映像都是最新的,以提供持续的保护。

FortiManager可以帮助减少这些阶段中的工作负载。

1.3 Initial Configuration 初始配置

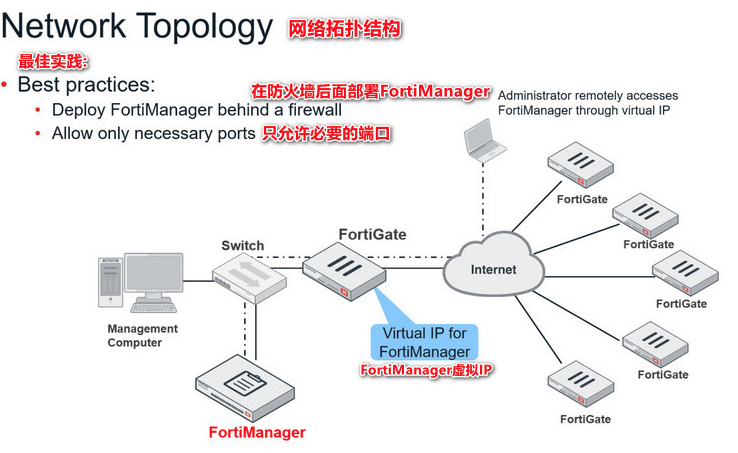

1.3.1 网络拓扑与安全建议

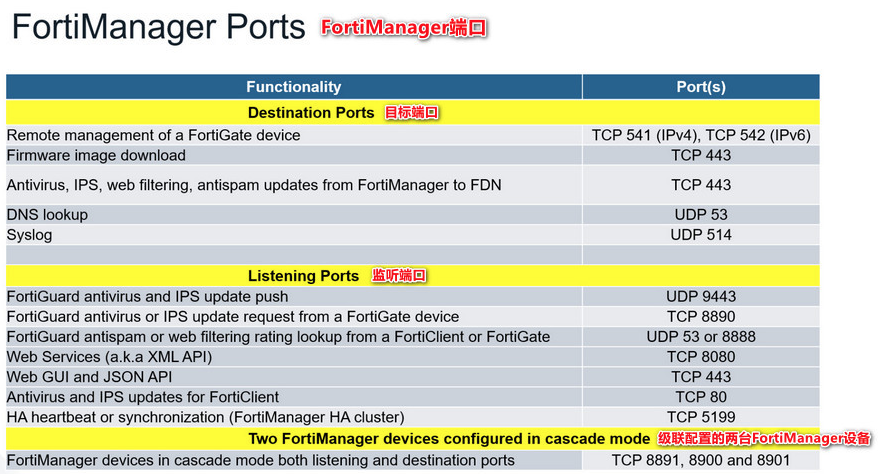

通常,你应该将FortiManager部署在防火墙后面,比如FortiGate。出于安全考虑,只允许FortiManager的防火墙策略中的相关端口。如果管理员或远程FortiGate设备将从你的管理子网外部(例如从internet)建立到FortiManager的入站连接,请创建一个虚拟IP。

为了防止在网络故障时失去访问权,直接将管理计算机连接到FortiManager或通过交换机。

安全建议:

- 将你的FortiManager部署在受保护和受信任的专用网络中,它永远不应该直接部署在互联网上。

- 始终使用安全连接方法进行管理:HTTPS用于基于web的管理,或从CLI进行SSH访问。不安全的方法,如(HTTP)是纯文本,攻击者可以使用包嗅探工具获取信息,可以用来破坏你的网络。

- 在你的用户上使用可信的主机,并且只允许从特定位置登录。如果你确实需要打开对该设备的外部访问,以便远程设备能够连接,那么只打开为此所必需的端口。其他开放的端口会增加你的安全风险。如果你需要从外部打开直接登录访问,请确保为此设置特殊用户帐户,并且只开放安全的协议。还应该使用安全密码,并强烈建议使用密码策略。

- 你可以启用和配置以下密码策略:

最小长度:密码必须包含的最小字符数,从8到32,默认值:8。

必须包含:必须包含大写字母、小写字母、数字和特殊字符。

管理员密码有效期:指定密码有效期。当密码过期时,系统将提示管理员输入新密码。

1.3.2 默认配置

说明首次登录FortiManager管理界面时,在浏览器中输入https://<出厂默认IP地址>。在登录屏幕出现后,使用工厂默认的管理员凭据来登录。默认凭据是用户名admin和一个空白密码。

为了为你的网络配置FortiManager,你必须设置IP地址和网络掩码,选择支持的管理访问协议,并为路由数据包指定一个默认网关。你可以从Network页面完成所有这些操作。

端口1 为管理接口,默认IP地址和掩码为:192.168.1.99/24。如果你的管理子网使用不同的子网,或使用IPv6,请更改这些设置。必须是唯一的静态IP地址。在“默认网关”中输入下一跳路由器的IP地址,并指定你的DNS服务器。默认情况下,在DNS服务器设置中配置了FortiGuard DNS服务器,以确保FortiGuard下载和查询的连通性。但是你可以指定一个本地DNS服务器。

通过服务访问功能,可以在此界面上启用FortiManager响应被管理设备对FortiGuard服务的请求。这包括FortiGate更新和网络过滤。

缺省情况下,对被管理设备的所有服务在端口1上是开启的,其他端口是关闭的。

根据你的网络,你可以配置额外的接口,也可以配置到不同网关的静态路由(IPv4或IPv6),这样数据包就可以通过不同的路由下发。抓包功能可以捕获接口上pcap格式的报文。当疑难解答FortiManager连通性问题时,此特性非常有用。

1.3.3 GUI Panes And FortiAnalyzer Features

FortiManager功能窗格包括:

Fabric View、Device Manager、Policy & Objects、AP Manager、VPN Manager、FortiSwitch Manager、FortiGuard、SOC和系统设置窗格。

如果你想使FortiManager充当日志记录和报告设备,你可以在FortiManager仪表板上或使用CLI。

请记住日志记录速率限制。此外,FortiManager将需要额外的资源(CPU、内存、磁盘)来处理日志和报告。

在启用此特性之前,确定网络的最大日志记录速率,以确保不会删除任何日志。

当FortiManager上启用FortiAnalyzer特性集时(默认情况下FortiAnalyzer功能被禁用,FortiAnalyzer窗格被隐藏),FortiManager将重新启动。你也会得到下列窗格:

Log View窗格,提供来自被管理设备的日志消息。你可以查看流量日志、事件日志和安全日志信息。

Incidents & Events窗格,你可以在其中配置基于日志类型和日志过滤器的事件处理程序,并指定是否通知电子邮件地址、SNMP服务器或syslog服务器。

Reports窗格,提供基于设备日志的报表。

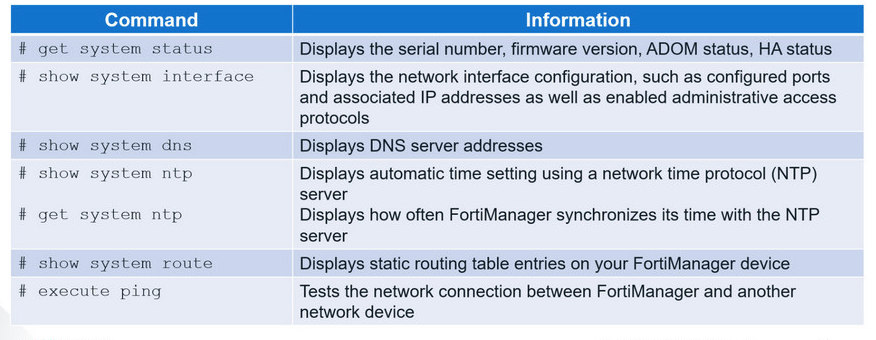

1.3.4 Basic CLI Commands

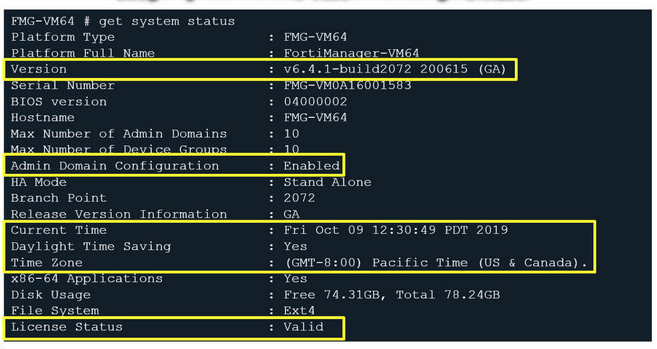

1.3.5 System Information(get system status)

- Version:确保FortiManager固件版本与所注册的设备兼容。(请参阅FortiManager发布说明以获得支持的固件版本。)

- Admin Domain Configuration:如果试图注册非fortigate设备,确保ADOM已启用。此外,它还显示了FortiManager型号支持多少ADOM。

- Current Time:确保你的日期和时间设置根据你的需要。为了使许多特性能够正常工作,包括调度、FortiManager-FortiGate隧道协商和日志记录特性,FortiManager系统时间必须是准确的。虽然你可以手动设置日期和时间,但你应该与网络时间协议(NTP)服务器同步。

- License Status:确保你有有效的许可证。

1.4 Use Cases 应用案例

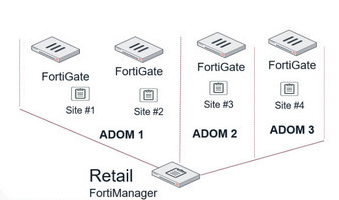

1.4.1 Retail 零售业

一个常见的FortiManager用例涉及大型零售客户或分布式企业,他们通常有许多远程站点和几个中心枢纽站点和数据中心, 在大型企业部署中,管理员通常喜欢安装技术人员通过USB加载的基本初始配置,或者复制并粘贴到控制台中。这个基本配置允许FortiGate联系FortiManager,管理员可以将其添加到适当的设备组或ADOM中,然后将完整配置发送到该FortiGate。通常要求:

- 运维团队集中配置和管理防火墙;

- 简单的初始部署;

- 跨许多防火墙的共享对象:地址和服务;

- 许多站点通用的防火墙策略。

在零售组织中,你可能有一个带有许多FortiGate设备的单个ADOM,或者多个ADOM带有一个FortiGate设备。

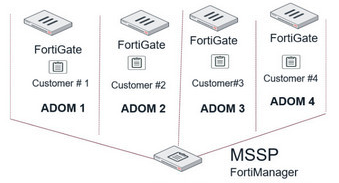

1.4.2 MSSP(Managed Security Service Provider)

运营商通常有许多功能强大的防火墙,需要严格的配置控制,这可以通过限制FortiManager的配置来实现。

MSSP可以将它们的防火墙 细分 为它们提供给客户的 虚拟防火墙,或者它们可以管理客户场所中的设备。

在这两种情况下,他们都需要为客户维护配置修订,并提供一个门户,客户可以在其中查看或编辑他们的一些设置。

现在能够满足(Pay-as-you-go)按需付款服务模型的需求,FortiManager允许MSSP通过使用Fortinet VM按需程序来避免永久许可证的开销。在MSSP中,每个客户的FortiGate设备被放置在他们的ADOM中。

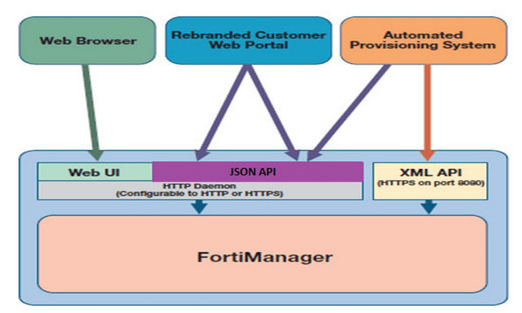

1.4.3 Forti Manager Application Program Interface(API)

MSSP也经常使用API。FortiManager上有两种API:

- JSON API:此API允许你执行许多与FortiManager GUI相同的任务。它允许MSSP和大型企业为策略和对象管理创建定制的、品牌的web门户。

- XML API:该API使你能够检索有关被管理设备的信息,执行脚本来修改设备配置,并将修改后的配置安装到设备上。它的设计目的是允许在FortiManager上快速提供ADOM、设备和脚本。

订阅时,FNDN提供了访问工具、示例代码、文档和Fortinet开发人员社区。

2 Administrator and Management 管理员和管理

2.1 ADOMs

2.1.1 Enabling Administrative Domains(ADOMs)

ADOM允许admin管理员创建设备组,供管理员监控和管理。

例如,管理员可以根据自己的地理位置或业务部门来管理设备。

ADOM的目的是通过ADOM划分设备管理,并控制(限制)管理员的访问。

ADOM默认不启用,只能由admin管理员或具有超级用户配置文件的管理员启用(或禁用)。一旦你更改了ADOM模式,你将被注销,以便系统可以使用新设置重新初始化。

当你在启用ADOM的情况下登录时,你必须从已配置的ADOM列表中选择要查看的ADOM。你可以通过单击GUI右上角的ADOM列表轻松地在ADOM之间切换。

请记住,ADOM的最大数量随FortiManager物理型号或VM许可证的不同而不同。

2.1.2 ADOM Modes (ADOM 模式)

配置ADOM时,可以选择两种模式:标准模式或备份模式。

在标准模式下,可以对ADOM和被管理设备进行配置更改。

备份模式的主要目的是将配置更改直接备份到被管理设备上。

标准模式:

默认情况下,ADOM以标准模式运行,并且所有的窗格都是可用的。ADOM是可读写的,它允许你对存储在ADOM数据库中的托管设备进行配置更改,然后将这些更改安装到托管设备上。

你还可以通过FortiGate CLI或GUI直接对每个被管理设备进行配置更改。这将触发被管理设备在FortiManager上自动更新FortiGate修订历史。但是,自动更新有一个限制,它只更新设备管理器的更改,而不更新策略和对象的更改。 (?)

被管理设备上的设备管理器在FortiManager上自动更新,被管理设备每5秒检查一次配置差异,并使用FortiGate-FortiManager(FGFM)通信协议将差异修订发送到FortiManager。只更新设备管理器的更改。

- 默认模式

- ADOM可读写

- 能够改变ADOM和被管理设备

- 所有管理窗格可用

- 可以从FortiManager窗格到管理设备进行配置更改

备份模式:

如果管理的设备配置总是需要直接在设备上进行更改,并且希望仅用于修订控制和跟踪目的而使用FortiManager,该怎么办?

此时,可以在备份模式下配置ADOM。

在备份模式下,ADOM是只读的,因此设备管理器窗格是受限制的。你可以添加和删除设备,但设备级设置不可用于配置和安装。由于同样的原因,其他窗格如AP Manager、VPN Manager、FortiClient Manager、FortiSwitch Manager不可用。备份方式下,可以将防火墙地址和服务对象导入到FortiManager中,FortiManager将这些对象存储在设备管理器数据库中。你可以在Policy & Objects窗格中查看这些对象。尽管你可以在Policy & Objects窗格中查看对象,但对象并不存储在中央数据库中。这允许你在独立于中央数据库的备份ADOM中维护所有设备使用的对象存储库。

你可以使用FortiManager上的脚本特性对所管理的设备进行配置更改。

如果直接在被管理设备上进行更改,则这些更改需要满足特定的条件,以便触发设备将其配置备份到FortiManager。

- ADOM为只读

- 可用的管理窗格跟少

- 只能使用ForitManager中的脚本对所管设备进行更改

- 可直接在被管理的设备上进行更改

2.1.3 ADOM Device Modes (ADOM 设备模式)

ADOM有两种设备模式:默认的标准模式和高级模式。

在标准模式下,不能将不同的FortiGate虚拟域(VDOM)分配给不同的FortiManager ADOM。

如果你是一个托管安全服务提供商(MSSP),拥有针对不同客户的FortiGate VDOM,并且希望在不同的ADOM中分离这些VDOM,该怎么办?

在高级模式下,可以将来自同一FortiGate设备的不同VDOM分配给不同的ADOM。该设置将全局应用于所有ADOM。这将导致更复杂的管理场景。建议仅适用于高级用户。

2.1.4 Organizing Devices by ADOMs

使用简化管理的方案。例如,你可以通过以下方式来组织你的设备:

固件版本:可以在同一个ADOM中对具有相同固件版本的所有设备进行分组。例如,如果FortiGate设备运行的是固件版本5.6,你可以将这些设备分组到一个5.6版本ADOM中。

地理区域:可以将特定地理区域的所有设备分组到一个ADOM中,将不同区域的设备分组到另一个ADOM中。

指定管理员:你可以将设备分组到单独的ADOM中,并将它们分配给特定的管理员。

客户:你可以将一个客户的所有设备分组到一个ADOM中,将另一个客户的设备分组到另一个ADOM中。(MSSP场景)

设备类型:你可以为每个设备类型创建单独的ADOM。非FortiGate设备根据其设备类型自动位于特定的ADOM中。它们不能移动到其他ADOM。

组织需求:你可以将生产和测试网络FortiGate设备分离到单独的ADOM中。

在组织管理的FortiGate设备时,总是先根据设备类型进行分组,然后再根据FortiOS固件版本进行分组。不同固件版本的命令格式不同,会影响脚本的兼容性和其他特性。例如,如果你基于地理区域进行分组的,并且在同一个区域中有运行FortiOS 5.6和6.2固件的FortiGate设备,那么应该基于该地理区域的固件版本创建两个ADOM。然后,将这两个ADOM分配给该区域的管理员。然而,最佳实践是使用FortiManager ADOM升级特性并升级所有设备固件使其版本相同。

2.1.5 Creating an ADOM

启用ADOM后,具有Super_User配置文件的管理员可以访问所有ADOM页面,其中显示管理员创建的所有默认ADOM和自定义ADOM。你可以限制其他管理员对一个或多个特定ADOM的访问。

FortiGate ADOM被分组在一起。如果默认的ADOM不符合你的需求,你可以创建自己的ADOM。虽然你可以编辑这些默认的ADOM,但你不能编辑设备类型或设备的固件版本。这是因为,在内部,数据库结构取决于FortiManager需要为该设备类型或固件存储什么类型的数据。

创建的ADOM类型必须与添加的设备类型匹配。例如,如果你想为FortiGate创建一个ADOM,你必须选择FortiGate作为ADOM类型。对于FortiGate ADOM,还必须选择FortiGate设备的固件版本。

不同的固件版本具有不同的特性。因此不同的CLI语法。你的ADOM设置必须与设备的固件匹配。

ADOM模式默认为标准。在“集中管理”下,可以启用VPN对IPsec VPN进行集中管理,也可以启用SD-WAN,对该ADOM中所有被管理设备进行SD-WAN管理。缺省情况下,FortiAP集中管理功能处于开启状态。

自动推送策略:如果启用了自动推送,当设备恢复联机时,策略包和设备设置将被安装到脱机设备。

可以创建的最大ADOM数量因FortiManager模式而异。

2.2 Administrator Accounts

——未完待续——