- BurpSuite Proxy + Intruder 模块

DVWA 安全级别低

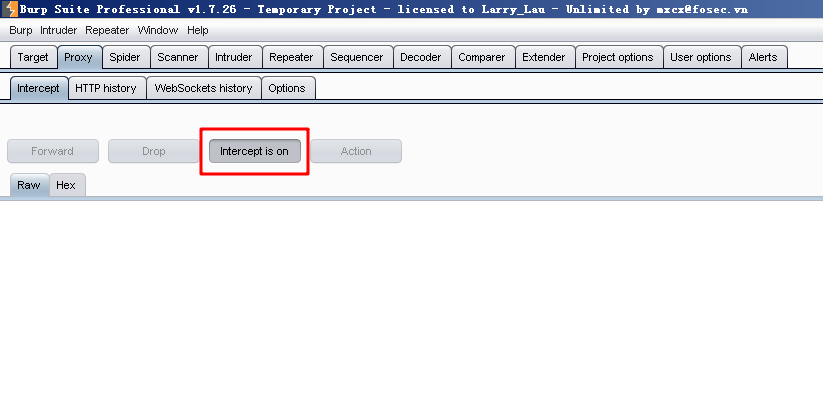

1)打开 Burp Suite 代理(默认开启拦截)

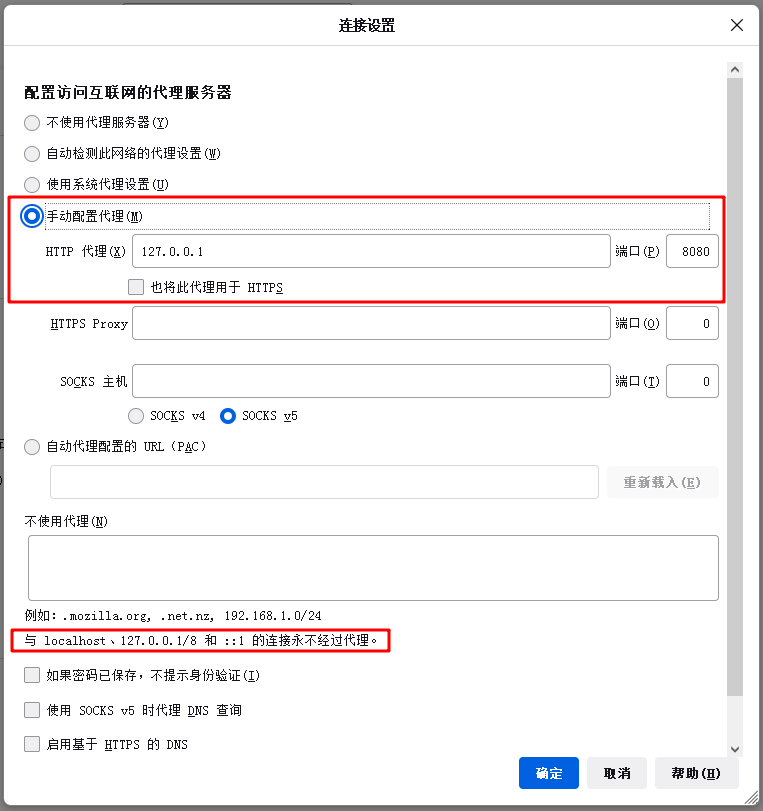

2)浏览器设置代理:Burp Suite 默认监听地址 127.0.0.1:8080

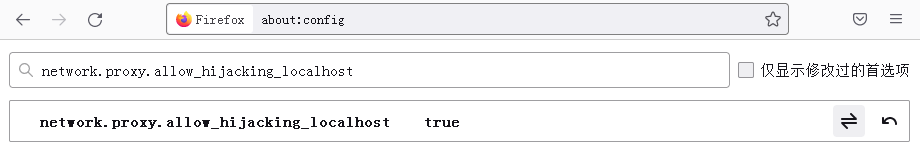

新版火狐可能提示:与 localhost、127.0.0.1/8 和 ::1 的连接永不经过代理。要修改此设置,可访问 about:config打开高级首选项,设置network.proxy.allow_hijacking_localhost为true

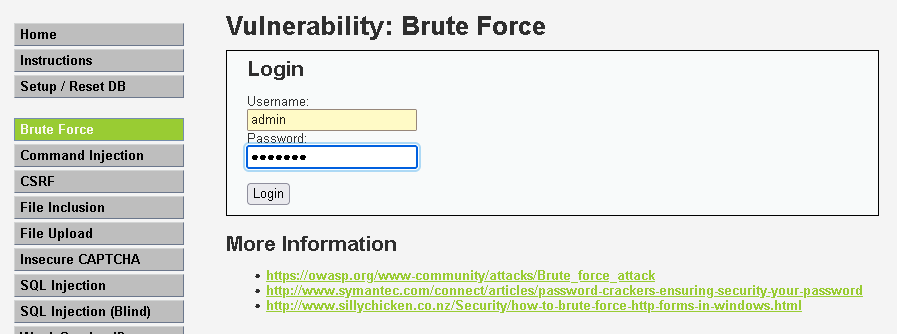

3)DVWA 打开 Brute Force 页面,执行一次登录

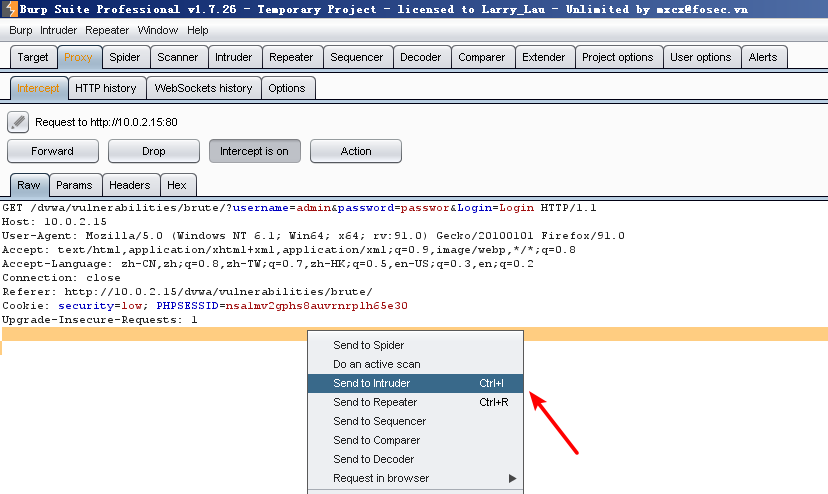

4)将 Burp Suite 拦截的请求发送到 Intruder

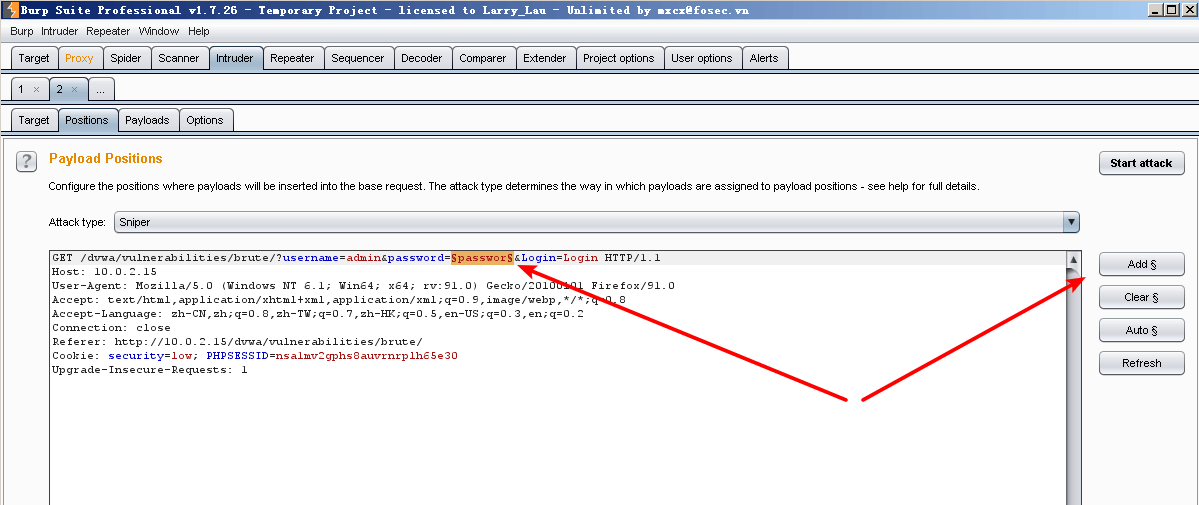

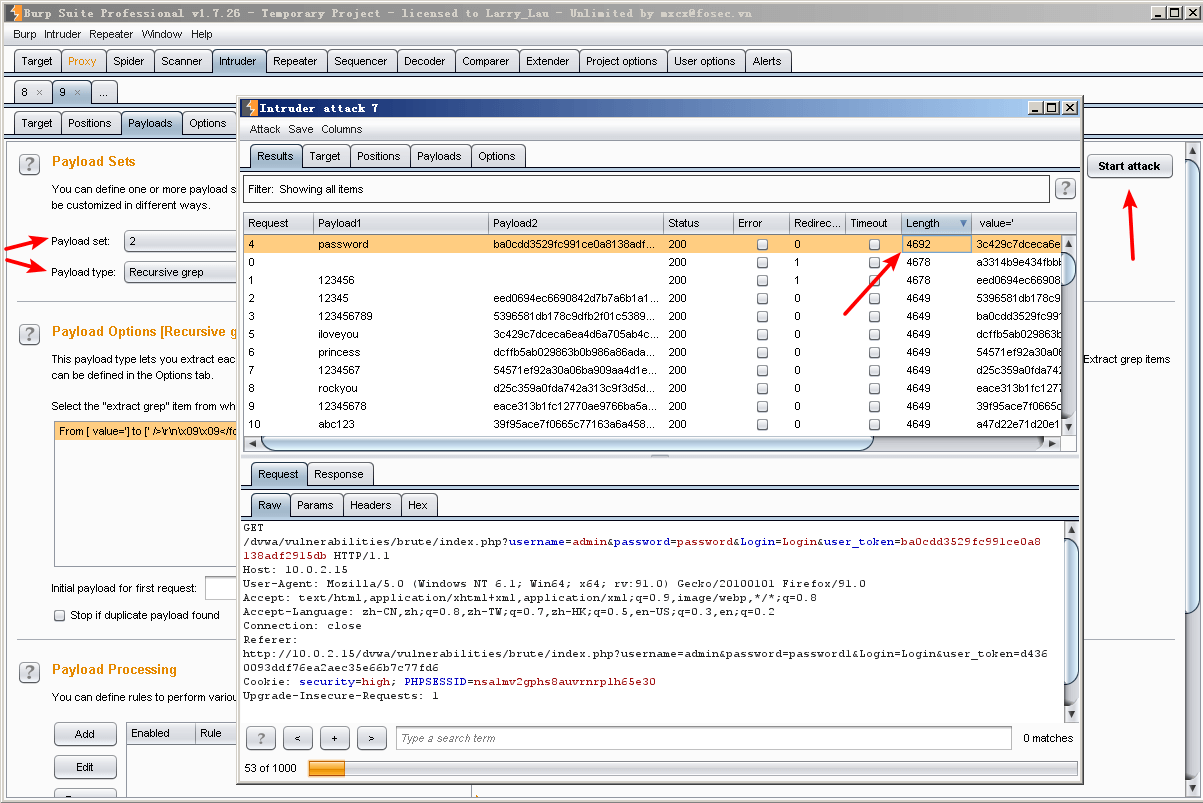

5)Burp Suite 执行暴力破解

此处假定存在 admin账号,这里只对密码执行暴力破解。点击Load加载字典,点击右上角Start attack开始爆破。

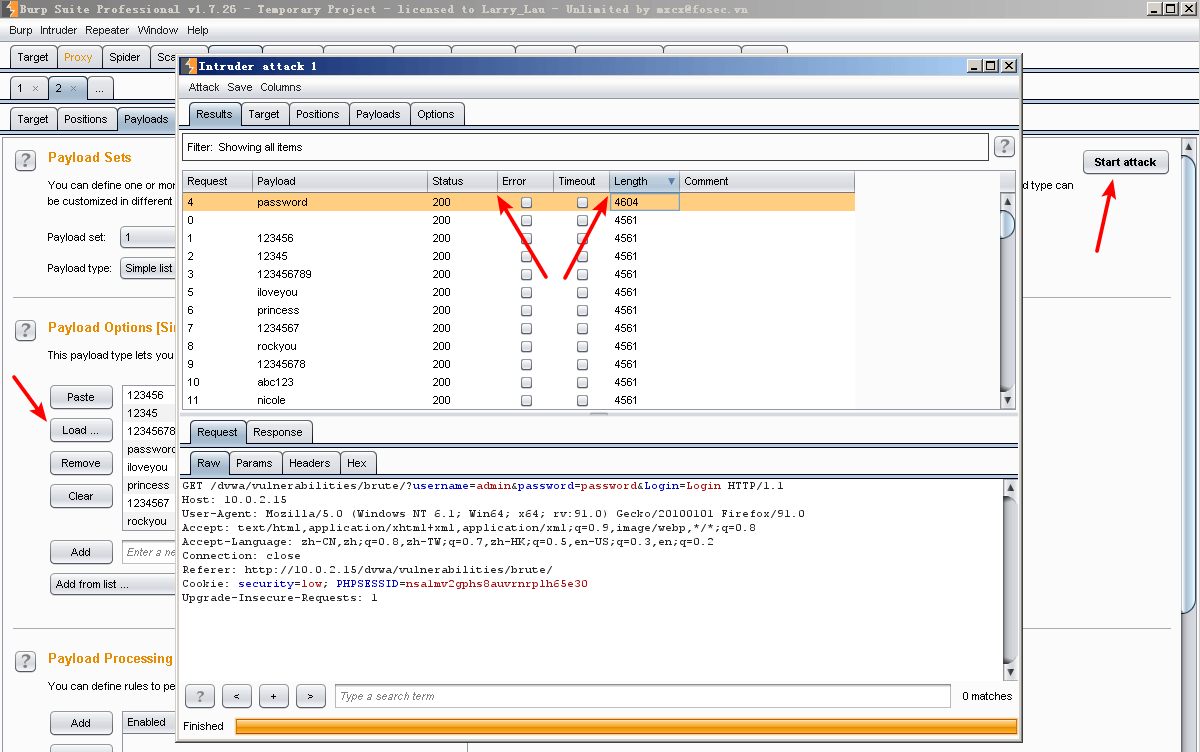

从返回的状态码和长度判断是否爆破成功,此处密码为 password时返回的长度与其他密码都不相同,因此判断此为正确密码,在 DVWA 中验证即可。

DVWA 安全级别中

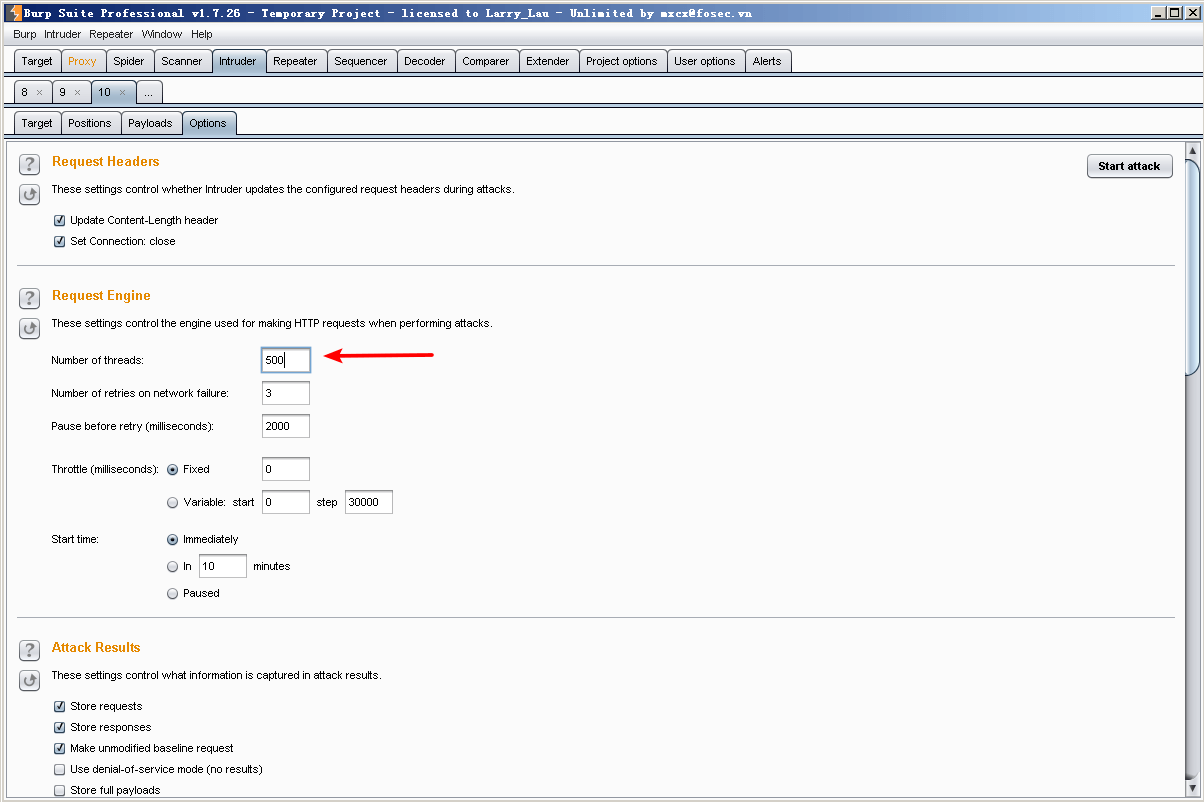

这个级别只在失败时增加了2秒的等待时间,因此提高线程数即可。

DVWA 安全级别高

1)同样将 Burp Suite 拦截的请求发送到 Intruder

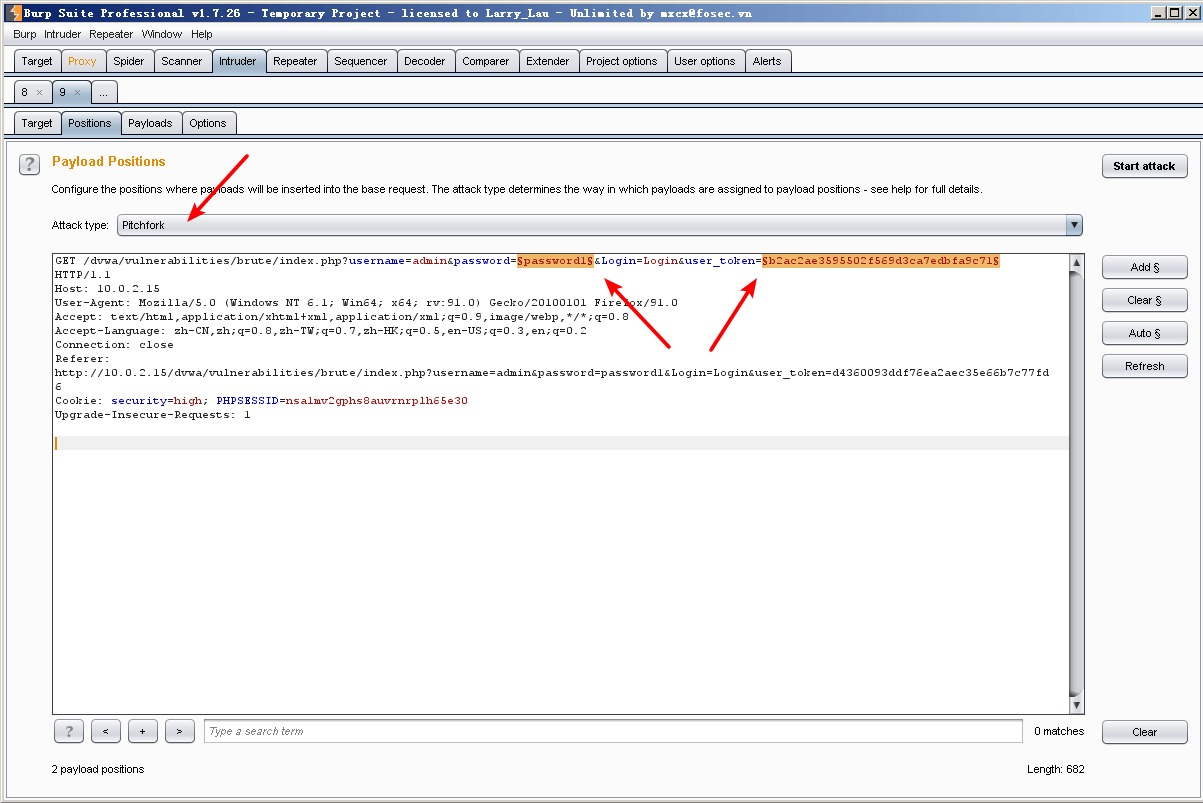

2)对 password 和 user_token 添加标记,攻击类型选择Pitchfork

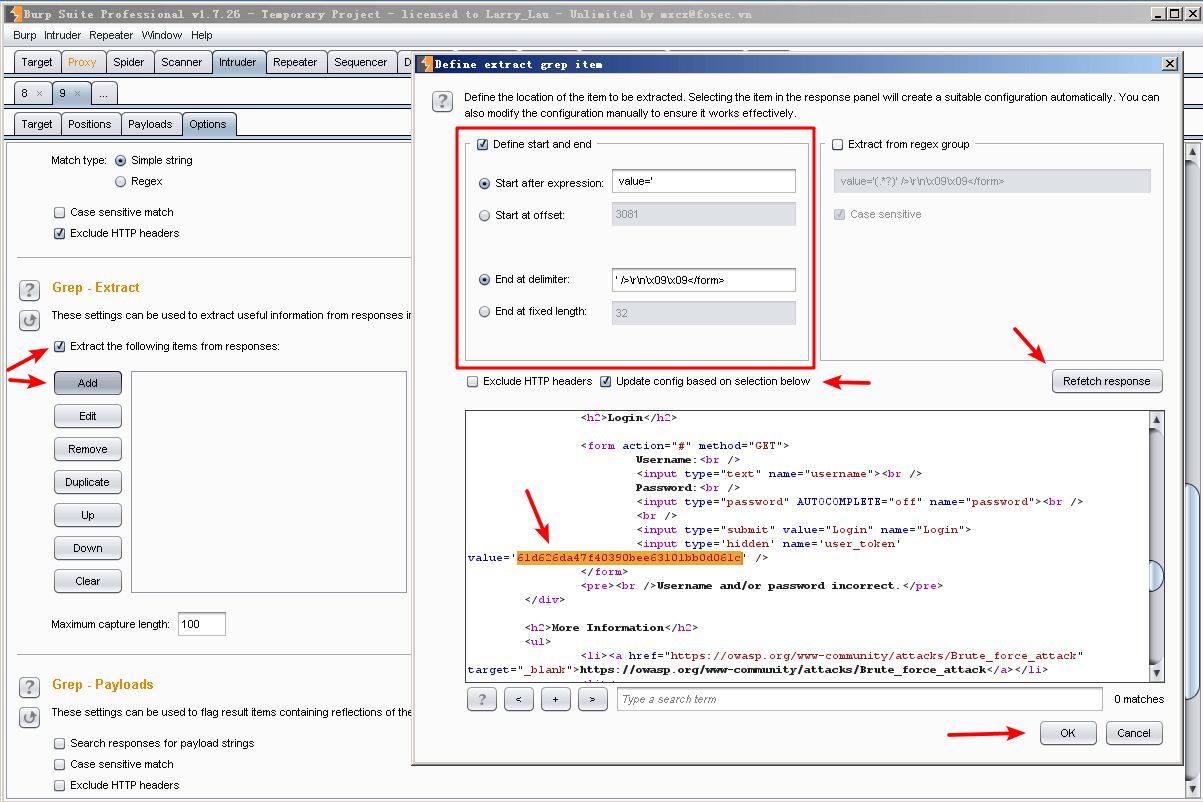

3)由于 user_token 在每次请求时都会产生变化,需要在提交表单前获取到该值并在下一次执行爆破时替换到请求地址中的user_token

点击Refetch response,确保Update config based on selection below为选中状态,找到user_token的值并选择,左上角的表达式将自动更新。

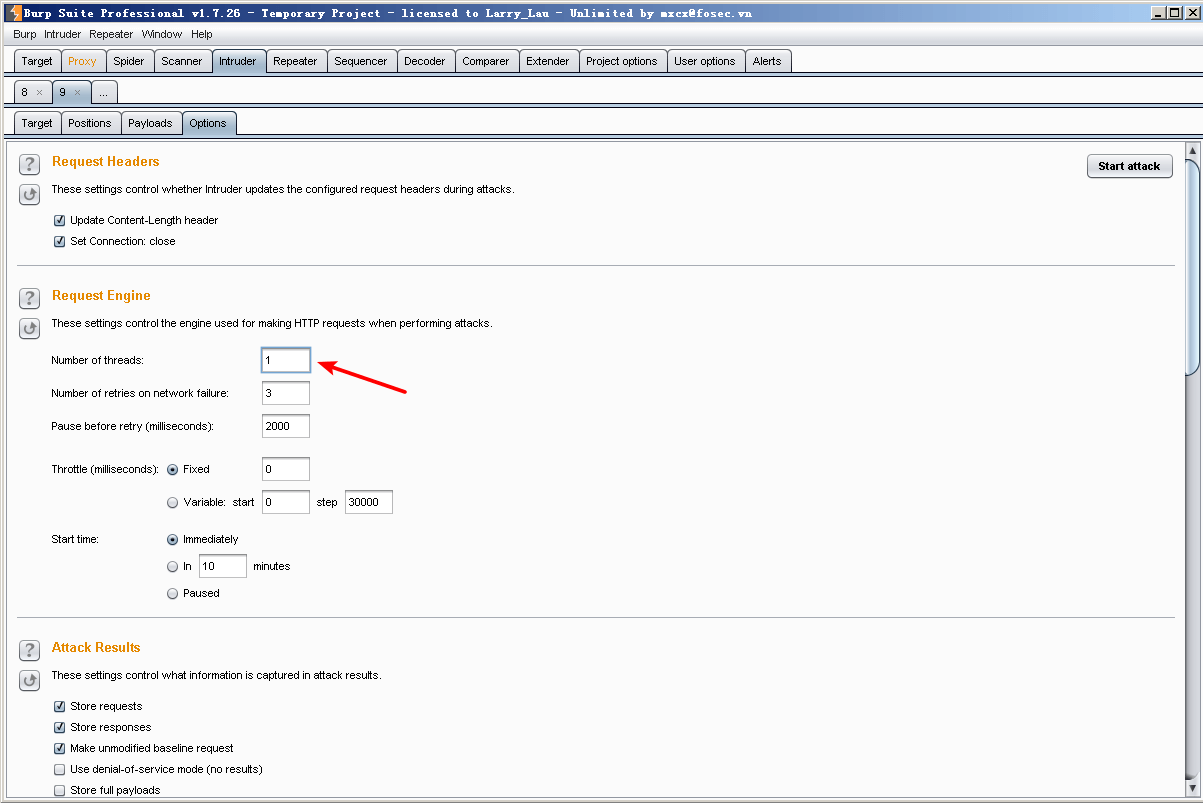

由于需要指定user_token,因此此处不支持多线程。

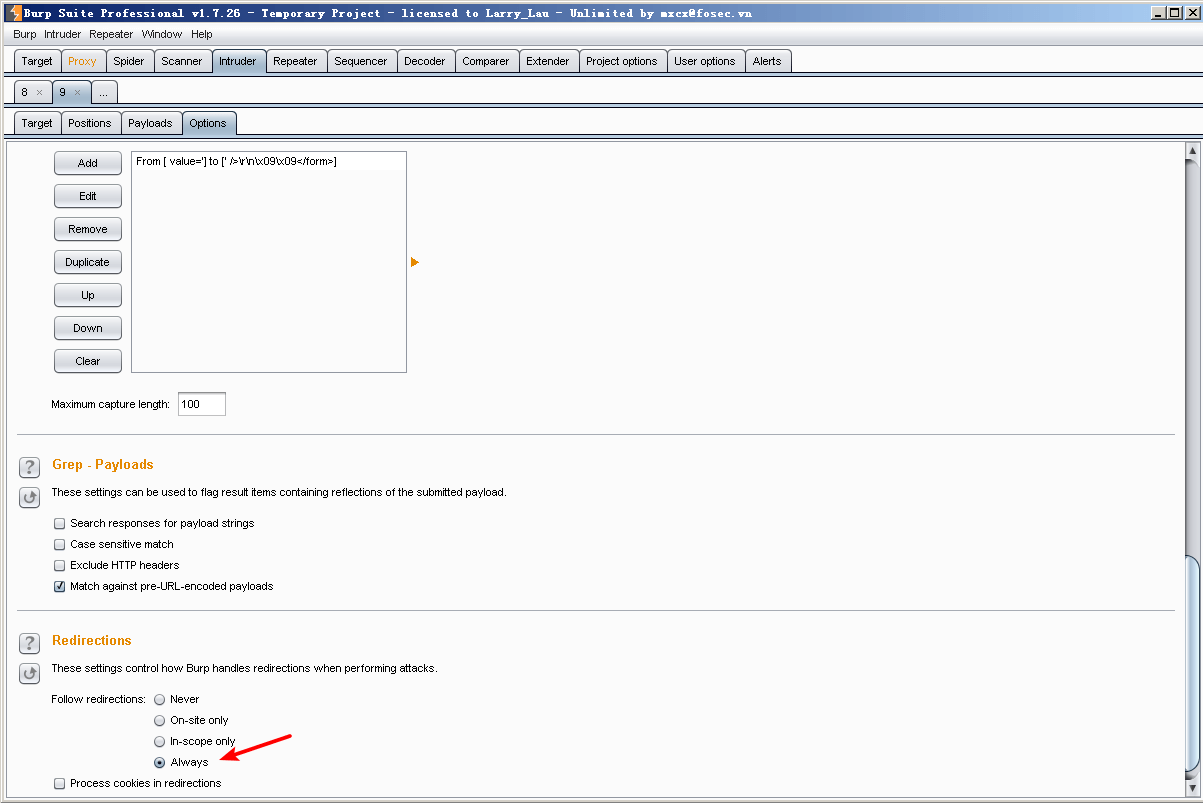

4)设置跟随重定向

5)设置 Payload,第一个仍然使用密码字典,第二个如下图

BurpSuite 果然强大,网上有使用 Python 脚本来爆破的,但是 BurpSuite 完全不需要写代码就可以实现了,并且 Grep 匹配部分的表达式也可以通过选择字符串自动完成。