一、简单分析

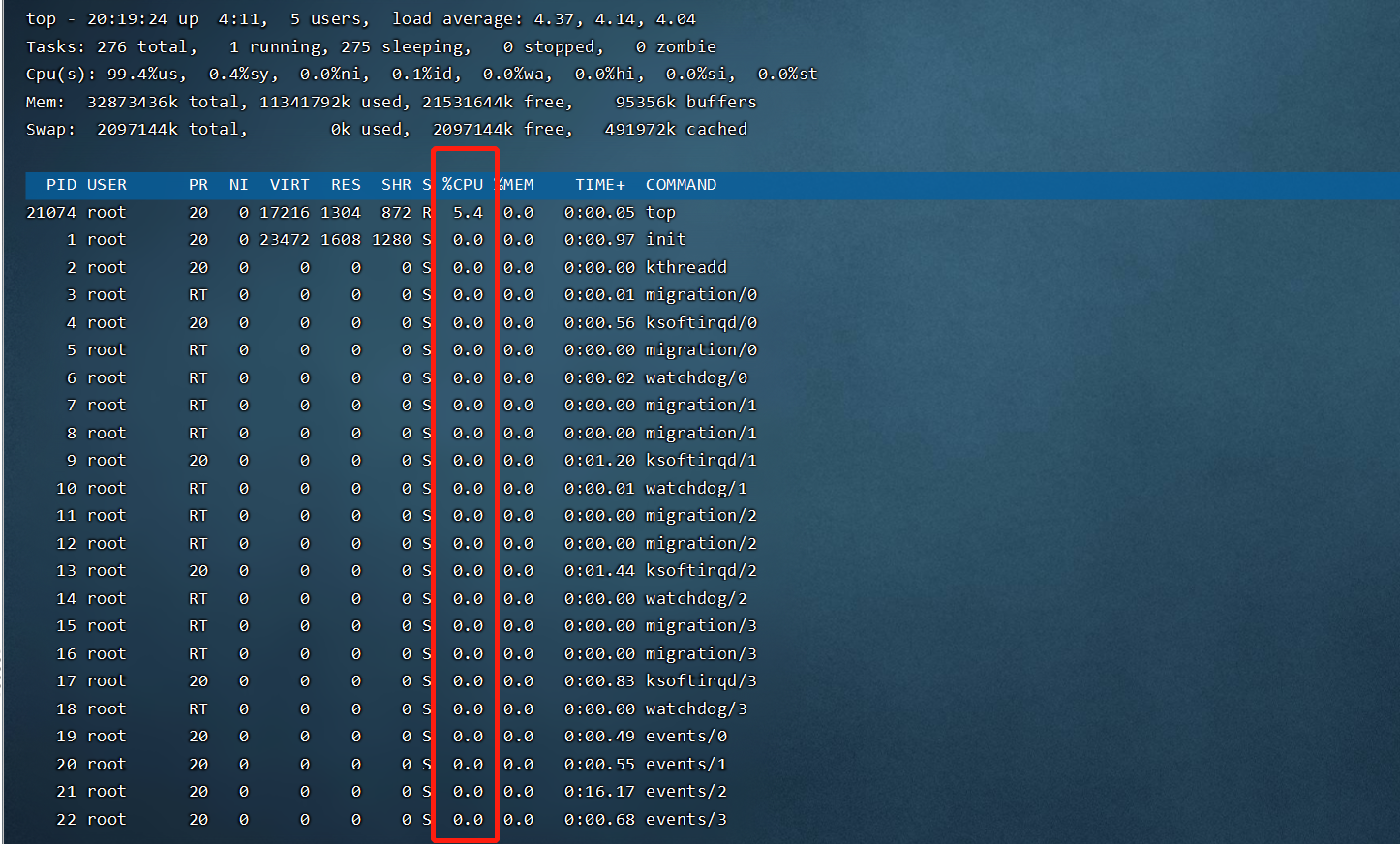

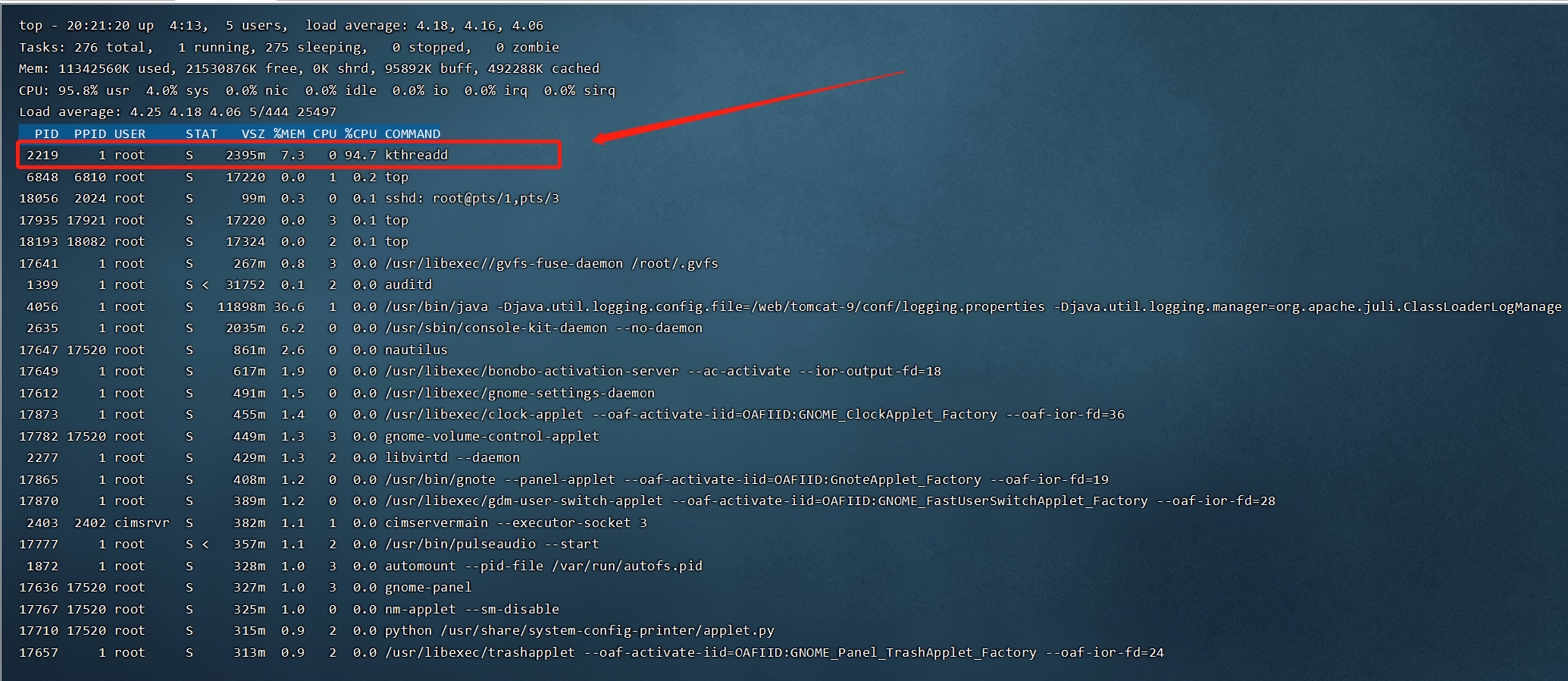

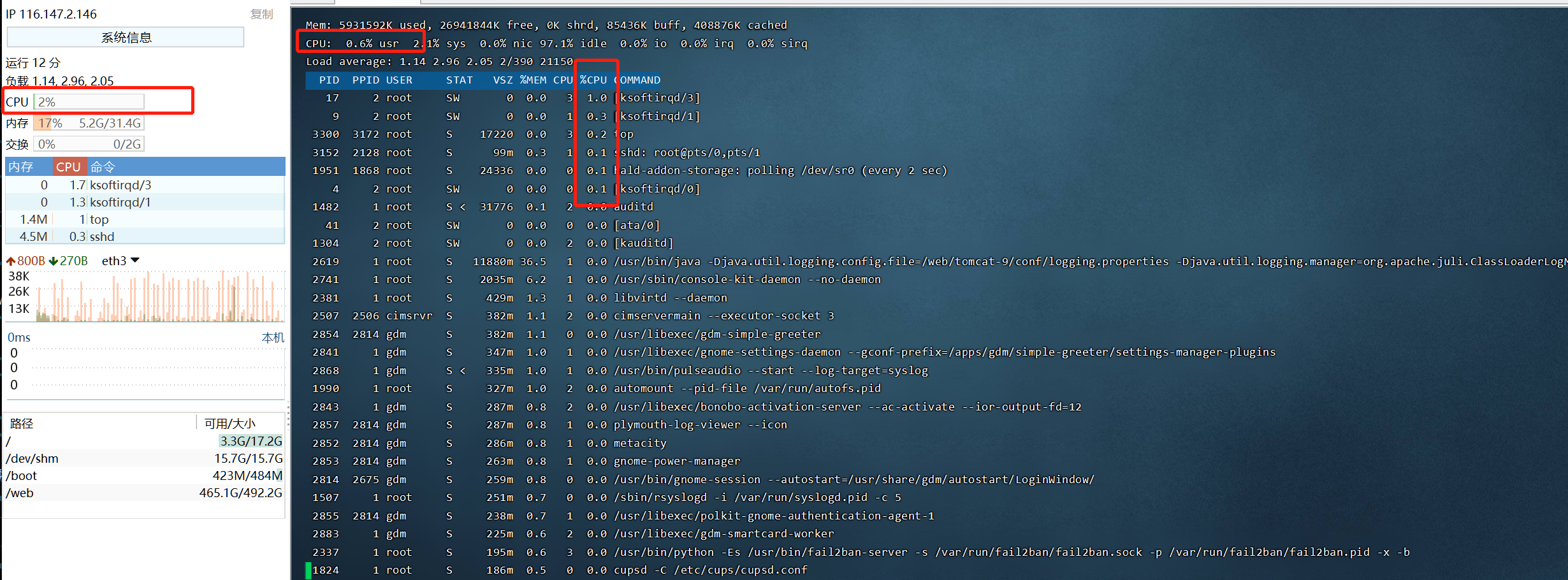

1、使用top命令查看进程时,没有发现异常进程占用CPU

2、我们使用busybox top时查看,我们就可以看出具体的进程占用CPU情况

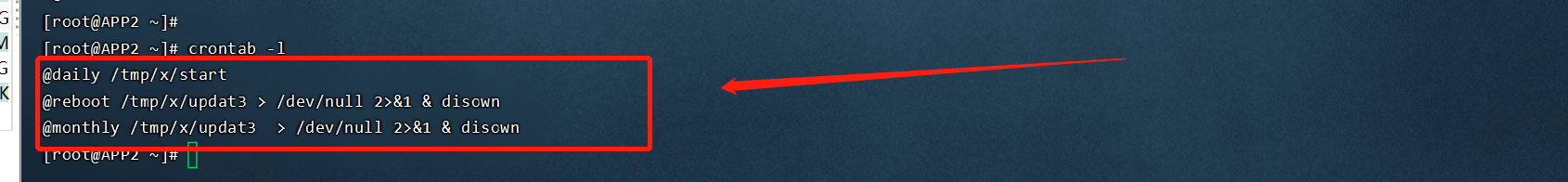

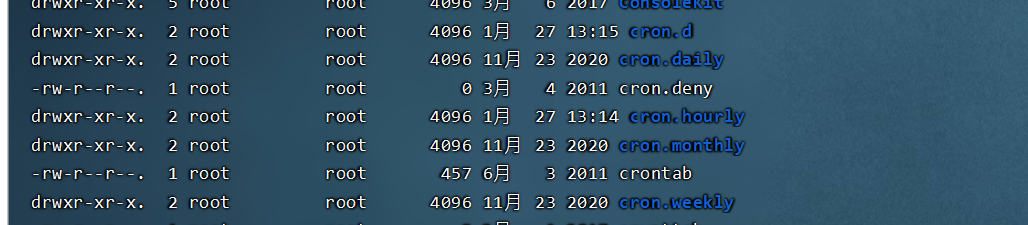

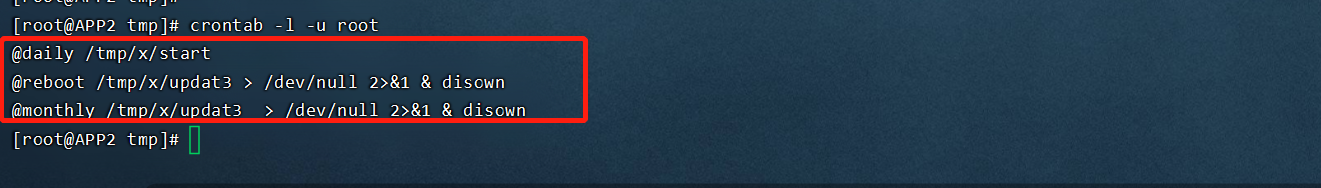

3、查看其定时任务

4、查看其root管理员写入的定时任务

5、查看其相关的用户信息

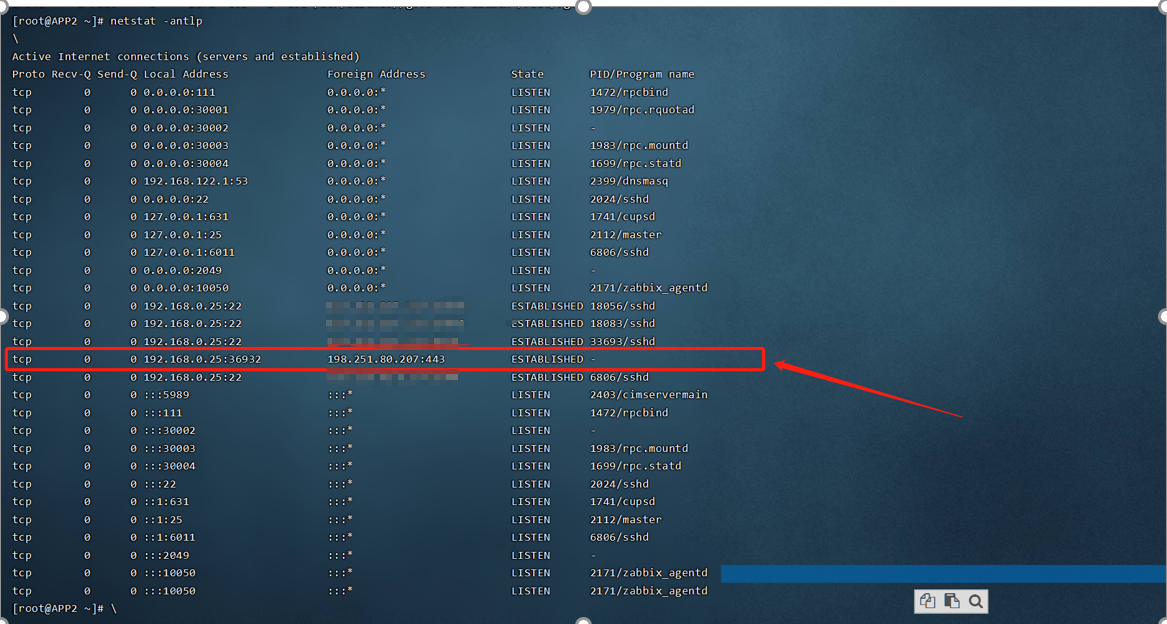

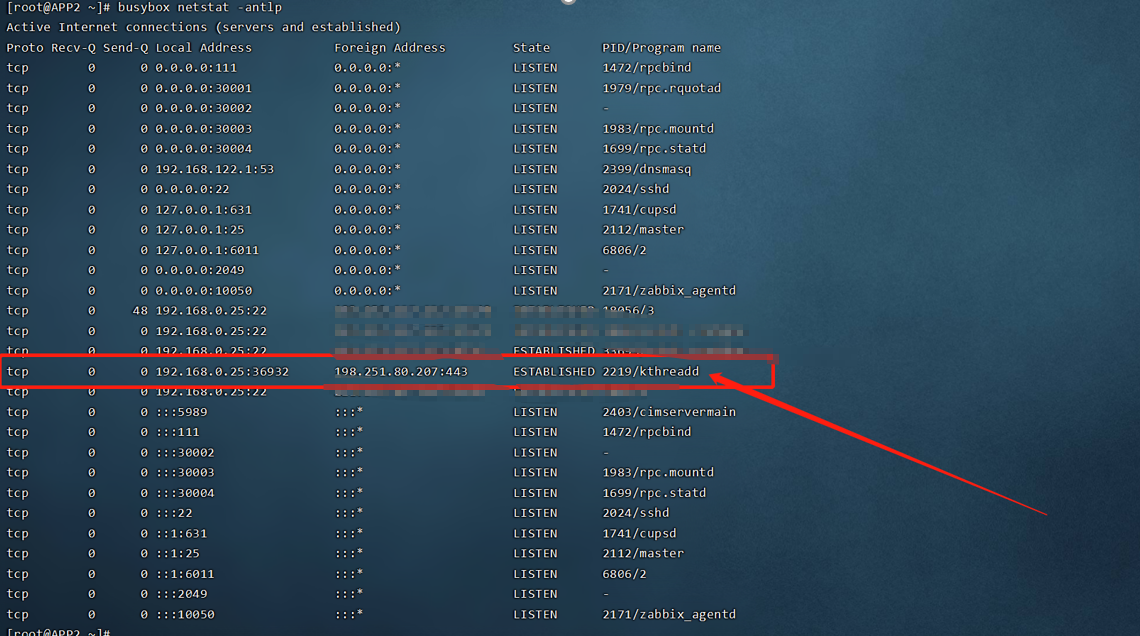

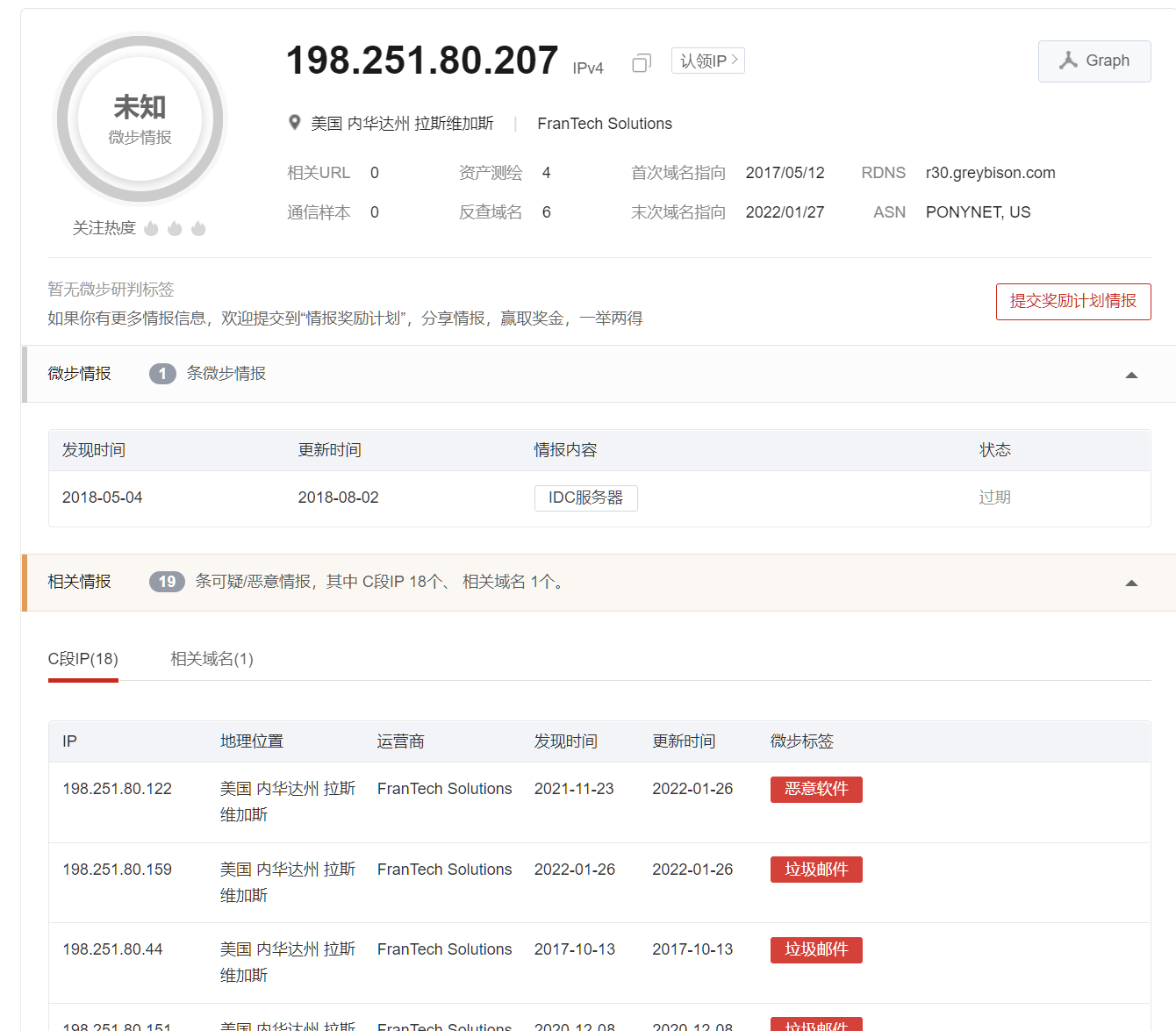

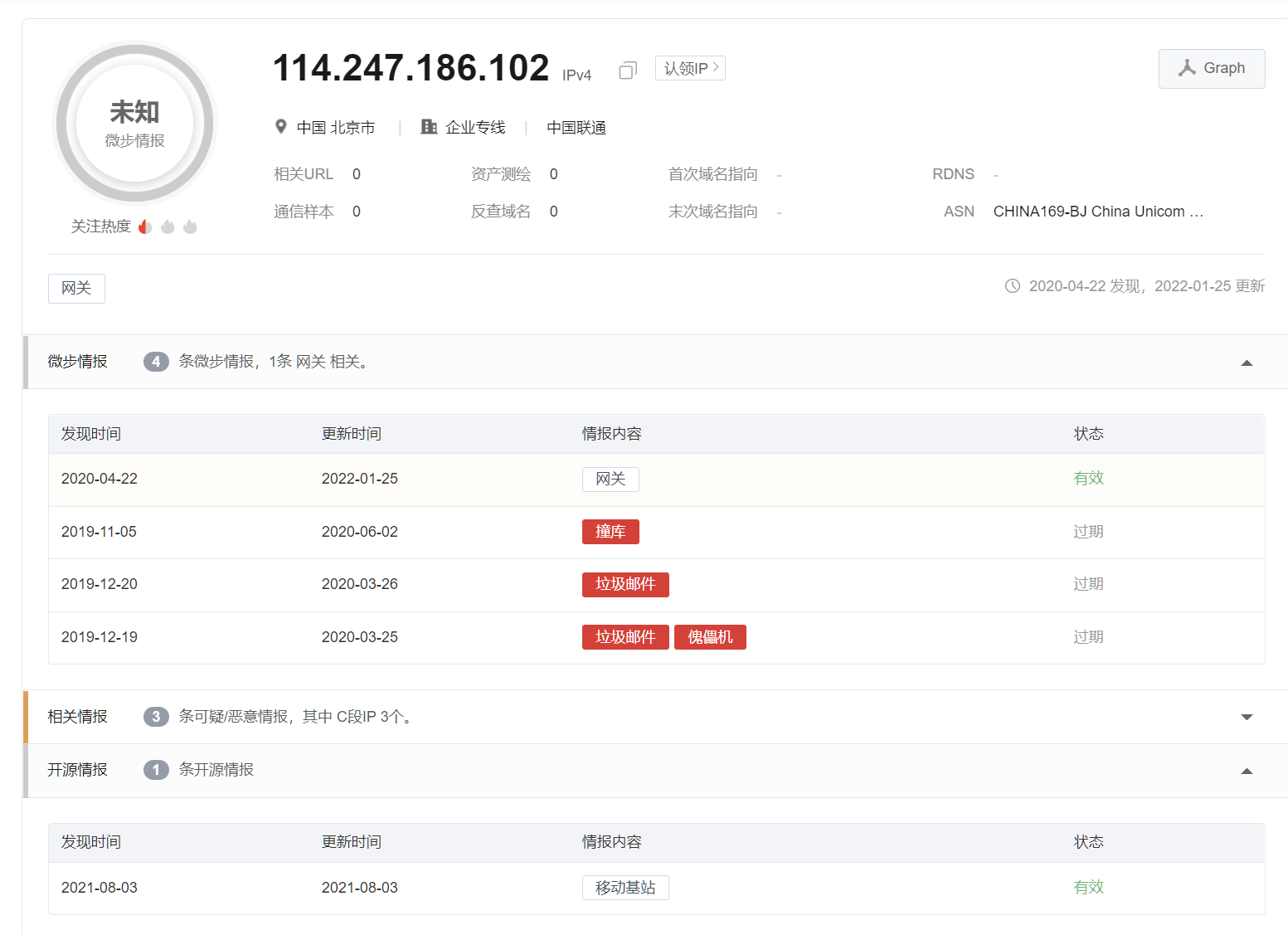

6、查看其网络连接发现有一个美国ip连接通信过,(可疑行为)

使用命令

netstat -antlp -----查看其网络连接

使用busybox netstat -antlp 对比上图可以看出说这边就是异常程序运行

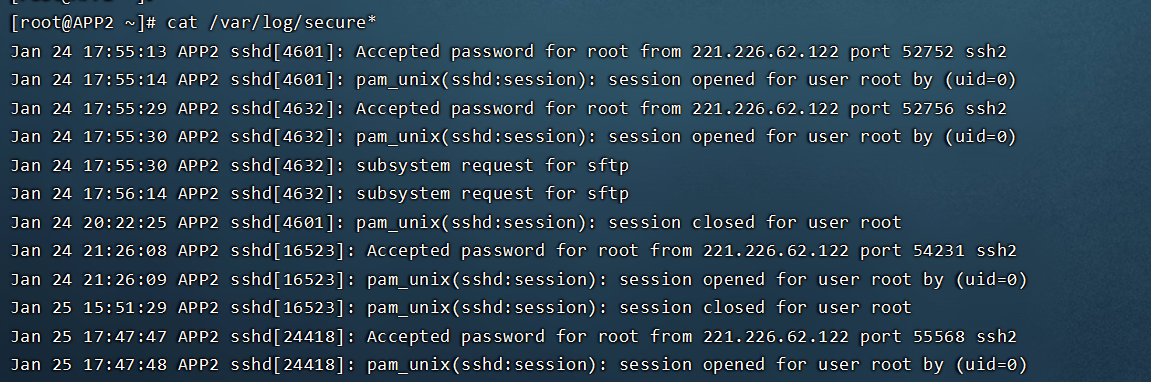

7、查看日志记录发现一个恶意ip,怀疑是攻击

查看日志记录

cat /var/log/secure*

最后直接干掉 kill -9 2210 干掉异常进程,CPU恢复正常

还得删除定时任务,通过crontab -e来进行删除操作。

二、查看日志分析

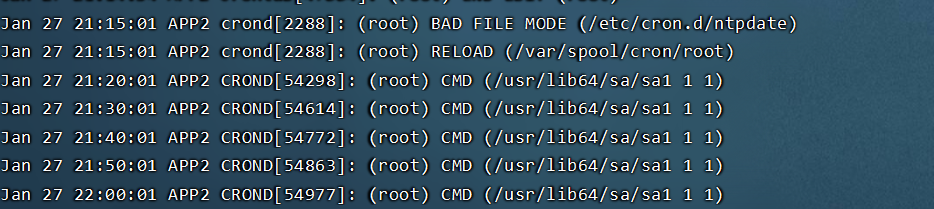

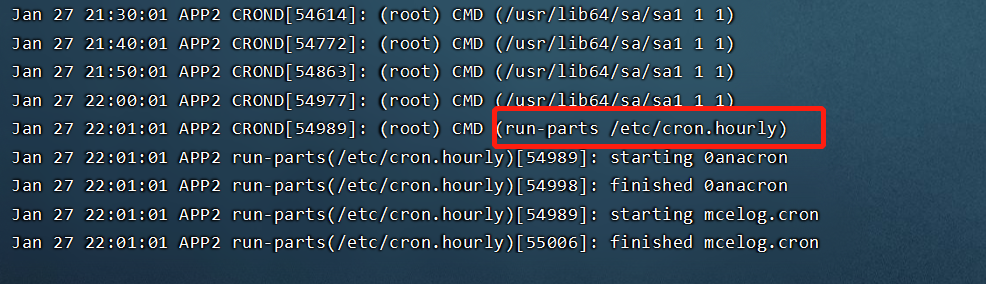

去查看日志,进入到日志(cd /var/log)里面执行 cat cron

进入到日志内 cd /var/log查看指定文件日志 cat cron

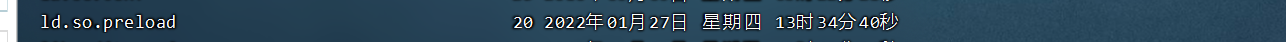

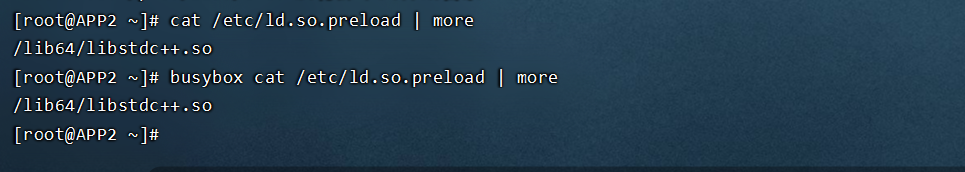

三、库文件劫持分析

这个时间点很重要,因为是客户发现中挖矿的时间

说明存在库文件劫持

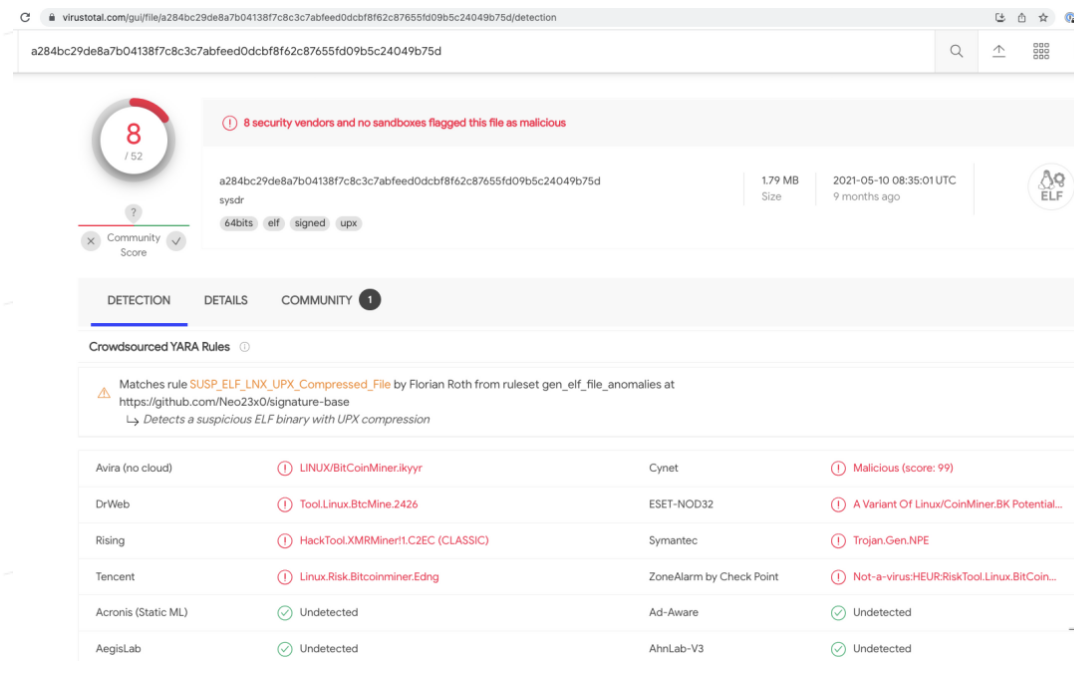

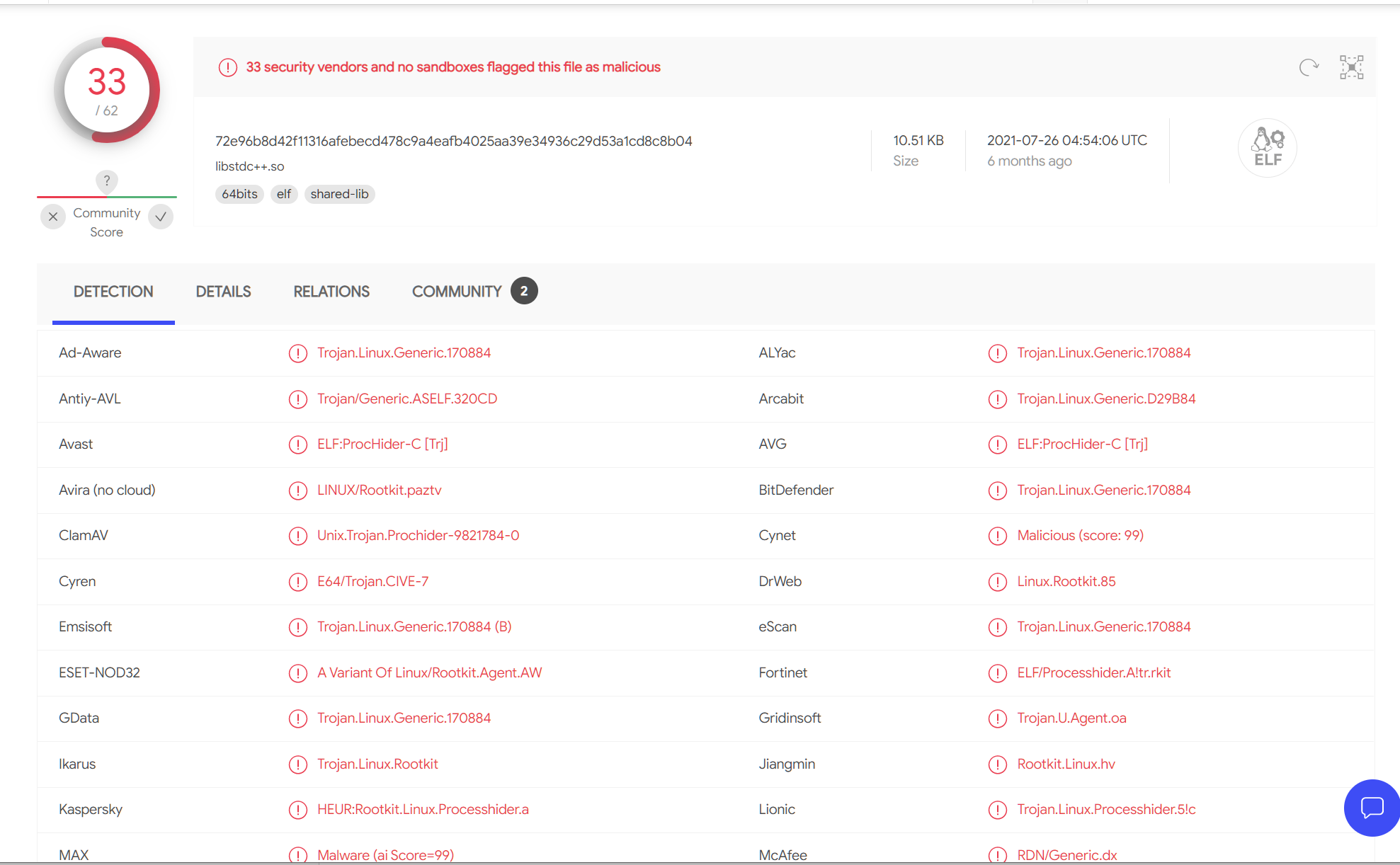

将库文件/etc/ld/so/preload 这个文件下载下来仍到VT上面跑一下发现如下现象,很明显可以看出是一个恶意文件

文件的MD5查看 md5sum /lib64/libstdc++.so

Md5:28a29d471947b1b1fdc23820afda6140

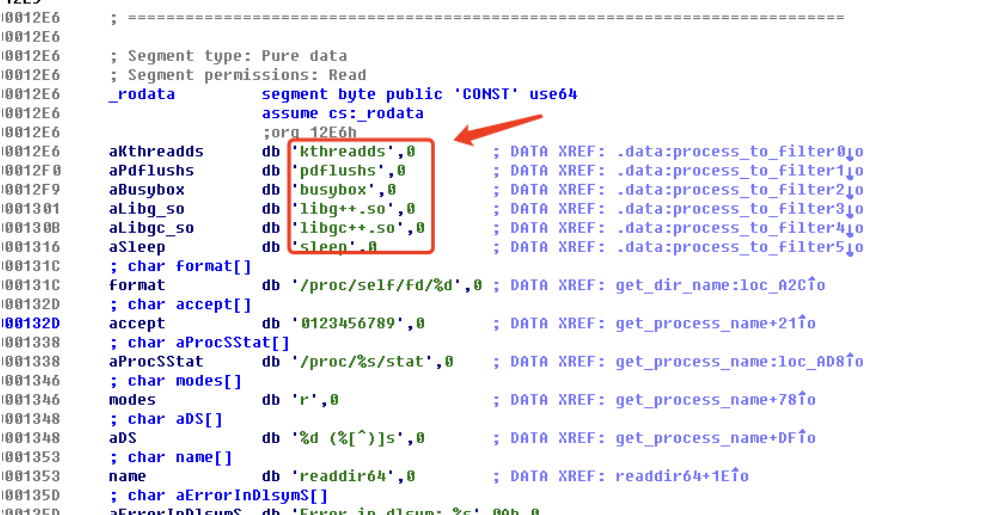

通过ida分析可知,查看对应的进行以及so文件如下图:

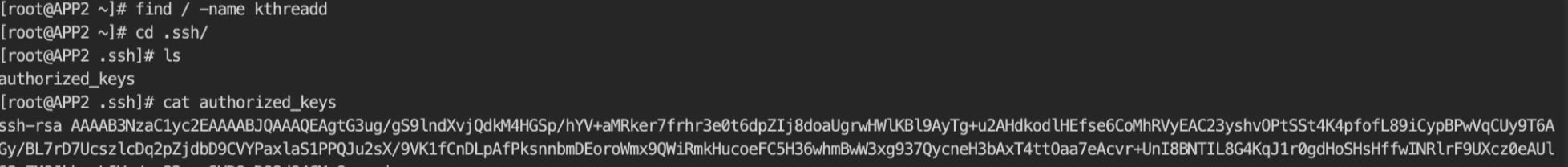

四、SSH私钥分析

在root/.ssh文件下看到说存在ssh私钥,默认情况下的不存在密钥的,于是判断是攻击者留下的后门,进行持久化登录的

五、处置过程

1、删除上面的so文件

删除这个so文件出现无法删除的现象,原因是被加了i属性,我们可以先解除文件锁定,然后在进行删除操作。

chattr +i xxx.php 锁定文件lsattr xxx.php 属性查看chattr -i xxx.php 解除锁定rm -rf xxx.php 删除文件

2、删除SSH私钥

删除这个私钥也出现无法删除的现象,原因同样是被加了i属性,我们可以先解除文件锁定,然后在进行删除操作。

Chattr -I authorized_keys

Busybox rm -rf authorized_keys

3、删除恶意进程

直接使用kill -9 pid 即可

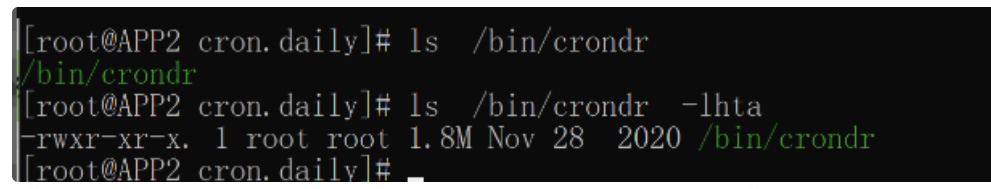

4、删除挖矿样本

rm -rf /bin/crondr

持久化原因

删除掉进程之后,过一段时间会自动拉起服务,CPU继续100%,那么这样肯定是有持久化的,主流的持久化技术有:

1、通过定时任务来进行持久化

通过查看var/log/cron*日志可以看到有两处是定时加载的

/etc/cron.daily

/etc/cron.hourly

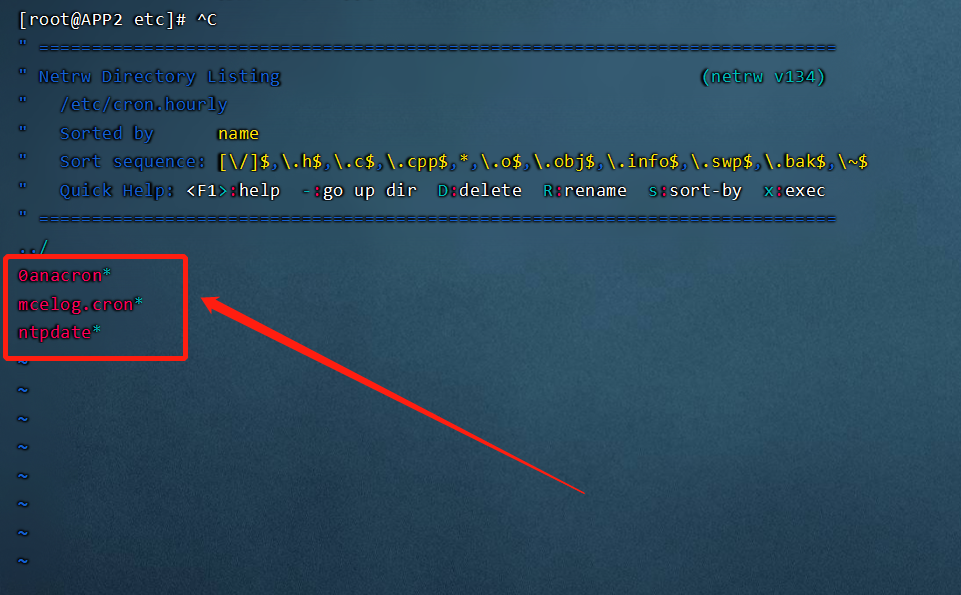

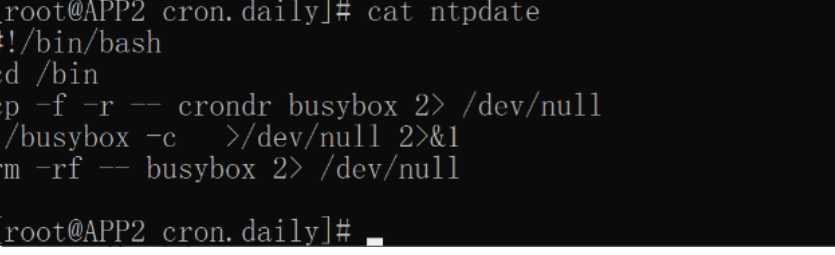

进入到/etc/cron.hourly路径下,一个一个查看其文件内容,发现ntpdate存在异常

Cat ntpdate

Ls /bin/crondr ——挖矿样本

丢到VT上查看可知