实施环境扫描时需要明确的环境 客户说:我需要提供什么东西? 公有云,私有云? 客户说:公有云 请准备一台终端给我测试 如果是一个网段,部署一个即可 如果是多个网段,需要放行什么策略吗? 打算提供一个终端还是十个终端,如果是一个终端,时间太慢,如果是十个终端,时间会快一点

扫描有许多种方式:http://www.jsons.cn/port/ 该网站可以输入ip或域名扫描最多5个端口的开关信息

nmap扫描介绍

Network Mapper,最早是Linux下的网络扫描和嗅探工具包。

nmap功能

主机发现:检测目标主机是否在线 端口扫描:检测端口状态和提供的服务 版本侦测:检测端口提供服务的包或软件的版本信息 操作系统侦测:检测主机使用的操作系统

nmap版本下载

linux版本下载

yum -y install nmap

windows下载

#电脑---->属性-----高级系统设置----->环境变量----->E:\nmap\nmap-7.92(Path)D:\>nmapNmap 7.92 ( https://nmap.org )Usage: nmap [Scan Type(s)] [Options] {target specification}TARGET SPECIFICATION:Can pass hostnames, IP addresses, networks, etc.Ex: scanme.nmap.org, microsoft.com/24, 192.168.0.1; 10.0.0-255.1-254-iL <inputfilename>: Input from list of hosts/networks

nmap命令

option:

| —traceroute | 扫描主机端口并跟踪路由 |

|---|---|

| -sS | 只发送一个SYN报文然后等待回应。相对于TCP Connect扫描更加安全 |

| -p | 扫描指定端口和端口范围 |

| -sP | 对目标主机进行ping扫描 |

| -A | 使用高级功能进行扫描 |

| -PE | 强制执行直接的ICMPping |

| -sV | 探测服务版本信息 |

| -d | 增加调试信息地输出 |

| -PU | 发送udp ping |

| -ps | 发送同步(SYN)报文 |

默认扫描1-1000端口(不带参数)

nmap 192.168.136.242

探测指定主机

nmap -sP 192.168.136.242nmap -sP 192.168.136.0/24

探测版本

nmap -sV 192.168.136.242

指定端口或范围探测

nmap -sp 22 192.168.136.242#指定多个ip地址,不能带其它功能参数nmap -p 0-20000 192.168.136.242nmap -p 8080,3306 192.168.136.242

扫描目标主机系统信息

nmap -O 192.168.136.242

保存信息文件

namp -oN E:\result.txt

nmap常用案例

centos系统扫描的信息保存到文件(常用)

nmap -sSV -p 1-10000 -oN test.txt itclq.top

nmap -6 ipv6地址

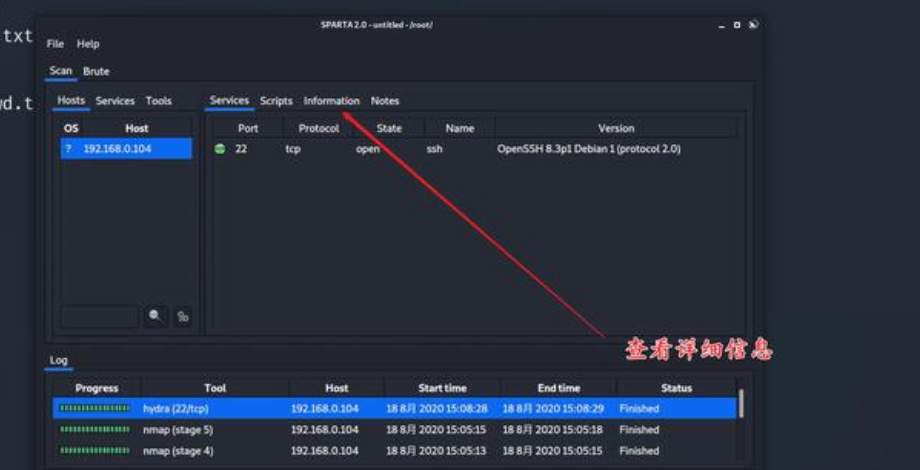

Sparta扫描

基于Kali Linux的虚拟机进行端口ip扫描的工具

SPARTA 是一个 python GUI 应用程序,它通过在扫描和枚举阶段帮助渗透测试人员来简化网络基础设施渗透测试。它允许测试人员通过点击访问他的工具包并以方便的方式显示所有工具输出来节省时间。如果花很少时间设置命令和工具

pip3.6 install sqlalchemypip3.6 install PyQt5git clone https://github.com/SECFORCE/sparta.gitcd sparta/python3.6 sparta.py