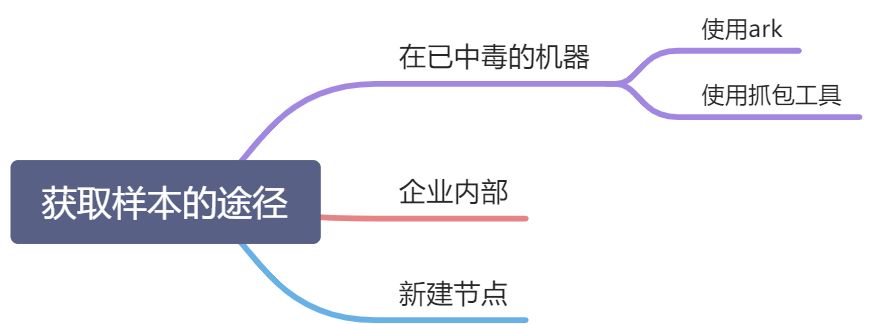

获取样本的方法

1.卡饭

1.卡饭

http://bbs.kafan.cn

2.精睿论坛

http://bbs.vc52.cn/forum-63-1.html

3.吾爱破解

https://www.52pojie.cn/

4.各大杀毒软件论坛

https://www.virustotal.com/

6. 国内沙箱,微步云沙箱

https://s.threatbook.cn

样本分析方法

环境搭建-虚拟机,组策略的配置

行为分析:

文件监视

注册表监视

网络监视

详细分析:

先使用监控工具行为分析

根据行为使用OD动态跟踪分析

结合IDA静态分析

病毒工具

ClamAV的使用

下载

下载clamAV https://www.clamav.net/download.html

下载病毒库

http://database.clamav.net/main.cvd

http://database.clamav.net/daily.cvd

http://database.clamav.net/bytecode.cvd

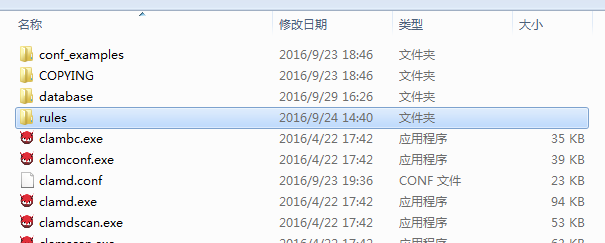

配置环境

- 解压后设置环境变量

- 将解压路径加入到PATH中

- 将下载的数据main.cvd ,daily.cvd,bytecode.cvd放到database中

- 将conf_examples文件中的配置文件拷贝到clamav主目录下,去到后缀

- 在将这两个文件clamd.conf ,freshclam.conf中第8行 examples删除

操作

clamscan

clamscan 扫描当前目录下的文件 clamscan -r -i C:\vir 递归扫描指定目录下文件 clamscan -d test.hdb c:\vir 使用指定数据库扫描文件sigtool

sigtool -i main.cvd 查看签名信息

sigtool -u main.cvd 解压签名文件

sigtool —md5 1.exe > 1.hdb 制作md5签名更新病毒库

freshcalmYara

用于帮助恶意软件研究人员识别和分类恶意软件样本的工具 。它提供了一种基于规则的方法来创建基于文本 或二进制模式的恶意软件家族的描述。

下载网址

https://github.com/VirusTotal/yara/releases

在线文档

https://yara.readthedocs.io/en/v3.7.0/gettingstarted.html编写yara规则扫描

简单字符规则

rule vir{strings:$my_text = "kerne132.dll"condition:$my_text}

二进制规则

rule code{strings:$my_code = {0x50 0x45 0x00 0x00}condition:$my_code}

条件 and or not

rule code{strings:$my_code = {50 45 00 00}$my_text = "kerne132.dll"condition:$my_text and $my_code}

指定偏移 识别PE文件

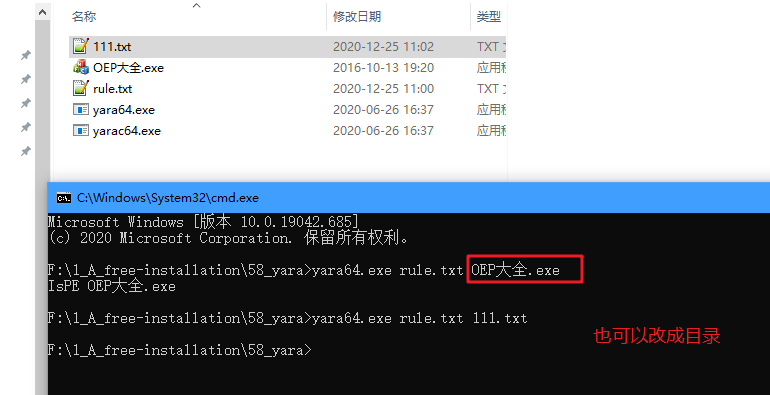

rule IsPE{condition:// MZ signature at offset 0 and ...uint16(0) == 0x5A4D and// ... PE signature at offset stored in MZ header at 0x3Cuint32(uint32(0x3C)) == 0x00004550}

使用规则扫描

yara my.yar -r C:\vir

伪装文档分析

伪装文件夹样本.rar

密码:15pb

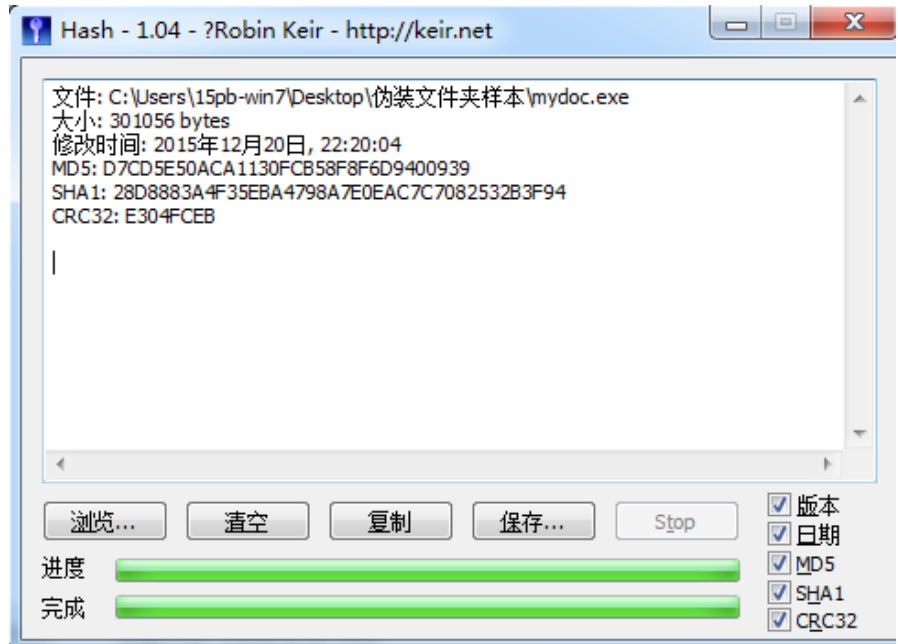

查看文件信息

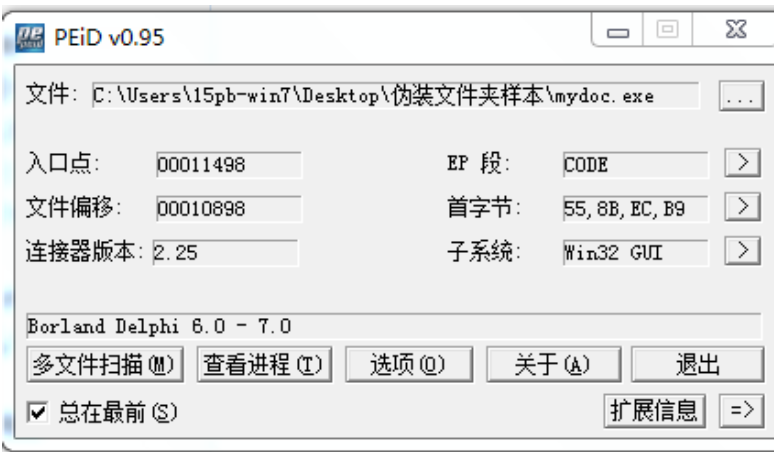

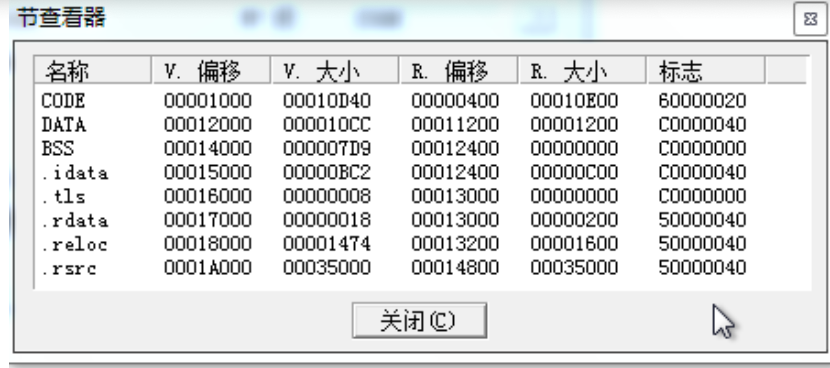

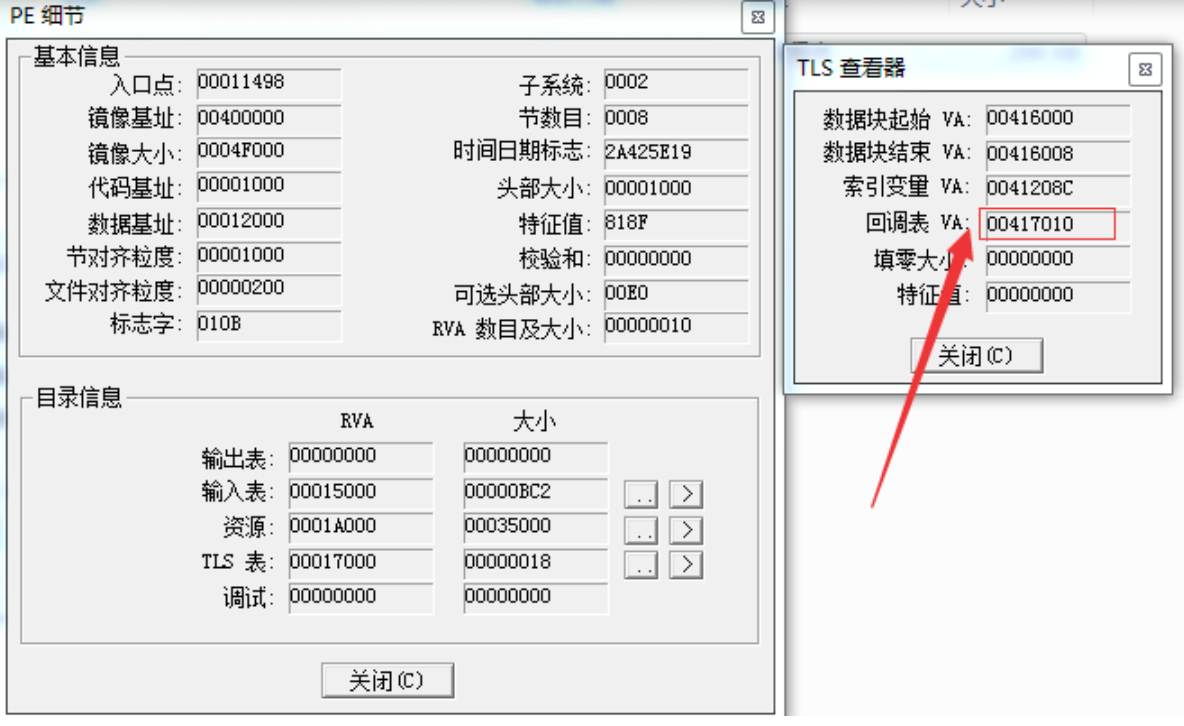

查看PE信息

查看是否加壳

查看使用那些API

常用链接库功能

Kernel32.dll 内存、进程、文件等核心操作Advapi32.dll 服务管理器、注册表操作User32.dll 用户界面,窗口、消息相关Gdi32.dll 图形显示Ntdll.dll 内核接口,kernel32等api底层都会调ntdll中的函数。Wsock32.dll 早期windows网络相关的APIWs2_32.dll 新版本windows网络相关的APIWininet.dll 网络,实现更高层http,ftp等

是否有TLS表(反调试)

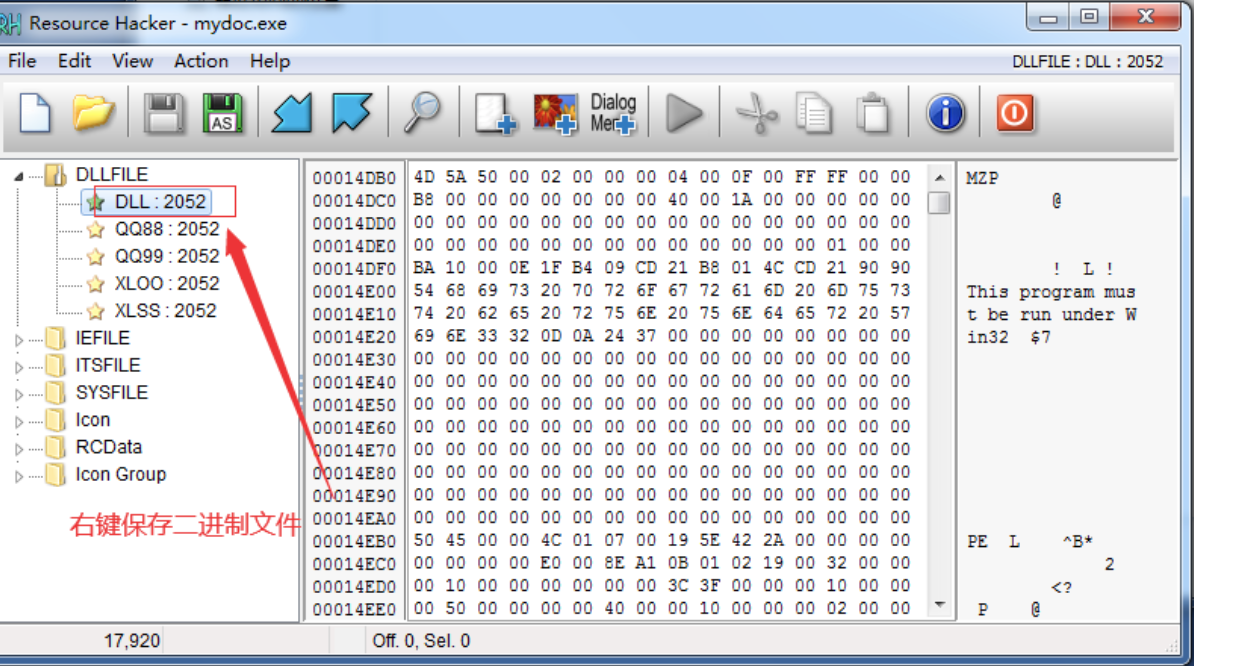

资源信息

在线情报分析

https://r.virscan.org/ 在线扫描病毒文件

https://habo.qq.com/ 腾讯哈勃

手动查杀

分析文件夹病毒-桌面图标

分析文件夹病毒-进程信息

- 查看进程情况,定位可疑进程

两个桌面进程,有一个不是在默认目录下,而且图标异常

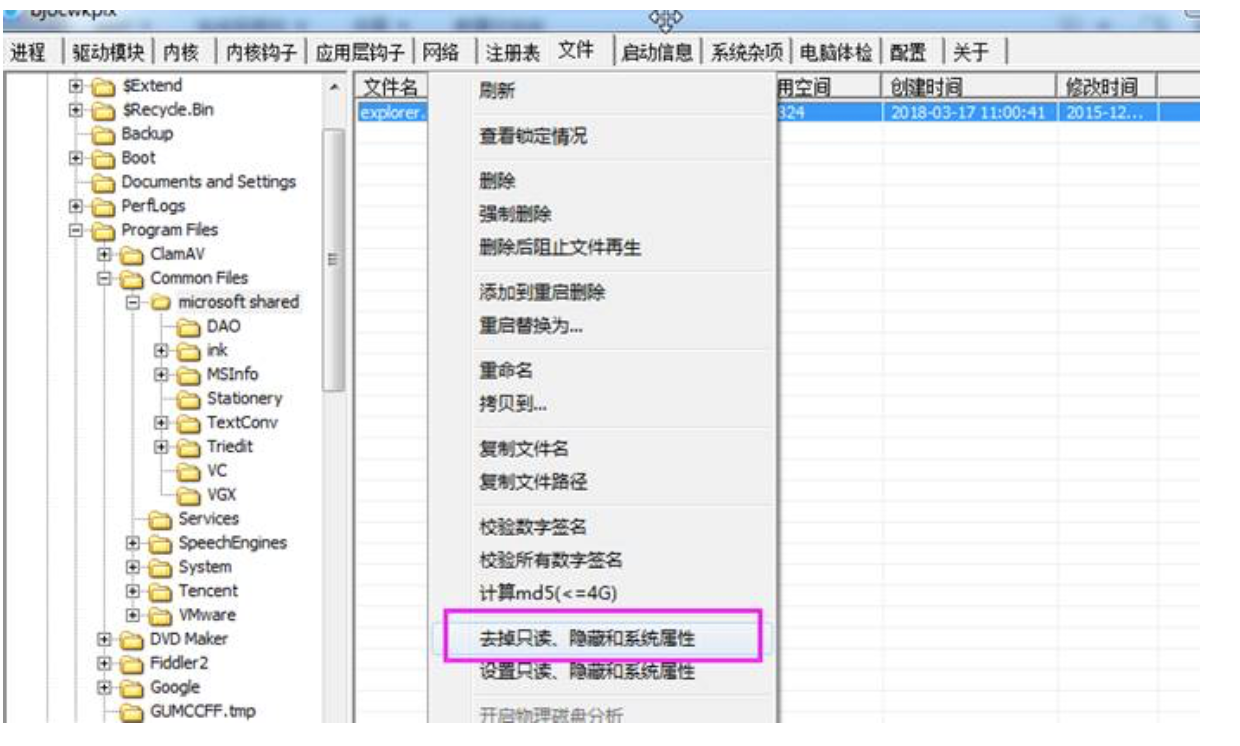

文件被隐藏,可以使用PCHunter修改其属性

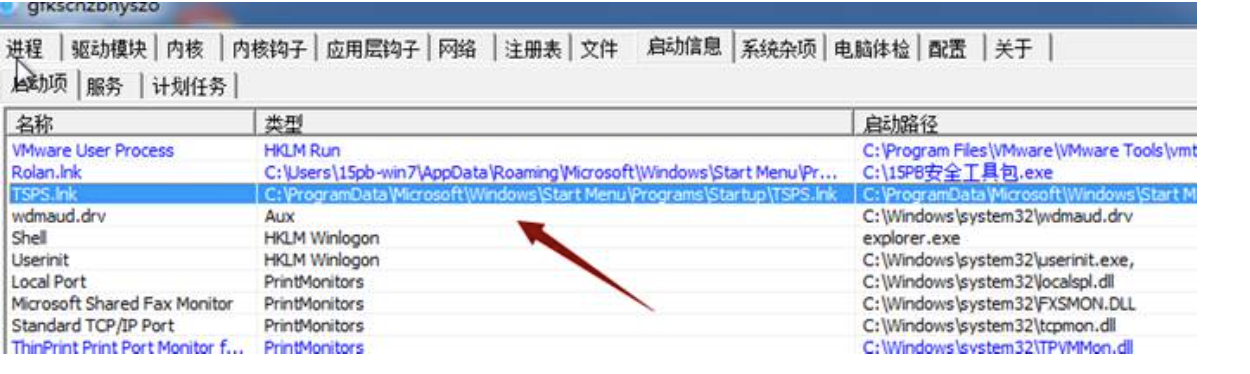

分析文件夹病毒-开机启动

查看启动项,定位可疑启动项 可疑名称、启动路径。

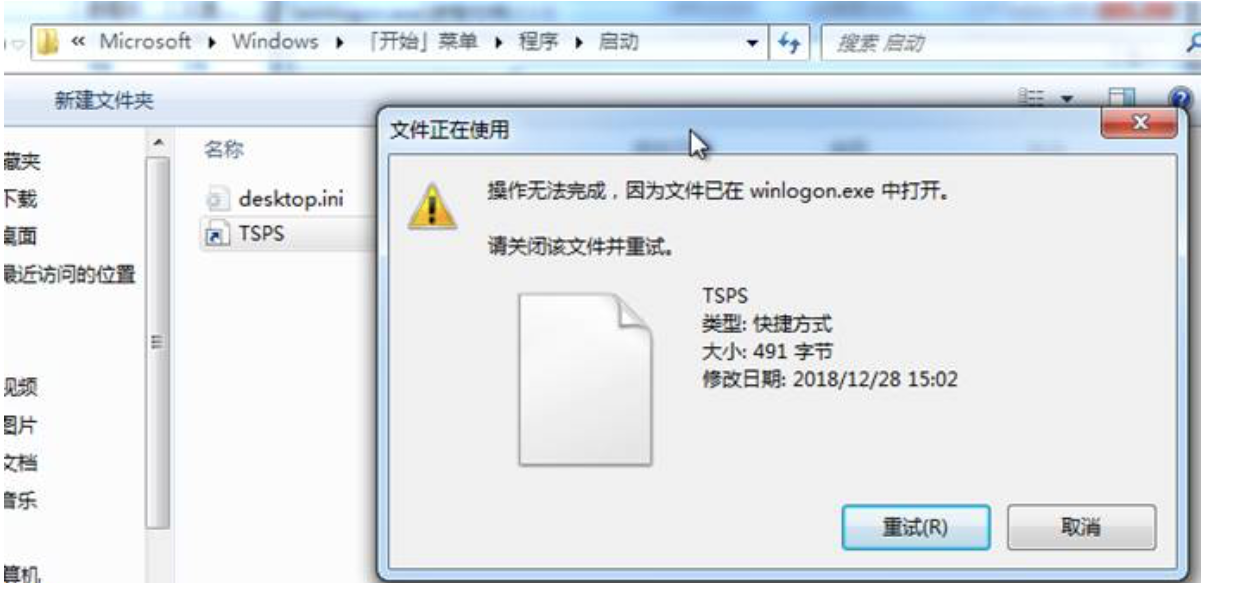

这个地方的快捷方式无法打开查看内容

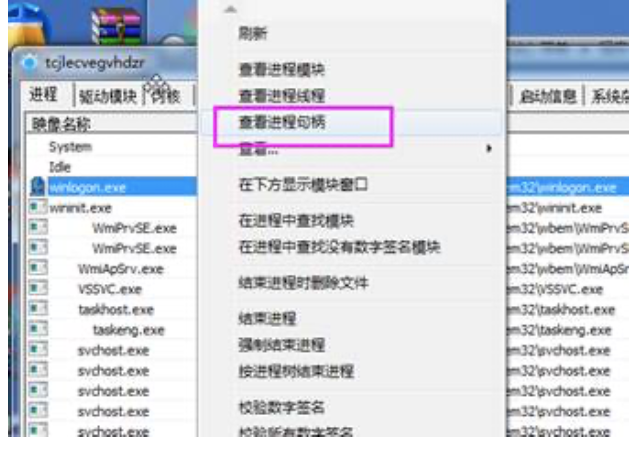

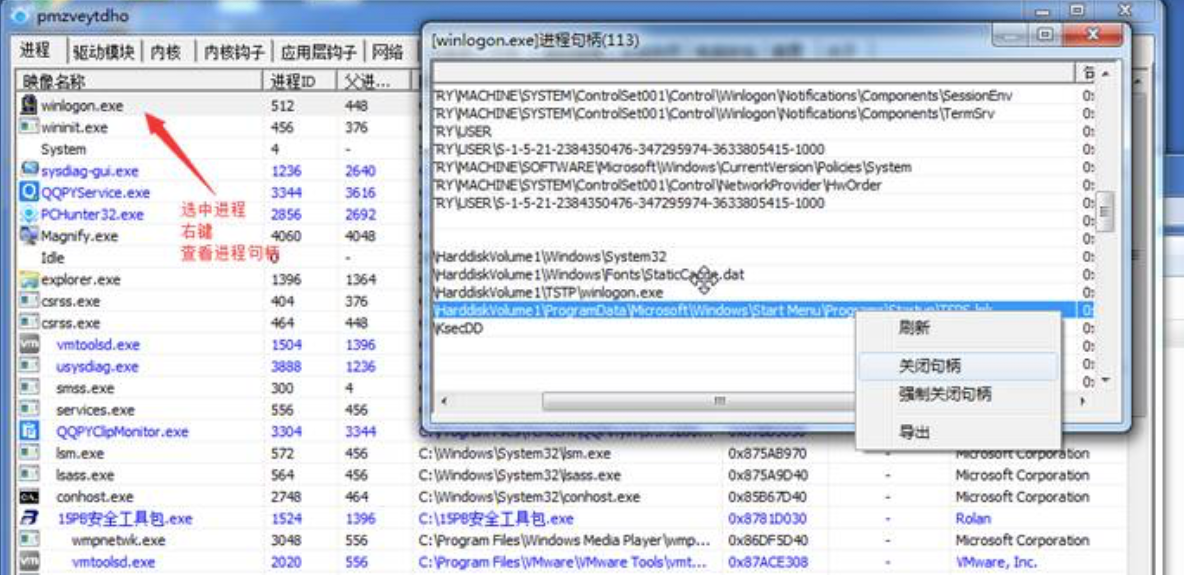

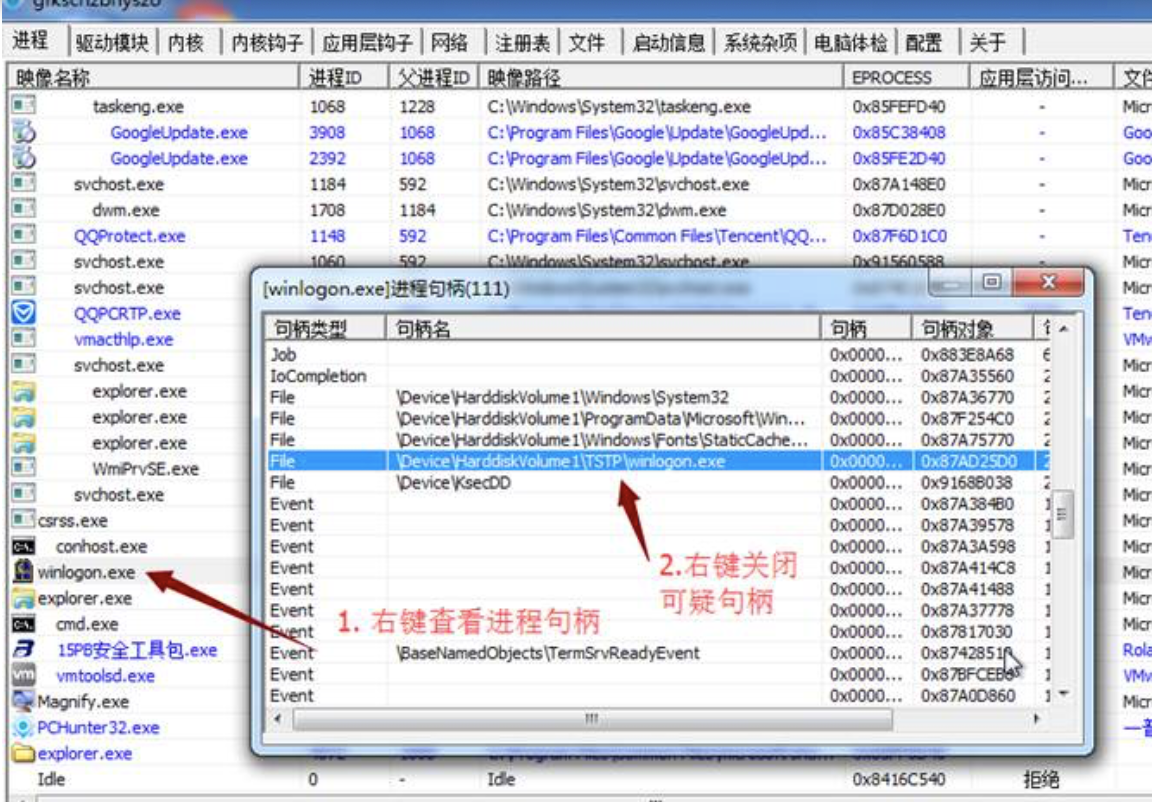

删除不能复制的提示,在PCHunter中找到winlogon.exe,查看进程句柄,关闭相关句柄

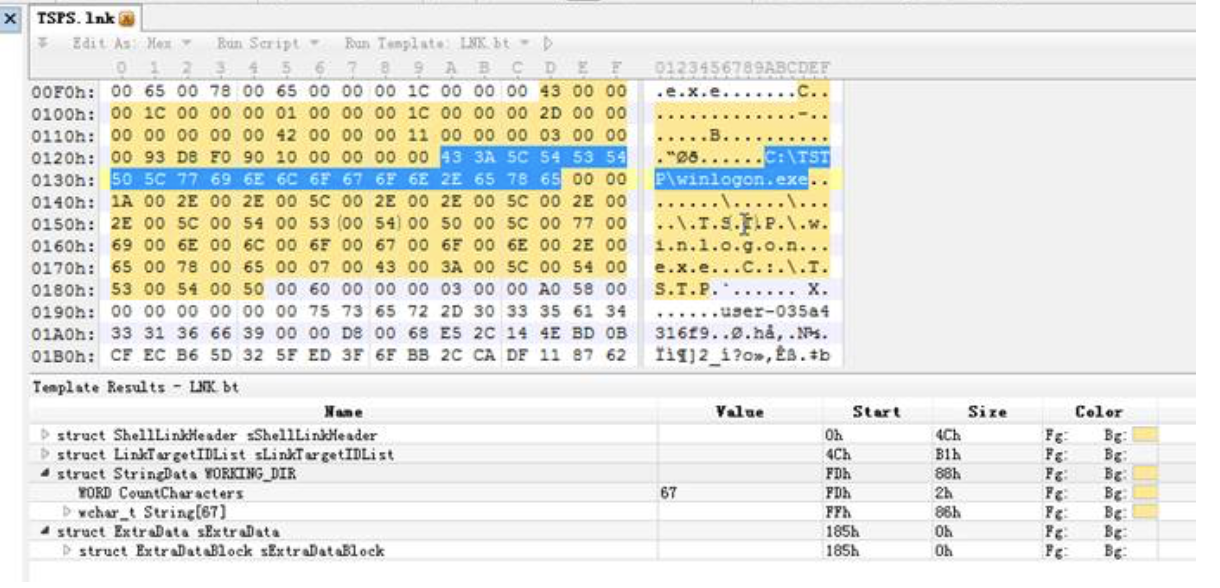

关闭句柄之后,可以删除,可以用010打开文件,查看文件

分析文件夹病毒-假的winlogon

Winlogon是用户登录进程,启动项中有对应的一个伪装的进程路径

在 c:/TSTP/winlogon.exe, 删除或是复制也是不可以的,同样查看进程句柄

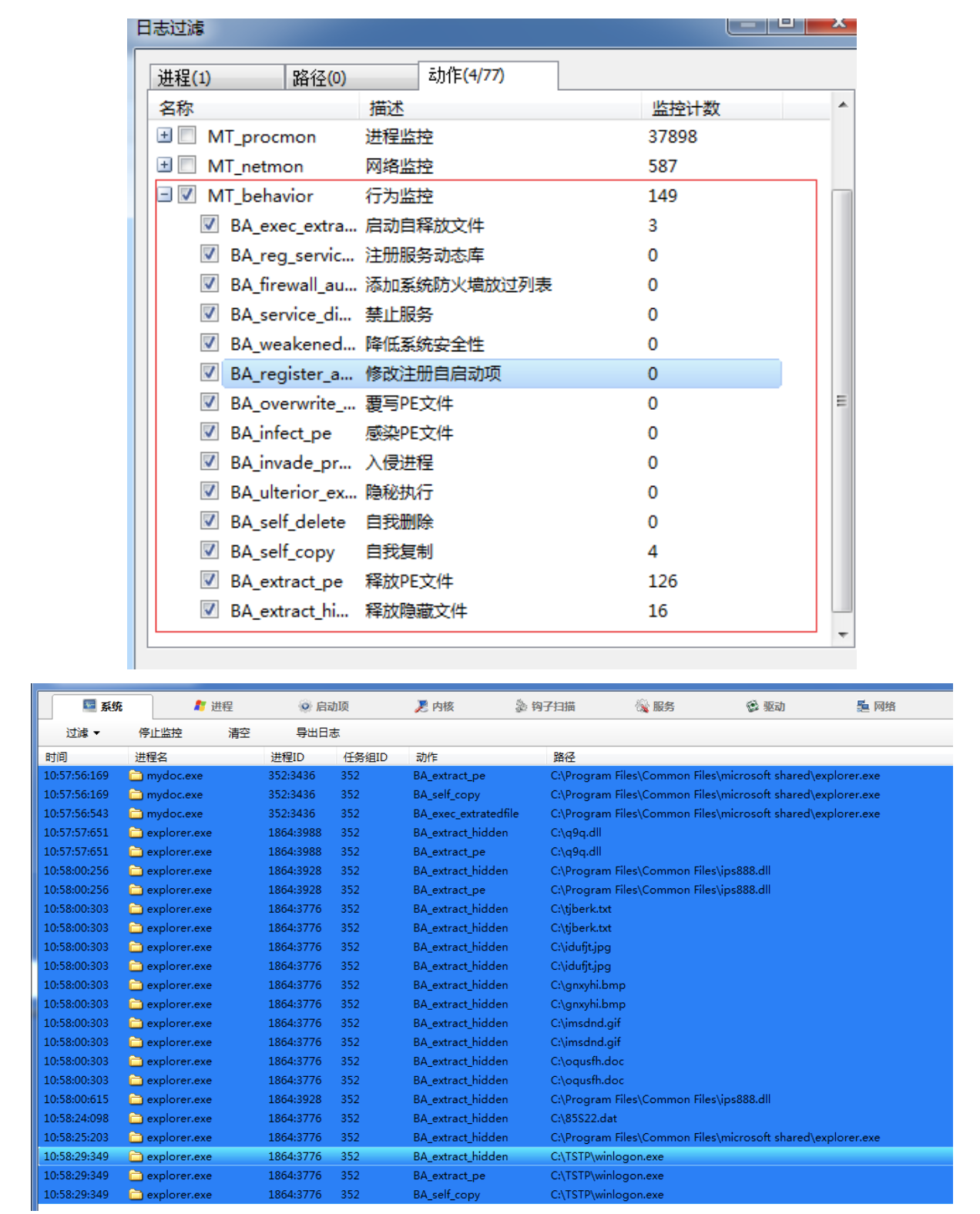

提取完样本,修改样本属性行为分析

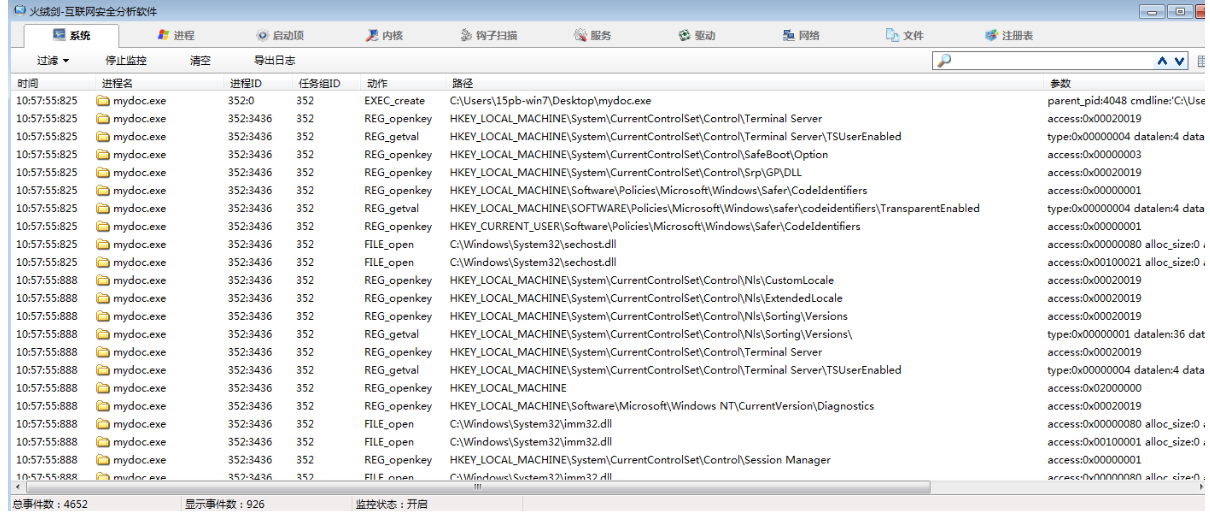

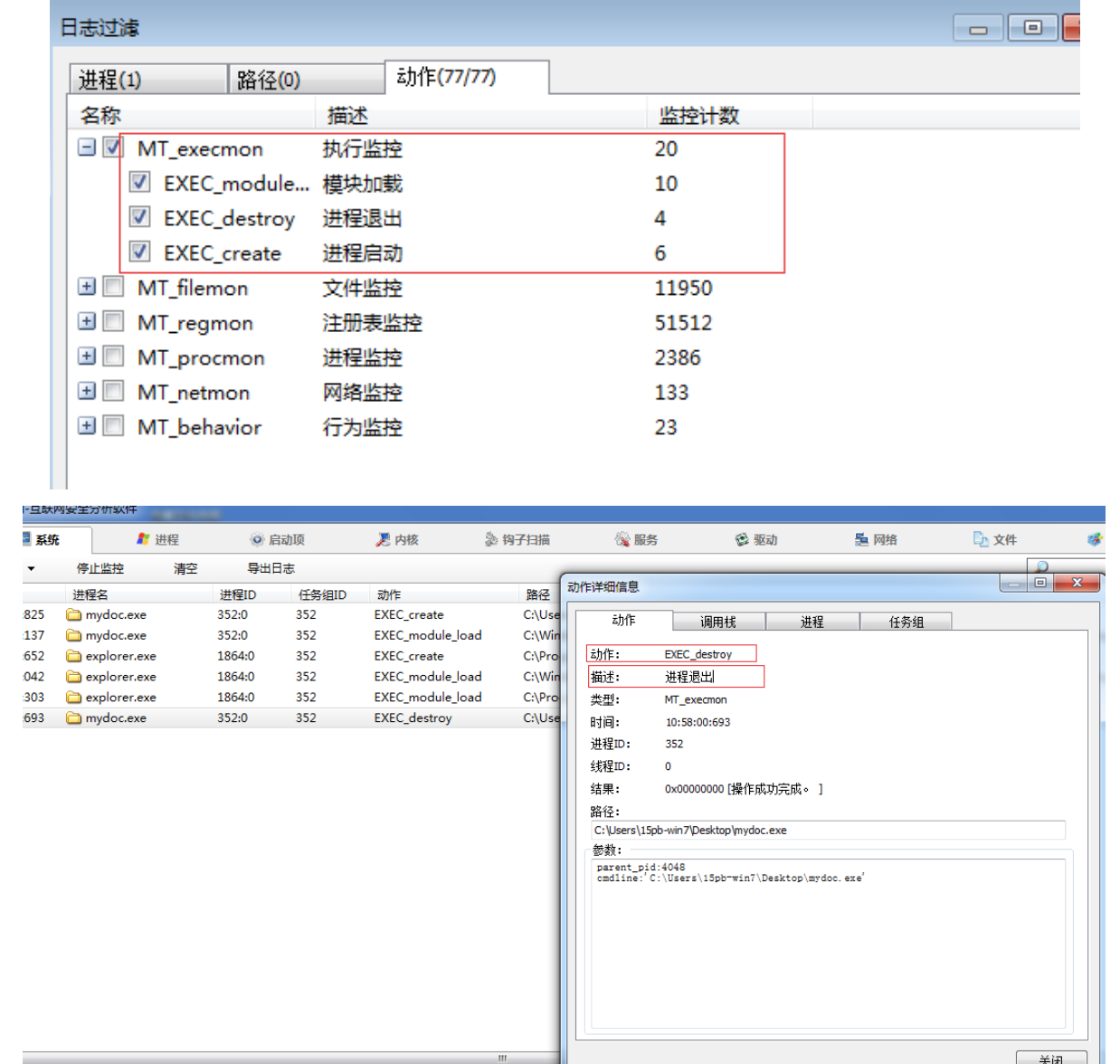

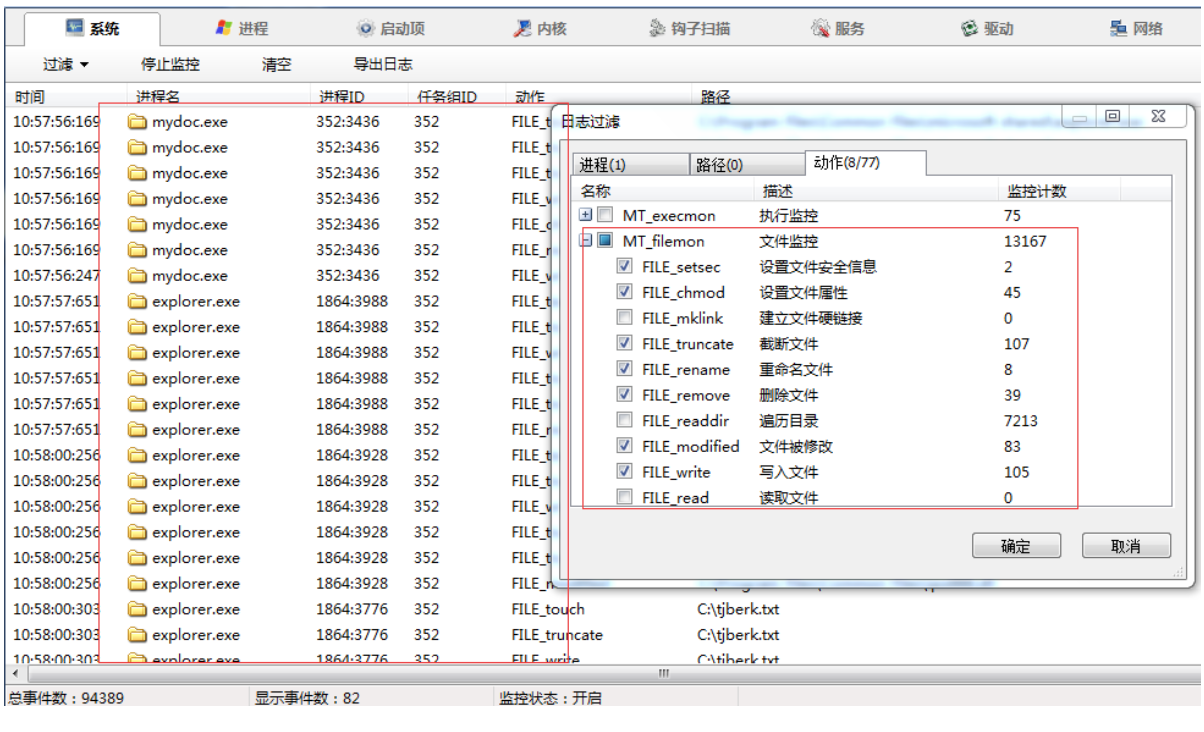

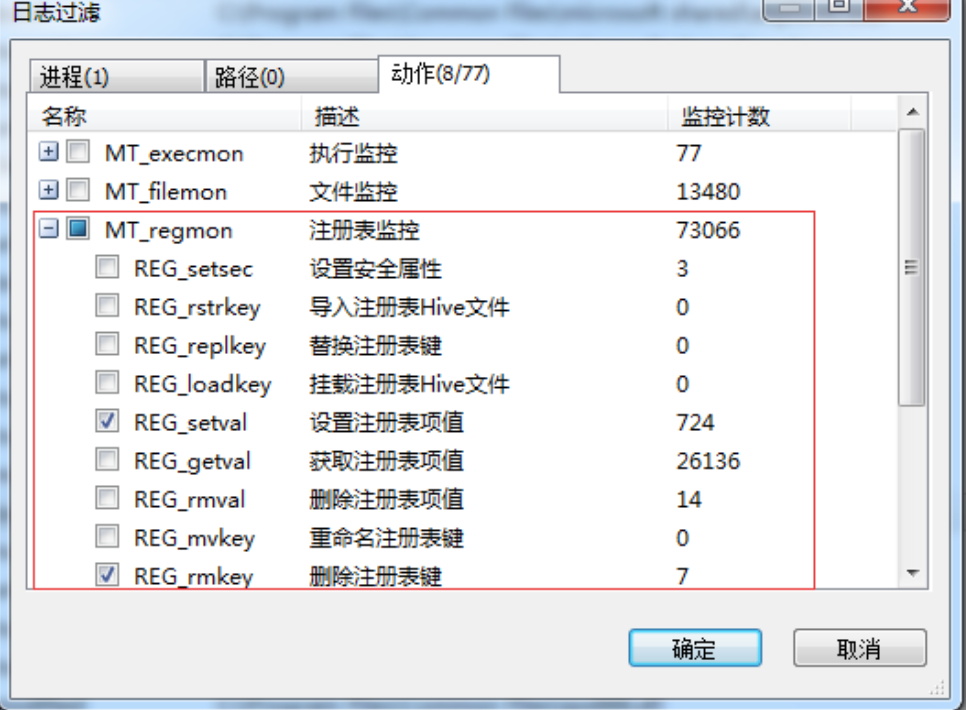

火绒剑分析

执行行为

文件过滤

注册表过滤

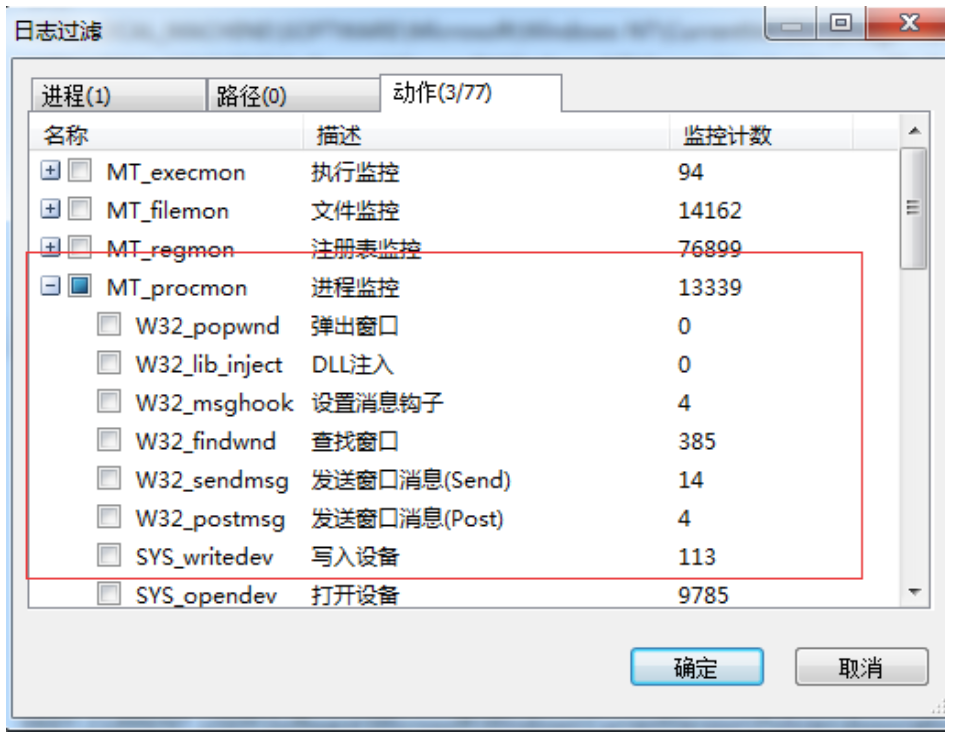

进程监控

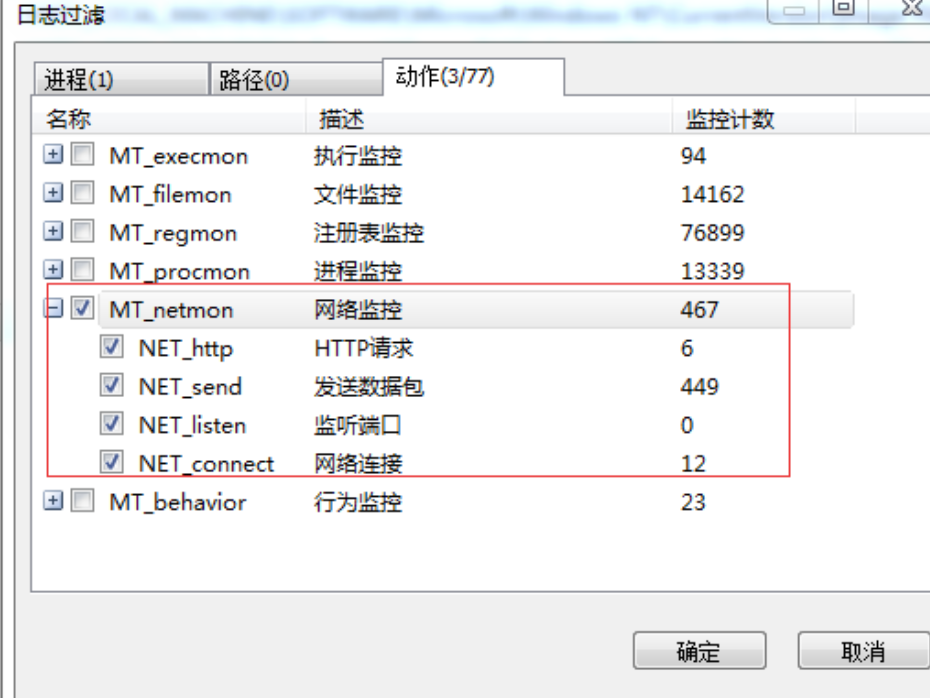

网络过滤

行为过滤

详细分析

IDA&OD

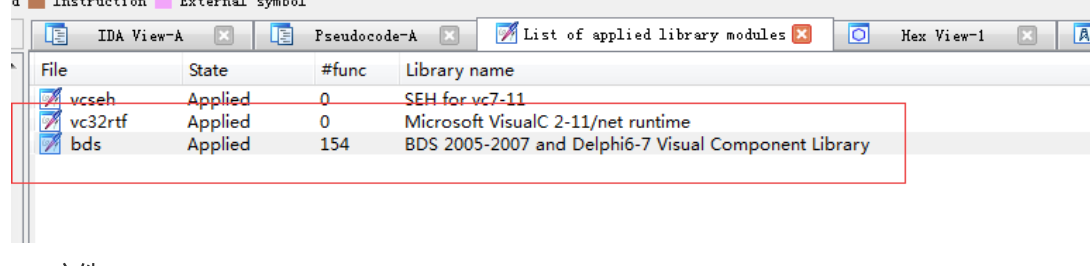

- IDA静态分析

分析程序的执行流程

- OD动态分析

调试技巧-导入map

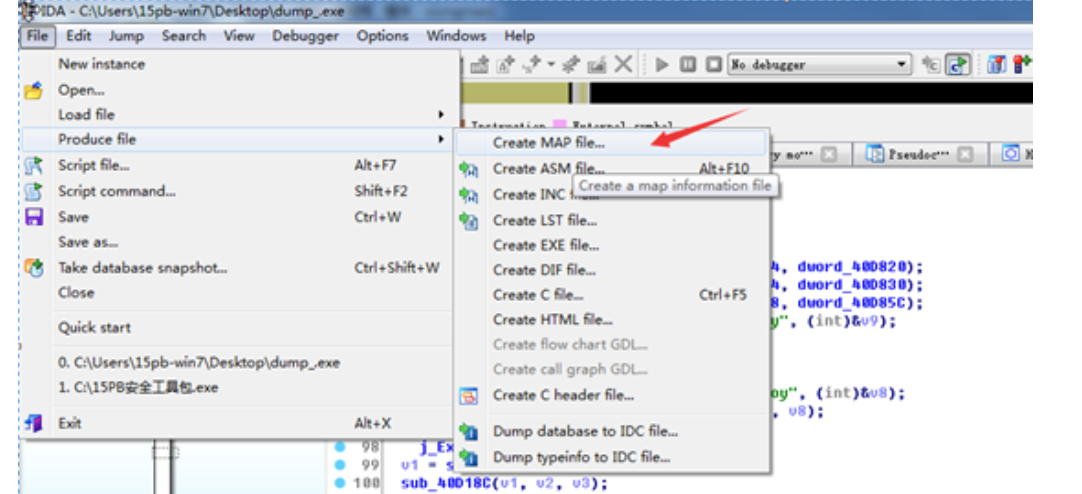

添加map文件 在ida创建map文件

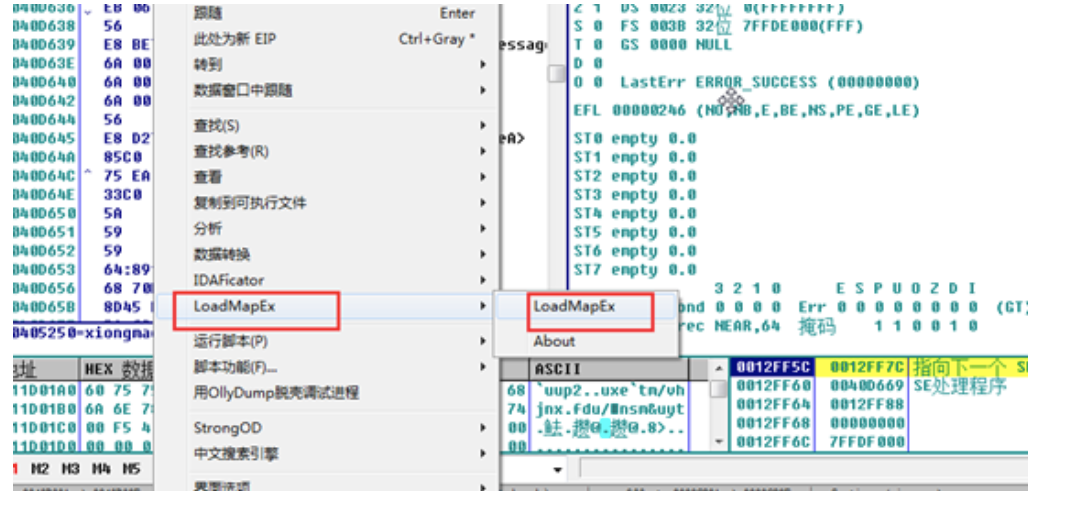

在OD中导入map文件

使用LoadMap插件, 在OD中加载map文件