这种代码应该除了我没有人写得出来 太蠢了。

会话固定漏洞:因为http协议无状态性所有人类世界发明了session cookie 来标识当前访问人身份,当人类们访问一个网站从打开到完成一些操作到关掉网站简称一次会话。

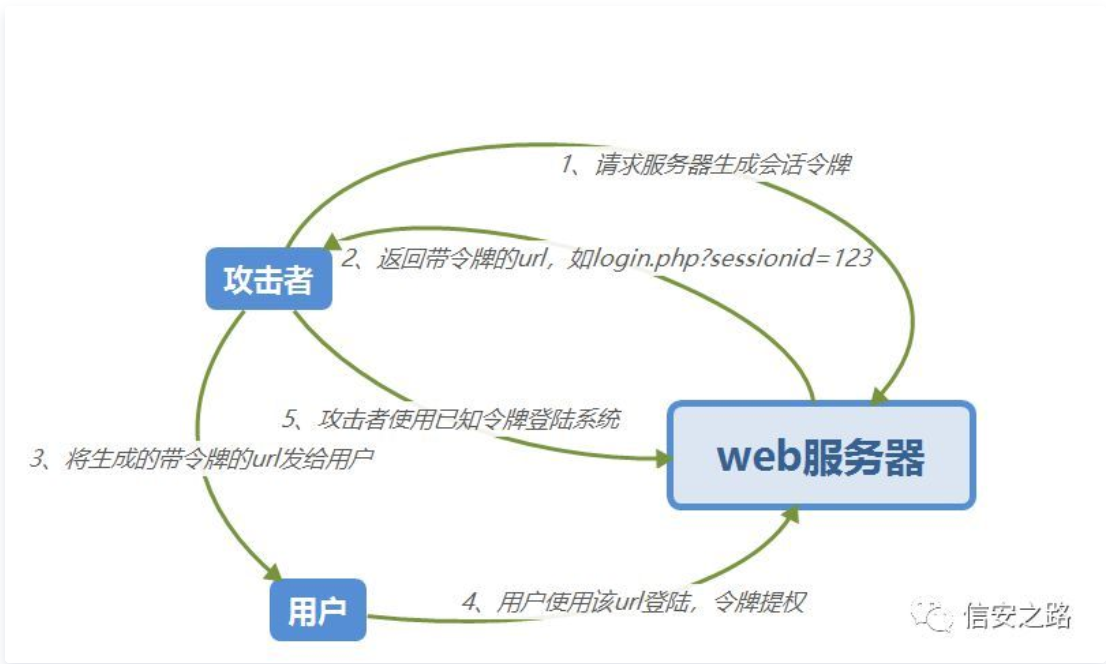

会话固定漏洞主要是指登录前后的cookie session 不改变。

那么攻击者可以迫使受害者使用一个已知(有效)的会话ID,当受害者通过身份验证,攻击者就可以利用这个会话ID进入验证后的会话(登录状态)

(信安之路这个图非常好解释了这个傻x漏洞)

(信安之路这个图非常好解释了这个傻x漏洞)

可能的利用场景:

1、黑客先访问一个目标网站,在未登录的情况下,获得了一个 session id,然后将这个 session id 以钓鱼邮件的形式发给某个该网站的用户,用户缺乏信息安全意识,点击邮件中带有 session id 的连接并登录成功后,根据“会话固定”的登录前和登录后 session id 保持不变的原理,黑客可以在一定时间内使用 这个 session id 绕过登录验证,操作该用户的个人账户。

2、黑客通过某种形式的网络抓包,在某个用户登录时,劫持到了 session id,待该用户登录成功后,根据“会话固定”的原理,黑客可以在一定时间内通过这个 session id 随意操作该用户的个人账户。

参考摘抄:

https://blog.csdn.net/u014745069/article/details/101099988 这个人是Java开发但是这个文章写得很详细

https://cloud.tencent.com/developer/article/1377297 这个文章证明真的有人写出有这种漏洞的网站。。同时告诉我们应该怎么思考并且最大化利用一个漏洞 (业务需求角度分析)

https://www.freebuf.com/column/202777.html

[

](https://blog.csdn.net/u014745069/article/details/101113310)