web 1-查看源代码

查看源代码

web 2-无法查看源代码

1、查看源代码 通过在url头部添加 view-source:

2、使用插件禁用js,再查看源代码

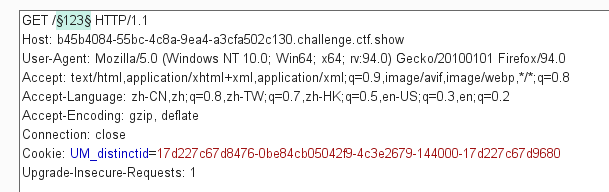

web 3-burp抓包

burp抓包查看request和response内容

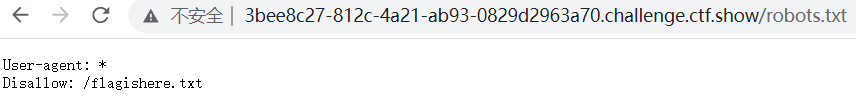

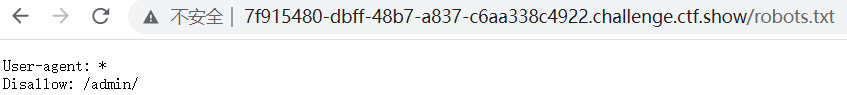

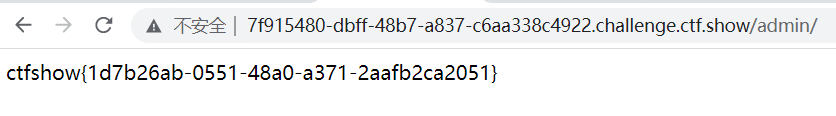

web 4-robots.txt

搜索引擎可以通过robots文件知道哪些网页可以爬取,哪些页面不可以爬取

robots协议也叫robots.txt(统一小写)是一种存放于网站根目录下的ASCII编码的文本文件,它通常告诉网络搜索引擎的漫游器(又称网络蜘蛛),此网站中的哪些内容是不应被搜索引擎的漫游器获取的,哪些是可以被漫游器获取的。因为一些系统中的URL是大小写敏感的,所以robots.txt的文件名应统一为小写。robots.txt应放置于网站的根目录下。如果想单独定义搜索引擎的漫游器访问子目录时的行为,那么可以将自定的设置合并到根目录下的robots.txt,或者使用robots元数据(Metadata,又称元数据)。

信息收集是往往可以再robots.txt中找到线索

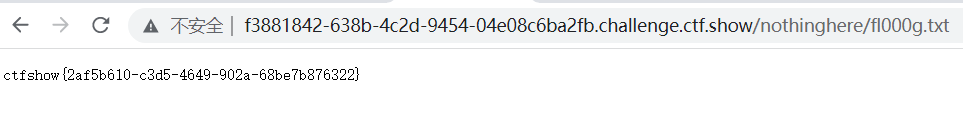

发现包含flag的文件

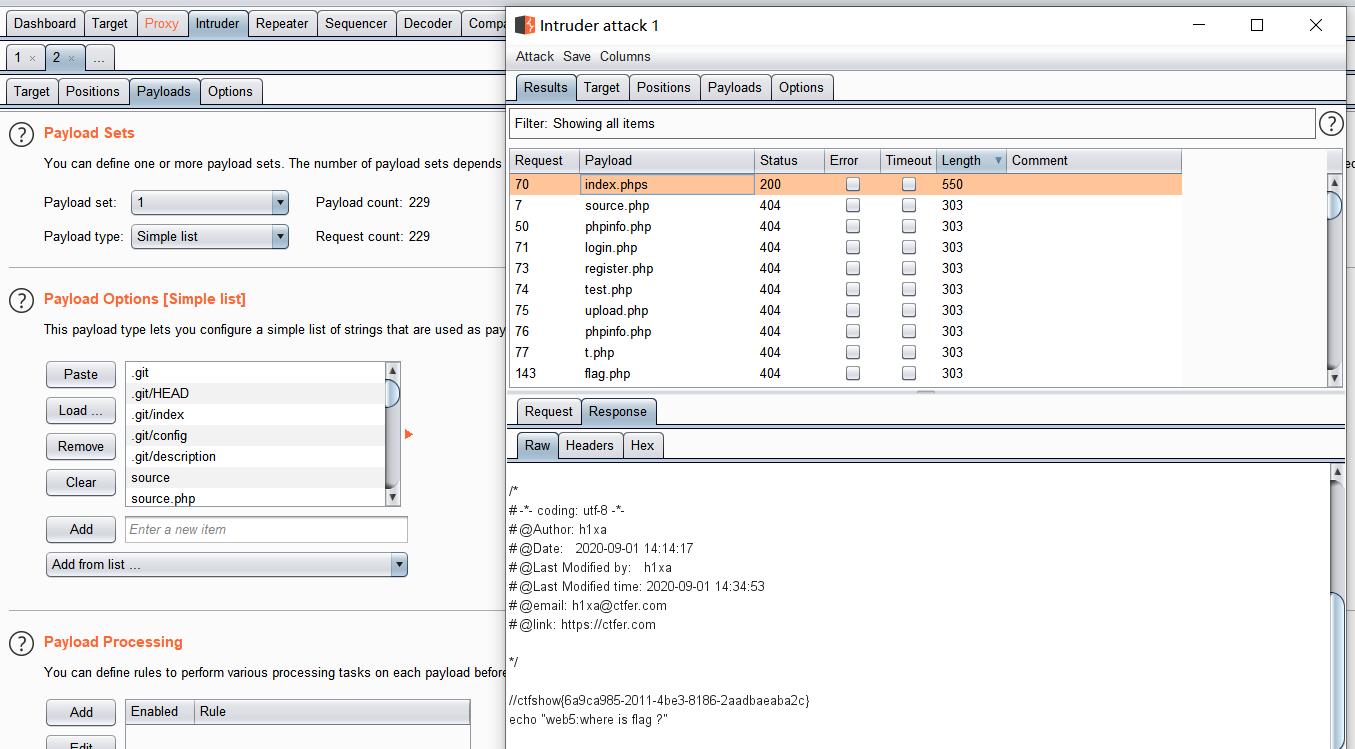

web 5-phps源码泄露

phps文件是php的源代码文件,通过burp抓包,对访问的页面进行常用字典爆破

web 6-www.zip源码泄露

方法同web 5,下载www.zip后获得线索

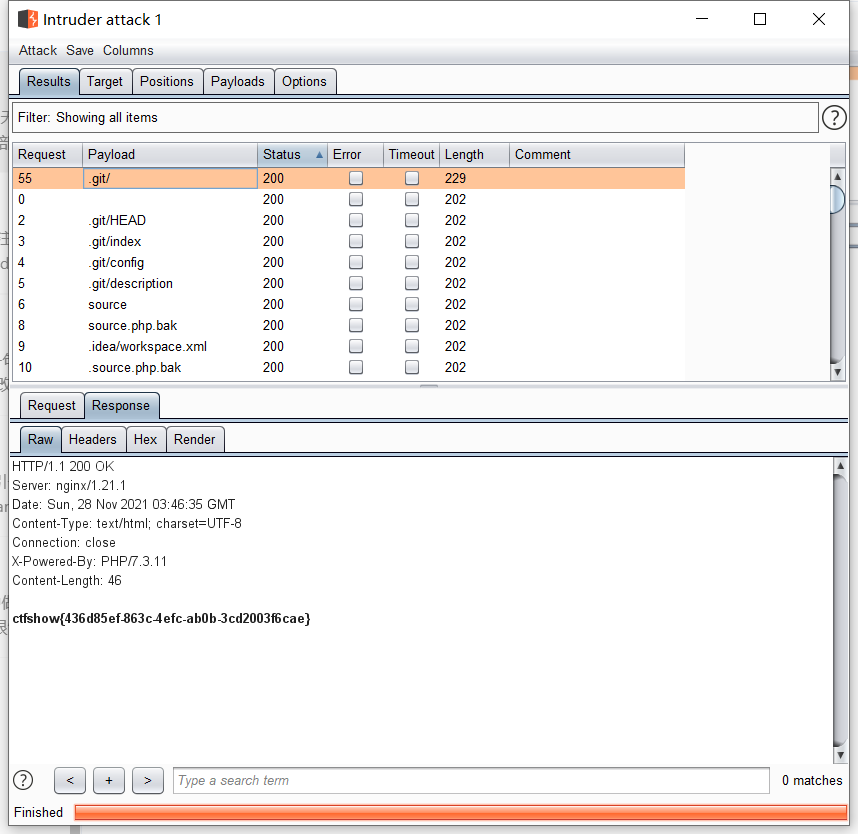

web 7-git源码泄露

方法同web 5

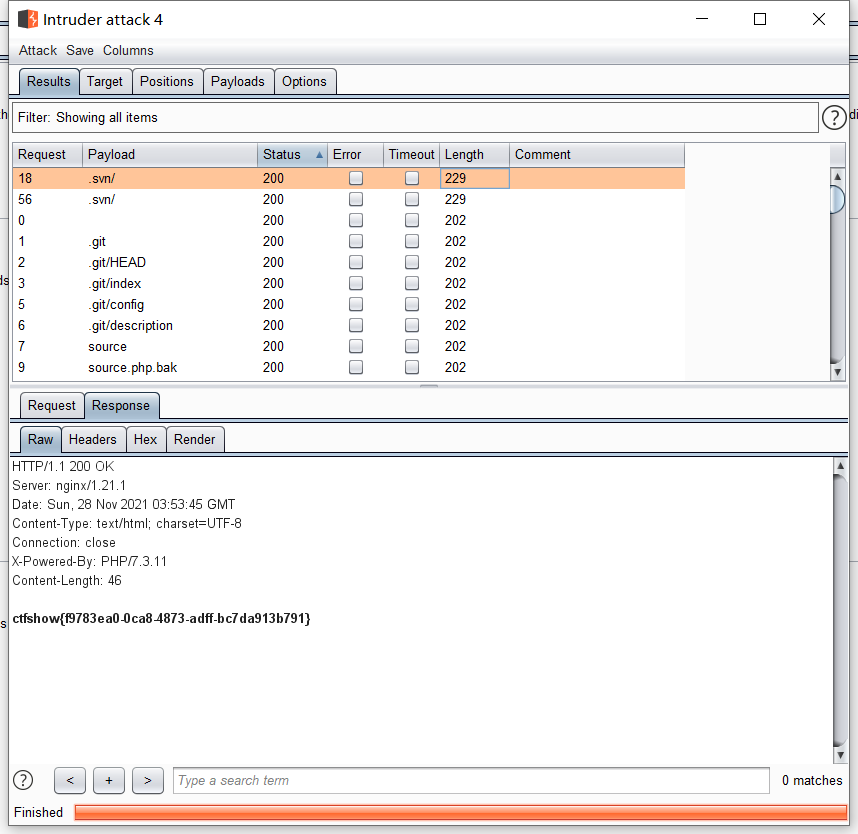

web 8-svn源码泄露

方法同web 5

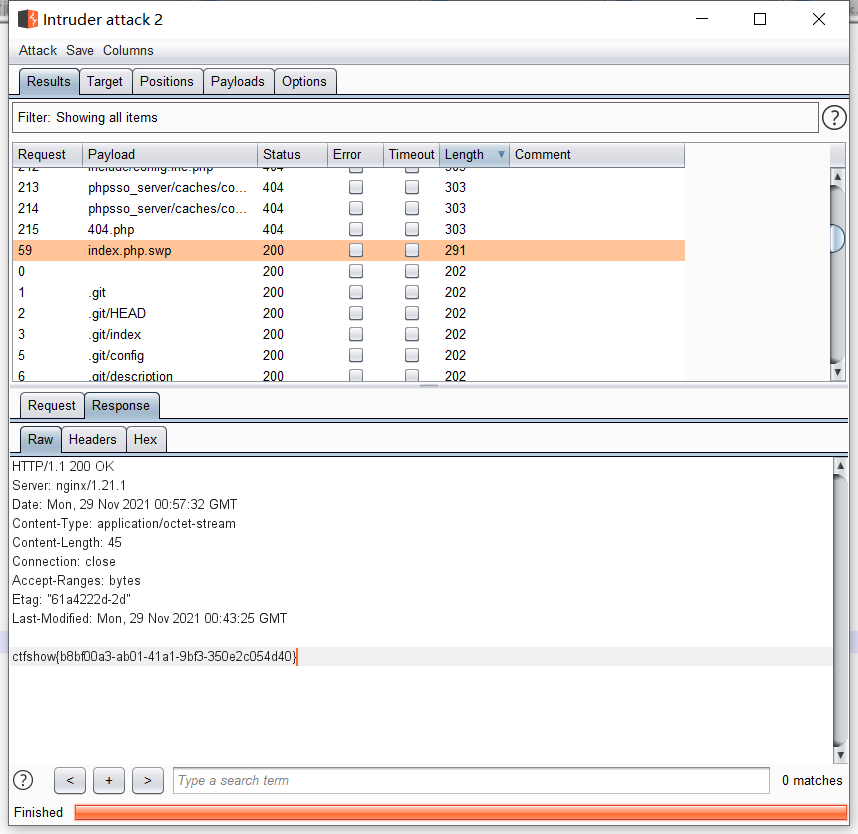

web 9-vim缓存信息泄露

vim在编辑文档后异常退出,会产生一个缓存文件

第一次产生的后缀为.swp的缓存文件,第二次产生的是.swo,第三次是.swn

以index为例就是.index.php.swp 注意前面有个” . “

目录扫描时根据题目不同前面有点没点都要尝试

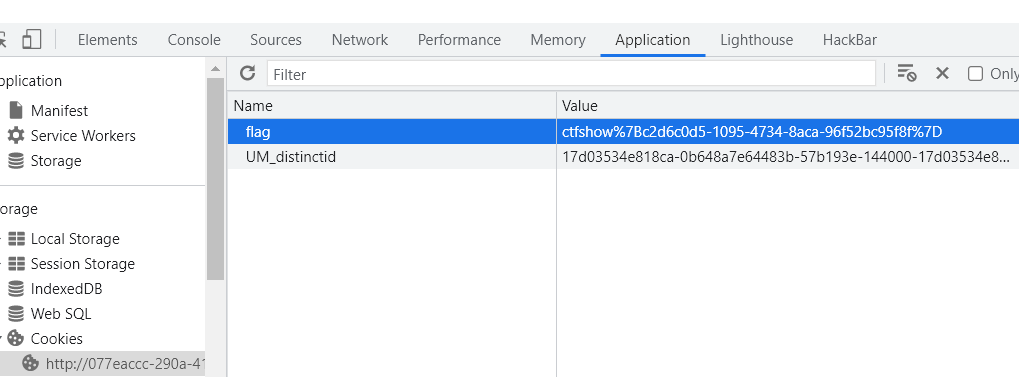

web 10-cookies缓存

cookies中往往隐藏有用信息,找到flag再url解码

web 11-域名隐藏信息

题目:域名其实也可以隐藏信息,比如ctfshow.com 就隐藏了一条信息

通过https://zijian.aliyun.com/查看域名相关信息

web 12-网站隐藏信息

拿到一个网站没有明显入口,先robots.txt找到线索

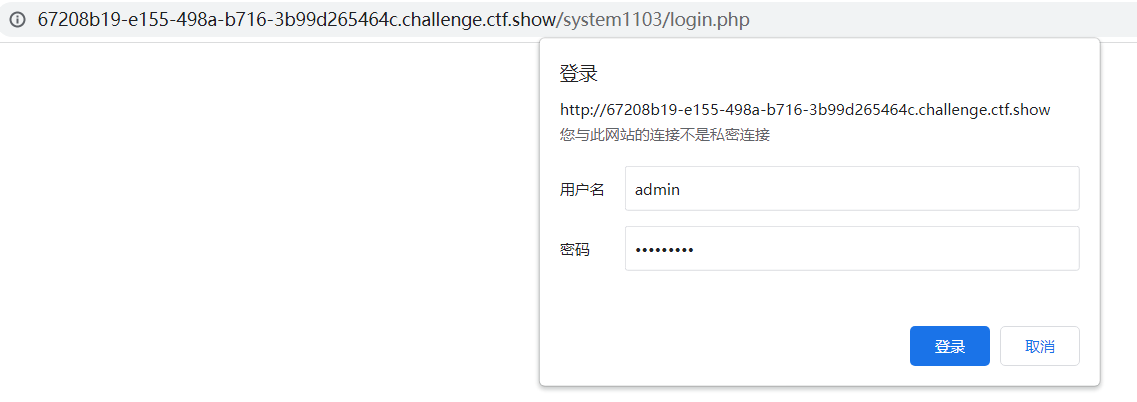

访问 http://7f915480-dbff-48b7-a837-c6aa338c4922.challenge.ctf.show/admin/

输入用户名 admin 密码在主页最下方一串数字,登录成功

web 13-网站隐藏信息

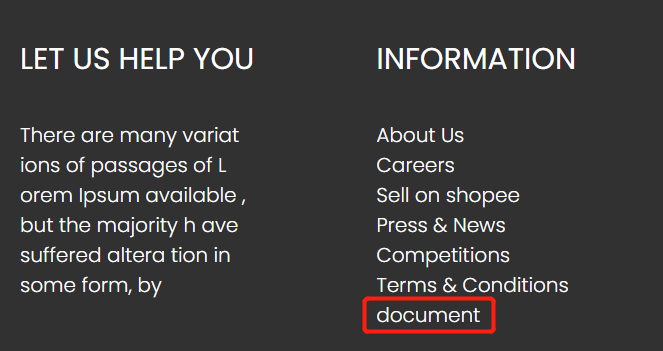

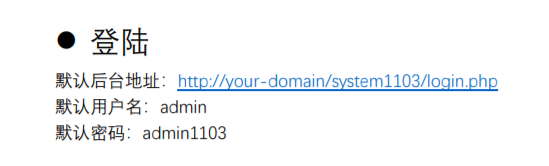

要点:网页中任何可点链接都查看一遍

发现网页最后面document可点击

点击后是一个pdf文件,有登录信息

访问后台页面获得flag

web 14-默认配置泄露

默认配置泄露:

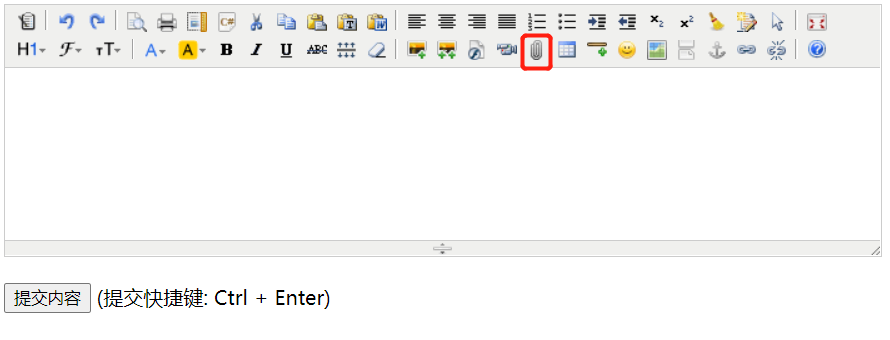

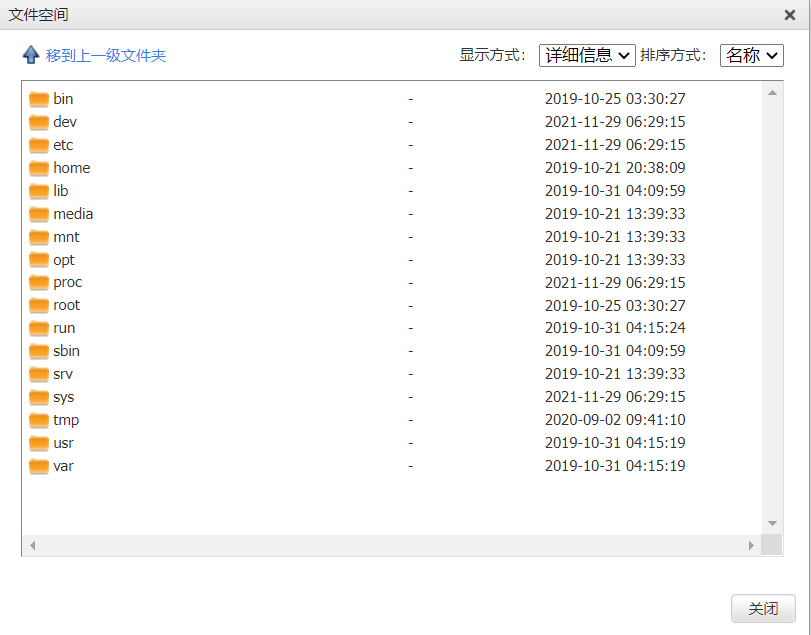

某编辑器最新版默认配置下,如果目录不存在,则会遍历服务器根目录

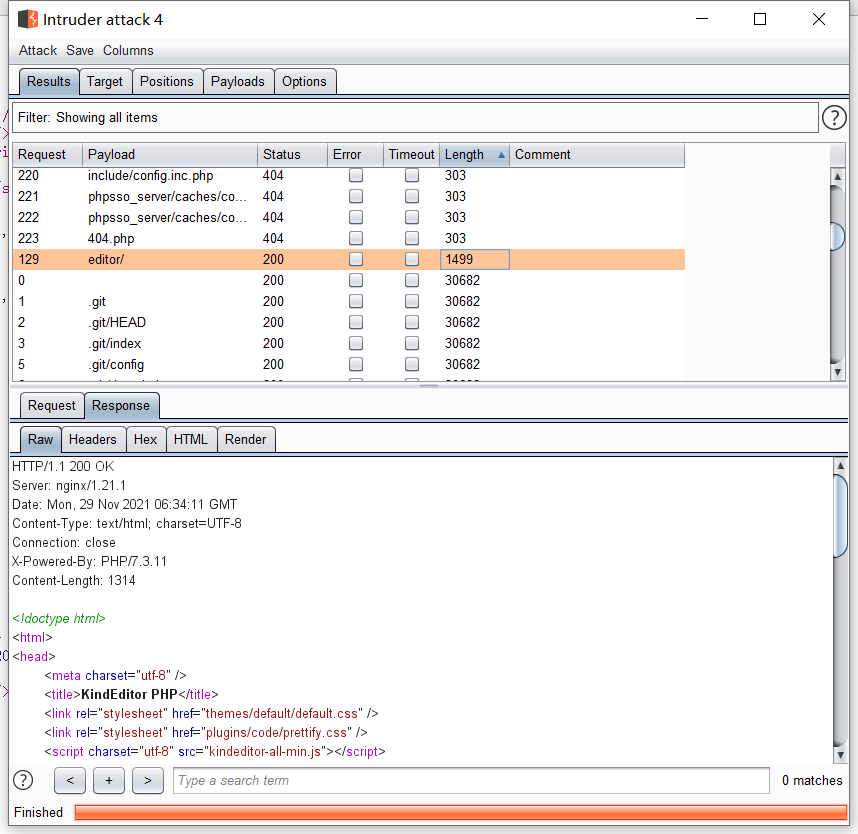

目录扫描发现一个editor文件可访问(可能是源码出现过的重要信息editor)

查看源码后没有异常,继续看上传附件

可查看网站所有路径

在该路径下找到flag

web 15-公开信息

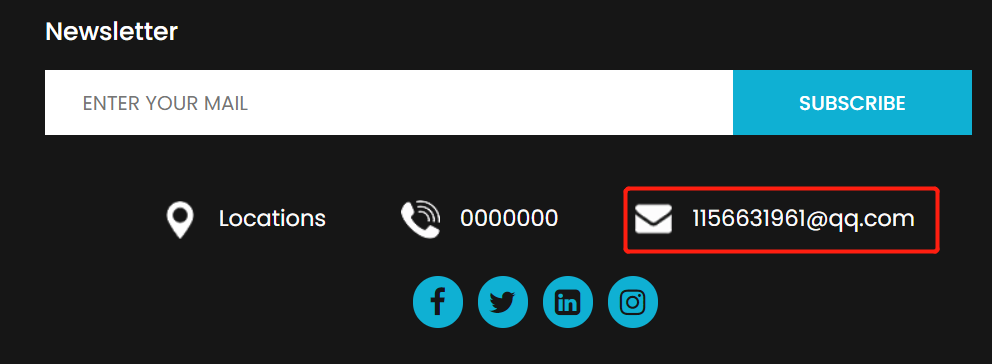

发现/login.html有效邮箱,其他页面下邮箱都是demo@qq.com,判定是一个重要信息

/admin找到后台登录页

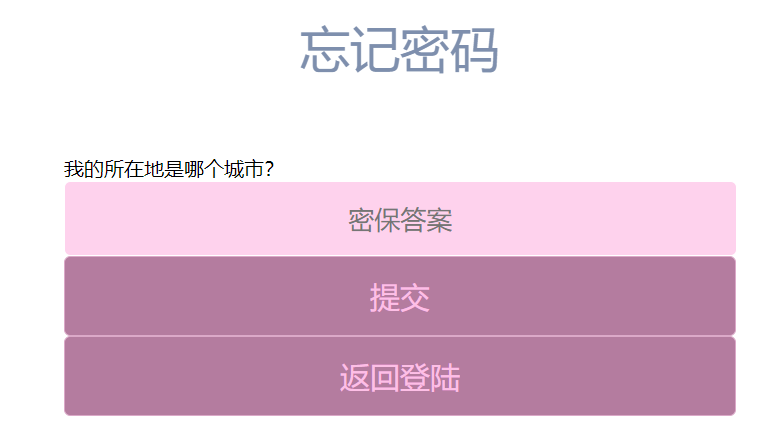

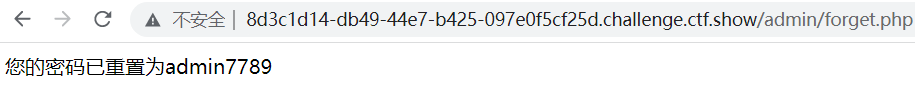

找回密码,获得重置密码

通过QQ号搜索发现现居地 西安

使用admin/admin7789登录成功,获得flag

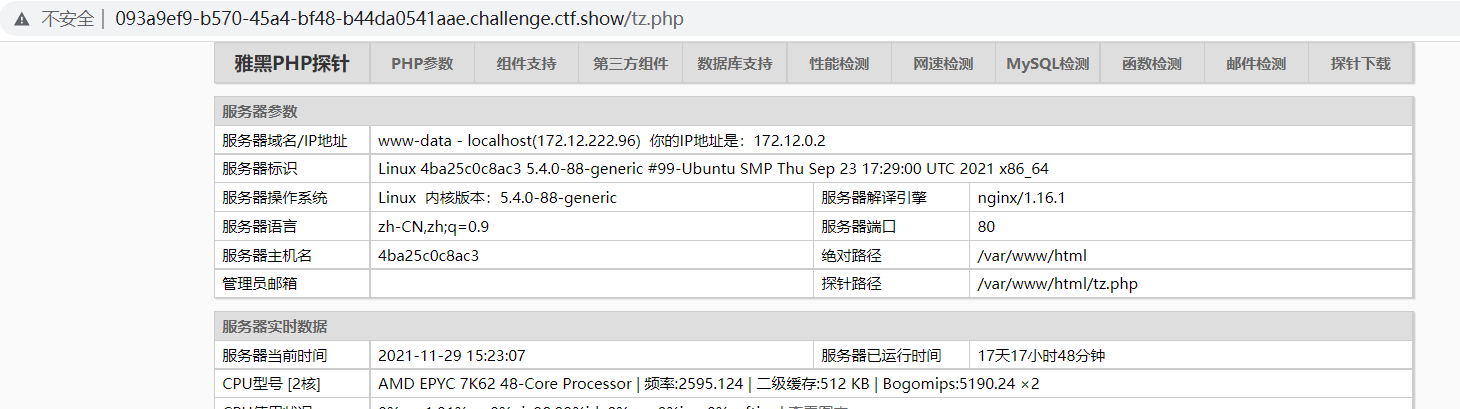

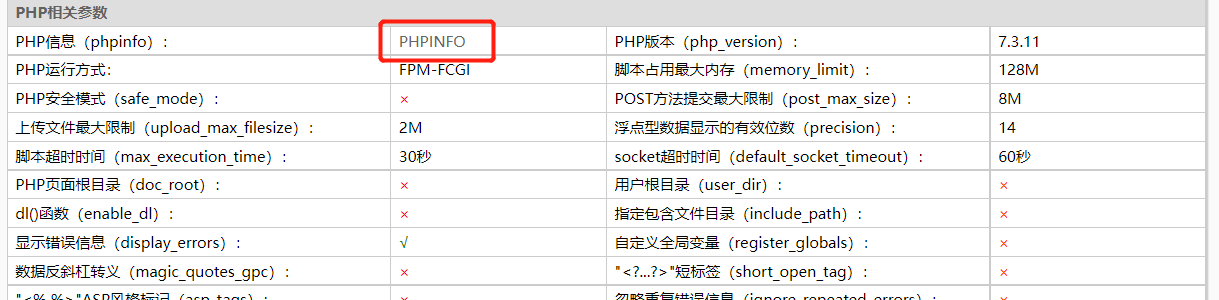

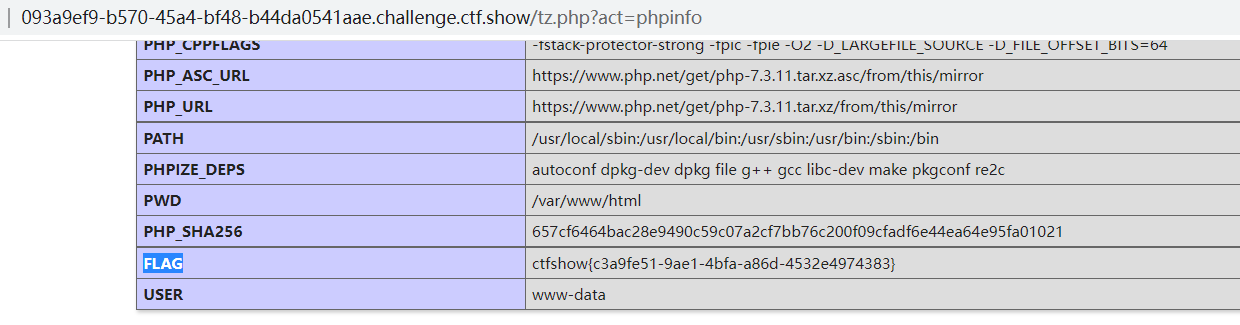

web 16-测试数据

对于测试用的探针,使用完毕后要及时删除,可能会造成信息泄露

题目中谈到探针,尝试访问tz.php

PHP相关参数中PHPINFO可点击

访问找到flag

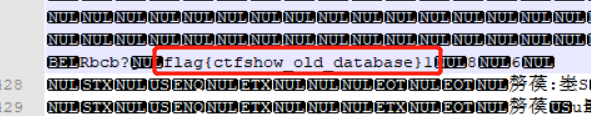

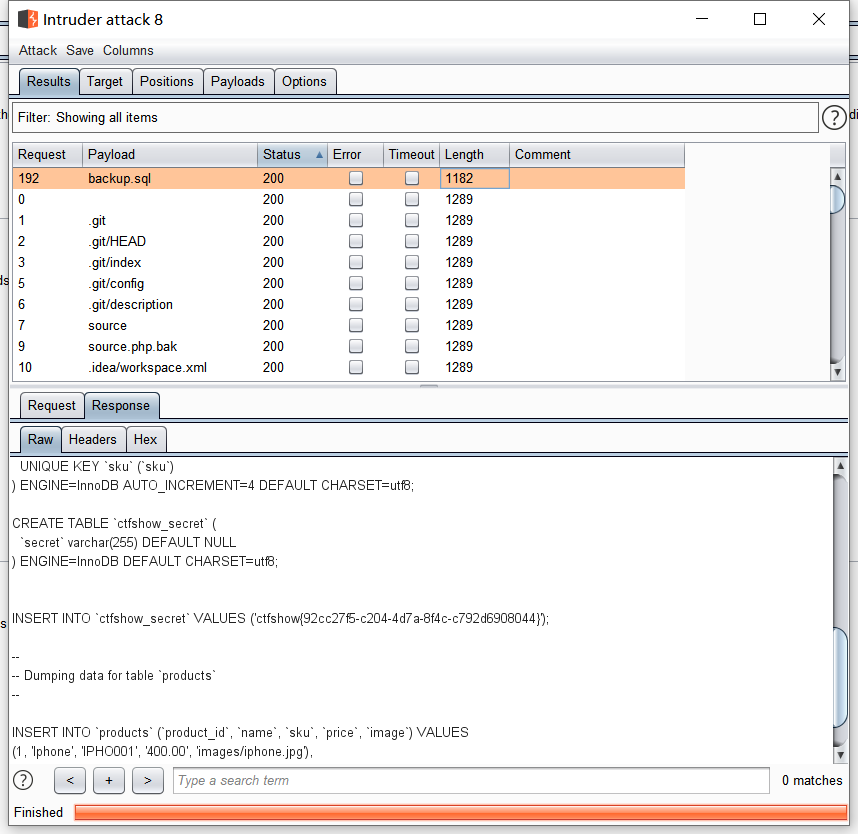

web 17-数据库备份

方法同web5

备份的sql文件会泄露敏感信息

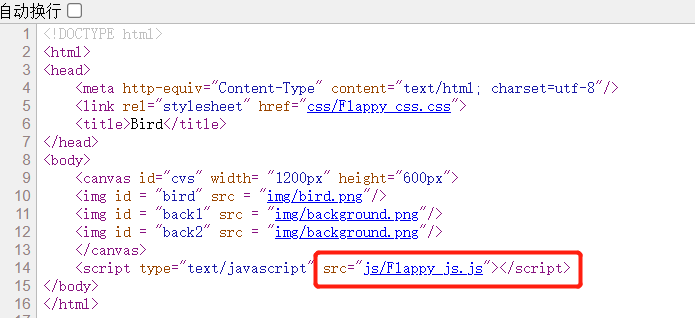

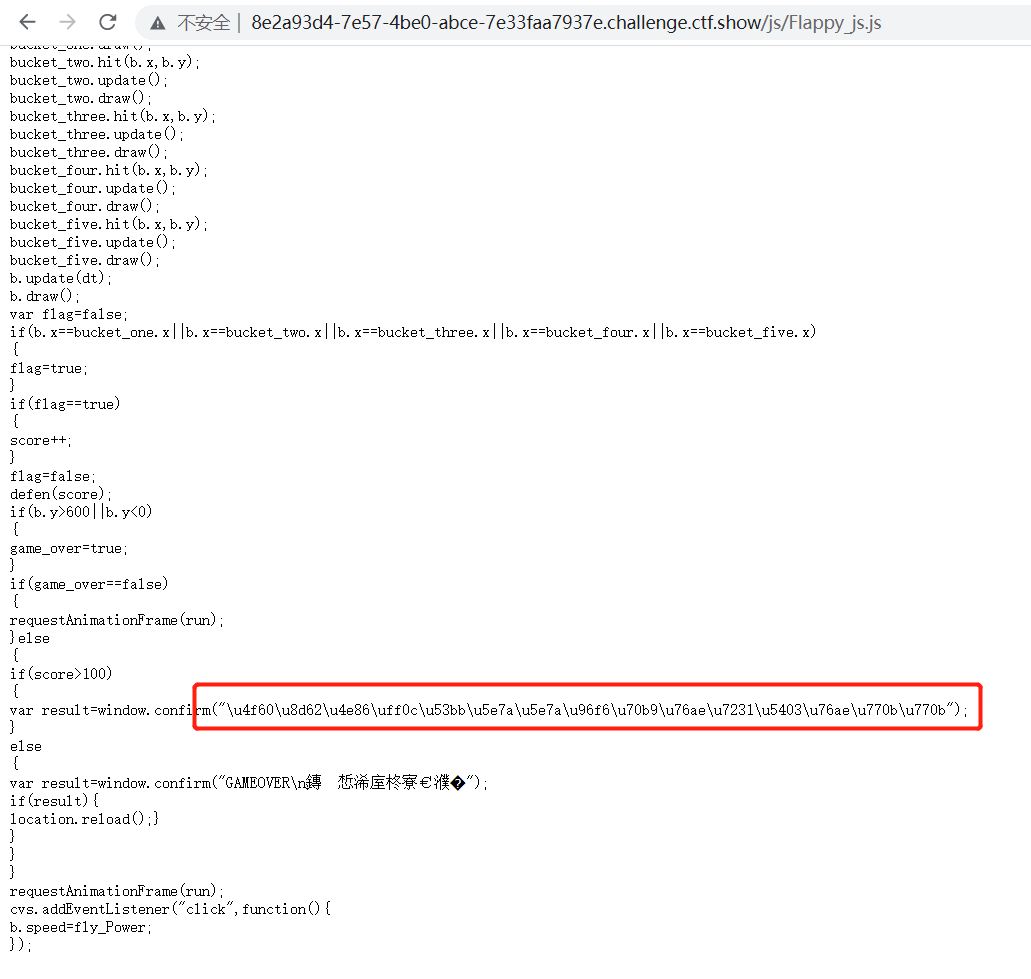

web 18-js文件

查看源代码,找到js文件路径

访问后找到可疑unicode编码

解码为 你赢了,去幺幺零点皮爱吃皮看看(谐音110.php),访问该文件获得flag

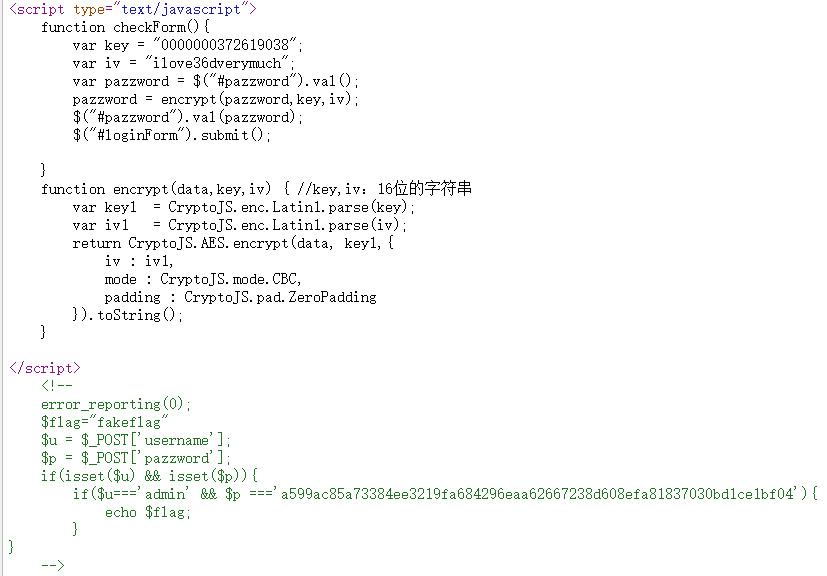

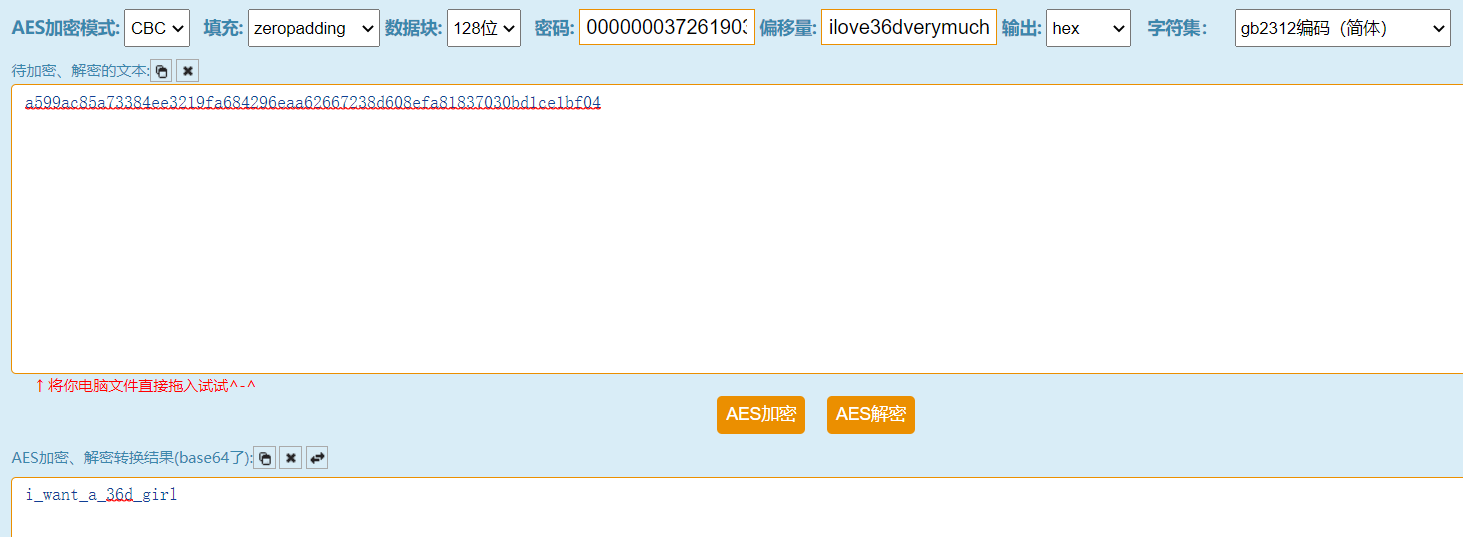

web 19-代码审计

查看源代码,通过分析发现密码经过AES加密,CBC、ZeroPadding模式,并提供了key和iv关键参数,

在注释中提供了用户名和加密后的密码密文

解密得到密码原文

登录后获得flag

web 20-mdb文件

mdb文件是早期asp+access构架的数据库文件 直接查看url路径添加/db/db.mdb 下载文件通过txt打开或者通过EasyAccess.exe打开搜索flag