K8S核心插件-coredns服务

目录

- K8S核心插件-coredns服务

- 1 coredns用途

- 1.1 为什么需要服务发现

- 2 coredns的部署

- 2.1 获取coredns的docker镜像

- 2.2 创建coredns的资源配置清单

- 2.2.1 rbac集群权限清单

- 2.2.2 configmap配置清单

- 2.2.3 depoly控制器清单

- 2.2.4 service资源清单

- 2.3 创建资源并验证

- 2.3.1 验证服务能够访问`

- 2.3.2 创建资源:

- 2.3.3. 查看创建情况:

- 2.3.4 使用dig测试解析

- 2.3.5 创建一个service资源来验证

1 coredns用途

coredns github地址

coredns都做了什么:Kubernetes内部域名解析原理、弊端及优化方式

coredns在K8S中的用途,主要是用作服务发现,也就是服务(应用)之间相互定位的过程。1.1 为什么需要服务发现

在K8S集群中,POD有以下特性:

- 1 coredns用途

- 服务动态性强

容器在k8s中迁移会导致POD的IP地址变化 - 更新发布频繁

版本迭代快,新旧POD的IP地址会不同 - 支持自动伸缩

大促或流量高峰需要动态伸缩,IP地址会动态增减

service资源解决POD服务发现:

为了解决pod地址变化的问题,需要部署service资源,用service资源代理后端pod,通过暴露service资源的固定地址(集群IP),来解决以上POD资源变化产生的IP变动问题

那service资源的服务发现呢?

service资源提供了一个不变的集群IP供外部访问,但

- IP地址毕竟难以记忆

- service资源可能也会被销毁和创建

- 能不能将service资源名称和service暴露的集群网络IP对于

- 类似域名与IP关系,则只需记服务名就能自动匹配服务IP

- 岂不就达到了service服务的自动发现

2 coredns的部署

从coredns开始,我们使用声明式向k8s中交付容器的方式,来部署服务

2.1 获取coredns的docker镜像

以下操作可以在任意节点上完成,推荐在7.200上做,因为接下来制作coredns的k8s配置清单也是在运维主机7.200上创建后,再到node节点上应用

docker pull docker.io/coredns/coredns:1.6.1docker tag coredns:1.6.1 harbor.zq.com/public/coredns:v1.6.1docker push harbor.zq.com/public/coredns:v1.6.1

2.2 创建coredns的资源配置清单

以下资源配置清单,都是参考官网改出来的

mkdir -p /data/k8s-yaml/coredns

2.2.1 rbac集群权限清单

cat >/data/k8s-yaml/coredns/rbac.yaml <<EOFapiVersion: v1kind: ServiceAccountmetadata:name: corednsnamespace: kube-systemlabels:kubernetes.io/cluster-service: "true"addonmanager.kubernetes.io/mode: Reconcile---apiVersion: rbac.authorization.k8s.io/v1kind: ClusterRolemetadata:labels:kubernetes.io/bootstrapping: rbac-defaultsaddonmanager.kubernetes.io/mode: Reconcilename: system:corednsrules:- apiGroups:- ""resources:- endpoints- services- pods- namespacesverbs:- list- watch---apiVersion: rbac.authorization.k8s.io/v1kind: ClusterRoleBindingmetadata:annotations:rbac.authorization.kubernetes.io/autoupdate: "true"labels:kubernetes.io/bootstrapping: rbac-defaultsaddonmanager.kubernetes.io/mode: EnsureExistsname: system:corednsroleRef:apiGroup: rbac.authorization.k8s.iokind: ClusterRolename: system:corednssubjects:- kind: ServiceAccountname: corednsnamespace: kube-systemEOF

2.2.2 configmap配置清单

cat >/data/k8s-yaml/coredns/cm.yaml <<EOFapiVersion: v1kind: ConfigMapmetadata:name: corednsnamespace: kube-systemdata:Corefile: |.:53 {errorsloghealthreadykubernetes cluster.local 192.168.0.0/16 #service资源cluster地址forward . 10.4.7.11 #上级DNS地址cache 30loopreloadloadbalance}EOF

2.2.3 depoly控制器清单

cat >/data/k8s-yaml/coredns/dp.yaml <<EOFapiVersion: apps/v1kind: Deploymentmetadata:name: corednsnamespace: kube-systemlabels:k8s-app: corednskubernetes.io/name: "CoreDNS"spec:replicas: 1selector:matchLabels:k8s-app: corednstemplate:metadata:labels:k8s-app: corednsspec:priorityClassName: system-cluster-criticalserviceAccountName: corednscontainers:- name: corednsimage: harbor.zq.com/public/coredns:v1.6.1args:- -conf- /etc/coredns/CorefilevolumeMounts:- name: config-volumemountPath: /etc/corednsports:- containerPort: 53name: dnsprotocol: UDP- containerPort: 53name: dns-tcpprotocol: TCP- containerPort: 9153name: metricsprotocol: TCPlivenessProbe:httpGet:path: /healthport: 8080scheme: HTTPinitialDelaySeconds: 60timeoutSeconds: 5successThreshold: 1failureThreshold: 5dnsPolicy: Defaultvolumes:- name: config-volumeconfigMap:name: corednsitems:- key: Corefilepath: CorefileEOF

2.2.4 service资源清单

cat >/data/k8s-yaml/coredns/svc.yaml <<EOFapiVersion: v1kind: Servicemetadata:name: corednsnamespace: kube-systemlabels:k8s-app: corednskubernetes.io/cluster-service: "true"kubernetes.io/name: "CoreDNS"spec:selector:k8s-app: corednsclusterIP: 192.168.0.2ports:- name: dnsport: 53protocol: UDP- name: dns-tcpport: 53- name: metricsport: 9153protocol: TCPEOF

2.3 创建资源并验证

2.3.1 验证服务能够访问`

[root@hdss7-21 ~]# dig -t A harbor.zq.com +short10.4.7.200

2.3.2 创建资源:

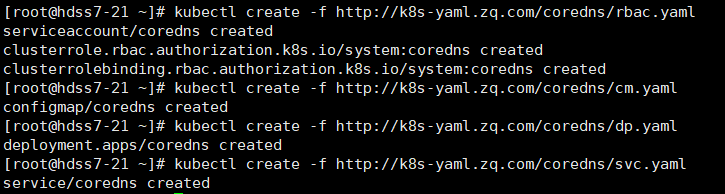

kubectl create -f http://k8s-yaml.zq.com/coredns/rbac.yamlkubectl create -f http://k8s-yaml.zq.com/coredns/cm.yamlkubectl create -f http://k8s-yaml.zq.com/coredns/dp.yamlkubectl create -f http://k8s-yaml.zq.com/coredns/svc.yaml

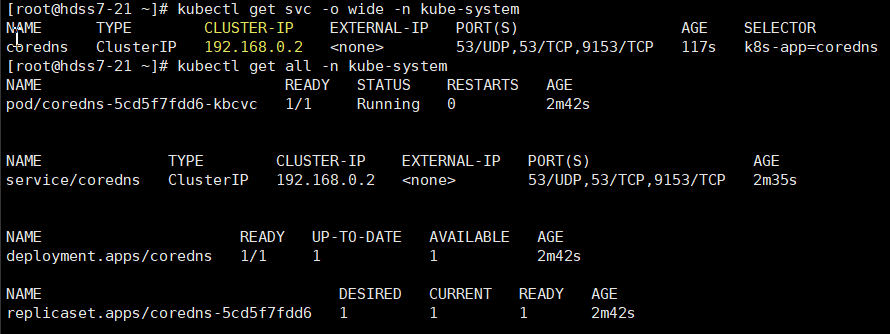

2.3.3. 查看创建情况:

kubectl get all -n kube-systemkubectl get svc -o wide -n kube-systemdig -t A www.baidu.com @192.168.0.2 +short

2.3.4 使用dig测试解析

[root@hdss7-21 ~]# dig -t A www.baidu.com @192.168.0.2 +shortwww.a.shifen.com.39.156.66.1839.156.66.14[root@hdss7-21 ~]# dig -t A harbor.zq.com @192.168.0.2 +short10.4.7.200

coredns已经能解析外网域名了,因为coredns的配置中,写了他的上级DNS为10.4.7.11,如果它自己解析不出来域名,会通过递归查询一级级查找

但coredns我们不是用来做外网解析的,而是用来做service名和serviceIP的解析

2.3.5 创建一个service资源来验证

先查看kube-public名称空间有没有pod

~]# kubectl get pod -n kube-publicNo resources found.# 之前我调试问题已经清理了所有的POD,所以没有

如果没有则先创建pod

kubectl create deployment nginx-dp --image=harbor.zq.com/public/nginx:v1.17.9 -n kube-public~]# kubectl get deployments -n kube-publicNAME READY UP-TO-DATE AVAILABLE AGEnginx-dp 1/1 1 1 35s~]# kubectl get pod -n kube-publicNAME READY STATUS RESTARTS AGEnginx-dp-568f8dc55-rxvx2 1/1 Running 0 56s

给pod创建一个service

kubectl expose deployment nginx-dp --port=80 -n kube-public~]# kubectl -n kube-public get serviceNAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGEnginx-dp ClusterIP 192.168.63.255 <none> 80/TCP 11s

验证是否可以解析

~]# dig -t A nginx-dp @192.168.0.2 +short# 发现无返回数据,难道解析不了# 其实是需要完整域名:服务名.名称空间.svc.cluster.local.~]# dig -t A nginx-dp.kube-public.svc.cluster.local. @192.168.0.2 +short192.168.63.255

可以看到我们没有手动添加任何解析记录,我们nginx-dp的service资源的IP,已经被解析了:

进入到pod内部再次验证

~]# kubectl -n kube-public exec -it nginx-dp-568f8dc55-rxvx2 /bin/bash-qjwmz:/# apt update && apt install curl-qjwmz:/# ping nginx-dpPING nginx-dp.kube-public.svc.cluster.local (192.168.191.232): 56 data bytes64 bytes from 192.168.191.232: icmp_seq=0 ttl=64 time=0.184 ms64 bytes from 192.168.191.232: icmp_seq=1 ttl=64 time=0.225 ms

为什么在容器中不用加全域名?

-qjwmz:/# cat /etc/resolv.confnameserver 192.168.0.2search kube-public.svc.cluster.local svc.cluster.local cluster.local host.comoptions ndots:5

当我进入到pod内部以后,会发现我们的dns地址是我们的coredns地址,以及搜索域中已经添加了搜索域:

kube-public.svc.cluster.local

我们解决了在集群内部解析的问题,要想在集群外部访问我们的服务还需要igerss服务暴露功能

现在,我们已经解决了在集群内部解析的问题,但是我们怎么做到在集群外部访问我们的服务呢?

转载自cnblog:https://www.cnblogs.com/noah-luo/p/13345194.html

关注作者和知识库后续更新

一条咸鱼

k8s学习

kubectl top

一. 前言kubectl top 可以很方便地查看node、pod的实时资源使用情况:如CPU、内存。这篇文章会介绍其数据链路和实现原理,同时借kubectl top 阐述 k8s 中的监控体系,窥一斑而知全豹。最后会解释常见的一些问题:kubectl top 为什么会报错?kubectl t…

K8S(15)监控实战-ELK收集K8S内应用日志

K8S监控实战-ELK收集K8S内应用日志目录K8S监控实战-ELK收集K8S内应用日志1 收集K8S日志方案1.1 传统ELk模型缺点:1.2 K8s容器日志收集模型2 制作tomcat底包2.1 准备tomcat底包2.1.1 下载tomcat82.1.2 简单配置tomcat2.2 准备…

K8S(01)二进制部署实践-1.15.5

系列文章说明本系列文章是 老男孩2019年王硕的K8S周末班课程 笔记,根据视频来看本笔记最好,否则有些地方会看不明白目录系列文章说明1 部署架构1.1 架构图1.2 安装方式选择2 部署准备2.1 准备工作2.2 部署DNS服务bind92.2.1 安装配置DNS服务2.2.2 增加自定义域…