1 漏洞原理

严格来说,目录浏览应归属于敏感信息泄露的情况一种,泄露目录和文件信息。该漏洞产生的原因为服务器配置错误。造成的效果即我们访问一个存在的目录,直接显示当前目录的状况,如下图所示。

危害性: 即使存在目录浏览漏洞,泄露敏感信息因网站而异,小到泄露无用的css/js目录,大到泄露网站源码备份甚至数据库。普遍情况下,网站都对用户可以下载的文件格式进行了限制,即使找到了数据库配置文件(mdb,sql,bak等等)也无法进行下载。我们一般希望在目录中找到了网站源码压缩包或者xls文件等敏感信息,从而可以进一步渗透或者干脆提交成敏感信息泄露。

单纯的目录浏览漏洞如果无法证明其危害性,一般厂商都是不收的。

2 漏洞修复

Apache

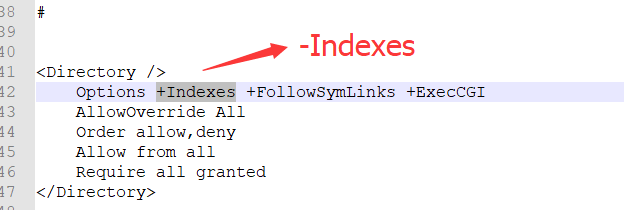

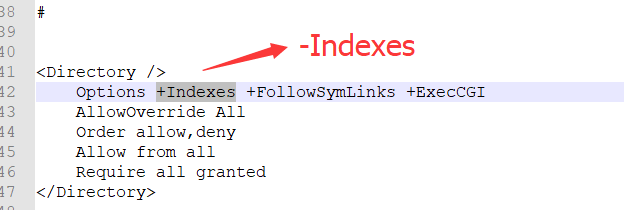

1.Apache目录conf\httpd.conf

2.修改http.conf文件,如图所示修改,将+改成-,并保存

以下为三种常用的安全配置:

<Directory "/var/blog">Options -Indexes FollowSymLinksAllowOverride NoneOrder allow,denyAllow from all</Directory><Directory "/var/blog">Options FollowSymLinksAllowOverride NoneOrder allow,denyAllow from all</Directory><Directory "/var/blog">Options NoneAllowOverride NoneOrder allow,denyAllow from all</Directory>

IIS**

1.在服务器端,打开 控制面板 —>管理工具—> IIS管理器;

2.右击默认网站 —> 属性—> 主目录;

3.检查目录浏览复选框是否勾选,若勾选则可实现文件遍历。

4.取消勾选即可。

Tomcat

修改conf/web.xml文件

<servlet> <servlet-name>default</servlet-name> <servlet-class>org.apache.catalina.servlets.DefaultServlet</servlet-class> <init-param> <param-name>debug</param-name> <param-value>0</param-value> </init-param> <init-param> <param-name>listings</param-name> <param-value>false</param-value> // 这里改为false 重启就好了 </init-param> <load-on-startup>1</load-on-startup> </servlet>

Nginx

将配置文件中的autoindex,设置为off

3 漏洞探测

对于该漏洞,我们尝试编写脚本批量发现目录浏览漏洞。这里只简要阐述其探测思路,不对代码进行分析与解释。

漏洞特征: 访问目录中存在Index Of ||

标签中存在该目录名称<br /><strong>探测思路:</strong> 检测常用目录,通过python正则提取<title>标签内容,对其进行判断。<br /><strong>代码地址: </strong><a rel="nofollow" href="https://github.com/lakemoon602/pathTraverse">https://github.com/lakemoon602/pathTraverse</a><br /><img src="https://cdn.nlark.com/yuque/0/2020/png/479381/1600271945032-6623382e-53aa-43bc-97f1-83c3a065ea6d.png#align=left&display=inline&height=489&margin=%5Bobject%20Object%5D&name=QQ%E6%88%AA%E5%9B%BE20200915235916.png&originHeight=489&originWidth=914&size=38906&status=done&style=none&width=914" alt="QQ截图20200915235916.png">

<a name="DYk7A"></a></p>

<h2 id="2hend9"><a name="2hend9" class="reference-link"></a><span class="header-link octicon octicon-link"></span>4 漏洞案例</h2><p>以下内容为该漏洞相关的几个案例,以验证该漏洞的危害性。(所有案例均已上报修复)。<br><a name="vsA6H"></a></p>

<h3 id="d6o3tk"><a name="d6o3tk" class="reference-link"></a><span class="header-link octicon octicon-link"></span>4.1 案例一</h3><p>pathTraverse工具扫描到某个网站,存在目录浏览漏洞:<a rel="nofollow" href="http://www.shypu.com/download/">http://www.xxxx.com/css/</a><br />通过目录扫描工具扫描可能存在的目录,这里使用7kb加载pathTraverse中的path.txt字典,使用御剑、dirb等工具同理。尽可能多的找到目录,那么找到敏感信息的可能性就更大。除了通过扫描器扫描目录以外,还可以通过F12查看网站目录的方式发现目录。<br /><img src="https://cdn.nlark.com/yuque/0/2020/png/479381/1600272565656-2cb1e10f-e0b9-4803-8df7-23d7f9e325ac.png#align=left&display=inline&height=981&margin=%5Bobject%20Object%5D&name=QQ%E6%88%AA%E5%9B%BE20200917000816.png&originHeight=981&originWidth=1767&size=87210&status=done&style=none&width=1767" alt="QQ截图20200917000816.png"><br />最后在<code>/download/web</code>目录下发现网站备份源码,将源码下载进行审计<br /><img src="https://cdn.nlark.com/yuque/0/2020/png/479381/1600272756206-46658320-08dc-4242-91dd-6a6c4d3b0399.png#align=left&display=inline&height=300&margin=%5Bobject%20Object%5D&name=QQ%E6%88%AA%E5%9B%BE20200917001210.png&originHeight=454&originWidth=976&size=33919&status=done&style=none&width=646" alt="QQ截图20200917001210.png"><br />通过源码找到后台地址<code>/page/admin.aspx</code> ,admin/admin管理员弱口令登录后台。在有源码的情况下,可以尝试对网站进行代码审计上传shell。<br /><img src="https://cdn.nlark.com/yuque/0/2020/png/479381/1600273029496-cedda4ac-955d-414f-86f0-9a1376e1876d.png#align=left&display=inline&height=746&margin=%5Bobject%20Object%5D&name=QQ%E6%88%AA%E5%9B%BE20200917001656.png&originHeight=746&originWidth=1453&size=104619&status=done&style=none&width=1453" alt="QQ截图20200917001656.png">

<a name="s1JeY"></a></p>

<h3 id="egdj9b"><a name="egdj9b" class="reference-link"></a><span class="header-link octicon octicon-link"></span>4.2 案例二</h3><p>工具扫描到目录遍历,通过7kb进行目录扫描,浏览目录发现敏感文件<br /><img src="https://cdn.nlark.com/yuque/0/2020/png/479381/1600273419630-bbe3c944-de83-479d-9a14-61b792616260.png#align=left&display=inline&height=782&margin=%5Bobject%20Object%5D&name=QQ%E6%88%AA%E5%9B%BE20200917002259.png&originHeight=782&originWidth=1450&size=151542&status=done&style=none&width=1450" alt="QQ截图20200917002259.png"><br /><img src="https://cdn.nlark.com/yuque/0/2020/png/479381/1600273438671-5110d4a1-690f-48b3-8cfd-b2ab29c09272.png#align=left&display=inline&height=378&margin=%5Bobject%20Object%5D&name=QQ%E6%88%AA%E5%9B%BE20200917002232.png&originHeight=378&originWidth=916&size=77778&status=done&style=none&width=916" alt="QQ截图20200917002232.png"><br />然而,由于网站进行了设置,sql文件无法进行下载,对于该网站即使存在目录浏览漏洞,在做好防护的情况下该漏洞并没有显示其危害性。</p>