低危CRM系统获取当前用户信息接口返回加密后的用户密码低危通过F5 BIG-IP LTM的会话Cookie获取Facebook服务器内网IP低危OMS系统登入密码明文传输低危OMS系统没有设置HttpOnly标志的Cookie低危OMS系统扫描目录存在目录遍历低危OMS系统url解析处url任意跳转低危OMS系统url跳转接口信息泄露低危OMS系登入图片验证可被绕过低危OMS系统一个用户可以存在多个有效session低危Java解析Excel文件报错信息泄露低危外部数据源同步功能上传任意文件低危登出接口未鉴权-删除任意会话Token低危修改密码功能密码强度验证-前端可绕过低危HACKERONE挖洞经验 | 通过Tomcat Servlet示例页面发现的Cookie信息泄露漏洞中危登录入口可爆破- https://git.xiaojukeji.com/,存在未授权访问">1.1 https://git.xiaojukeji.com/,存在未授权访问

- 小程序测试

- 客户端测试

- 待整理

低危CRM系统获取当前用户信息接口返回加密后的用户密码

攻击者通过抓取数据包可以获取加密后的密码,解密后即可得到原密码。

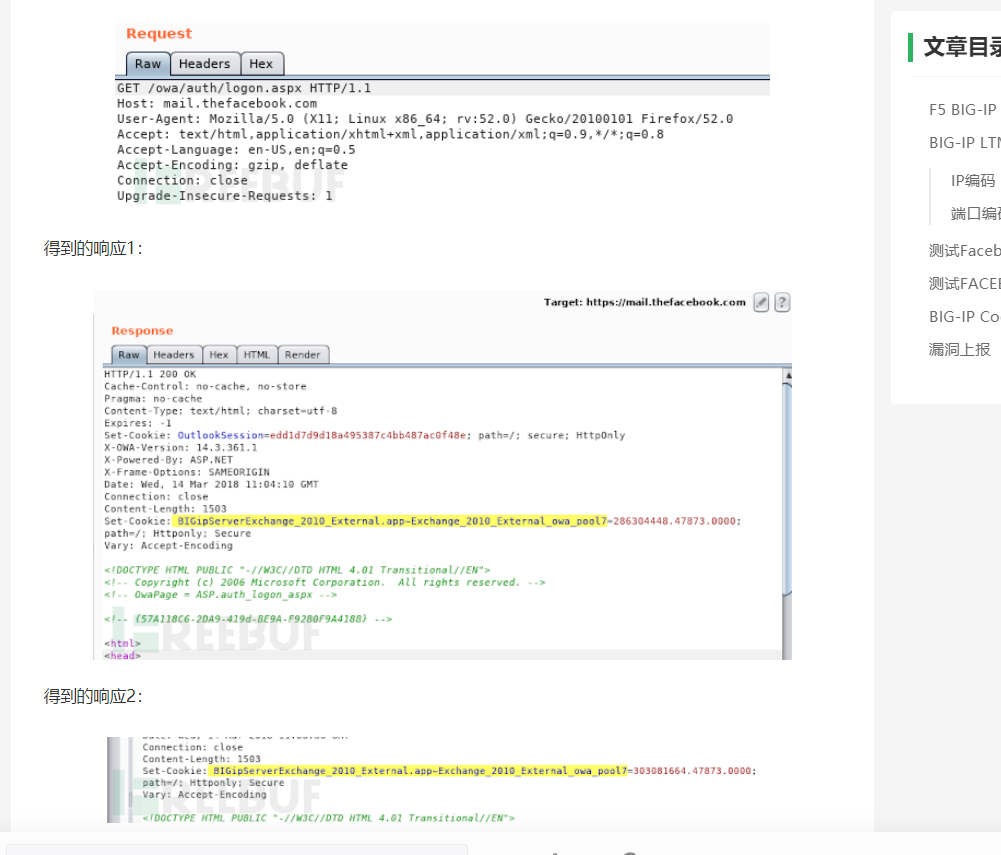

低危通过F5 BIG-IP LTM的会话Cookie获取Facebook服务器内网IP

https://www.freebuf.com/articles/web/167129.html

usr@pwn:~$ git clone https://github.com/ezelf/f5_cookieLeaks.git

usr@pwn:~$ cd f5_cookieLeaks

usr@pwn:~$ pip install -r requirements.txt

低危OMS系统登入密码明文传输

低危OMS系统没有设置HttpOnly标志的Cookie

低危OMS系统扫描目录存在目录遍历

低危OMS系统url解析处url任意跳转

低危OMS系统url跳转接口信息泄露

报错页面报错后泄露敏感信息

低危OMS系登入图片验证可被绕过

低危OMS系统一个用户可以存在多个有效session

低危Java解析Excel文件报错信息泄露

报错页面中可能含有应用路径、数据库信息等字段,引发敏感数据泄露。尝试上传添加了XXE测试的格式错误的Excel文件,报错提示直接输出。

经查可知使用的依赖库为Apache POI: java.lang.IllegalArgumentException: Your InputStream was neither an OLE2 stream, nor an OOXML stream at org.apache.poi.ss.usermodel.WorkbookFactory.create。

低危外部数据源同步功能上传任意文件

外部数据源同步功能仅校验了上传文件后缀,通过掌控云盘客户端可以上传任意后缀的文件,当后缀为 xlsx 等 Excel 文件时会得到下载 URL,可被滥用为个人网盘。

1、严格校验文件类型,通过白名单方式进行上传限制。

2、如果是图片类文件,可以通过提取图片像素值的方式或图片头检验的方式进行图片文件真伪验证,限制虚假图片上传。

低危登出接口未鉴权-删除任意会话Token

退出登录时会删除Access-Token, 但是没有鉴权操作,只要得到任意用户的Access-Token就可以进行删除或失效会话操作。

低危修改密码功能密码强度验证-前端可绕过

密码修改功能的密码强度验证由前端完成,可抓包改包绕过。密码使用明文在HTTPS请求中传递。

低危HACKERONE挖洞经验 | 通过Tomcat Servlet示例页面发现的Cookie信息泄露漏洞

https://matpool.com/blog/5f4c59b2505b8f0011ae5f20/

首先,来认识一下Tomcat的示例文件,它是Tomcat安装后默认显示的一些页面,其中包含了很多servlets 和 JSP的测试示例,尤其是其中的会话示例接口/examples/servlets/servlet/SessionExample和/examples/servlets/servlet/CookieExample,由于会话变量的全局性,导致攻击者可以管理员身份通过该接口对会话进行操控,存在安全风险。这里,可以参考Rapid7的Tomcat示例信息泄露漏洞。

中危登录入口可爆破

1.1 https://git.xiaojukeji.com/,存在未授权访问

可未授权访问到所有项目源码:

小程序测试

1.抓包

使用系统代理即可

或者proxifier default 转发到bp端口

腾讯模拟器

2.小程序源码获取

微信小程序的渗透五脉https://www.hackinn.com/index.php/archives/672/

https://github.com/Cherrison/CrackMinApp

记一次小程序加解密测试https://xz.aliyun.com/t/8205

客户端测试

中-升级包劫持

虽有一个json文件写明了升级包的名称和hash,但实际运行时并未进行;且该目录是任意用户可写的

新版的升级包文件下载到只有administrator可写的目录或者运行升级包文件之前根据update-info.json进行校验(需要注意TOCTOU漏洞)

中-DLL劫持

客户端使用了LoadLibrary加dll名的方法加载dll,该方法在当前目录

找不到dll时会顺序搜索用户的环境变量;当攻击者对某个环境变量具有可写权限时(上图中的C:\test),就可以在这些目录写投放恶意dll,实现客户端启动时的dll劫持,如下图,在C:\test下投放一个弹计算器的dll,发现客户端启动时加载了该dll

使用LoadLibraryEx代替LoadLibrary

高危客户端调试功能未屏蔽

ctrl+shift+i开启调试窗口

客户端基于electron开发,但没有屏蔽electron的调试功

待整理

任意文件下载

https://oms.kaytune.com/Order/DownloadFile?path=c:\windows\system32\drivers\etc\hosts