在复现利用Vulnhub复现漏洞 - JBoss JMXInvokerServlet 反序列化漏洞时,完全按步骤操作,但是POC一直不能成功执行。

以为是HTTP请求头/命令有问题,一直试一直改,包括生成POC的命令,因为ysoserial的参数CommonsCollections有的是1,有的是5,也全部试了,最后发现是powershell的问题???

因为图方便,一直都是在Windows对应的目录下,按住Shift+右键,选择在此处打开Powershell来执行命令,最后发现,Powershell和cmd下生成的文件并不一样😑😑😑

POC文件

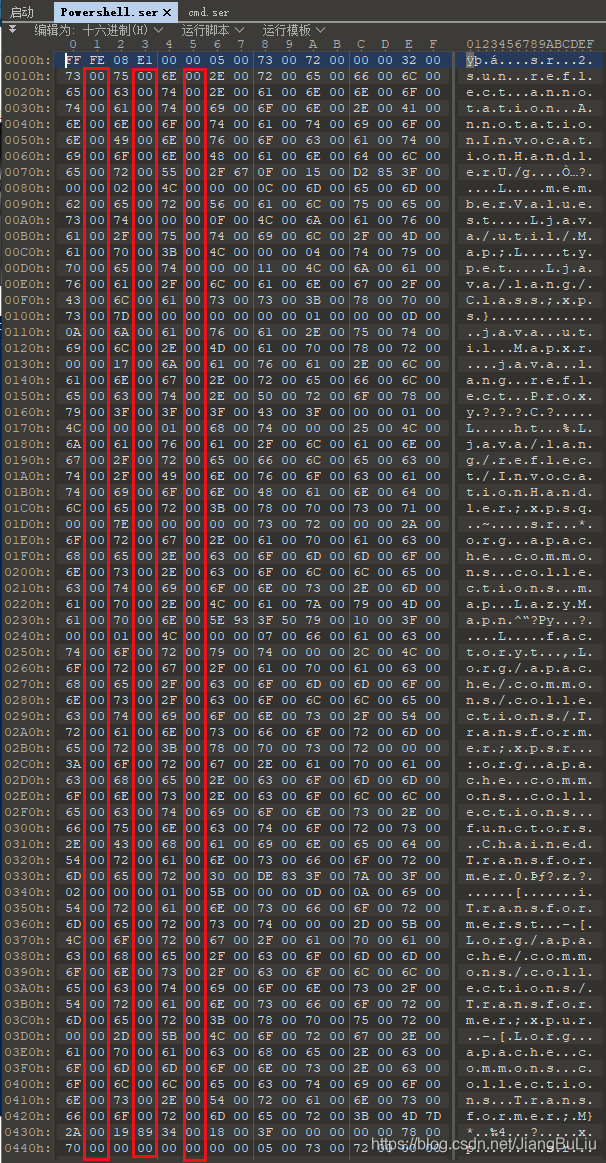

Powershell下的POC文件

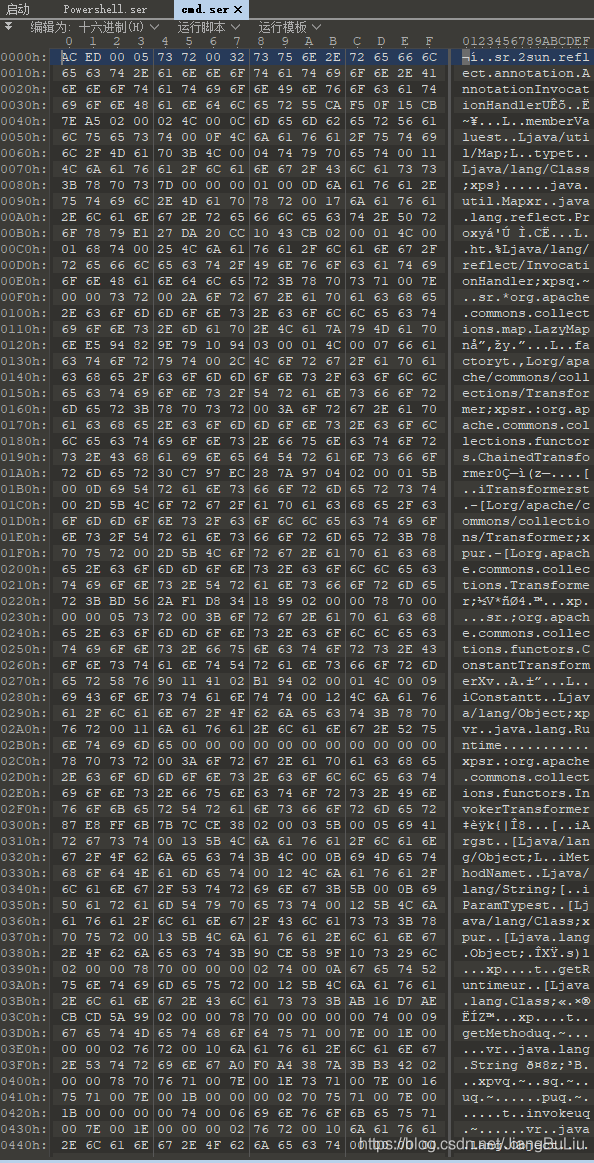

CMD下的POC文件

不同处

PowerShell的POC夹着很多0x00还能理解,文件头也不一样???