- 1、场景

- 2、如果木马发起C2解析,且我们找不到PID(对应的文件)

- 1、Wireshark抓包绑定HOST ——-域名本地解析

- 2、杀软查杀不到病毒,怎么办?

- 3、遇到解析恶意域名返回地址为127.0.0.1 如下图所示

- 4、windows木马开启守护进程的监听,如果你打开了任务管理器,CPU就会下降,我们可以使用命令行来查看CPU的占用率

- 5、可以使用resmon代理任务管理器

- 6、windows应急的隐藏ini

- 7、数据库应急

- 8、ms17010日志分析

- 9、恶意域名解析定位进程

- 10、powershell命令可以查看历史

- 11、DLL注入

- 12、查看子ID的父进程

- 13、安全日志被删了之后,还有很多方法一起定位目标

- 14.5、进程劫持

- 14、psexesvc.exe和共享文件夹

- 19、当遇到wmic命名空间namespace下的权限维持

- 20、终止进程

- 21、NirLauncher ——应急响应必备

- 22、windows遇到顽固病毒不要慌

- 23、windows下的rookit

- 24、火麒麟

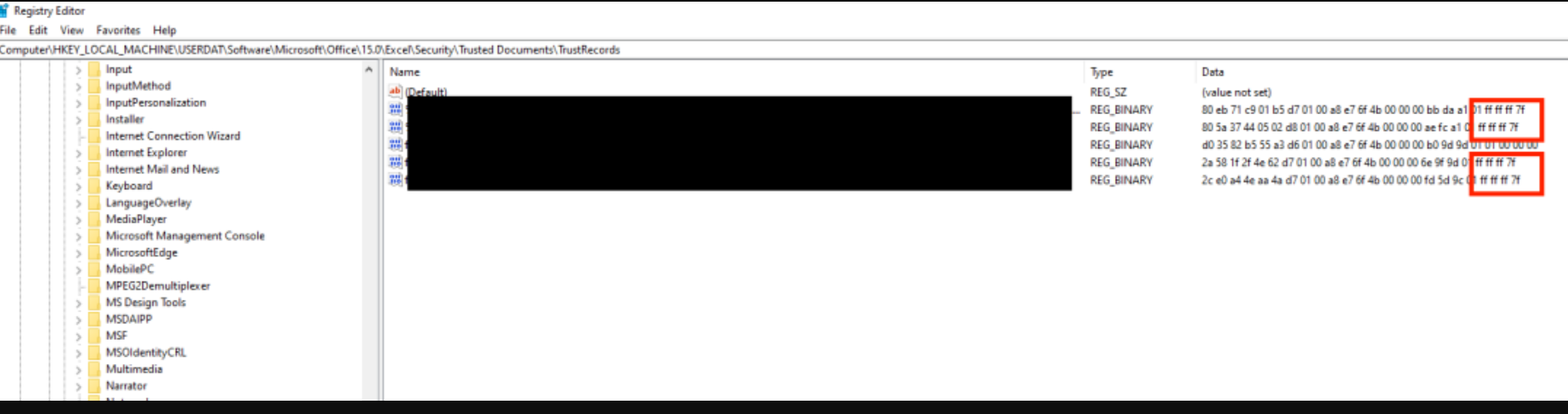

- 25、如何证明恶意的宏被启用和点击了?

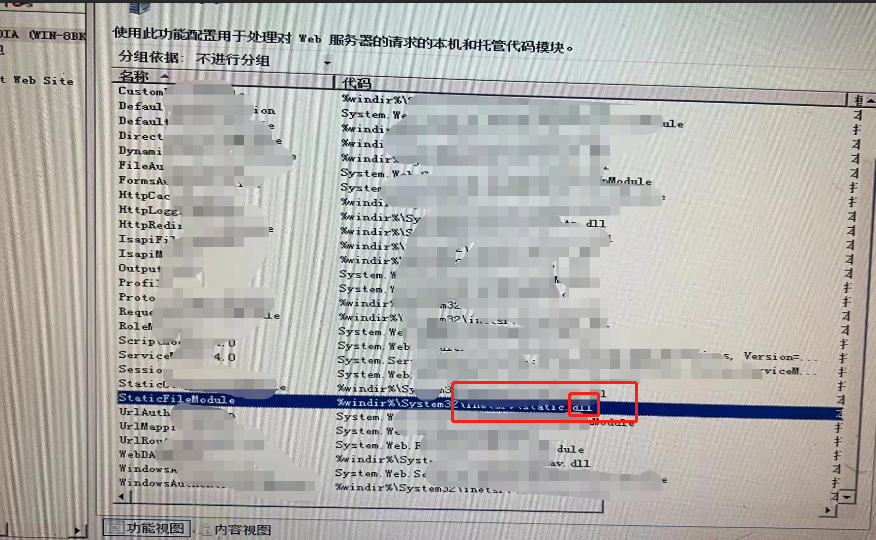

- 26、IIS后门

- 27、网络应急遇到掉线——存在ONU

- 28、windows守护进程删除强制删不掉或重启

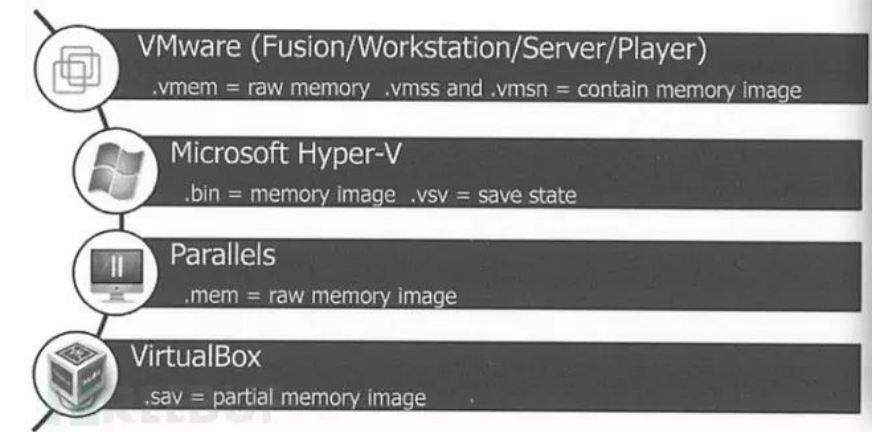

- 29、日志被删?——》内存取证

- 30、注册表比对

- 31、wireshark之快速提取源目IP

1、场景

心态放松,应急响应出现的场景大概有以下数种情况

1:网站被上传了黑链(跳转到赌博,黄色网站),往往伴随着大量的webshell

2:勒索病毒,尝试公开解密或者查询家族,大多数不可解,只能尝试溯源,排查风险。

3:挖矿病毒,多为门罗币挖矿,从进程类进行查杀,排查可能存在被暴力破解进行感染

4:其他,例如DDOS,ARP攻击等

2、如果木马发起C2解析,且我们找不到PID(对应的文件)

1、Wireshark抓包绑定HOST ——-域名本地解析

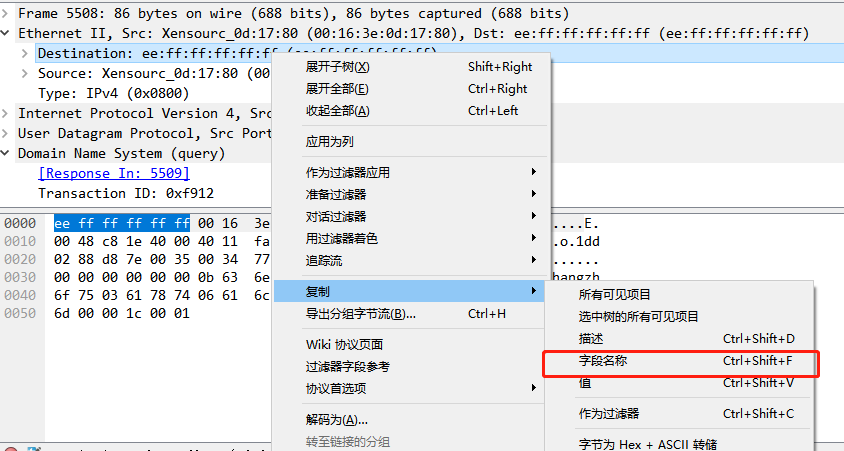

失陷主机上的木马会主动去连 jj.fugu180.pw,但是wireshark是抓不到进程pid,它仅仅支持从某一网卡抓包,并不关心包来自于哪个进程。

有时候即使能抓到DNS查询的对应进程,其实也只能抓到windows下的DNS Client:svchost.exe进程,实际并无意义,我们依然不知道背后到底是哪个进程在请求jj.fugu180.pw。

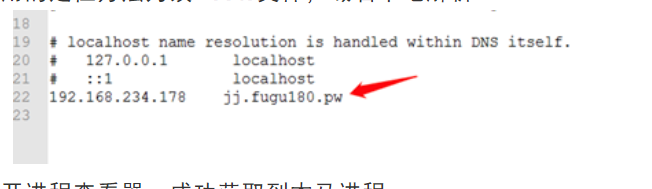

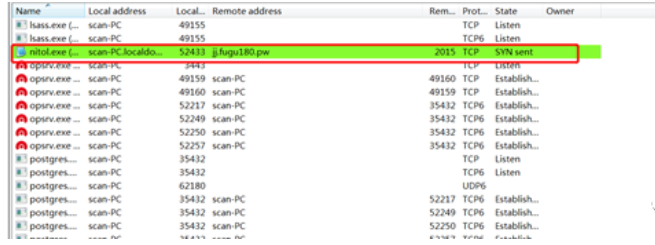

这里采用的定位方法为改hosts文件,域名本地解析

然后打开进程查看器,成功获取到木马进程。

2、杀软查杀不到病毒,怎么办?

当态势感知或一些安全设备发现存在告警时,除非手工访问恶意域名,其他的基本上都是真实存在的主机被恶意感染了,只不过可能存在一些网络限制,导致可能没有后续的流量。并且此时的这个恶意域名解析发起软件并不是一个真正的病毒文件,它只是访问然后进行下载动作,因此杀软杀不出来。

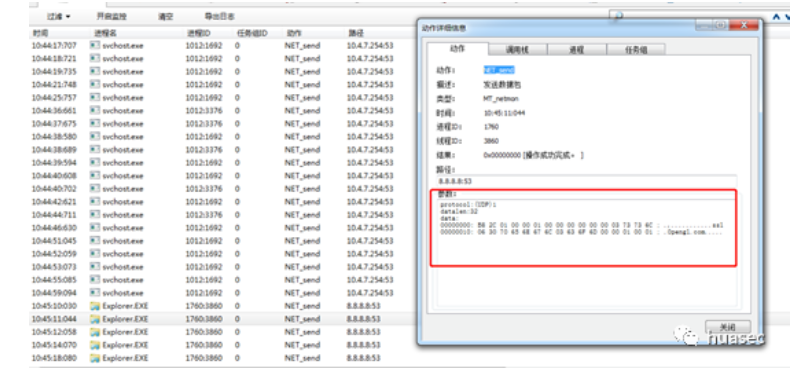

火绒剑中的进程监控可以看到对外的dns请求,在系统->过滤->动作过滤-> 选择网络监控,然后就会捕获进程发起的DNS请求,成功定位恶意进程。

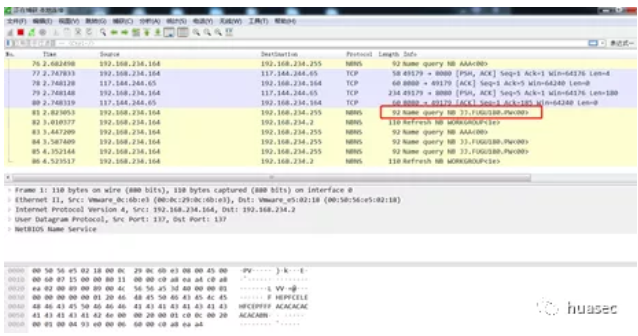

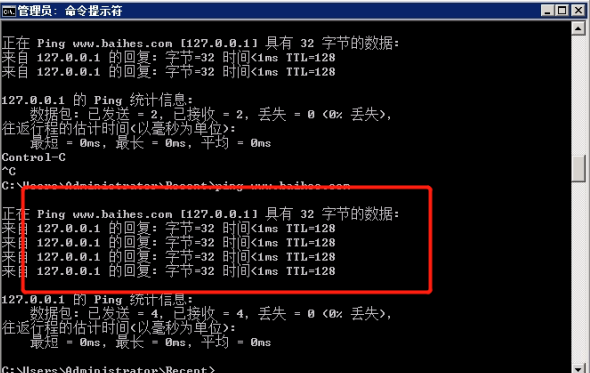

3、遇到解析恶意域名返回地址为127.0.0.1 如下图所示

此时为DNS服务开启了安全DNS解析,此时的恶意域名不出网,有效的减少病毒外联的风险,大部分情况下,为安全设备提供的防护。

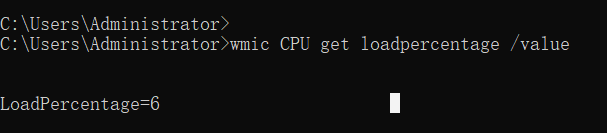

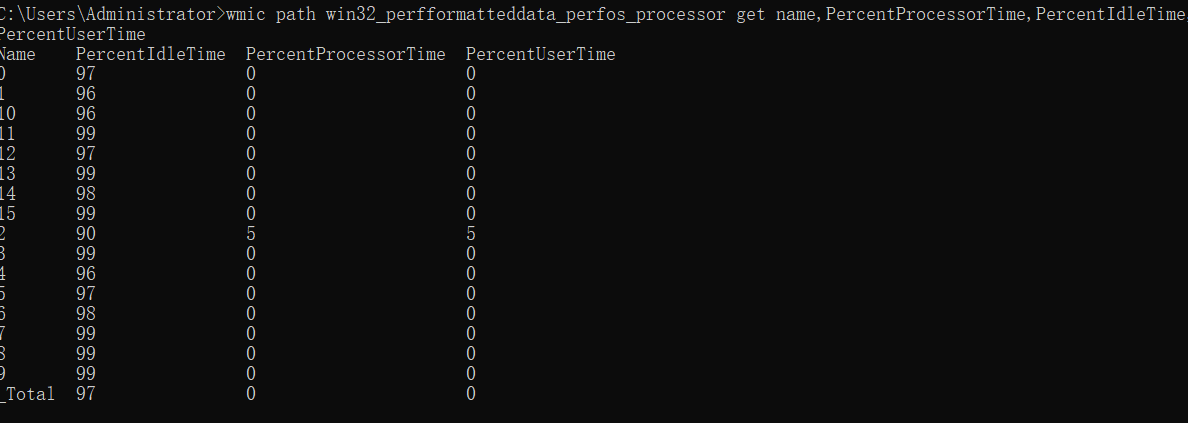

4、windows木马开启守护进程的监听,如果你打开了任务管理器,CPU就会下降,我们可以使用命令行来查看CPU的占用率

windows当开启守护进行,看任务管理器时cpu就降下来,使用如下命令来看实时CPU

wmic cpu get LoadPercentage /value

wmic path win32_perfformatteddata_perfos_processor get name,PercentProcessorTime,PercentIdleTime,PercentUserTime

查看空闲时间,空闲时间越大越好

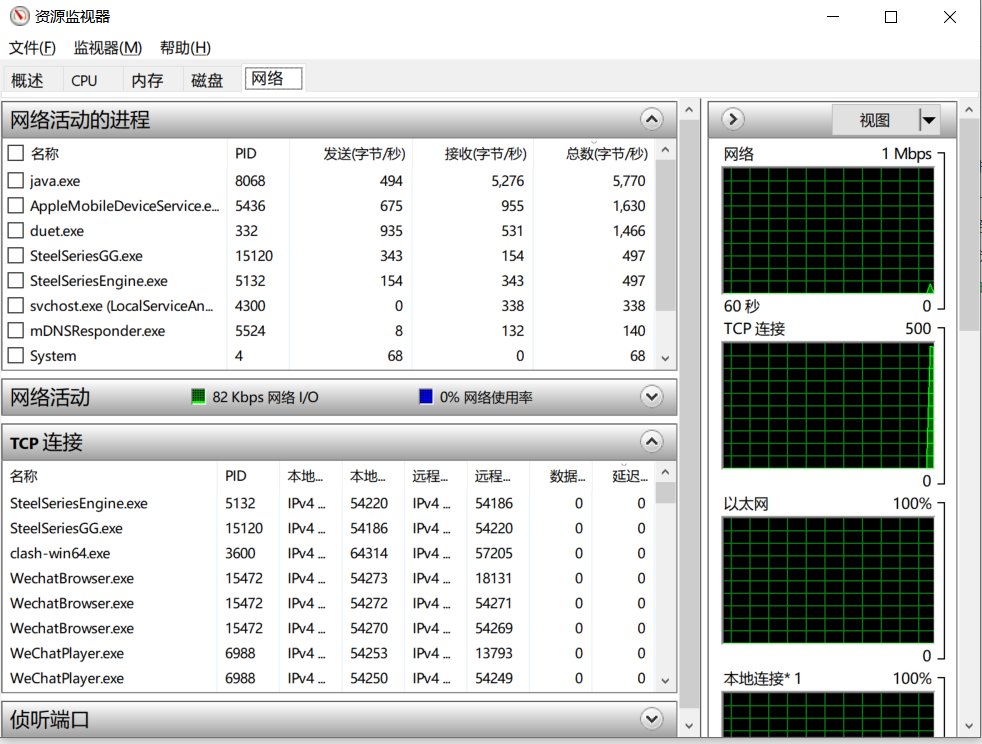

5、可以使用resmon代理任务管理器

还扣以

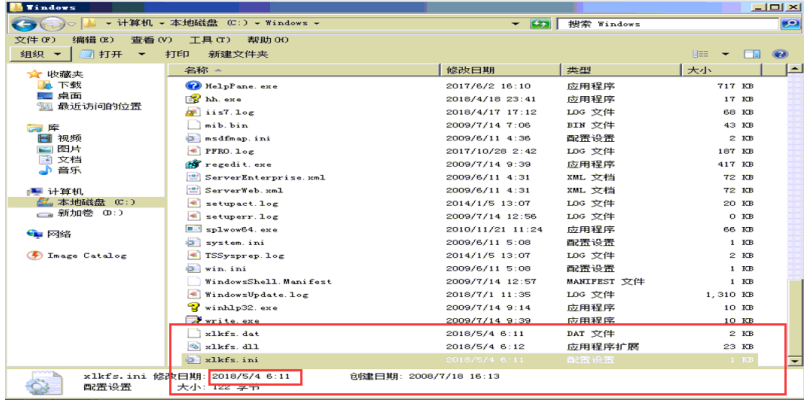

6、windows应急的隐藏ini

注意在c:\windows目录下的ini文件

制作的工具下载https://download.cnet.com/Easy-File-Locker-64-bit/3000-2144_4-75712422.html

一般情况下存在这个工具来隐蔽的话,会生成下面的IOC

c:\WINDOWS\xlkfs.datc:\WINDOWS\xlkfs.dllc:\WINDOWS\xlkfs.inic:\WINDOWS\system32\drivers\xlkfs.sys

运行如下命令即可

rd /s /q "c:\Program Files\Easy File Locker"rd /s /q "C:\Program Files (x86)\Easy File Locker"del /a /f /q "%userprofile%\Desktop\Easy File Locker.lnk"rd /s /q "%appdata%\Microsoft\Windows\Start Menu\Programs\Easy File Locker"del /a /f /q "%appdata%\Microsoft\Windows\Recent\Easy File Locker.lnk"reg delete "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\App Paths\FileLocker.exe" /freg delete "HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\App Paths\FileLocker.exe" /freg delete "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\Easy File Locker" /freg delete "HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Uninstall\Easy File Locker" /f----------------------------------------------------------应该也会有一个服务sc qc xlkfs 查询服务net stop xlkfs 停止服务sc delete xlkfs 删除服务重启系统即可

7、数据库应急

MSSQL https://blog.csdn.net/weixin_39850331/article/details/111380651

select * from v$sql 有时候客户会很傻逼的说数据库密码被改了,用这一搜就知道嘞

8、ms17010日志分析

https://blog.csdn.net/wy_97/article/details/86665566

17010利用时会产生4624或4625 类型ID为3的日志,但是日志较大的时候,还是不大准确的。

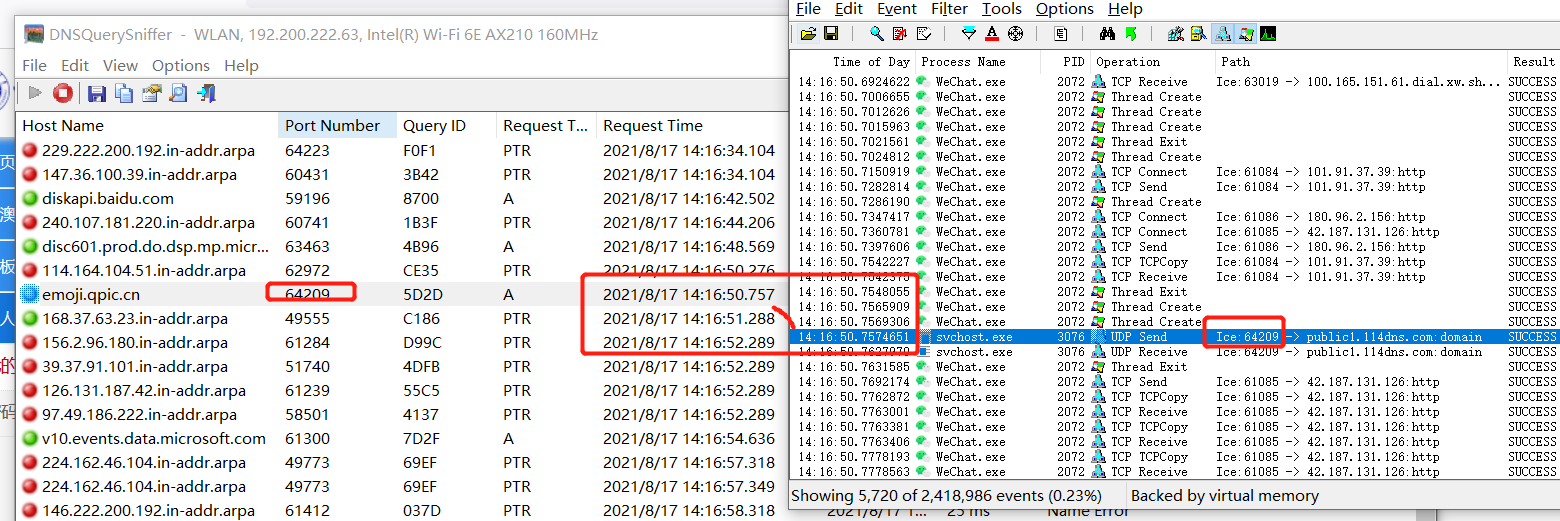

9、恶意域名解析定位进程

可以同时打开dnsquerysniffer-x64和processmonitor

根据时间,和端口定位进程

10、powershell命令可以查看历史

C:\Users\ice\AppData\Roaming\Microsoft\Windows\PowerShell\PSReadLine\ConsoleHost_history.txt

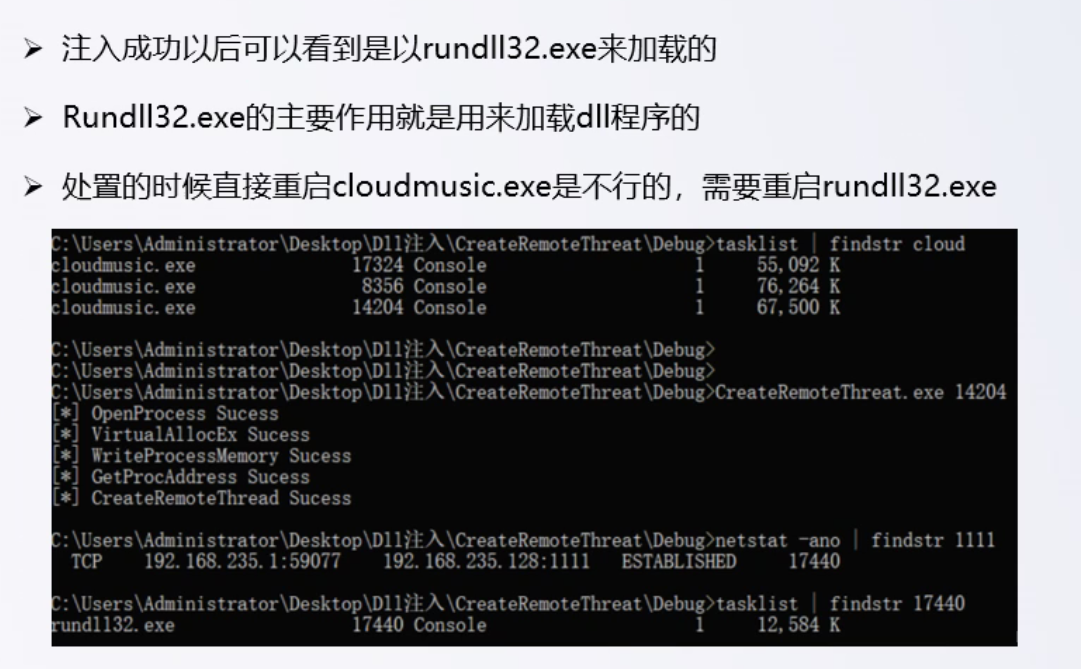

11、DLL注入

使用某些工具进行DLL注入进程,这里注入了网易云音乐,可以看到起恶意进程的不是网易云,而是rundll32.

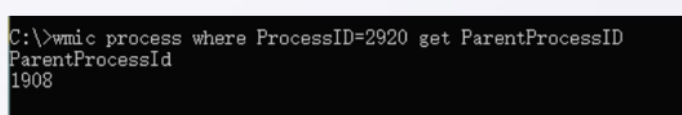

12、查看子ID的父进程

(某些恶意进程会高级隐藏,tasklisk和任务管理器,pchunter等都查不到具体的PID)

wmic process where ProcessID=2920 get ParentProcessID

13、安全日志被删了之后,还有很多方法一起定位目标

可以查看

Microsoft-Windows-TerminalServices-RemoteConnectionManager%4Operational.evt文件,这里面也会记录登录连接

失败:要是rdp网络连接失败则会产生大量的261事件,

成功:该文件中主要查看1149事件,该事件表示成功的rdp网络连接,1149事件会记录登录的用户名和源地址

因为没有日志,我们也可以使用一些其他的EXE工具来定位历史发生的事件,

例如工具

LastActivityView.exe(曾经活动的EXE)

userassistview.exe(曾经活动的EXE)

Tcpview.exe(查看是否历史程序现在还在TCP连接)

MemScanner(遍历系统进程,查找特定字符串)

FindStr_6.0(查找常规字符串,适合黑链,常规恶意字符txt html之类的)

NirLauncher.exe(里面可以打开很多东西,可以查看到很多东西)

14.5、进程劫持

svchost.exe被替换,火绒剑没有什么异常,且指向的是正确的,比较难排查

最终还是要在内存中搜索字符串最好用

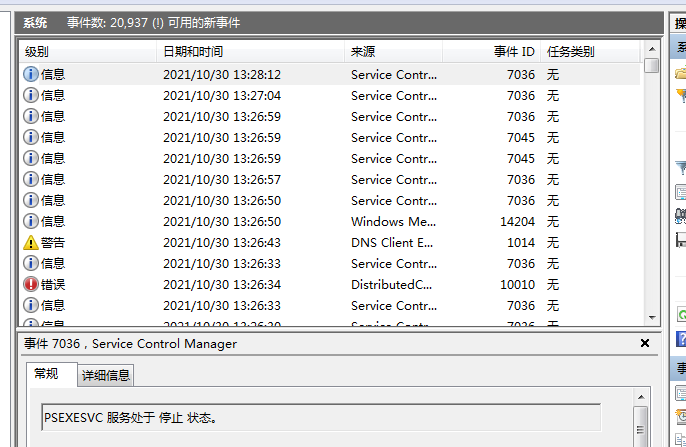

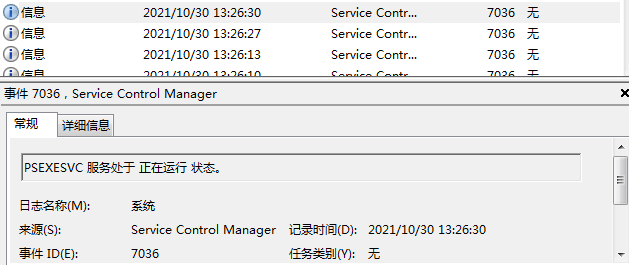

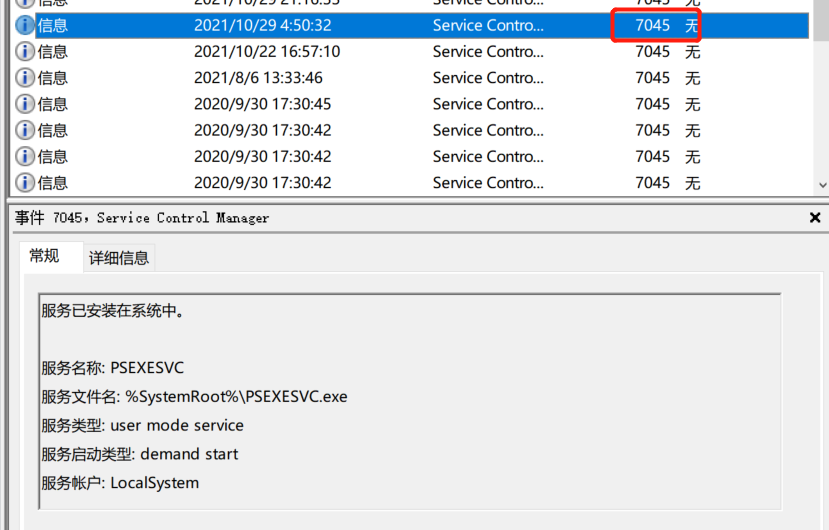

14、psexesvc.exe和共享文件夹

在横向移动过程,攻击者通常会使用PsExec在远程主机执行命令。在客户端执行psexec.exe后,如果服务器认证成功,会将psexesvc.exe上传到服务端的ADMIN$目录并作为服务运行,在执行完命令后删除对应的服务和psexesvc.exe。

通过对客户端和服务端的事件日志、注册表、文件系统进行分析,可以从客户端主机获得连接的目的主机,连接时间等信息;从服务端主机可以获得连接的客户端信息,连接时间等信息。

psexec serurity 事件ID为3 登录成功

psexec system 事件ID为7036 不管是服务停止,还是服务创建。

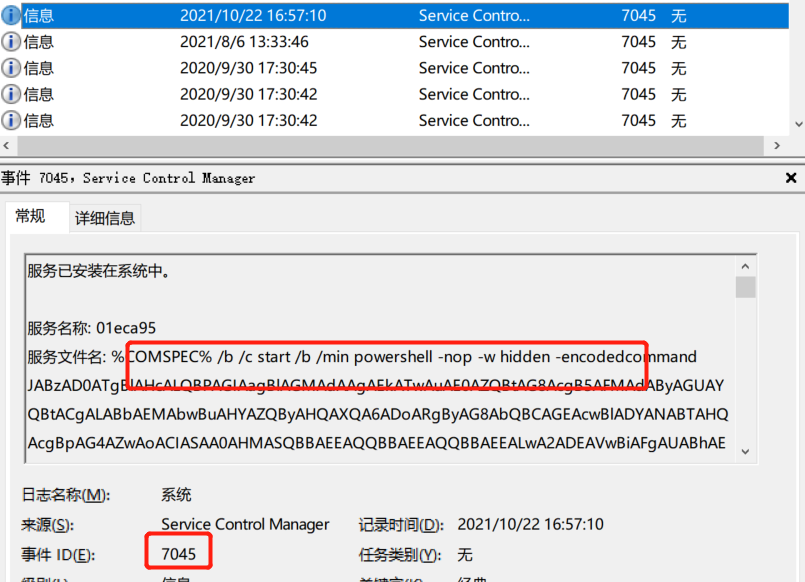

也存在7045这种明显的ID,powershell运行检测也在这个ID

共享文件夹:

当主机只有共享文件夹被加密时,可以查找id为5140或者5145事件即可查看访问的源,可重点查看5145事件。

win10不一定产生5140和5145,会产生4624的事件,其他类型的主机可排查5140和5145

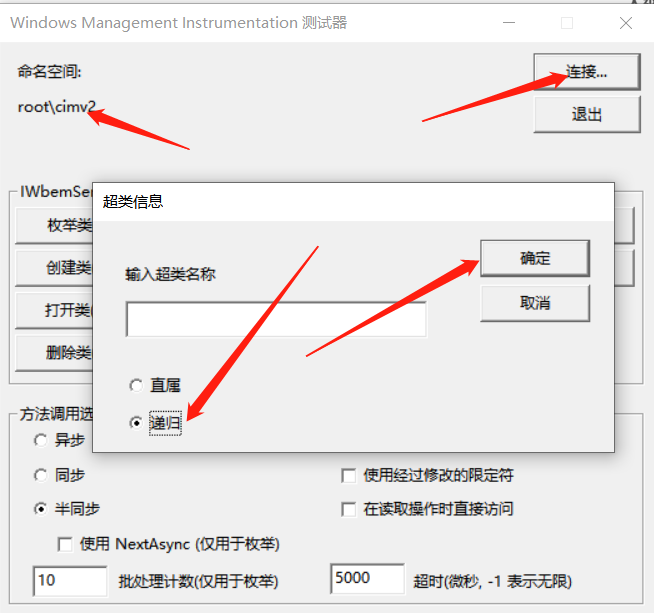

19、当遇到wmic命名空间namespace下的权限维持

Windows自带wbemtest.exe工具可以管理Windows Management Instrumentation

可参考https://www.freebuf.com/articles/system/206611.html

如下所示可以查看枚举所有类,看是否存在恶意类存在语句

20、终止进程

可以终止高权限的进程

wmic process where processid=4016 call terminate

21、NirLauncher ——应急响应必备

一直用nir读密码的套件,没注意到还有这么牛的工具包,一个pack包打开近百种工具,配合其他套件非常方便。

列举一些比较有用的

BlueScreenView——蓝屏dump

BulkFileChanger——修改文件时间

DNSQuerySniffer——DNS嗅探,针对挖矿和威胁域名

DomainHostingView——域渗透

ExecutedProgramsList——显示以前在电脑上执行的批处理和可执行程序

WinLogOnView——查看登录及注销时间

https://mp.weixin.qq.com/s/jy8SRD2QvZjNTDlyJ957uA

22、windows遇到顽固病毒不要慌

可能需要重启进入安全模式,安全模式的进入大部分就是重启按F8,但是不同PC或者版本可能存在差异

一些恶意的dll可能就需要进入这里面删除

23、windows下的rookit

一种隐藏文件的方式$77-ring3 rookit

r77 是一个 ring 3 Rootkit,它对所有进程隐藏以下实体:文件、目录、连接、命名管道、计划任务CPU使用率注册表项和值服务TCP 和 UDP 连接它与 x64 和 x86 版本的 Windows 7 和 Windows 10 兼容。

https://github.com/bytecode77/r77-rootkit

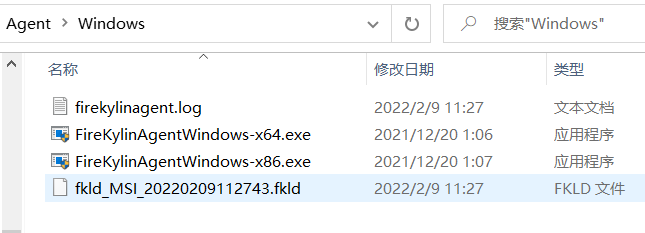

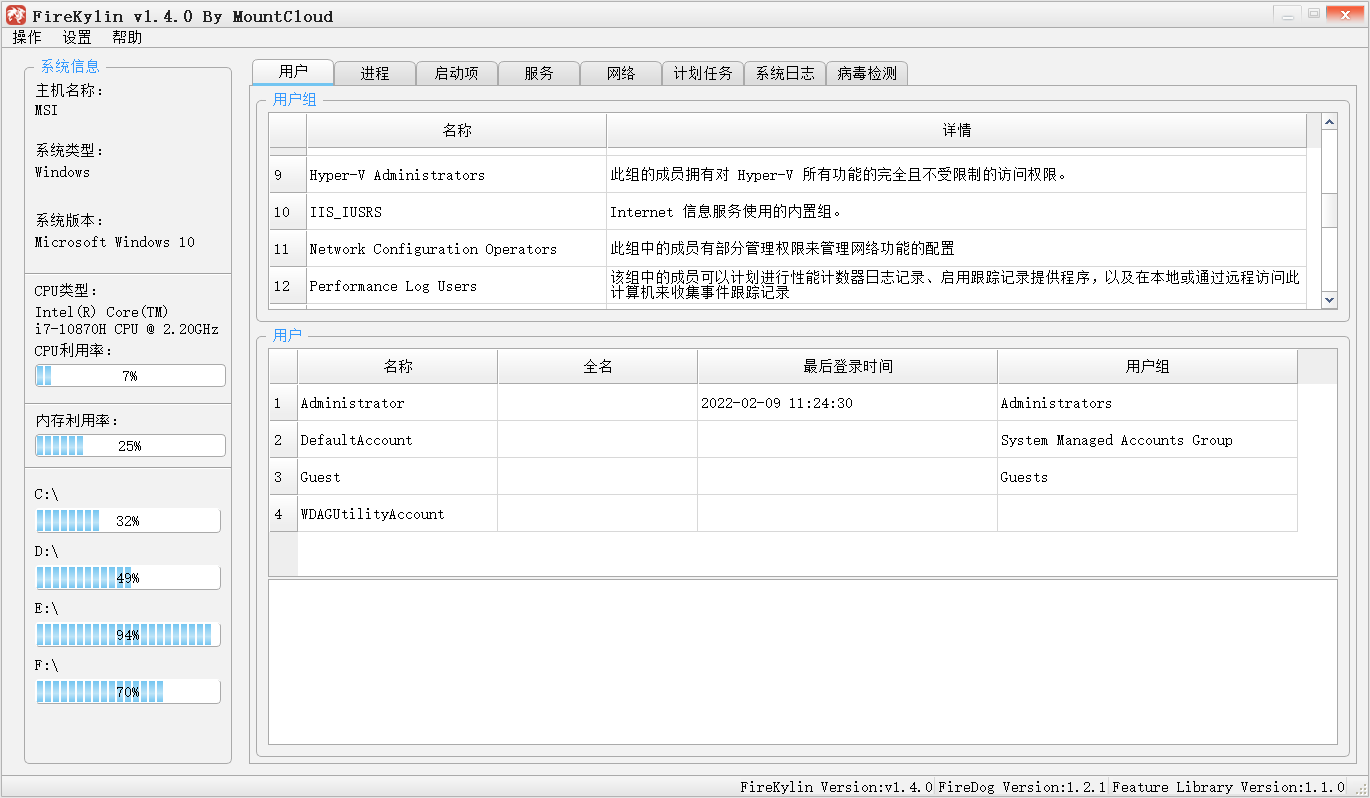

24、火麒麟

协助应急分析的工具

1、agent 输入start,生成fkld文件

2、打开GUI界面导入

25、如何证明恶意的宏被启用和点击了?

HKEY_LOCAL_MACHINE\USERDAT\Software\Microsoft\Office\

只寻找最后四个字节是 “FF FF FF 7F “的值。

这些文件已经启用了宏程序

26、IIS后门

劫持的效果 iis-raid

https://github.com/0x09AL/IIS-Raid

1、目前测试2012以上无问题,2008会让应用程序报错503

2、编译的arch和目标系统需要一致,否则也会出现问题

https://blog.csdn.net/weixin_39624816/article/details/113080399

有时候需要定位到具体的dll文件,这些Dll文件可能存在后门问题。

一个IIS后门项目

https://github.com/zhangdebiao/iisbackdoor/tree/6ed1743dff1b0b0d41df079720e6134cbcc2a87d

27、网络应急遇到掉线——存在ONU

原因是在ONU架构中:

当某个ONU没有按照指定时间戳发光,而是长发光或无规则乱发光,就会与其他正常发光的ONU的产生光信号冲突。这种不按照分配的时间戳向上发送光信号的ONU被称为流氓ONU,形成二层DOS攻击OLT设备行为,造成该设备下部分用户不能正常上网的现象

解决的话:

1、逐步排查ONU接口

2、查看供电是否稳定

https://www.freebuf.com/articles/endpoint/277925.html?

28、windows守护进程删除强制删不掉或重启

有可能攻击者将这恶意程序注册成了服务,因此你需要先到服务里看一下有没有什么异常服务,把服务停止了,然后程序就能删掉了。

29、日志被删?——》内存取证

Volatility是一款非常强大的内存取证工具,那么有时候没有日志,或者我们想知道攻击者具体在PC上做了什么,就可以使用内存取证的方式来dump操作。内存反映了操作系统和应用程序最重要的状态信息,也就是“当前运行”状态信息,包括操作系统、运行的程序、活动网络连接、打开的文件句柄等等各类动态信息。

0、具体怎么安装可以看下面两个教程

https://www.freesion.com/article/2545362621/

https://blog.csdn.net/qq_42880719/article/details/117304586

1、dump内存

https://github.com/Velocidex/WinPmem

:::info

winpmem_mini_x64_rc2.exe physmem.raw

//Writes an image to physmem.raw

:::

dump出来的格式的raw格式的

2、如果是虚拟机

以下是4种虚拟机暂停之后产生的内存文件,产生之后可以直接使用工具进行分析

3、提取内存

windows版本:https://www.volatilityfoundation.org/releases

4、然后寻找一些想要的东西,比如呢?

查找文件 filescan

查看进程 pslist

查看网络连接 netscan

查看注册表 hivelist

查看命令 cmdline

查看dll dlllist

此外还有fireeye出品的另外一款内存分析工具redline

https://www.fireeye.com/content/dam/fireeye-www/services/freeware/sdl-redline.zip

https://mp.weixin.qq.com/s/MeSJ0DnlF_CzPjinGXIhYQ

30、注册表比对

Regshot

通过抓取两次注册表快速比较得出两次注册表的不同之处:

31、wireshark之快速提取源目IP

可以使用tshark.exe来提取,这个是wireshark自带的工具

-T fields查看解码数据包数据时输出的格式,把输出格式设置为fields,

这样就可以借助-e参数实现更细腻的显示效果

提取源目iptshark.exe -r \other\ddos-2022061321-203.107.46.114.cap -T fields -E header=y -e ip.src -e ip.dst查看时间,http的请求方法,web主机地址,请求的uri、请求ip地址、目的ip地址tshark.exe -r \other\ddos-2022061321-203.107.46.114.cap -T fields -E header=y -e frame.time -e http.request.method -e http.host -e http.request.uri -e ip.src -e ip.dst实时打印mysql的内容tshark -s 512 -i eth1 -n -f 'tcp dst port 3306' -R 'mysql.query' -T fields -e mysql.query转为json格式,应该对tshark版本有要求tshark -r input.pcap -T json >output.json

https://blog.csdn.net/weixin_44288604/article/details/123807294

-e 字段

如下选择,就可以知道要提取的是哪个字段