一、什么是xss漏洞?

二、分类

三、反射型

由于不经过数据库,直接用户输入后直接输出到原本的界面,因此可以直接js注入远程木马:

docker run —rm -p 3000:3000 janes/beef

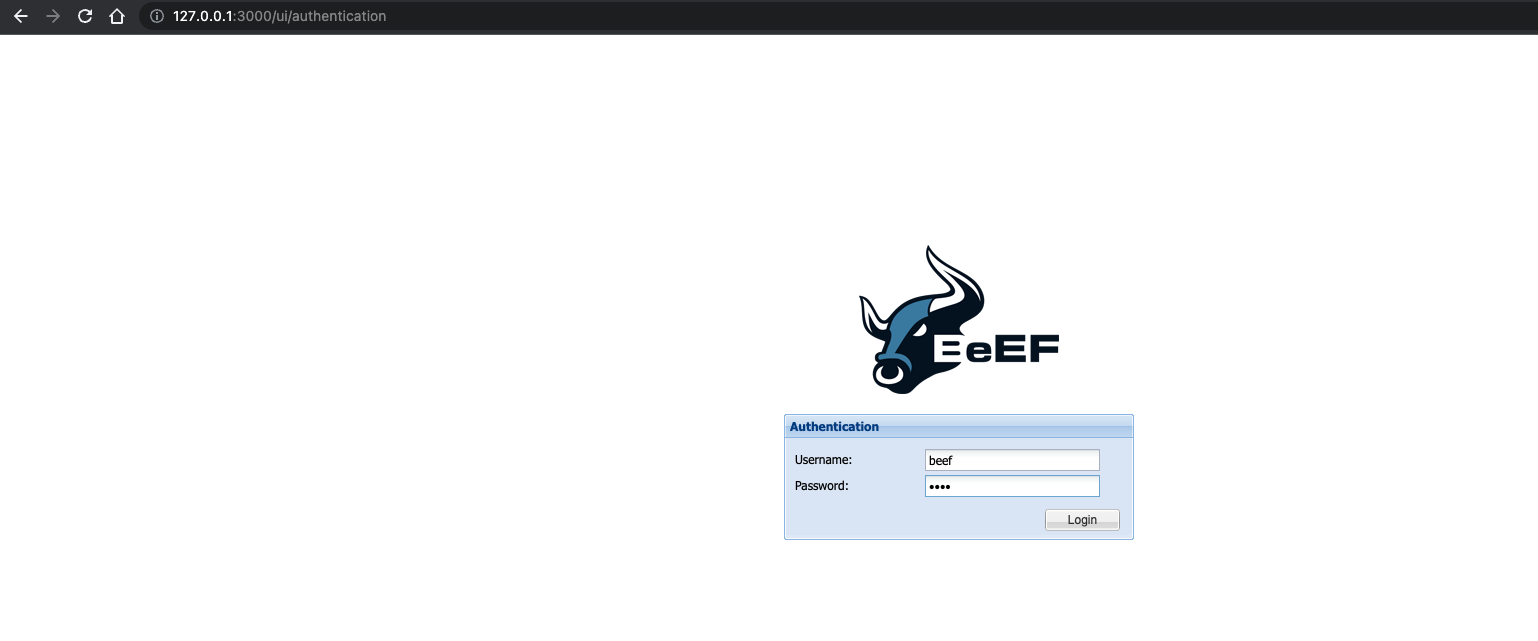

http://127.0.0.1:3000/ui/authentication

账号密码都是beef

四、存储型

五、DOM型

只有前台,不与后台交互的,DOM是个基于树状图的结构,document的参数直接可以获取到对应想要的东西,看下后台代码就知道什么是dom型了,通过url的参数或者组件的value获取输入,本质上就是反射型,只是抽象了一下而已。

六、一些绕过技巧

github上有大把的绕过技巧,可以参考:

https://github.com/payloadbox/xss-payload-list

https://gist.github.com/rvrsh3ll/09a8b933291f9f98e8ec

https://gist.github.com/ThomasOrlita/e2e4a6d72877c8c897082eefe969578a