在java中,Java抽象出来了一个URLConnection类,它用来表示应用程序以及与URL建立通信连接的所有类的超类,通过URL类中的openConnection方法获取到URLConnection的类对象。

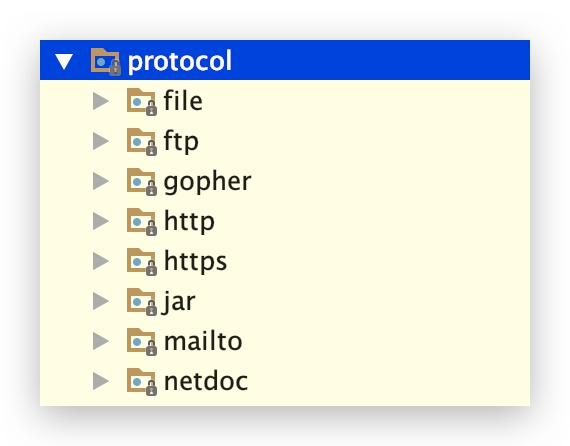

Java中URLConnection支持的协议可以在sun.net.www.protocol看到。

由上图可以看到,支持的协议有以下几个(当前jdk版本:1.7.0_80):

file ftp mailto http https jar netdoc gopher

使用URL发起一个简单的请求

public class URLConnectionDemo {public static void main(String[] args) throws IOException {URL url = new URL("https://www.baidu.com");// 打开和url之间的连接URLConnection connection = url.openConnection();// 设置请求参数connection.setRequestProperty("user-agent", "javasec");connection.setConnectTimeout(1000);connection.setReadTimeout(1000);...// 建立实际连接connection.connect();// 获取响应头字段信息列表connection.getHeaderFields();// 获取URL响应connection.getInputStream();StringBuilder response = new StringBuilder();BufferedReader in = new BufferedReader(new InputStreamReader(connection.getInputStream()));String line;while ((line = in.readLine()) != null) {response.append("/n").append(line);}System.out.print(response.toString());}}

用URL建立一个对象,调用url对象中的openConnection来获取一个URLConnection的实例,然后通过在URLConnection设置各种请求参数以及一些配置,在使用其中的connect方法来发起请求,然后在调用getInputStream来获请求的响应流。

SSRF

服务端请求伪造

- 由攻击者构造的攻击链接传给服务端执行造成的漏洞,一般用来在外网探测或攻击内网服务。

SSRF的形成原因大部分是因为服务端提供了可以从其他服务器获取资源的功能,没有对用户的出入以及发起请求的url进行过滤和限制,从而导致了SSRF漏洞。

场景如下:

- 抓取用户输入图片的地址并且本地化存储(各种第三登录)

- 从远处服务器请求资源

- 对外发起网络请求

- ……

黑客在使用SSRF时,大部分是用来读取文件内容或者对内网服务端口进行探测

java中默认对(http|https)做了一些事情,比如:

- 默认启用了透明NTLM认证

- 默认跟随跳转

Java的SSRF漏洞利用方式整体比较有限

- 利用file协议读取文件内容(仅限使用URLConnection|URL发起的请求)

- 利用http进行内网web服务端口探测

- 利用http进行非web服务端口探测(如果将异常抛出来的情况下)

- 利用http进行ntlmrelay攻击(仅限HttpURLConnection或者二次包装HttpURLConnection并未复写AuthenticationInfo方法的对象)