1. 什么是JWT

JSON Web Token(JWT)是一个开放标准(RFC 7519),它定义了一种紧凑且自包含的方式,用于在各方之间以JSON方式安全地传输信息。由于此信息是经过数字签名的,因此可以被验证和信任。可以使用秘密(使用HMAC算法)或使用RSA或ECDSA的公钥/私钥对对JWT进行签名。

直白的讲jwt就是一种用户认证(区别于session、cookie)的解决方案,主要思想为口令(token)验证

众所周知,在jwt出现之前,我们已经有session、cookie来解决用户登录等认证问题,为什么还要jwt呢?

这里我们先了解一下session,cookie。

1.2 简说cookie

cookie也是一种解决网站用户认证的实现方式,用户登录时,服务器会发送包含登录凭据的Cookie到用户浏览器客户端,浏览器会将 Cookie 的key/value 保存用户本地(内存或硬盘),用户再访问网站,浏览器会发送cookie信息到服务器端,服务器端接收cookie并解析来维护用户的登录状态。

关键信息为,用户的登录信息保存在客户端而非服务端

- 缺点

- 跨域问题

- 数据存储在浏览器端,数据容易被窃取及被csrf攻击,安全性差

优点

缺点

- 无法实现跨域

- 由于session数据属于集中管理里,量大的时候服务器性能是个问题

优点

但还是有一些缺点的:

- 用户无法主动登出,只要token在有效期内就有效。这里可以考虑redis设置同token有效期一直的黑名单解决此问题。

- token过了有效期,无法续签问题。可以考虑通过判断旧的token什么时候到期,过期的时候刷新token续签接口产生新token代替旧token

2. 什么是鉴权

在网站中,有些页面是登录后的用户才能访问的,由于http是无状态的协议,我们无法确认用户的状态(如是否登录)。这时候浏览器在访问这些页面时,需要额外传输一些用户的账户信息给后台,让后台知道该用户是否登录、是哪个用户在访问。

3. 细说cookie

cookie是浏览器实现的技术,在浏览器中可以存储用户是否登录的凭证,每次请求都会将该凭证发送给服务器。

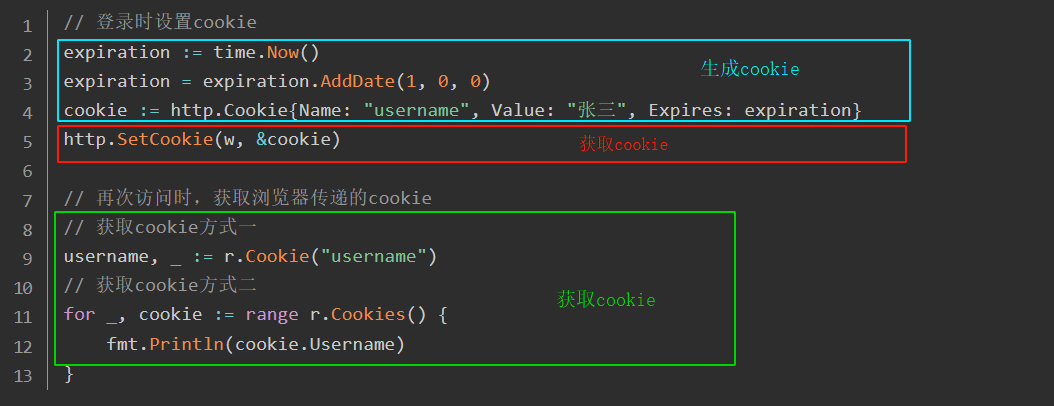

cookie实现鉴权步骤:

- 用户登录成功后,后端向浏览器设置一个cookie:username=lisi

- 每次请求,浏览器会自动把该cookie发送给服务端

- 服务端处理请求时,从cookie中取出username,就知道是哪个用户了

- 如果没过期,则鉴权通过,过期了,则重定向到登录页

【在go中使用cookie:】

但是这样做,风险很大,黑客很容易知道cookie中传递的内容,即用户的真实账户信息

- 服务端设置cookie时,不再存储username,而是存储一个随机生成的字符串,比如32位的uuid,服务端额外存储一个uuid与用户名的映射

- 用户再次请求时,会自动把cookie中的uuid带入给服务器

服务器使用uuid进行鉴权

一般上述的 uuid 在 cookie 中存储的键都是 sid(session_id),也就是常说的session方案,服务端此时需要额外开辟空间存储sid与用户真实信息的对应映射

4.2 session实现

如果要手动实现session,需要注意以下方面:

全局session管理器:

- 保证sessionid 的全局唯一性

- 为每个客户关联一个session

- session 过期处理

- session 的存储(可以存储到内存、文件、数据库等)

关于 session 数据(sid与真实用户的映射)的存储,可以存放在服务端的一个文件中,比如该 session 第三方库:https://github.com/gorilla/sessions

【下面展示一下,用go的原生语句实现session的示例:】

cpy的,不用掌握,看看就行

package mainimport("fmt""net/http""github.com/gorilla/sessions")// 利用cookie方式创建session,秘钥为 mykeyvar store = sessions.NewCookieStore([]byte("mykey"))func setSession(w http.ResponseWriter, r *http.Request){session, _ := store.Get(r, "sid")session.Values["username"] = "张三"session.Save(r, w)}func profile(w http.ResponseWriter, r *http.Request){session, _ := store.Get(r, "sid")if session.Values["username"] == nil {fmt.Fprintf(w, `未登录,请前往 localhost:8080/setSession`)return}fmt.Fprintf(w, `已登录,用户是:%s`, session.Values["username"])return}func main() {// 访问隐私页面http.HandleFunc("/profile", profile)// 设置sessionhttp.HandleFunc("/setSession", setSession)server := http.Server{Addr: ":8080",}server.ListenAndServe()}

在企业级开发中,经常使用额外的数据库redis来存储session数据

5. 细说jwt

5.1 jwt介绍

session将数据存储在了服务端,无端造成了服务端空间浪费,可否像cookie那样将用户数据存储在客户端,而不被黑客破解到呢?

JWT是json web token缩写,它将用户信息加密到token里,服务器不保存任何用户信息。服务器通过使用保存的密钥验证token的正确性,只要正确即通过验证

/* 重点

JWT和session有所不同,session需要在服务器端生成,服务器保存session,只返回给客户端sessionid,客户端下次请求时带上sessionid即可。因session是储存在服务器中,有多台服务器时会出现一些麻烦,需要同步多台主机的信息,不然会出现在请求A服务器时能获取信息,但是请求B服务器身份信息无法通过。JWT能很好的解决这个问题,服务器端不用保存jwt,只需要保存加密用的secret,在用户登录时将jwt加密生成并发送给客户端,由客户端存储,以后客户端的请求带上,由服务器解析jwt并验证。这样服务器不用浪费空间去存储登录信息,也不用浪费时间去做同步。

5.2 jwt构成

三个部分:

- header: 告诉我们使用的算法和 token 类型

- Payload: 载荷又称为Claim ,必须使用 sub key 来指定用户 ID, 还可以包括其他信息如 email, username 等.

- Signature: 用来保证 JWT 的真实性. 可以使用不同算法

【header】

// base64编码的字符串`eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9`// 这里规定了加密算法,hash256{"alg": "HS256","typ": "JWT"}

【payload】

{"sub": "1234567890", // 这个字段一定要有"name": "John Doe","admin": true}// base64编码的字符串`eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiYWRtaW4iOnRydWV9`

【 signature是用 header + payload + secret组合起来加密的,公式是: 】

HMACSHA256(base64UrlEncode(header) + "." +base64UrlEncode(payload),secret)

这里 secret就是自己定义的一个随机字符串,这一个过程只能发生在 server 端,会随机生成一个 hash 值,这样组合起来之后就是一个完整的 jwt 了:

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiYWRtaW4iOnRydWV9.4c9540f793ab33b13670169bdf444c1eb1c37047f18e861981e14e34587b1e04

5.3 jwt设置有效期

token可以设置有效期,加入有效期是为了增加安全性,即token被黑客截获,也只能攻击较短时间。设置有效期就会面临token续签问题,解决方案如下

通常服务端设置两个token

- Access Token:添加到 HTTP 请求的 header 中,进行用户认证,请求接口资源。

- refresh token:用于当 Access Token过期后,客户端传递refresh token刷新 Access Token续期接口,获取新的Access Token和refresh token。其有效期比 Access Token有效期长。

说白了,Access Token 用于用户认证,refresh token 用于续命

5.4 jwt实现

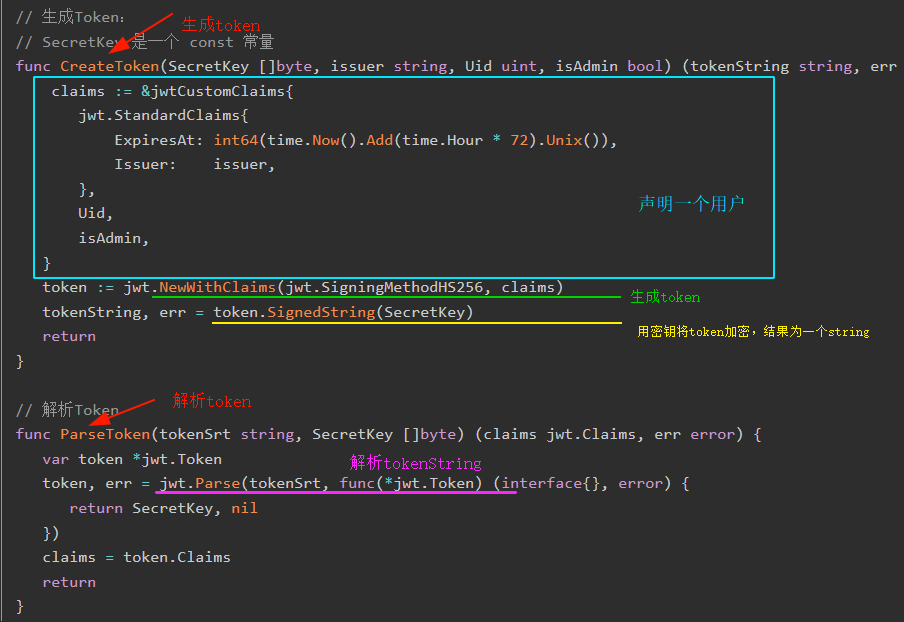

首先得调用第三方包 “github.com/dgrijalva/jwt-go”

package mainimport ("fmt""github.com/dgrijalva/jwt-go""time")const (SECRETKEY = "243223ffslsfsldfl412fdsfsdf"//私钥)//自定义Claimstype CustomClaims struct {UserId int64jwt.StandardClaims}func main() {//生成tokenmaxAge:=60*60*24customClaims :=&CustomClaims{UserId: 11,//用户idStandardClaims: jwt.StandardClaims{ExpiresAt: time.Now().Add(time.Duration(maxAge)*time.Second).Unix(), // 过期时间,必须设置Issuer:"jerry", // 非必须,也可以填充用户名,},}//采用HMAC SHA256加密算法token:=jwt.NewWithClaims(jwt.SigningMethodHS256, customClaims)tokenString,err:= token.SignedString([]byte(SECRETKEY))if err!=nil {fmt.Println(err)}fmt.Printf("token: %v\n", tokenString)//解析tokenret,err :=ParseToken(tokenString)if err!=nil {fmt.Println(err)}fmt.Printf("userinfo: %v\n", ret)}//解析tokenfunc ParseToken(tokenString string)(*CustomClaims,error) {token, err := jwt.ParseWithClaims(tokenString, &CustomClaims{}, func(token *jwt.Token) (interface{}, error) {if _, ok := token.Method.(*jwt.SigningMethodHMAC); !ok {return nil, fmt.Errorf("Unexpected signing method: %v", token.Header["alg"])}return []byte(SECRETKEY), nil})if claims, ok := token.Claims.(*CustomClaims); ok && token.Valid {return claims,nil} else {return nil,err}}

jwt 的使用主要分为两个部分

- 1)给用户生成token(tokenString)

- 2)将token(tokenString)解析成对应的用户信息

封装一下功能,即:

参考:

[1] https://www.jianshu.com/p/dec83120b1fc

[2] https://pkg.go.dev/github.com/dgrijalva/jwt-go#NewWithClaims