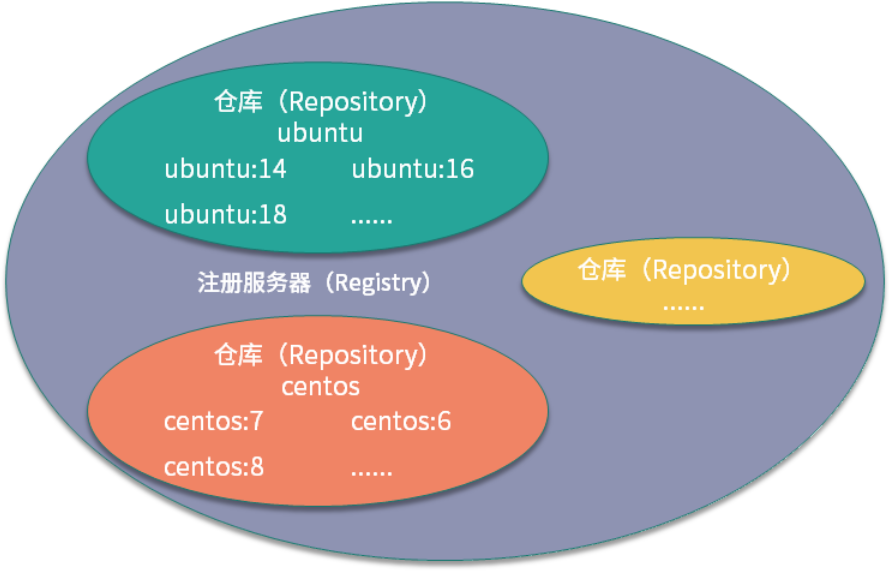

仓库

docker.io/centos,docker.io 是注册服务器,centos 是仓库名

使用公共镜像仓库

# docker login 直接登录docker hub仓库$ docker login# 提交一个自定义的镜像到自己的仓库$ docker tag busybox xxx/busybox$ docker push xxx/busybox

搭建docker官方提供的私有仓库

Docker 官方提供了开源的镜像仓库 Distribution,并且镜像存放在 Docker Hub 的 Registry 仓库下供我们下载。

我们可以使用以下命令启动一个本地镜像仓库

$ docker run -v /var/lib/registry/data:/var/lib/registry -d -p 5000:5000 --name registry registry:2.7

要构建一个支持 HTTPS 访问的安全镜像仓库,需要满足以下两个条件:

- 拥有一个合法的域名,并且可以正确解析到镜像服务器;

- 从证书颁发机构(CA)获取一个证书。

在准备好域名和证书后,就可以部署我们的镜像服务器了。这里我以regisry.lagoudocker.io这个域名为例。首先准备存放证书的目录/var/lib/registry/certs,然后把申请到的证书私钥和公钥分别放到该目录下。 假设我们申请到的证书文件分别为regisry.lagoudocker.io.crt和regisry.lagoudocker.io.key。

如果上一步启动的仓库容器还在运行,我们需要先停止并删除它。

$ docker stop registry && docker rm registry

然后使用以下命令启动新的镜像仓库:

$ docker run -d \--name registry \-v /var/lib/registry/data:/var/lib/registry \-v /var/lib/registry/certs:/certs \-e REGISTRY_HTTP_ADDR=0.0.0.0:443 \-e REGISTRY_HTTP_TLS_CERTIFICATE=/certs/regisry.lagoudocker.io.crt \-e REGISTRY_HTTP_TLS_KEY=/certs/regisry.lagoudocker.io.key \-p 443:443 \registry:2.7

这里,我们使用 -v 参数把镜像数据持久化在/var/lib/registry/data目录中,同时把主机上的证书文件挂载到了容器的 /certs 目录下,同时通过 -e 参数设置 HTTPS 相关的环境变量参数,最后让仓库在主机上监听 443 端口。

仓库启动后,我们就可以远程推送镜像了。

$ docker tag busybox regisry.lagoudocker.io/busybox$ docker push regisry.lagoudocker.io/busybox

Docker 官方开源的镜像仓库Distribution仅满足了镜像存储和管理的功能,用户权限管理相对较弱,并且没有管理界面。如果你想要构建一个企业的镜像仓库,Harbor 是一个非常不错的解决方案。

Harbor搭建

生成证书

$ cd /root/harbor# 生成ca$ openssl genrsa -out ca.key 4096$ openssl req -x509 -new -nodes -sha512 -days 3650 \-subj "/C=CN/ST=Beijing/L=Beijing/O=example/OU=Personal/CN=diyun.com" \-key ca.key \-out ca.crt# Server Certificate$ openssl genrsa -out diyun.com.key 4096$ openssl req -sha512 -new \-subj "/C=CN/ST=Beijing/L=Beijing/O=example/OU=Personal/CN=diyun.com" \-key diyun.com.key \-out diyun.com.csr# Generate an x509 v3 extension file$ cat > v3.ext <<-EOFauthorityKeyIdentifier=keyid,issuerbasicConstraints=CA:FALSEkeyUsage = digitalSignature, nonRepudiation, keyEncipherment, dataEnciphermentextendedKeyUsage = serverAuthsubjectAltName = @alt_names[alt_names]DNS.1=diyun.comDNS.2=diyunDNS.3=hostnameEOF# Use the v3.ext file to generate a certificate for your Harbor host.$ openssl x509 -req -sha512 -days 3650 \-extfile v3.ext \-CA ca.crt -CAkey ca.key -CAcreateserial \-in diyun.com.csr \-out diyun.com.crt# Provide the Certificates to Harbor$ cp diyun.com.crt /data/cert/$ cp diyun.com.key /data/cert/$ openssl x509 -inform PEM -in diyun.com.crt -out diyun.com.cert$ cp diyun.com.cert /etc/docker/certs.d/diyun.com/$ cp diyun.com.key /etc/docker/certs.d/diyun.com/$ cp ca.crt /etc/docker/certs.d/diyun.com/

安装docker-compose和 harbor

$ curl -L "https://github.com/docker/compose/releases/download/1.25.4/docker-compose-$(uname -s)-$(uname -m)" -o /usr/local/bin/docker-compose$ chmod +x /usr/local/bin/docker-compose

$ wget https://github.com/goharbor/harbor/releases/download/v1.10.1/harbor-offline-installer-v1.10.1.tgz$ tar -xvf harbor-offline-installer-v1.10.1.tgz -C /opt/

修改文件harbor.yml

hostname: diyun.com# http related confighttp:# port for http, default is 80. If https enabled, this port will redirect to https portport: 80# https related confighttps:# https port for harbor, default is 443port: 443# The path of cert and key files for nginxcertificate: /root/harbor/diyun.com.certprivate_key: /root/harbor/diyun.com.key

开始安装,以下安装命令同时安装了 Clair 服务,一个用户镜像漏洞静态分析的工具。如果不需要,可以省略该选项。

$ ./install.sh --with-clair

使用

$ docker login diyun.comUsername: adminPassword:WARNING! Your password will be stored unencrypted in /root/.docker/config.json.Configure a credential helper to remove this warning. Seehttps://docs.docker.com/engine/reference/commandline/login/#credentials-storeLogin Succeeded

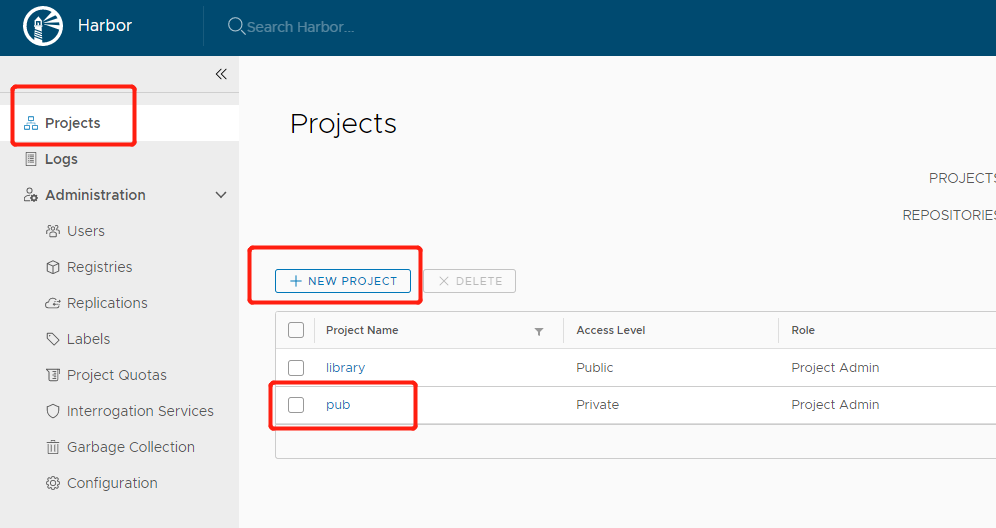

登录页面创建一个私有仓库目录pub

上传镜像到私有仓库

$ docker pull busybox:1.31.1$ docker tag busybox:1.31.1 diyun.com/pub/busybox:1.31.1$ docker push diyun.com/pub/busybox:1.31.1

harbor服务管理

$ cd /root/harbor$ docker-compse down -v$ docker-compse up -d