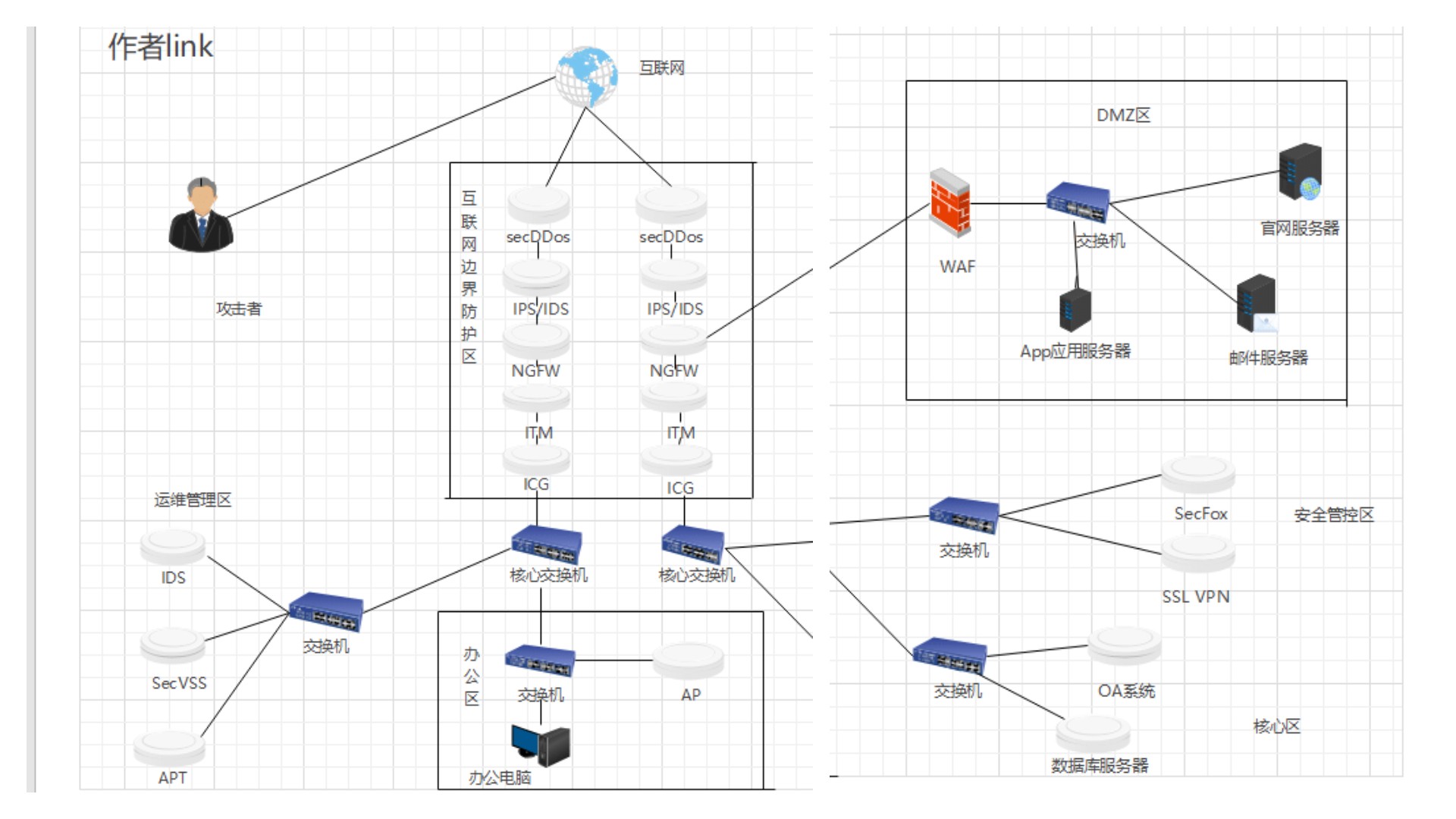

先放一个某公司的网络拓扑图(老拼图狗了,)

常见的攻击类型有以下7种

(1)互联网web系统应用

(2)移动应用app

(3)互联网系统与服务

(4)社会工程

(5)供应链

(6)互联网旁站

(7)近源

web应用一向是重灾区,这家里放着好几位重量级,比较有名的是sql inject、文件上传等。具体还是要关注owasp的排名。

下面我借助上面的拓扑图对攻击路径简要叙述,(不要问我为什么sql注入直接就成了)

攻击者了解到某公司在互联网上存在服务器,80端访问站点,发现什么版权啊、什么power by cms、什么logo、什么页面源代码 有开发者的小贴士啊。

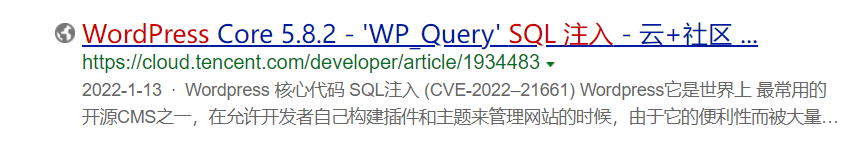

经过读取,我们确定这是一个开源cms(内容管理系统)啊。然后我们对这个cms进行信息搜集啊,看看有没有什么漏洞。

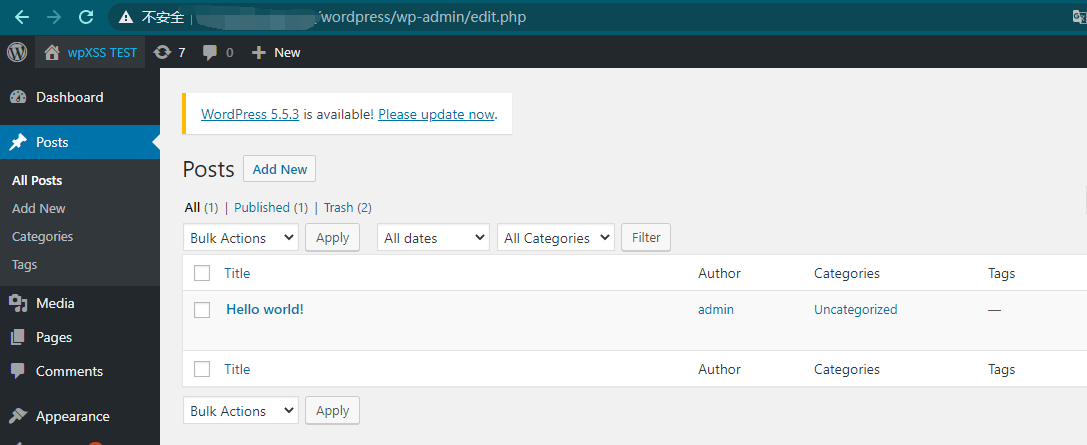

sqlmap注入一下,账号、密码就出来了(简述简述,其实真实情况不可能这样的 狗头)。我们直接扫目录结构,发现后台,登录进去。

这时候问题就来了,进入后台之后我们要重点关注哪些点,我做了5点规范

1.是否存在上传点

2.是否存在备份数据库

3.是否存在修改模板,修改页面内容

4.是否可以改文件上传类型

5.网站配置,比如网站名,简介(插个闭合一句话 滑稽),

理想情况(没见过)抓包重放,直接获取webshell,然后进一步内网扩大战果。