0x01 右键功能介绍

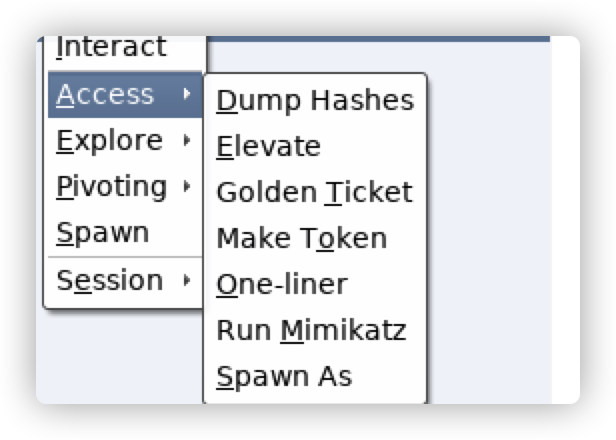

1、Access

| Dump Hashes | 获取hash |

|---|---|

| Elevate | 提权 |

| Golden Ticket | 生成黄金票据注入当前会话 |

| Make Token | 新建登录用户 |

| One-liner | 创建反向shell |

| Run Mimikatz | 运行 Mimikatz |

| Spawn As | 用其他用户生成Cobalt Strike侦听器 |

2、Explore

| Browser Pivot | 劫持目标浏览器进程 |

|---|---|

| Desktop(VNC) | 桌面交互 |

| File Browser | 文件浏览器 |

| Net View | 命令Net View |

| Port Scan | 端口扫描 |

| Process List | 进程列表 |

| Screenshot | 屏幕截图 |

3、Pivoting

| SOCKS Server | socks代理服务 |

|---|---|

| Listener | 反向端口转发 |

| Deploy VPN | 部署VPN |

4、Spawn

外部监听器

如指派给MSF。获取Meterpreter权限,进一步操作

5、Session

| Spawn | 外部监听器(如指派给MSF,获取meterpreter权限) |

|---|---|

| Note | 备注 |

| Color | 颜色标记 |

| Remove | 删除 |

| Sleep | 指定被控端休眠时间,默认60秒一次回传,让被控端每10秒来下载一次任务。实际中频率不宜过快,容易被发现。 |

| Exit | 退出 |

0x02 Beacon介绍

Beacon是Cobalt Strike运行在目标主机上的payload,Beacon在隐蔽信道上提供服务,用于长期控制受感染主机。在实际渗透过程中,我们可以将其嵌入到可执行文件、添加到Office文档或者利用主机漏洞来传递Beacon。通俗认为,Beacon就是攻击者想方设法让受害者机器执行的一种恶意程序,这个程序完全由攻击者控制,来实现各种功能。

1、DNS Beacon

顾名思义,使用DNS协议进行通信,在某些特殊的环境中较为有用

事前准备:

关闭C2服务器的systemd-resolved服务因为它会占用53端口,影响DNS Beacon的解析功能。

netstat -anlpt | grep 53service systemd-resolved stopsystemctl disable systemd-resolved

申请域名-配置DNS

0x03 基础命令介绍

net domain_controllers 查看域控制器

Sleep

例如 sleep 5表示让Beacon每5秒报告一次,sleep 300 20表示让Beacon在每次报告后随机睡眠240秒-300秒,这里的20是百分比,即240秒=300秒x(1-20%). 如果想让Beacon每秒检查多次,可使用sleep 0,进入交互模式,此时攻击者下发的每条命令都会立刻执行。注意在进行大流量传输之前必须先转为交互模式。另外部分命令,如browserpivot、desktop等,会在Beacon下次报告时自动转为交互模式。