1.项目地址

感谢lyxhh师傅的幸苦付出

https://github.com/lyxhh/lxhToolHTTPDecrypt

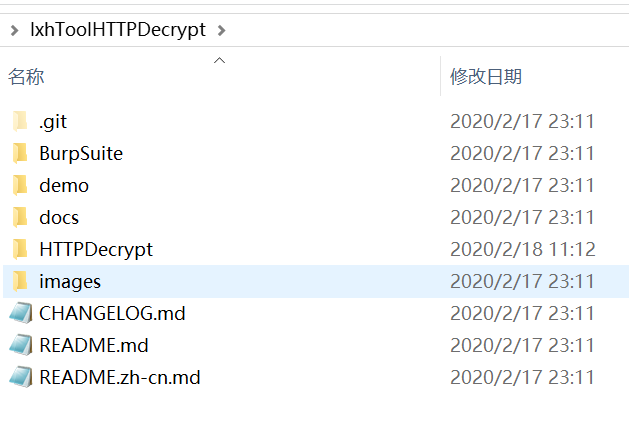

下载到本地

2.frida安装

https://www.yuque.com/m1tang/itccm5/tnn3tn

3.burp插件安装

其中,BurpSite文件夹为burp插件,可以与burp进行联动

不想打包的可以去github下载

https://github.com/lyxhh/lxhToolHTTPDecrypt/releases/download/v1.02/HTTPDecrypt.jar

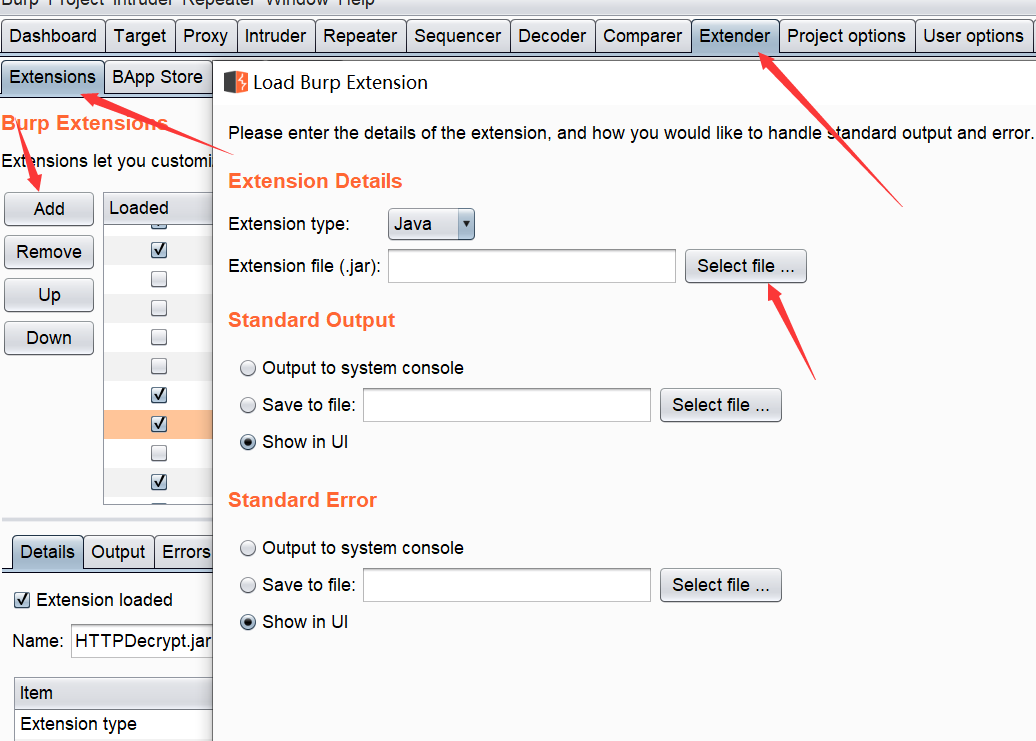

Extender→Extensions→Add→Extensions type选择Java→Select file选择HTTPDecrypt.jar→Next

4.启动环境

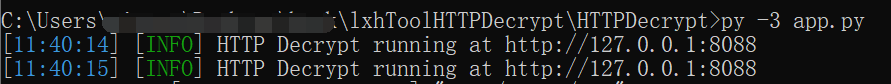

1)python3 app.py

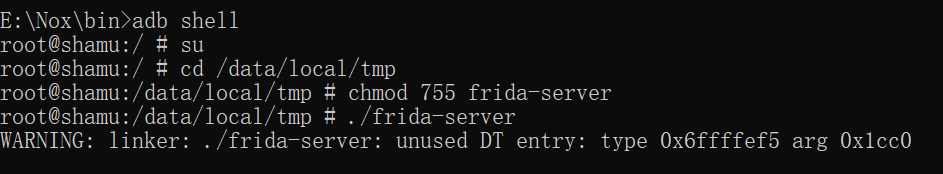

2)运行Android 设备中的 frida-server

adb shellsucd /data/local/tmpchmod 755 frida-server./frida-server

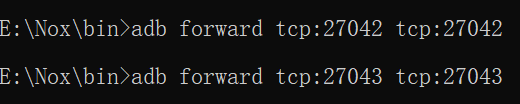

3)转发frida端口

adb forward tcp:27042 tcp:27042adb forward tcp:27043 tcp:27043

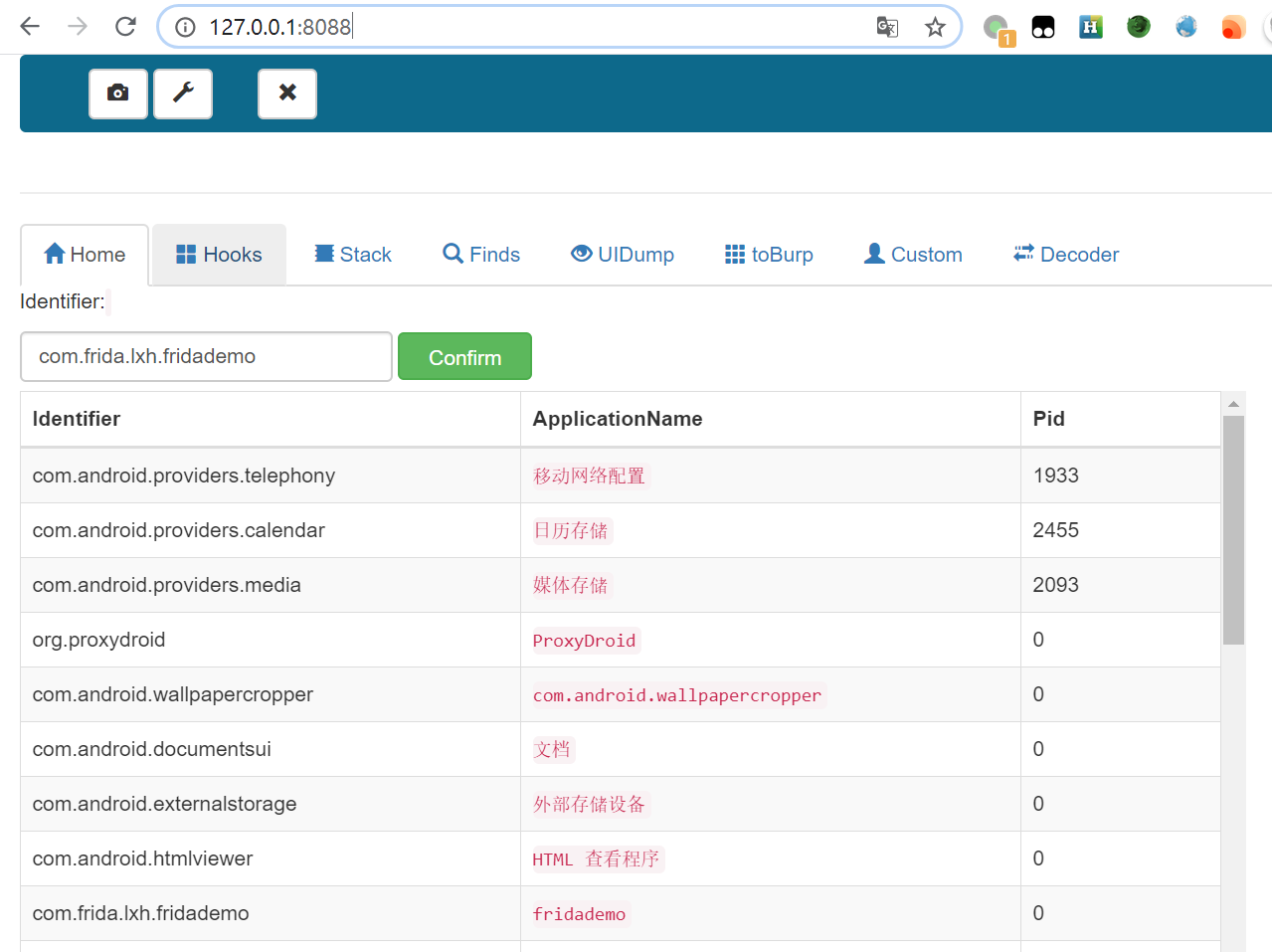

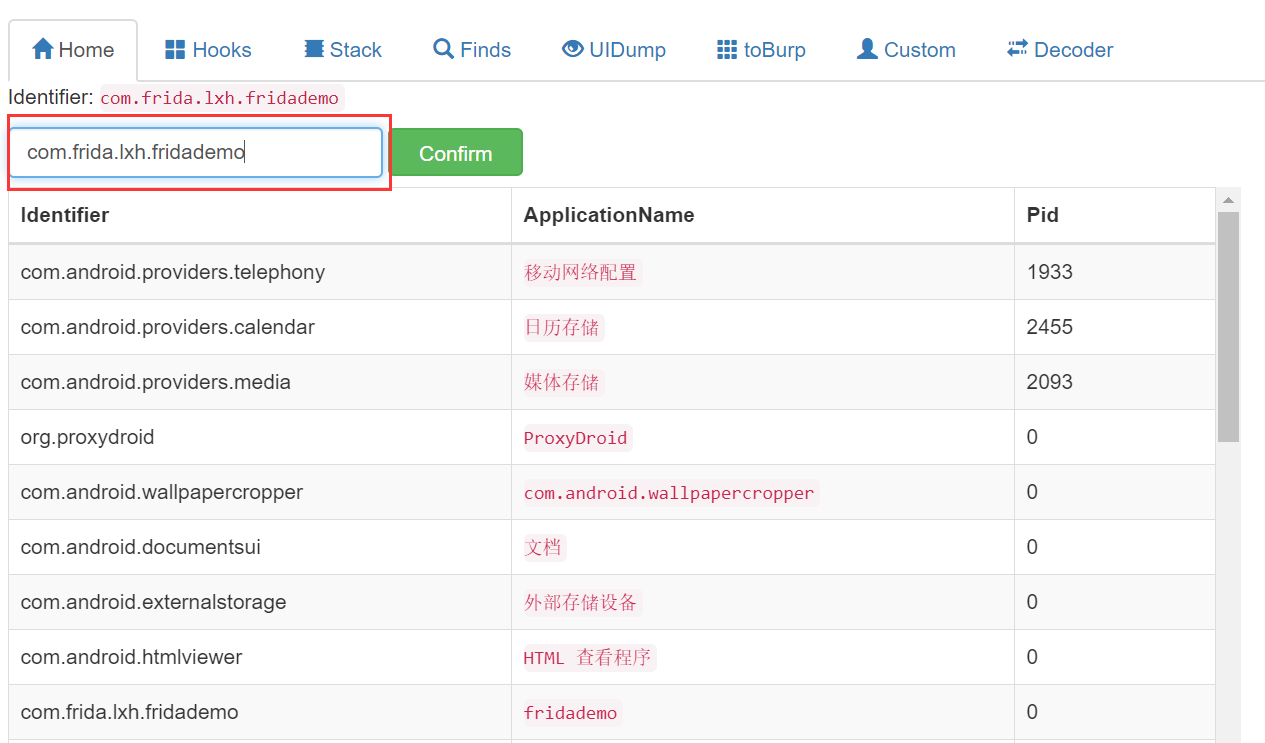

4)打开HTTP Decrypt页面

http://127.0.0.1:8088/

如果在Start界面出现应用包名列表信息则可正常使用其他功能,如果不行,刷新一下看看控制台出现的信息。

到此,就启动成功了。

5.hook实战

HOME

填写你要hook的应用包名

Hooks

填写类名字符串,将类名与你填写的字符串匹配,并Hooks类下的所有方法,hook多个类名,回车换行。

Stack

Hooks打印的堆栈会在这里显示。

Finds

根据字符串,查找类,匹配到类,将类下的方法都打印出来。多个查找回车换行继续写。提供了过滤机制。

toBurp

对称加解密

通过xxx方式得到了通信协议加解密函数。如下例子中的:

com.one.sdk.e.b.a encryptcom.one.sdk.e.b.b decrypt