1.实现原理

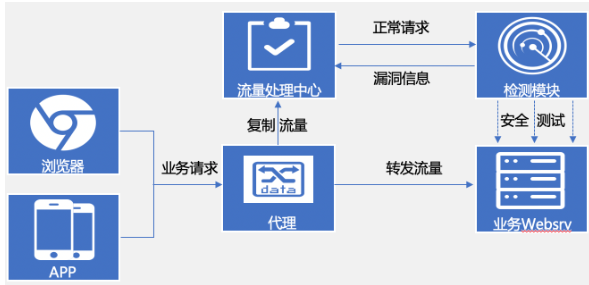

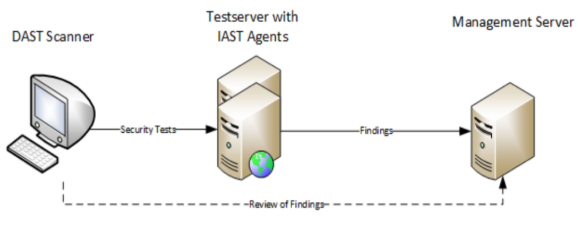

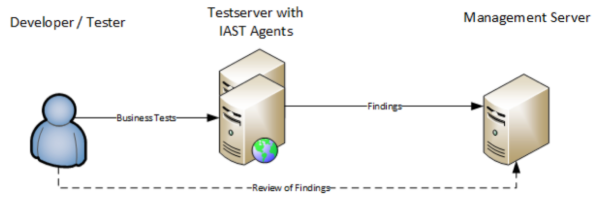

IAST的实现模式较多,常见的有代理模式、VPN、流量镜像、插桩模式,本文介绍最具代表性的2种模式,代理模式和插桩模式。 代理模式,在PC端浏览器或者移动端APP设置代理,通过代理拿到功能测试的流量,利用功能测试流量模拟多种漏洞检测方式对被测服务器进行安全测试。 插桩模式,插桩模式是在保证目标程序原有逻辑完整的情况下,在特定的位置插入探针,在应用程序运行时,通过探针获取请求、代码数据流、代码控制流等,基于请求、代码、数据流、控制流综合分析判断漏洞。插桩模式具体实现有2种模式,Active 插桩和Passive 插桩。- 代理模式实现原理

- Active插桩实现原理

- Passive 插桩实现原理

- 获取请求数据和返回数据;

- 代码执行中的参数传递;

- 数据库查询(如ODBC);

- 目录查询(如LDAP),文件系统权限;

- 监听内存中特定的值,识别受污染的输入;

- 第三方库的使用;

- 对外部应用程序和服务的调用;

- 特定代码的执行等。