最近护网搞溯源的时候运气不错,打到好多红队的傀儡机,下面简单记录一下过程

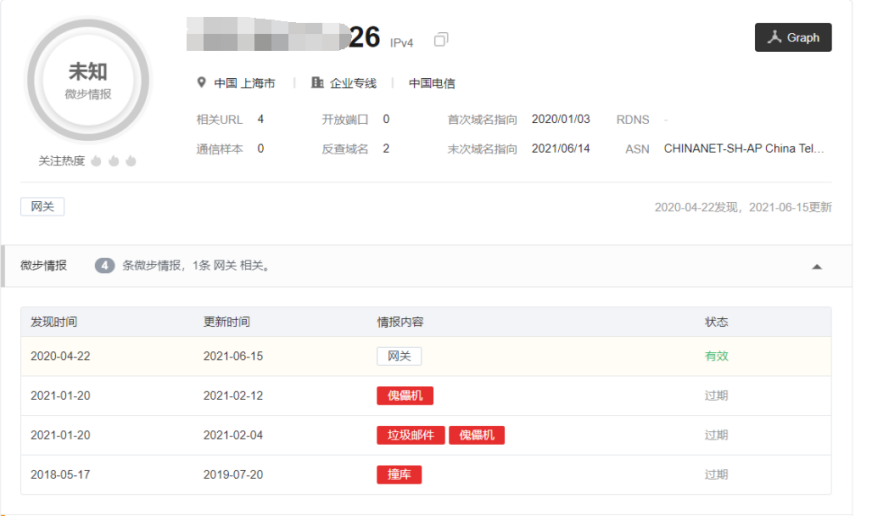

通过态势感知啊waf啊这些东西可以得到大量的攻击ip,随便挑几个ip拿去威胁情报网站去查

威胁情报网站

微步:https://x.threatbook.cn/

360:https://ti.360.cn/#/homepage

奇安信:https://ti.qianxin.com/

我这里用的是微步的,发现是个傀儡机,虽然这边标的是已经过期了,既然是傀儡机,就说明有漏洞,不然怎么会变成别人的傀儡呢

ElasticSearch 未授权漏洞发现和利用

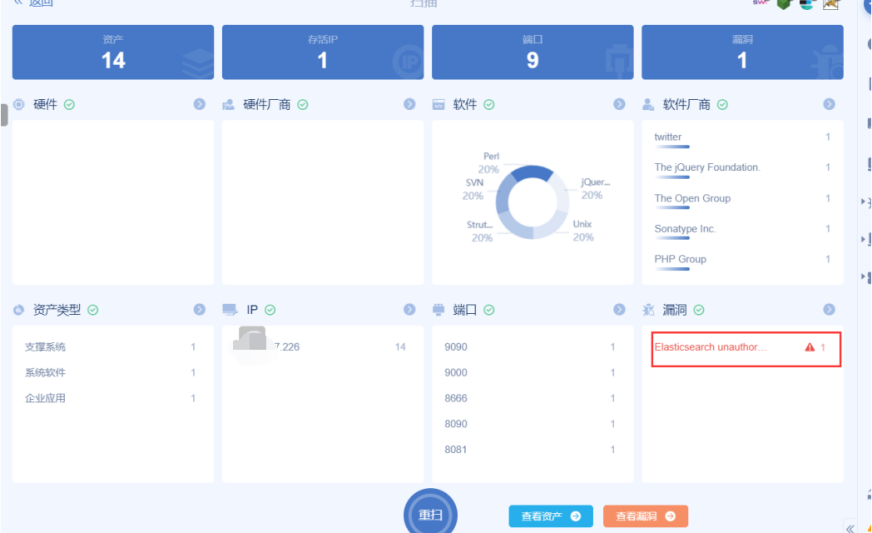

直接使用goby扫描该ip的1-10000端口

发现ElasticSearch 未授权漏洞,这我是没想到的,直接扫出来了漏洞

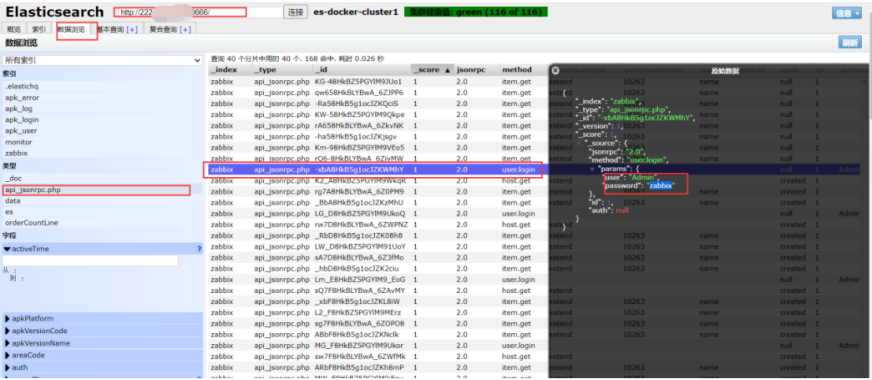

使用谷歌插件ElasticSearch Head可以发现对方开着zabbix,还得到zabbix用户名和密码

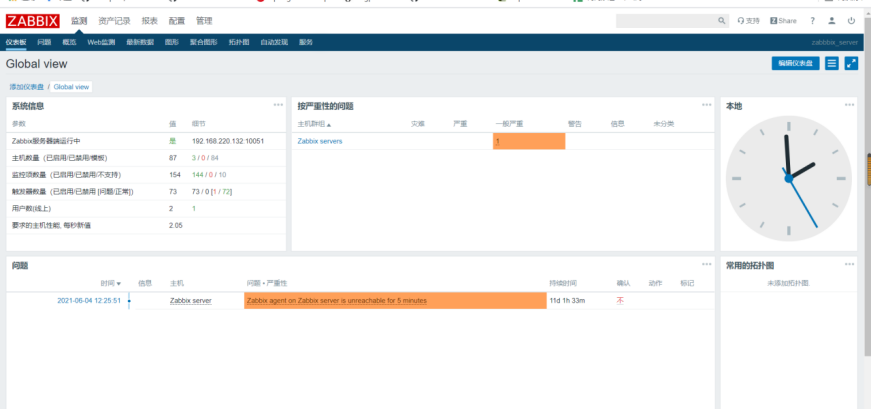

zabbix命令执行getshell

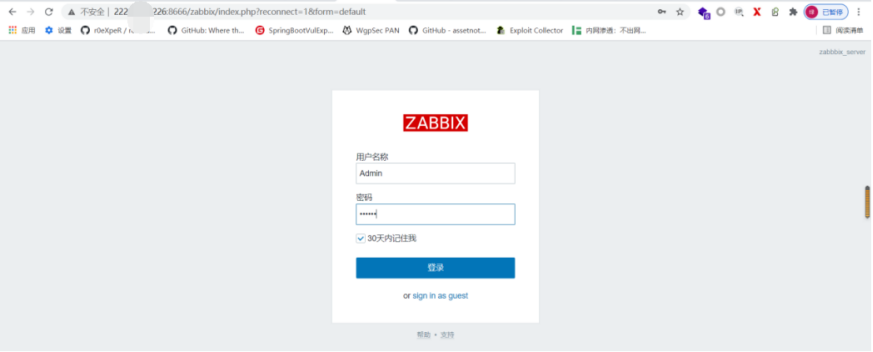

直接去在URL后面输入zabbix盲猜一手路径,得到zabbix登录页面,芜湖直接登录起飞

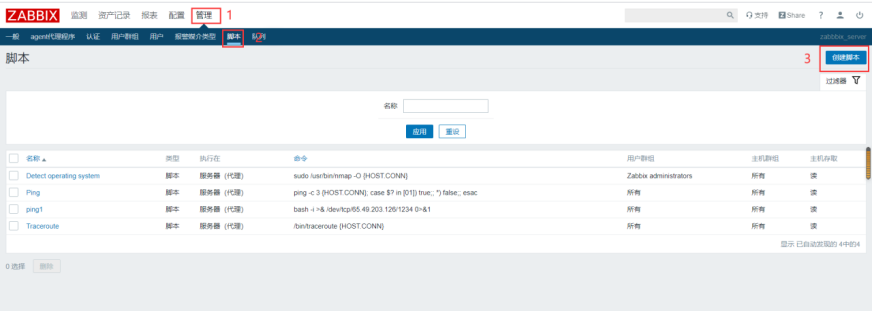

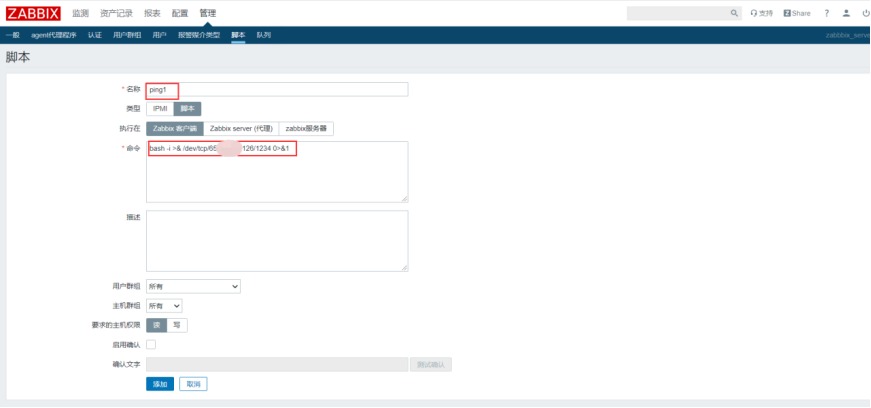

这里zabbix有个可以执行脚本的地方,在管理——脚本中创建脚本

写入反弹shell的命令

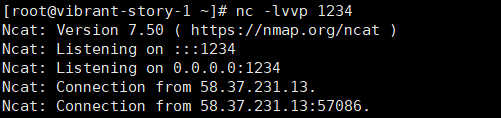

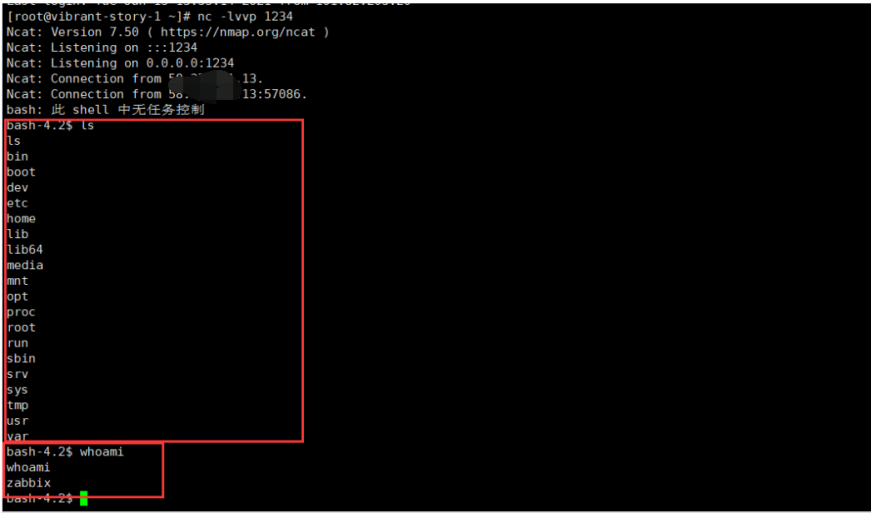

在自己的vps中输入如下命令反弹shell

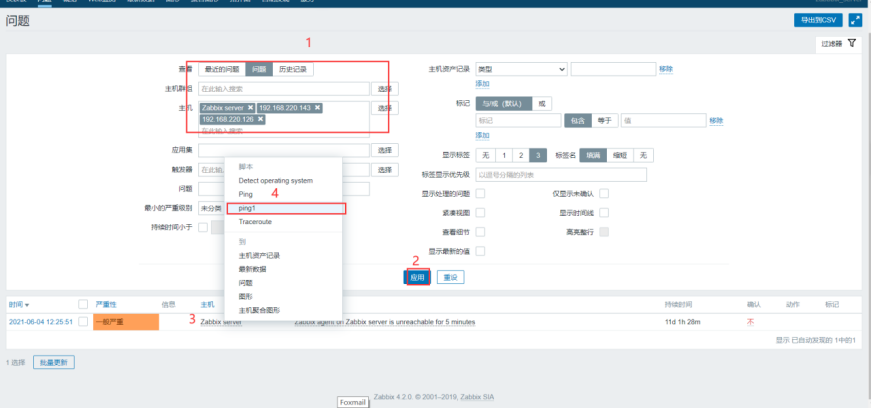

再在检测——问题中搜索主机,点击主机,在弹出的选项卡中选择我们自己生成的脚本进行下发

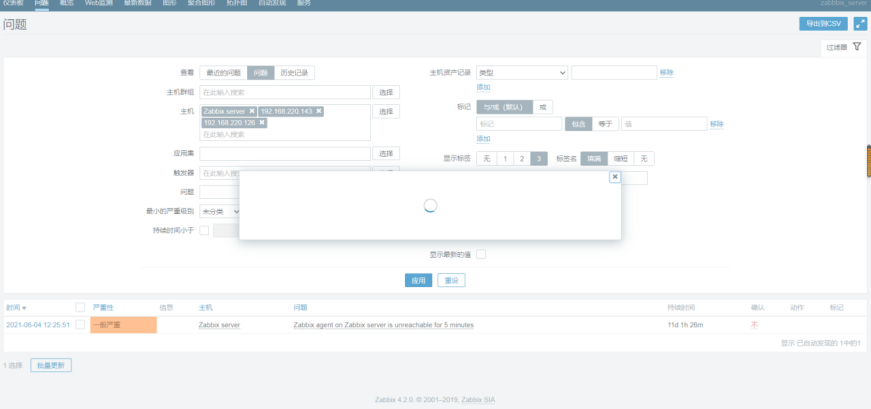

出现加载中的样式,说明脚本执行成功

在返回vps发现shell已经弹回来了

总结

到此就结束了,拿到这个ip的时候已经是最后一天了,就急着写报告去提交上了,没有做更进一步的操作

1、谷歌插件ElasticSearch Head是真滴好用

2、因为个人能力不太行提权没去深入的去做,虽然后来知道了今年爆出来过各种提权漏洞,各种sudo提权啊这些东西,不过都是后话了

3、因为权限不够无法执行ps命令查看当前进程,没发现攻击方的真实ip,比较难受