面对攻击的网络

- 因为数以亿计的设备接入因特网,我们隐私,数据安全,各种活动都会被因特网给搜索到。

- 这样一些“别有用心的人”就会利用互联网对我们的设备进行破坏或搜集我们的隐私进行不法行为。

网络安全,简称“网安”,主要讨论

- 骇客如何攻击计算机网络

- 网络安全专家如何防御骇客攻击

- 如何设计网络防御系统

1. 有害程序如何传入我们的计算机

- 两个端系统通过因特网接收 / 发送数据,这是我们连接因特网最主要的目的。

- 我们设备连入网络后,很容易在接收数据的同时收到一些恶意软件 (malware)

- 恶意软件可以感染用户的设备

- 获得白名单或最高管理员权限对设备进行不法操作

- 删除文件

- 收集隐私信息

- 僵尸网络 (botnet),俗称肉机

- 获得设备身份,当作跳板进行其他不法操作,例如DDoS。

- 多数的恶意软件主要特征是 自我复制 (self-replicating)

- 感染一台主机后,对其能够接触的目的地主机进行第二次感染,然后不断扩大感染范围。(以指数形式快速扩散)

- 病毒 (virus)

- 一种需要以某种形式的用户交互来感染用户设备

- 例子:包含病毒可执行代码的电子邮件被用户在其设备上运行,该病毒 (自我复制) 向该用户的地址谱的每个接收方发送一个携带相同病毒的报文。

- 一种需要以某种形式的用户交互来感染用户设备

- 蠕虫 (worm)

- 一种无需任何明显用户交互就能进入设备的恶意软件。

- 例子:运行了一个攻击者能够发送给容易软件的脆弱网络应用程序,从互联网接收并运行了恶意软件。扫描其他易受感染的主机并发送自身的一个副本。

- 一种无需任何明显用户交互就能进入设备的恶意软件。

2. 如何攻击服务器或网络基础设施

什么是 DoS

宽泛类型的安全性威胁,拒绝服务攻击 (Denial-of-Service attack, DoS)。

如果某服务器的计入速率为 R bps,攻击者需要大约 R bps 的速率来产生危害。

- 如果 R 非常大,通过单一攻击源可能无法产生足够大的流量来伤害该服务器。

- 如果从单一源发出所有流量,某上游服务器就能检测出该攻击并在该流量靠近服务器之前就将其阻挡下来。

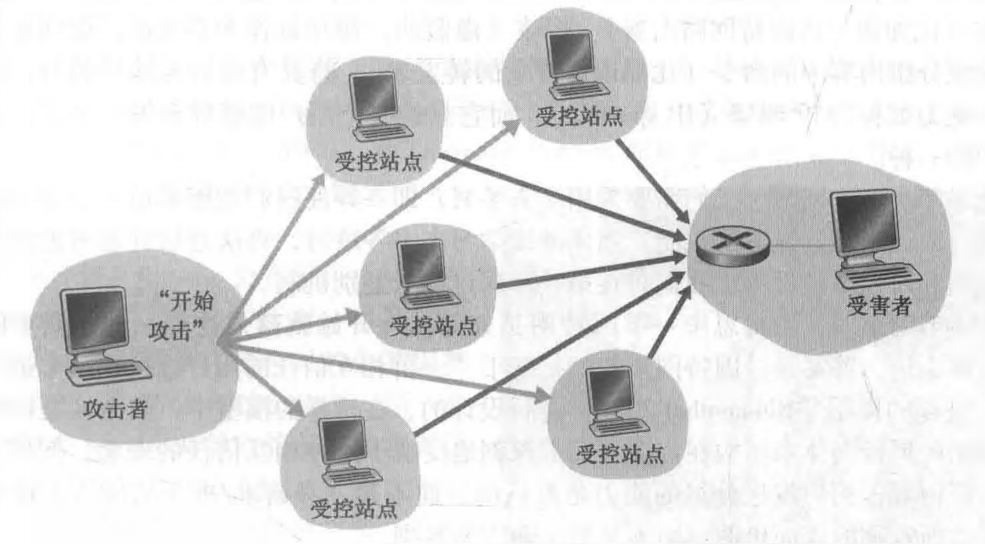

- 这样就出现了 分布式拒绝服务攻击 (Distributed DoS, DDoS)

- 攻击者控制多个主机并让每个主机向目标服务器或主机猛烈发送流量。

- 所有受控制的主机 (僵尸网络,肉机) 发送的聚合流量速率需要大约 R 的能力来使目标服务器陷入瘫痪。

- 相比于单一主机的 DoS 攻击,DDoS攻击更加难以检测与防范。

3. 连接洪泛

- 如今通过无线设备接入因特网已经是最流行的一种方式了。

- 但是在无线传输设备的附近防置一台被动的接收机可接收到传输的每个分组的副本。

- 这种记录每个分组副本的被动接收机被称为分组嗅探器 (packet sniffer)。

- 分组嗅探器也能被部署在有线环境中。

- 在有线的广播环境中,如在许多以太网 LAN 中,分组嗅探器能够获得经 LAN 发送的所有的分组。

- 电缆接入技术也广播分组,因此易于收到嗅探攻击。

- 获得某机构与因特网的接入的路由器或接入链路访问权的骇客能够放置一台嗅探器以产生从该机构出入的每个分组的副本,再对嗅探到的分组进行离线分析,就能获得所有数据。

- 分组嗅探软件在各种 Web 站点上能够免费获得,也有商用的产品。

- (可在后面的实验中用到 Wireshark软件)

- 因为分组嗅探器是被动的

- 不向信道中注入分组,所以很难检测

- 当我们向无线信道发送分组时,必须接受这样的可能性,即骇客可能记录了我们发送的分组的副本。

- 所以最好的防御嗅探的方法都与密码学有关。

4. 伪装成信任的人进行传输

- 生成具有任意源地址,分组内容和目的地址的分组,然后将这个人工制作的分组传输到因特网中,因特网将忠实地将该分组转发到目的地。这一操作非常容易。

- 想象某个接收到这样一个分组的不会猜疑的接收方(比如说一台因特网路由器),将该(虚假的)源地址作为真实的,进而执行某些 嵌入在该分组内容中的命令(比如说修改它的转发表)。将具有虚假源地址的分组注入因特网的能力被称为IP哄骗(IP spoofing),而它只是一个用户能够冒充另一个用户的许多方式中的一种。

- 为了解决这种问题,需要端点鉴别

- 能够确定报文源的机制。

- 因特网初始模型属于:一群相互信任的用户连接到一个透明的网络上。

- 一个用户向任何其他用户发送分组的能力是默认的;这种发送的能力不需要通过请求 / 准予。

- 用户身份即表面信息,而不是现在这种我们需要进行鉴别身份才能发送 / 接收 分组。

现在的因特网并不涉及相互信任的用户

- 通过相同加密解密进行通信的用户

- 匿名通信

- 通过第三方通信 (Web 高速缓存,移动性协助代理)

- 可能不信任通信时用的硬件,软件甚至是空气…

安全性相关的挑战

- 嗅探

- 端点假冒

- 中间人攻击

- DDoS 攻击

- 恶意软件

- …

在相互信任的用户之间的通信是一种例外而不是规则。