在生产环境中安装部署 bind 服务程序时加上 chroot(俗 <br />称牢笼机制)扩展包,以便有效地限制 bind 服务程序仅能对自身的配置文件进行操作,以确 <br />保整个服务器的安全。<br />1.yum install bind-chroot<br />**主配置文件**(/etc/named.conf):只有 58 行,而且在去除注释信息和空行之后,实际有 <br />效的参数仅有 30 行左右,这些参数用来定义 bind 服务程序的运行。 <br />**区域配置文件**(/etc/named.rfc1912.zones):用来保存域名和 IP 地址对应关系的所在位 <br />置。类似于图书的目录,对应着每个域和相应 IP 地址所在的具体位置,当需要查看 <br />或修改时,可根据这个位置找到相关文件。 <br />**数据配置文件目录**(/var/named):该目录用来保存域名和 IP 地址真实对应关系的数 <br />据配置文件。首先需要在/etc 目录中找到该服务程序 的主配置文件,然后把第 11 行和第 17 行的地址均修改为 any,分别表示服务器上的所有 IP 地址均可提供 DNS 域名解析服务,以及允许所有人对本服务器发送 DNS 查询请求。这两个 地方一定要修改准确。

vim /etc/named.confz

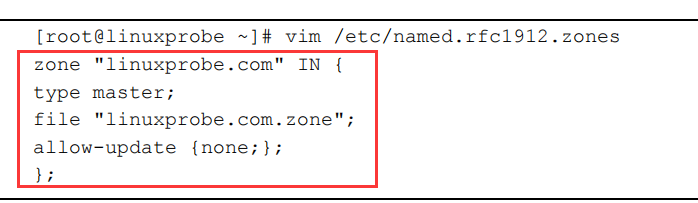

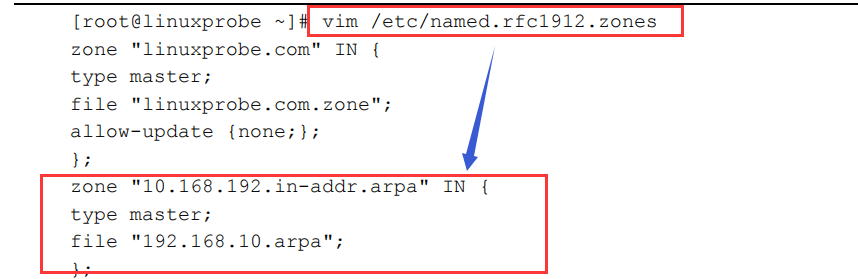

bind 服务程序的区域配置文件(/etc/named.rfc1912.zones)用来保存域名和 IP

地址对应关系的所在位置。在这个文件中,定义了域名与 IP 地址解析规则保存的文件位置以

及服务类型等内容,而没有包含具体的域名、IP 地址对应关系等信息。服务类型有三种,分

别为 hint(根区域)、master(主区域)、slave(辅助区域),其中常用的 master 和 slave 指的就 是主服务器和从服务器。

如果在实验中遇到了 bind 服务程序启动失败的情况,而您认为这是由于参数写错而导致的,

则可以执行 named-checkconf 命令和 named-checkzone 命令,分别检查主配置文件与数据配置

文件中语法或参数的错误。

正向解析实验:

正向解析是指根据域名(主机名)查找到对应的 IP 地址。也

就是说,当用户输入了一个域名后,bind 服务程序会自动进行查找,并将匹配到的 IP 地址返

给用户。这也是最常用的 DNS 工作模式。

1.编辑区域配置文件。

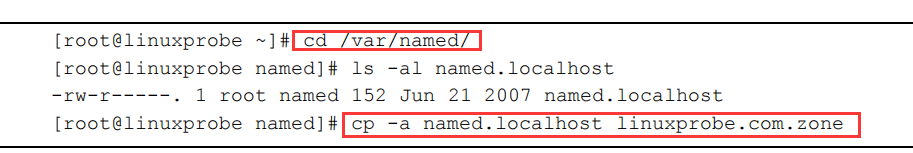

2.编辑数据配置文件。我们可以从/var/named 目录中复制一份正向解析的模板文

件(named.localhost),然后把域名和 IP 地址的对应数据填写数据配置文件中并保存。在复制

时记得加上-a 参数,这可以保留原始文件的所有者、所属组、权限属性等信息,以便让 bind

服务程序顺利读取文件内容:

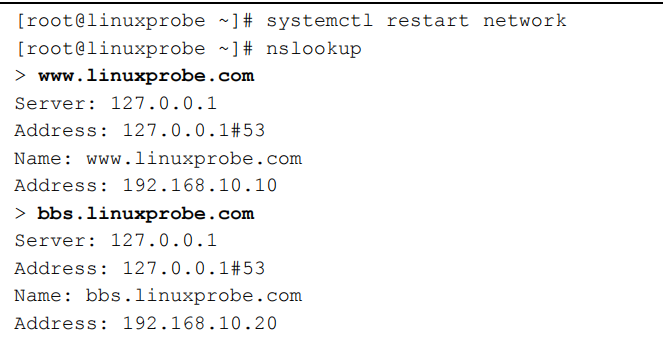

3.检验解析结果。为了检验解析结果,一定要先把 Linux 系统网卡中的 DNS 地址

参数修改成本机 IP 地址,这样就可以使用由本机提供的 DNS 查询服务了。

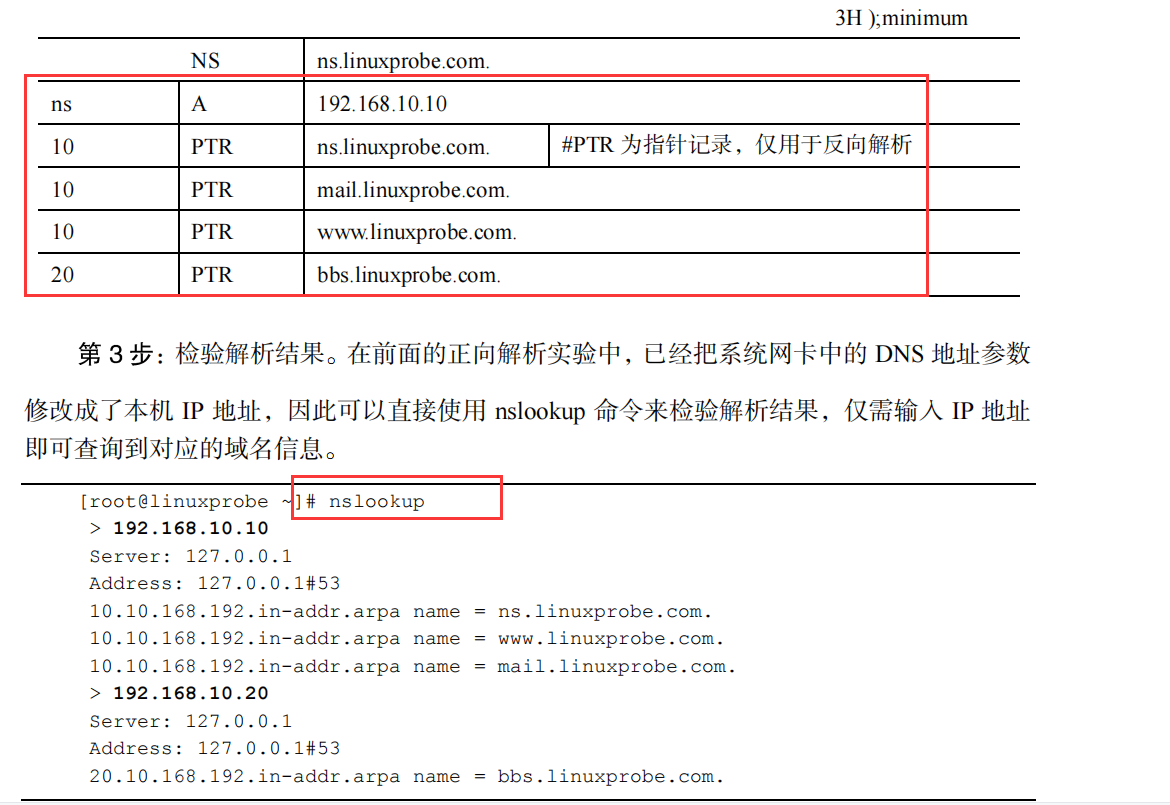

反向解析实验:

在 DNS 域名解析服务中,反向解析的作用是将用户提交的 IP 地址解析为对应的域名信

息,它一般用于对某个 IP 地址上绑定的所有域名进行整体屏蔽,屏蔽由某些域名发送的垃圾

邮件。它也可以针对某个 IP 地址进行反向解析,大致判断出有多少个网站运行在上面。

1.编辑区域配置文件。

反向解析是把 IP 地址解析成域名格式,因此在定义 zone(区域)时应该要把 IP 地址反

写,比如原来是 192.168.10.0,反写后应该就是 10.168.192,而且只需写出 IP 地址的网络位即

可。

2.编辑数据配置文件。