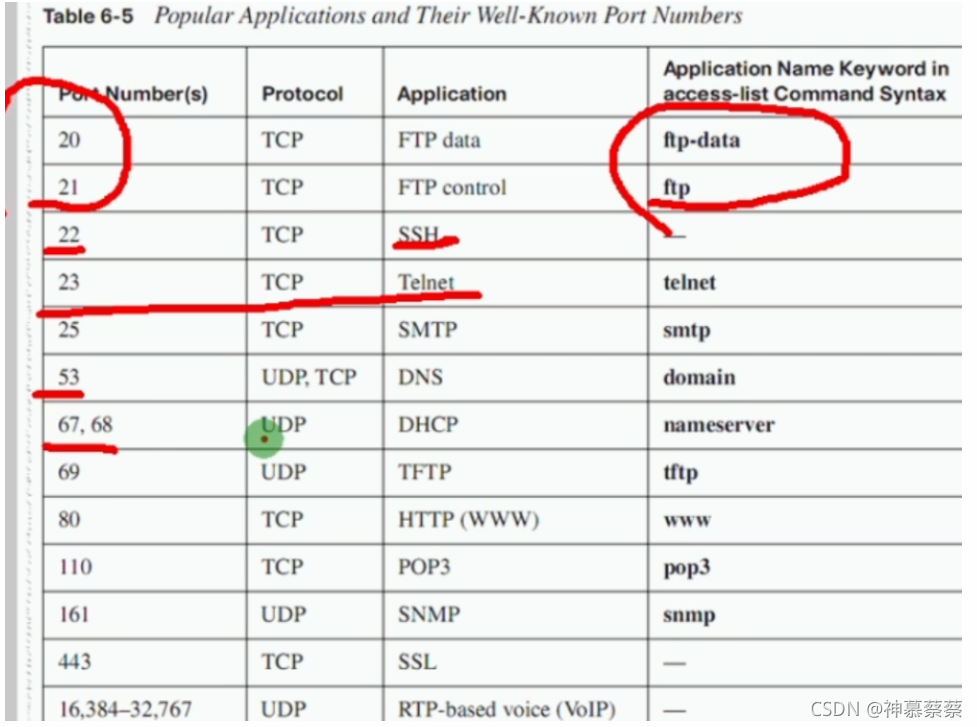

- 1.端口号

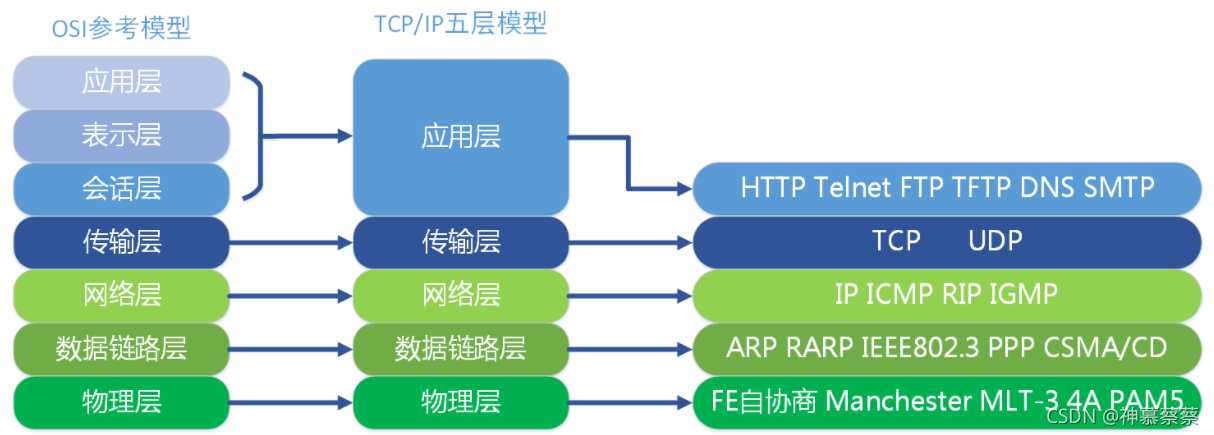

- OSI七层模型">2.OSI七层模型

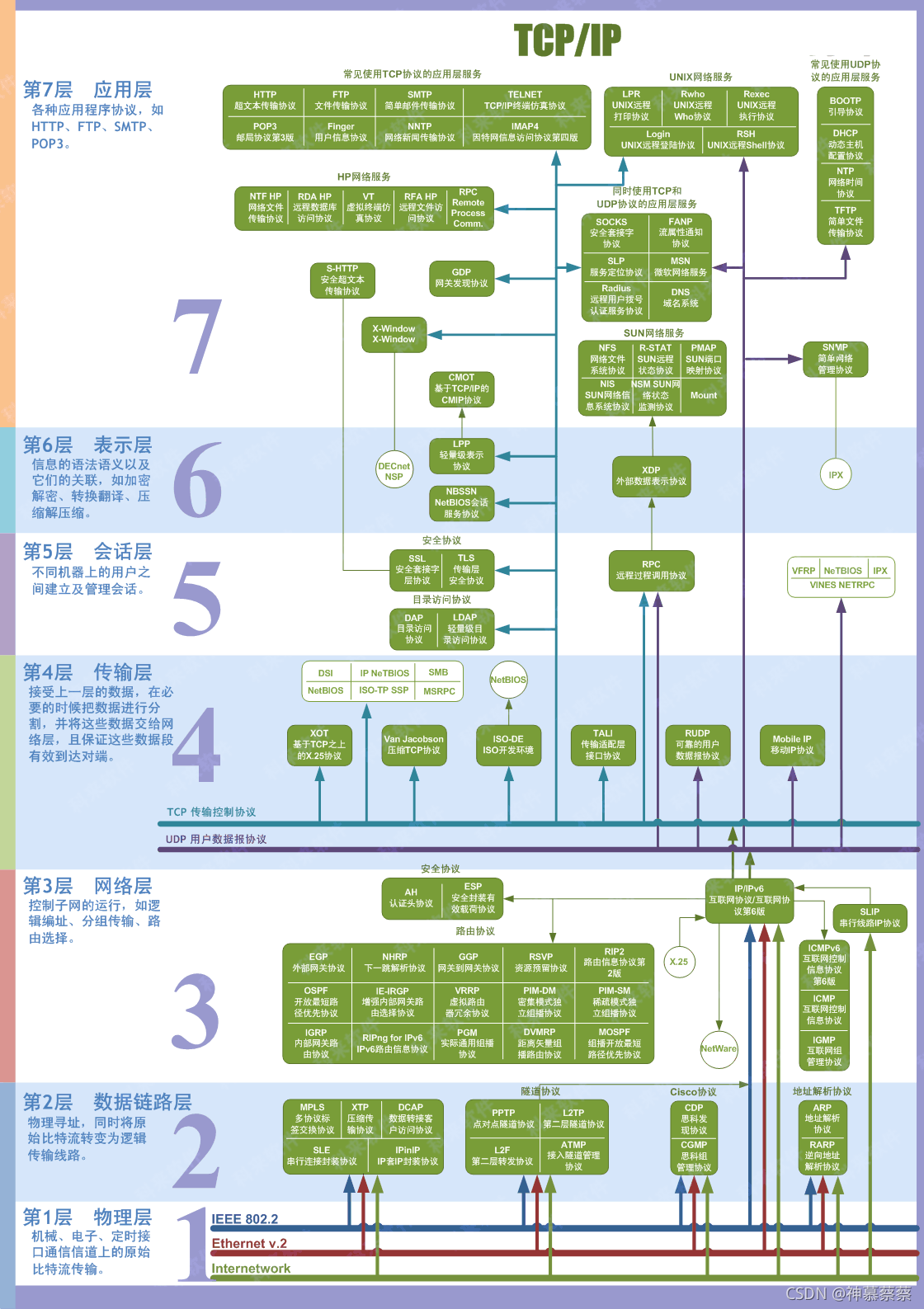

- 3.TCP/IP模型

- UDP的区别">4.TCP和UDP的区别

- 5.网络数据传输

- 6.防火墙

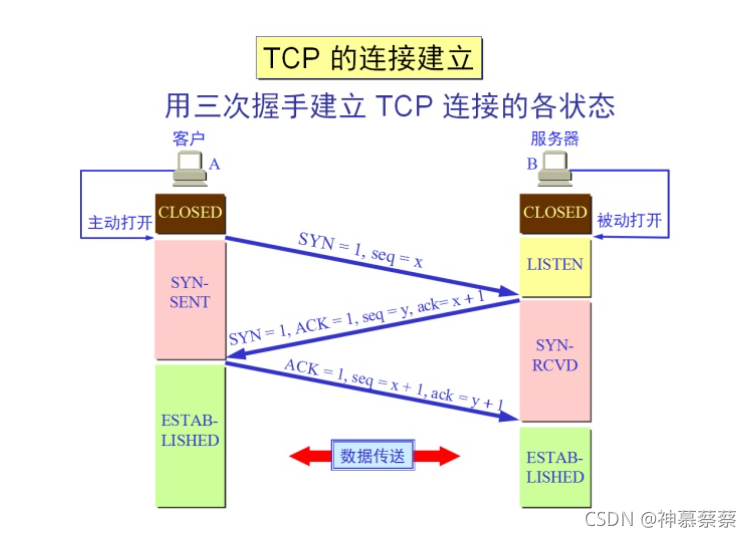

- 三次握手四次挥手">7.TCP的三次握手四次挥手

- 正向代理 反向代理 透明代理">8.正向代理 反向代理 透明代理

- 9.网络状态码

- 10.ip子网划分计算

- 11.网络方面知识(如链路聚合)

- 12.加密和解密原理

- 13.IPsec VPN

1.端口号

windows远程连接端口:3389

2.OSI七层模型

OSI:开放系统互联(Open System Interconnection) 从高向低排序 1.应用层 应用程序 2.表示层 以各种格式表达各种要传输的信息 3.会话层 通过会话管理网络中的连接 4.传输层 数据之间传输的可靠性 5.网络层 地址选择与静动态路由 6.数据链路层 将源自物理层来的数据可靠地传输到相邻节点的目标机网络层 7.物理层 为数据端设备提供传送数据通路、传输数据 123456789

3.TCP/IP模型

4.TCP和UDP的区别

tcp和udp属于传输层协议 tcp:可靠的传输协议:面向连接,协议号:6 (打电话)(HTTP,FTP) udp:不可靠的传输协议:无连接,协议号:17 (群聊)(DNS,TFTP,DHCP) 123

5.网络数据传输

IP

ip格式:xxx.xxx.xxx.xxx

ip分为A-E五大类

A类:1-126 (127为本机回环地址)

B类:128-191

C类:192-223

D类:224-239(组播)224.0.0.0-239.255.255.255

E类:240-254(科研)240.0.0.0-255.255.255.255

0.0.0.0 匹配任何ip地址

公网ip是唯一的

MAC

网卡绑定的地址,全球唯一

作用:定位

数据格式

物理层:比特流

数据链路层:数据帧

网络层:数据包

传输层:数据段

IP五元组

分为:源ip,目的IP,源端口,目的端口,协议号

源ip:发送数据的

目的ip:接受数据的

ip网段:标识身份自己与别人互相连接

源端口:标识发送数据的某个进程(此处进程是x.pid文件正在运行中)

源端口:标识接受数据的进程

协议号:封装某个进程,解析数据报文的数据格式

ARP

ARP:地址解析协议,通过ip地址解析mac地址

工作原理:

1.通过广播发送request请求报文,请求目的ip地址的mac地址是多少

2.目的主机收到之后,会向源主机回应本机

3.源主机收到之后将目的地址和mac缓存到arp机制里

4.一般情况下arp缓存老化时间为20分钟

注意:如果在同一个网段,则arp协议直接获取目的mac地址

如果不是同一个网段,则获取本网段网关的mac地址

RARP

RARP:反向地址解析协议

路由优先级

直连路由:0

静态路由:60

rip路由协议:100

ospf路由协议:内部10,外部150

6.防火墙

防火墙区域分类

1.Trust:信任区域

2.UNTrust:非信任区域

3.DMZ:非军事化管理区域

4.Local:本地区域

区域与区域之间默认是拒绝所有的流量

防火墙区别

硬件防火墙:硬件与软件结合,基于硬件防火墙专门保护本地网络

软件防火墙:通过软件,单独使用软件系统来完成防火墙功能

安全性不同:硬件防火墙能力强,效率高,软件防火墙抗攻击弱

价格不同:硬件防火墙蛮贵

功能性不同:软件防火墙只包过滤功能,硬件防火墙具有其它功能

保护范围不同:软件只保护它的系统,硬件防火墙保障整个网络

防火墙转发原理

1.判断流量是区域间流量还是区内流量

2.查询会话表,如果会话表没有相应的记录,则执行状态检测,如果会话表有相应的记录,则进行安全检测

防火墙双击热备

VRRP:用于防火墙多区域备份

VGMP:状态一致性管理 vgmp管理组控制所有的vrrp备份切换

HRP:实现防火墙双击之间动态状态数据和关键配置命令的备份

心跳接口状态:

down running lnvalid peerdown ready

7.TCP的三次握手四次挥手

TCP的三次握手:

最初客户端处于Closed状态,服务端处于Listen状态,三次握手就是一个tcp连接的过程,非常简单,主要是确定双方是否有接受和发送的功能,然后为可靠性传输做准备。

1.第一次:客户端发送服务端一个SYN报文,并且指明客户端初始化序列号ISN,客户端处于SYN_SENT状态。

首部的同步位SYN=1,初始序号seq=x,SYN=1的报文段不能携带数据,会消耗掉一个序号

2.第二次:服务器收到客户端的 SYN 报文之后,会把自己的 SYN 报文作为应答,并且也是指定了自己的初始化序列号 ISN(s)。同时会把客户端的 ISN + 1 作为ACK 的值,表示自己已经收到了客户端的 SYN,此时服务器处于 SYN_RCVD 的状态。

在确认报文段中SYN=1,ACK=1,确认号ack=x+1,初始序号seq=y

3.第三次握手:客户端收到 SYN 报文之后,会发送一个 ACK 报文,当然,也是一样把服务器的 ISN + 1 作为 ACK 的值,表示已经收到了服务端的 SYN 报文,此时客户端处于 ESTABLISHED 状态。服务器收到 ACK 报文之后,也处于 ESTABLISHED 状态,此时,双方已建立起了连接。

确认报文段ACK=1,确认号ack=y+1,序号seq=x+1(初始为seq=x,第二个报文段所以要+1),ACK报文段可以携带数据,不携带数据则不消耗序号。

注意

第三次握手的时候,是可以携带数据的。但是,第一次、第二次握手不可以携带数据,因为容易被SYN攻击

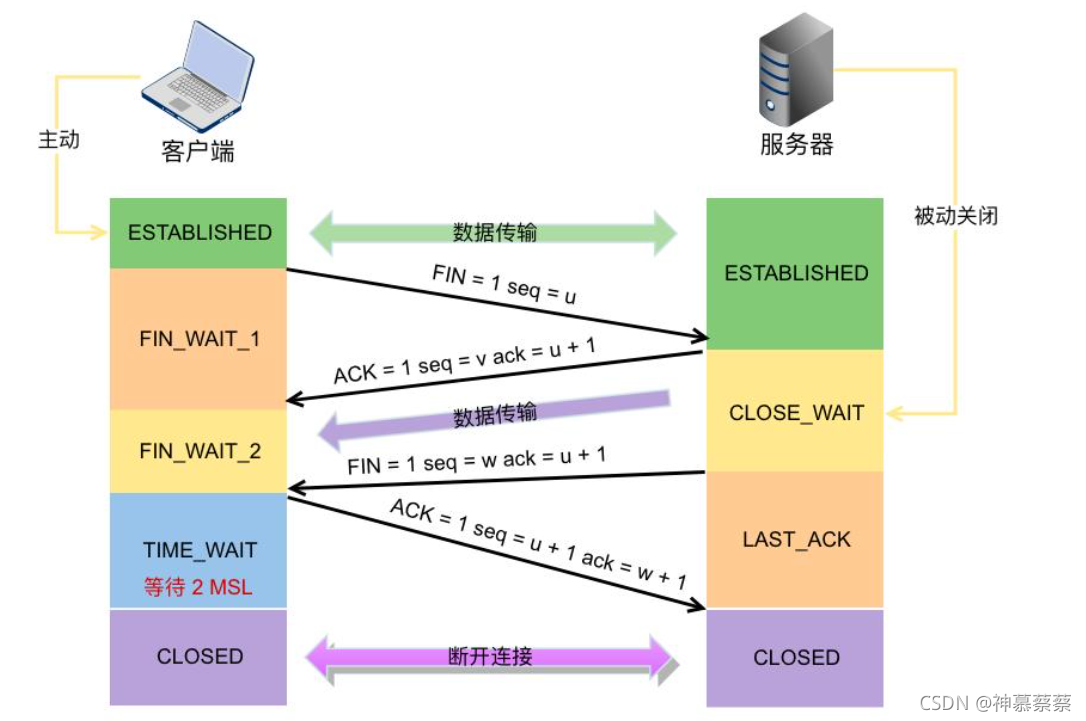

TCP的四次挥手:

建立一个连接需要三次握手,而终止一个连接要经过四次挥手

1.第一次挥手:客户端发送一个 FIN 报文,报文中会指定一个序列号。此时客户端处于 FIN_WAIT1 状态。

即发出连接释放报文段(FIN=1,序号seq=u),并停止再发送数据,主动关闭TCP连接,进入FIN_WAIT1(终止等待1)状态,等待服务端的确认

2.第二次挥手:服务端收到 FIN 之后,会发送 ACK 报文,且把客户端的序列号值 +1 作为 ACK 报文的序列号值,表明已经收到客户端的报文了,此时服务端处于 CLOSE_WAIT 状态。

即服务端收到连接释放报文段后即发出确认报文段(ACK=1,确认号ack=u+1,序号seq=v),服务端进入CLOSE_WAIT(关闭等待)状态,此时的TCP处于半关闭状态,客户端到服务端的连接释放。客户端收到服务端的确认后,进入FIN_WAIT2(终止等待2)状态,等待服务端发出的连接释放报文段。

3.第三次挥手:如果服务端也想断开连接了,和客户端的第一次挥手一样,发给 FIN 报文,且指定一个序列号。此时服务端处于 LAST_ACK 的状态。

即服务端没有要向客户端发出的数据,服务端发出连接释放报文段(FIN=1,ACK=1,序号seq=w,确认号ack=u+1),服务端进入LAST_ACK(最后确认)状态,等待客户端的确认

4.第四次挥手:客户端收到 FIN 之后,一样发送一个 ACK 报文作为应答,且把服务端的序列号值 +1 作为自己 ACK 报文的序列号值,此时客户端处于 TIME_WAIT 状态。需要过一阵子以确保服务端收到自己的 ACK 报文之后才会进入 CLOSED 状态,服务端收到 ACK 报文之后,就处于关闭连接了,处于 CLOSED 状态。

即客户端收到服务端的连接释放报文段后,对此发出确认报文段(ACK=1,seq=u+1,ack=w+1),客户端进入TIME_WAIT(时间等待)状态。此时TCP未释放掉,需要经过时间等待计时器设置的时间2MSL后,客户端才进入CLOSED状态。

8.正向代理 反向代理 透明代理

正向代理:

局域网的Internet看成资源库,客户端想要访问,通过代理服务器来访问

简单说:我想找彭于晏借钱,但是我找一个朋友去替我借钱

反向代理:

客户端通过代理服务器进行访问,局域网接受到了连接请求,局域网将访问的请求交给内部服务器上,客户端最终得到内部服务器上的资源

简单说:我想找彭于晏借钱,但是彭于晏没有拿自己的钱,而是找胡歌借钱,最后将钱交给了我,过程中我不知道胡歌的存在(内部服务器)

透明代理:

客户端向真实服务器发送请求连接,代理机冒充服务器与客户端建立连接,并将客户端ip与真实服务器建立连接进行代理转发,过程中代理机是透明的。

简单说:我想找胡歌借钱,彭于晏介绍我和胡歌认识,然后提出借钱的要求(安全起见,用的电话方式=代理转发),彭于晏对于我和胡歌是透明的

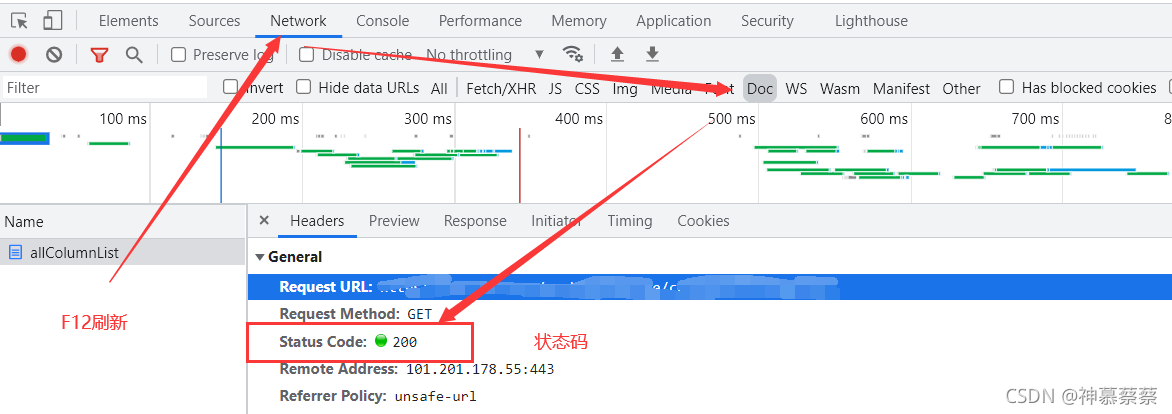

9.网络状态码

100:服务器收到请求,没有拒绝请求,客户端应该继续发送其余的请求

2xx(200-206):成功类信息

200:成功连接

201:成功连接,服务器并且创建了新的资源

202:服务器已接受,但没处理

203:非授权信息,服务器已成功处理了请求,但返回的信息可能来自另一来源

204:服务器成功处理了请求,但没有返回任何内容

3xx:重定向

4xx:请求错误

404:服务器没有找到客户端请求的资源,响应码not found

500-505:服务器错误

10.ip子网划分计算

- 在192.168.1.0/24的C类主网络内,需要划分出1个可容纳100台主机的子网、1个可容纳50台主机的子网、2个可容纳25台主机的子网,应该如何划分?

- 请写出详细解题和计算思路

- 请写出每个子网的网络号、子网掩码、容纳主机数量和广播地址

解:

100台:子网可用的网段 2^n-2=100 —>n=7

32-7=25(掩码) 2^1=2(子网)

192.168.1.0/25 192.168.1.1-192.168.1.126 192.168.1.127

50台:子网可用的网段 2^n-2=50–>n=6 32-6=26(掩码) 2^2=4(子网)

192.168.1.128/26 192.168.1.129-192.168.1.190 192.168.1.191/26

25台: 2^n-2=25–>n=5 32-5=27(掩码) 2^3=8(子网)

192.168.192/27 192.168.1.193-192.168.1.222 192.168.1.223/27

192.168.1.224/27 192.168.1.225-192.168.1.254 192.168.1.255/27

11.网络方面知识(如链路聚合)

FTP

ftp原理:服务器和客户端之间的上传和下载文件的有效文件

ASPF

ASPF:高级通信过滤

VLAN

vlan:虚拟局域网

vlan之间转发的原理:

1.接收一份数据帧

携带标签:保留标签,执行第二步

未携带标签:添加标签,接收数据帧端口所属vlan标签,执行第三步

2.判断本地是否创建有该vlan

创建该vlan:执行第三步

未创建该vlan:丢弃

3.判断目的端口是否允许该vlan通过

允许:转发该数据帧

不允许:丢弃

vlan的端口属性:

1.access:只允许唯一的数据通过,使用在连接终端设备端口上

2.trunk:可以允许多个vlan数据通过,使用在同等级设备互联

3.hybrid:私有属性,既可以使用在连接终端的链路上,也可以

使用在连接干道链路

链路聚合

链路聚合:把连接到同一台交换机上的多个物理端口捆绑为一个逻辑端口

作用:

1.增加链路宽带

2.提高链路可靠性

3.聚合组内只要还有物理端口存活,链路就不会中断

4.避免stp计算,聚合组内物理端口闭塞

负载分担

分载分担也称之为分载均衡

聚合后的链路会基于流自动负载分担

链路聚合模式:

静态模式:双方不会协商聚合参数

动态模式:双方会通过LACP协议协商聚合参数

链路聚合命令:

linux系统命令简单不说

说华为ensp系统的

vlan 10 #创建vlan10 interface Eth-Trunk30 #创建以太网中继端口 port link-type trunk #开启trunk接口类型 prot trunk allow-pass #允许通信证 mode lacp-static #模式lacp-静态 max active-linknumber 2 #最大活动链路数量2 trunkport ethernet 0/0/0 to 0/0/3 #绑定接口 undo portswitch dis interface Eth-Trunk 30 #查看接口配置 12345678910

DHCP协议

dhcp:动态主机配置协议,大量分配ip地址,集中管理

角色:

dhcp服务器:具有dhcp功能的服务器或者是网络设备都可以为服务器端

dhcp客户端:请求dhcp分配地址等参数的设备

dhcp中继:一般情况用来跨网端分配地址

报文:

DHCP Discovery:由客户端发送报文寻找DHCP服务器

DHCP OFFER:dhcp服务器用来响应dhcp diseovery ,携带ip地址等信息

DHCP Request:客户端向服务器发送请求报文,请求使用此地址

DHCP Nak:服务器拒绝相应

DHCP Release:客户端释放地址时通告服务器

STP协议

stp:根据生成树协议的算法或比较,选出一个阻塞端口,使数据无法从此端口转发,当正常链路发送故障时,此时打开阻塞端口使之恢复网络的连通性

生成树状态:

disabled:禁闭状态,未开启STP功能

blocking:阻塞状态

listening:监听状态,转发或接受BPDU,此状态维持15秒,所有端口角色选举此状态完成

learning:学习状态,转发或接受BPDU,学习mac地址,不转发数据

forwarding:转发状态,转发或接受BPDU,学习mac地址,转发数据

NAT

NAT:网络地址转换技术

NAT工作原理:通过对ip报文中的源地址和目的地址进行转换,使用大量的私网ip地址通过共享少量的公网ip地址进行访问公网。

NAT分类:

静态nat:将公网地址静态的一对一映射给私网地址

缺点:由于静态的映射,导致其他人不能使用(nat缓存记录表内才能使用)

动态nat(基本nat):拥有公网地址池,一对多,能多个设备同时访问互联网 。

缺点:价格贵,没有根本上解决地址不够用的问题

NAPT:功能和动态nat一致,不仅能够对ip地址进行转换,还能够将端口进行转换。

Easy IP:napt的简化形式,没有公网地址池

NAT ALG:ACG是应用级网关,因为NAT技术只能对数据的3层和4层头部进行更改,此时如果使用多通道则无法更改应用端口

nat优点:

- 保证安全,实现ip地址复用,节约宝贵地址资源

- 地址转换过程对用户透明

- 实现对内部服务器的负载均衡

缺点:

- 网路监控难度大

- 限制某些具体应用

PPP

ppp协议:是一种点到点链路层协议,主要用于在全双工的同步优点:支持同异步传输,支持ip地址协商,扩展性好

ppp组件:

链路控制协议:用来建立,拆除和监控ppp

网络控制协议:在建立链路的基础上,继续网络层协议协商

ppp工作建立过程:Dead:物理层不可用阶段,双方链路刚激活时会处于此状态,然后会立即进入下一个阶段

Establish:ppp链路进行LCP协商,协商的内容有:工作方式(SP,MP),MRU最大接受单元(1500字节),魔术字(随机产生的数字用于检测链路环路,缺省字启动),认证方式(PAP,CHAP),一旦协商成功LCP的状态迁移至Opened,进入下一个阶段,否则释放链路,回到Dead阶段重新建立

Authenticate:认证阶段,认证成功会进入到下一个阶段,否则会进入Termiante,会释放链路,回到Dead阶段重新建立

12.加密和解密原理

现在网络中的数据都是采用TCP/IP协议封装的

明文:真实数据

密文:将明文和密钥通过加密算法得出的结果

密钥:指在明文转换为密文或将密文转换为明文的算法中输入的参数

加密技术:利用数学方法将明文(需要保护的数据)转换为密文(加密的数据)从而达到保护数据的目的

加密技术分类

对称加密

对称加密:共享密钥密码,使用同一个密钥对数据进行加密和解密

优点:加密速度快

缺点:密钥分发问题安全不高

非对称加密

非对称加密:加密使用俩个不同的密钥,私钥用来保护数据,公钥由同一系统的人公用,用来检验信息及其发送者的真实性和身份

也就是说公钥大家都知道,但是需要获取数据时,必须由私钥进行解密,同理私钥也需要公钥解密

优点:加密安全性高 缺点:加解密的速度慢

混合加密

混合加密:利用对称公钥进行加密 利用非对称私钥进行传输

密钥:公钥*私钥

算法

对称算法:des aes

数字信封采用算法:对称加密 非对称加密算法,保证数据传输的机密性

数字签名:采用散列算法,保证传输的完整性

数字证书:第三方机构(ca)对公钥进行认证,保证数据传输的不可否认性

数字信封:解决了对称密钥的发布和公钥速度慢的问题 提高了安全性,扩展性,效率

txt不属于6000系列防火墙支持的证书格式

pkl体系由证书/CRL存储库部分组成

13.IPsec VPN

VPN:专用虚拟网络,翻墙常用

IPsec描述:

- 网络层安全保障机制

- 实现访问控制,机密性,完整性,校验,数据源验证,拒绝重播报文等安全功能

- 引入多种验证算法,加密算法和密钥管理机制

- 配置复杂,消耗运算资源较多,增加延迟,不支持组播(ospf,rip)等缺点

IPsec体系工作模式:

1.传输模式:端到端的保护,不建立隧道(同局域网内),不会封装新的头部报文

2.隧道模式:站点到站点的保护,建立vpn隧道,封装新的头部报文

IPsec体系安全机制:

1.AH

ip协议号为51(Authentication data验证数据)

不提供数据加密

无法穿透NAT(因为nat修改报文中的源和目的ip地址后,将导致校验值改变)

2.ESP

协议号:50

提供数据加密

可以穿透NAT

提供数据的完整性和源码验证

封装安全载荷

IPSec SA

IPSec SA:一套对某些数据进行保护的方案,包含保护协议,算法,密钥

采用vpn技术的有

ipsec,L2TP over IPSec,GRE over ,IPSec,IPSec,IPSec over GRE

GRE VPN

GRE:通用路由封装,一种三层VPN封装技术

待续!