在实际的Web渗透测试中,通常围绕着以下漏洞点进行渗透

- Burt Force(暴力破解漏洞)

- XSS(跨站脚本漏洞)

- CSRF(跨站请求伪造)

- SQL-Inject(SQL注入漏洞)

- RCE(远程命令/代码执行)

- Files Inclusion(文件包含漏洞)

- Unsafe file downloads(不安全的文件下载)

- Unsafe file uploads(不安全的文件上传)

- Over Permisson(越权漏洞)

- ../../../(目录遍历)

- I can see your ABC(敏感信息泄露)

- PHP反序列化漏洞

- XXE(外部实体注入)

- 不安全的URL重定向

- SSRF(服务端请求伪造)

- ….

OWASP TOP 10 是包含了常见的10类漏洞,上面这些漏洞即是根据 OWASP TOP 10 进行展开的

本周(7.8-7.15)大家先对 Web 中常见存在的漏洞类型进行了解,得知其原理,并动手利用这些漏洞

【靶场地址】

https://github.com/zhuifengshaonianhanlu/pikachu

搭建环境PHP版本 >= 7.3

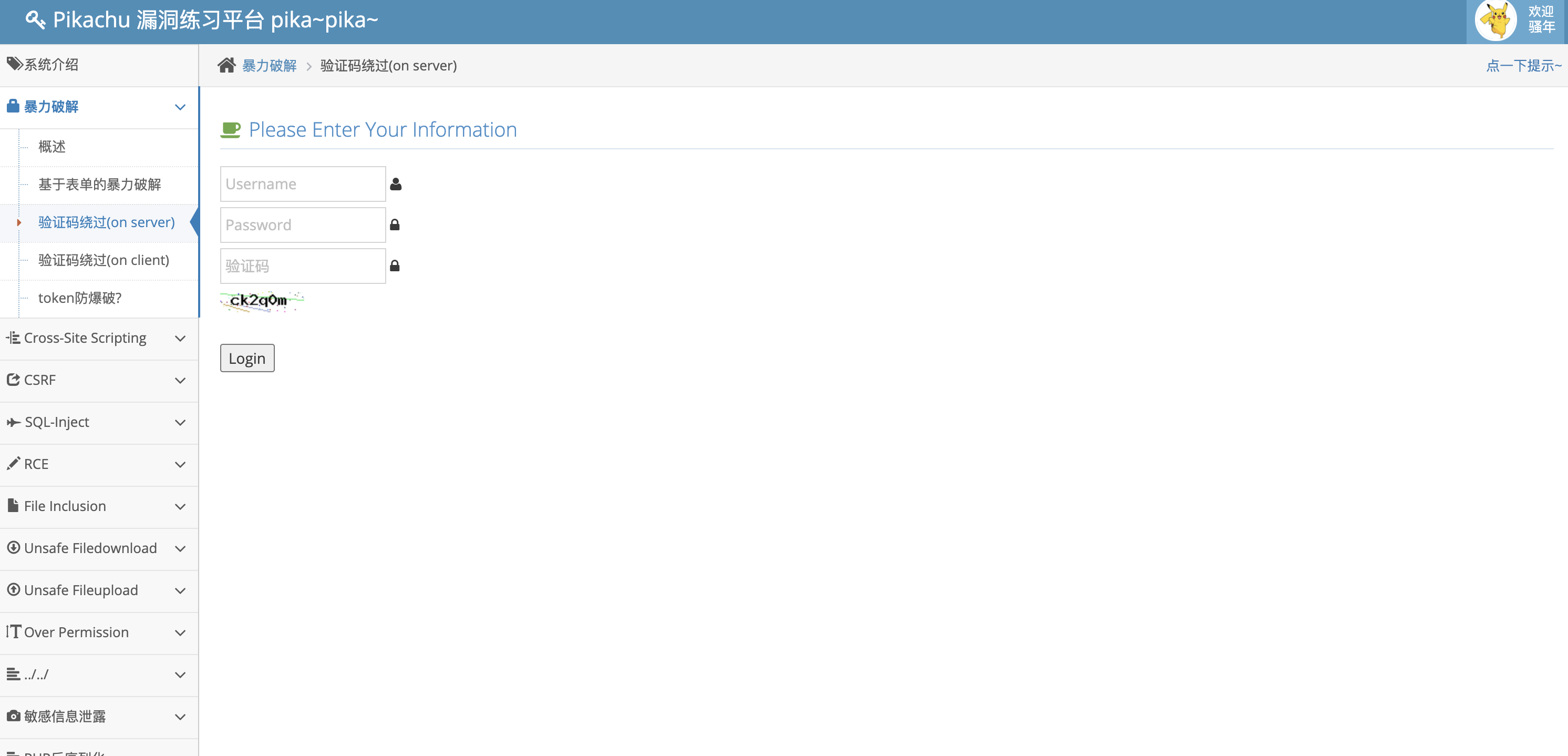

靶场搭建完成后大概如下

【搭建教程参考】

https://blog.csdn.net/weixin_45794223/article/details/104662463

【参考Writeup】

自己网上找

【完成打卡指标】

本周把以下题目的WP更新至自己博客或语雀即可

- 暴力破解

- 验证码绕过(on server)

- Cross-Site Script

- 反射型xss(get)

- 存储型xss

- DOM型xss

- CSRF

- CSRF(get)

- CSRF(POST)

- SQL-Inject

- 搜索型注入

- 盲注(base on time)

- RCE

- exec “ping”

- File Inclusion

- File inclusion(remote)

- Unsafe Filedownload

- Unsafe Filedownload

- Unsage Fileupload

- client check

- Over Permission

- 垂直越权

- ../../

- 目录遍历

- 敏感信息泄漏

- IcanseeyourABC

- PHP反序列

- PHP反序列化漏洞

- XXE

- XXE漏洞

- URl重定向

- 不安全的URL跳转

- SSRF

- SSRF(curl)

于 7.15 前提交上面19个题目wp

【以下指标不做硬性要求】

- 靶场的搭建过程也可以记录下来哈

- 有余力和兴趣的同学可把整个靶场都刷完~

- 还没有用过PHP实战的同学可以学习 PHP开发企业网站实战教程

【完成收获】

- 学习Web服务器的搭建

- 熟悉常用的渗透测试工具使用

- 对 CTF 中常见的考点有了初步的了解

- 了解OWASP TOP 10 漏洞的原理、利用方式

- 对完成的同学解锁一些企业实习面试题,说明本训练与实际工作的贴合性